Définir l’administration des privilèges minimum

Une entreprise de spécialistes en sécurité informatique travaille chez Contoso. Elle a produit un rapport pour le conseil d’administration. Le rapport indique que la plupart des violations de sécurité ou des incidents de perte de données récents chez Contoso étaient le résultat d’une erreur humaine, d’une activité malveillante ou des deux.

Le rapport a donné de nombreux exemples, notamment une connexion avec des privilèges administratifs et une exécution de tâches utilisateur standard. Dans un exemple cité, un utilisateur s’est connecté avec des droits d’administrateur d’entreprise et a ouvert une pièce jointe de courrier électronique qui a exécuté du code malveillant. Ce code a alors disposé de droits d’administration complets dans l’entreprise Contoso, car l’utilisateur qui l’a exécuté avait des droits administratifs complets.

Vue d’ensemble

Le privilège minimum est le concept de restriction des droits d’accès aux seuls droits nécessaires à l’exécution d’une tâche ou d’un rôle de travail spécifique. Vous pouvez appliquer ce concept aux éléments suivants :

- Comptes d'utilisateurs

- Comptes de service

- Processus informatiques

Bien que ce principe soit facile à comprendre, il peut être difficile à implémenter. Par conséquent, dans de nombreux cas, le privilège minimum n’est pas respecté.

Le principe stipule que tous les utilisateurs doivent se connecter avec un compte d’utilisateur disposant des autorisations minimales nécessaires pour terminer la tâche en cours et rien de plus. Ce principe offre une protection contre les codes malveillants, entre autres attaques. Il s’applique aux ordinateurs et aux utilisateurs de ces ordinateurs.

Le problème, bien sûr, est que les administrateurs ne veulent généralement pas se connecter avec un compte d’utilisateur standard pour leurs tâches quotidiennes, puis se déconnecter et se reconnecter en tant qu’administrateur lorsqu’ils doivent réinitialiser le mot de passe d’un utilisateur. Cela prend beaucoup de temps et il s’agit d’une opération fastidieuse. Pour résoudre ce problème, vous devez trouver un moyen d’identifier les risques de sécurité typiques. Vous devez ensuite planifier un principe de privilège minimum moins intrusif.

Identifier les principaux de sécurité

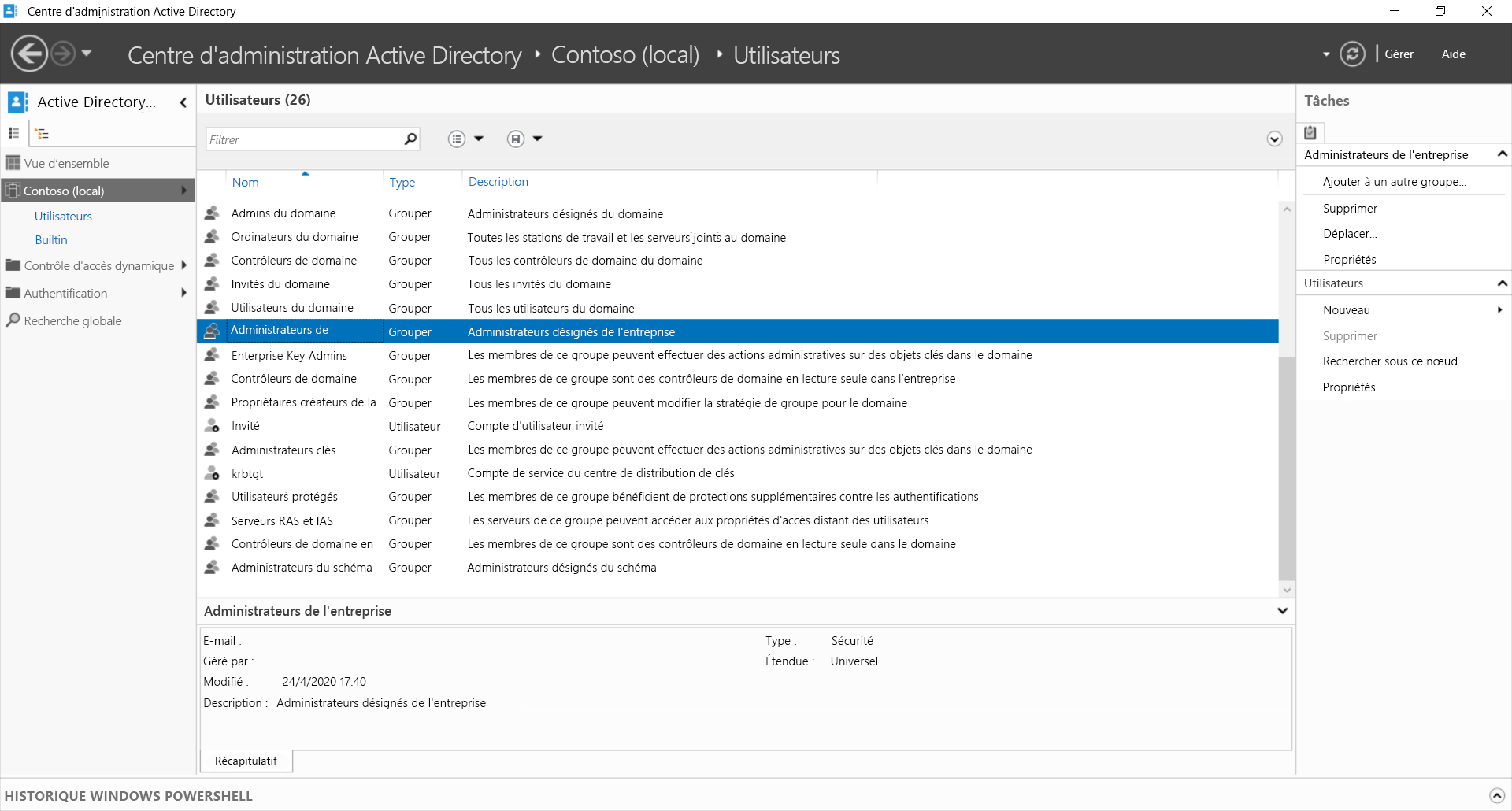

Dans un environnement local, vous devriez déterminer quels principes de sécurité (utilisateurs et groupes) appartiennent à des groupes administratifs. Dans Active Directory Domain Services (AD DS), il existe plusieurs groupes d’administration sensibles. Ces groupes sont décrits dans le tableau suivant.

| Groupe | Description |

|---|---|

| Administrateurs de l’entreprise | Ce groupe de sécurité universel se trouve dans le dossier Utilisateurs du domaine racine de la forêt AD DS. Les membres peuvent effectuer n’importe quelle tâche administrative n’importe où dans la forêt. Il y a peu de tâches de gestion qui requièrent l’appartenance aux administrateurs de l’entreprise. Par défaut, seul le compte d’utilisateur Administrateur du domaine racine de la forêt appartient aux administrateurs de l’entreprise. |

| Admins du domaine | Ce groupe de sécurité global se trouve dans le dossier Users de chaque domaine de votre forêt AD DS. Les membres peuvent effectuer n’importe quelle tâche administrative n’importe où dans la forêt. Par défaut, seul le compte d’utilisateur Administrateur du domaine local appartient aux administrateurs de domaine. |

| Administrateurs du schéma | Ce groupe de sécurité universel se trouve dans le dossier Utilisateurs du domaine racine de la forêt. Les membres peuvent modifier les propriétés du schéma AD DS. Les modifications de schéma sont rares, mais leur répercussion est importante. Par défaut, seul le compte d’utilisateur Administrateur du domaine racine de la forêt appartient aux administrateurs de schéma. |

| Administrateurs | Ce groupe de sécurité local de domaine se trouve dans le dossier Builtin de AD DS. Le groupe local Administrateurs existe également dans tous les ordinateurs de votre forêt AD DS. Les administrateurs ont un accès total et illimité au domaine (ou à l'ordinateur). En règle générale, les groupes Administrateurs de l’entreprise et Administrateurs du domaine sont ajoutés aux groupes Administrateurs sur tous les ordinateurs de votre forêt. |

Remarque

Le schéma AD DS est une collection d’objets et leurs propriétés, parfois également appelés classes et attributs.

Les autres groupes intégrés dotés de privilèges de sécurité sont les suivants :

- Opérateurs de compte

- Opérateurs de serveur

- Administrateurs de clés

- Administrateurs de clés d’entreprise

Modifier l'appartenance au groupe

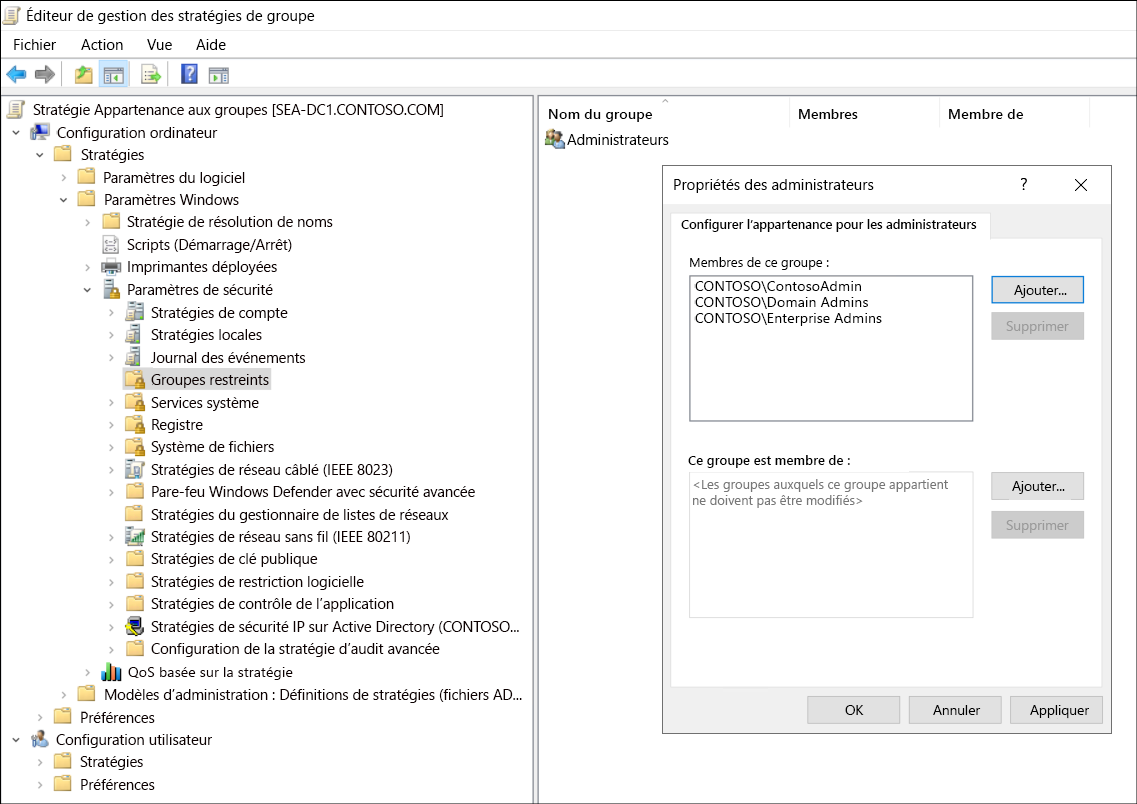

Une fois que vous avez déterminé quels utilisateurs et groupes appartiennent à des groupes d’administration, vous pouvez apporter les modifications nécessaires. Vous pouvez utiliser des objets de stratégie de groupe (GPO) dans un environnement AD DS pour accélérer ce processus. Utilisez la fonctionnalité Groupes restreints pour contrôler l’appartenance des groupes sur tous les ordinateurs affectés par les objets de stratégie de groupe. Suivez la procédure suivante :

- Ouvrez Gestion de stratégie de groupe, puis créez et liez un objet de stratégie de groupe à l’objet de domaine.

- Ouvre le GPO pour modification.

- Recherchez Configuration ordinateur, Stratégies, Paramètres Windows, Paramètres de sécurité, Groupes restreints.

- Cliquez avec le bouton droit ou activez le menu contextuel des Groupes restreints, puis sélectionnez Ajouter un groupe.

- Dans la boîte de dialogue Ajouter un groupe, ajoutez le groupe requis.

- Ajoutez les membres au groupe ou ajoutez le groupe à un autre groupe en tant que membre.

- Sélectionnez OK pour terminer le processus.

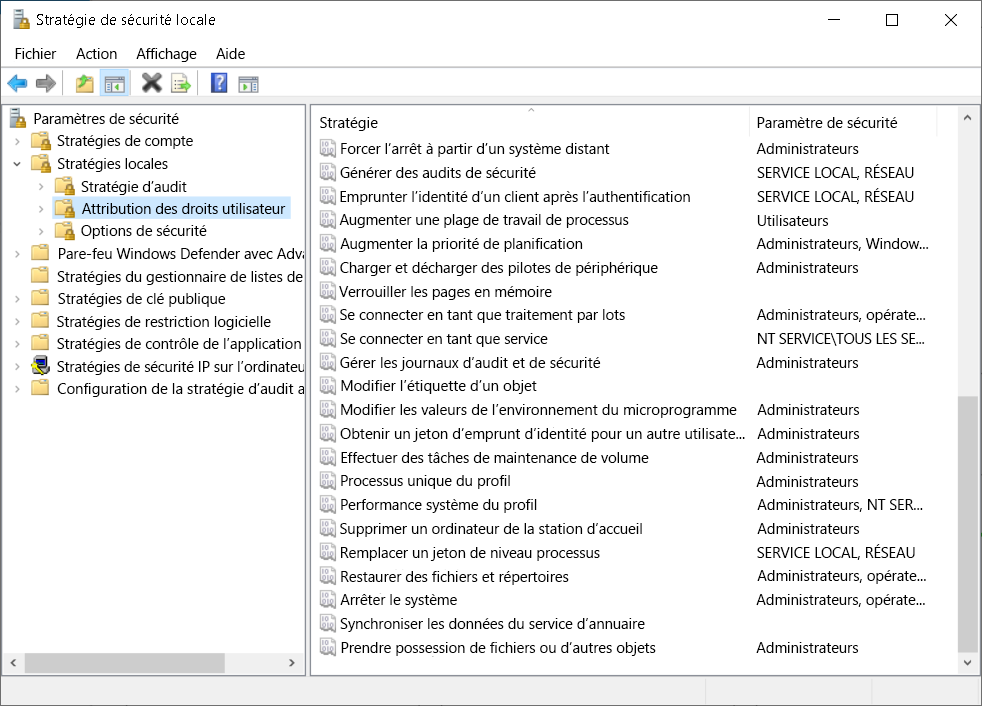

Déterminer les droits actuellement attribués

Une fois que vous avez modifié les principaux de sécurité dans votre environnement, vous devez déterminer les droits dont ces principaux disposent déjà. En clair, si un utilisateur appartient à un groupe d’administration sensible, tel que Administrateurs, il peut effectuer n’importe quelle tâche et exercer n’importe quel droit sur l’ordinateur ou le domaine où se trouve le groupe.

Notes

Un droit est la possibilité d’effectuer une tâche administrative. Une autorisation est la possibilité d’accéder à un objet dans le système de fichiers, dans AD DS ou ailleurs.

Toutefois, un utilisateur peut appartenir à d’autres groupes qui ont été assignés à des droits ou à des privilèges. Il se peut également que l’utilisateur soit directement assigné à un droit.

Vous pouvez utiliser la console Stratégie de sécurité locale pour déterminer quels sont les droits attribués. Suivez la procédure suivante :

- Sélectionnez Démarrer, puis Outils d’administration Windows.

- Sélectionnez Stratégie de sécurité locale.

- Dans Stratégie de sécurité locale, développez Stratégies locales, puis développez Attribution des droits utilisateur.

- Examinez et, si nécessaire, modifiez la valeur de paramètre de sécurité pour chaque Stratégie listée.

Conseil

Affectez toujours une stratégie à un groupe, et pas directement à un utilisateur. Cela permet une gestion continue. Lorsque le rôle d’une personne change, vous n’avez qu’à modifier ses adhésions de groupe plutôt que de revoir toutes les attributions de droits d’utilisateur que vous avez attribuées à son compte utilisateur.

Mettre en place le contrôle de compte d’utilisateur

Le contrôle de compte d’utilisateur (UAC) est une fonctionnalité de sécurité qui permet aux utilisateurs de limiter l’état de leur compte administratif à celui d’un compte d’utilisateur standard. Toutefois, lorsque l'utilisateur souhaite effectuer une tâche qui nécessite des fonctionnalités administratives, appelées élévation, l’utilisateur est invité à confirmer cette élévation. Par défaut, le contrôle de compte d’utilisateur invite l'utilisateur lorsqu'il tente une élévation, comme suit :

- Si l’utilisateur est un administrateur, il est invité à confirmer l’élévation.

- Si l’utilisateur est un utilisateur standard, il est invité à fournir des informations d’identification d’administration.

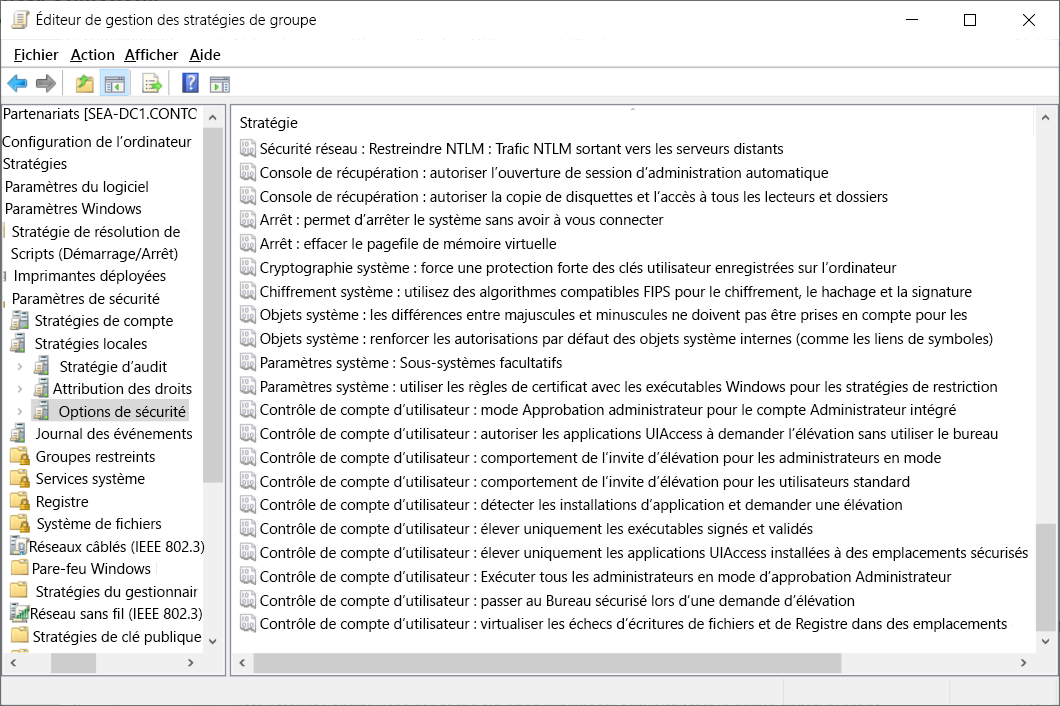

Vous pouvez contrôler les invites et le comportement UAC à l’aide d’objets de stratégie de groupe.

- Ouvrez un objet de stratégie de groupe lié de manière appropriée pour le modifier, puis accédez à Configuration d’ordinateur, Stratégies, Paramètres Windows, Paramètres de sécurité, Stratégies locales, Options de sécurité.

- Pour les comptes d’administration, ouvrez le paramètre Contrôle de compte d’utilisateur : comportement de l’invite d’élévation pour les administrateurs en mode d’approbation Administrateur, sélectionnez Définir ce paramètre de stratégie, puis sélectionnez le paramètre requis.

- Pour les utilisateurs standard, ouvrez le paramètre Contrôle de compte d’utilisateur : comportement de l’invite d’élévation pour les utilisateurs standard, sélectionnez Définir ce paramètre de stratégie, puis sélectionnez le paramètre requis.

Implémenter l’administration suffisante

L’administration suffisante (JEA) est une technologie d’administration qui vous permet d’appliquer des principes de contrôle d’accès en fonction du rôle (RBAC) par le biais de sessions à distance Windows PowerShell. Au lieu d’autoriser les utilisateurs à effectuer des tâches qui ne sont pas directement liées à leurs exigences de travail, JEA vous permet de configurer des points de terminaison Windows PowerShell spéciaux qui fournissent les fonctionnalités nécessaires pour effectuer une tâche spécifique.

JEA vous permet de verrouiller les sessions d’administration afin que seul un ensemble spécifique de tâches puisse être effectué par le biais d’une session Windows PowerShell distante. JEA renforce la sécurité en limitant les tâches qui peuvent être effectuées. Vous configurez JEA en créant et en modifiant des fichiers de fonctionnalités de rôle et des fichiers de configuration de session.

Important

JEA prend uniquement en charge la communication à distance Windows PowerShell.