Implémenter la sécurité pour protéger Azure SQL

Il est essentiel de comprendre et de gérer de manière efficace les règles de pare-feu au niveau du serveur et de la base de données, ainsi que Microsoft Defender pour SQL, pour garantir la protection de vos ressources Azure SQL pendant la migration et ultérieurement.

Configurer des règles de pare-feu de serveur et de base de données

Dans Azure SQL Database, vous pouvez configurer des règles de pare-feu au niveau du serveur et au niveau de la base de données.

Règles de pare-feu au niveau du serveur

Les règles de pare-feu au niveau du serveur contrôlent l’accès à Azure SQL Database à un niveau plus large, en déterminant les adresses IP qui peuvent se connecter au serveur. En revanche,

Les règles de pare-feu au niveau du serveur permettent aux utilisateurs de se connecter à toutes les bases de données du serveur, tandis que les pare-feu au niveau de la base de données contrôlent l’accès à des adresses IP spécifiques de bases de données individuelles.

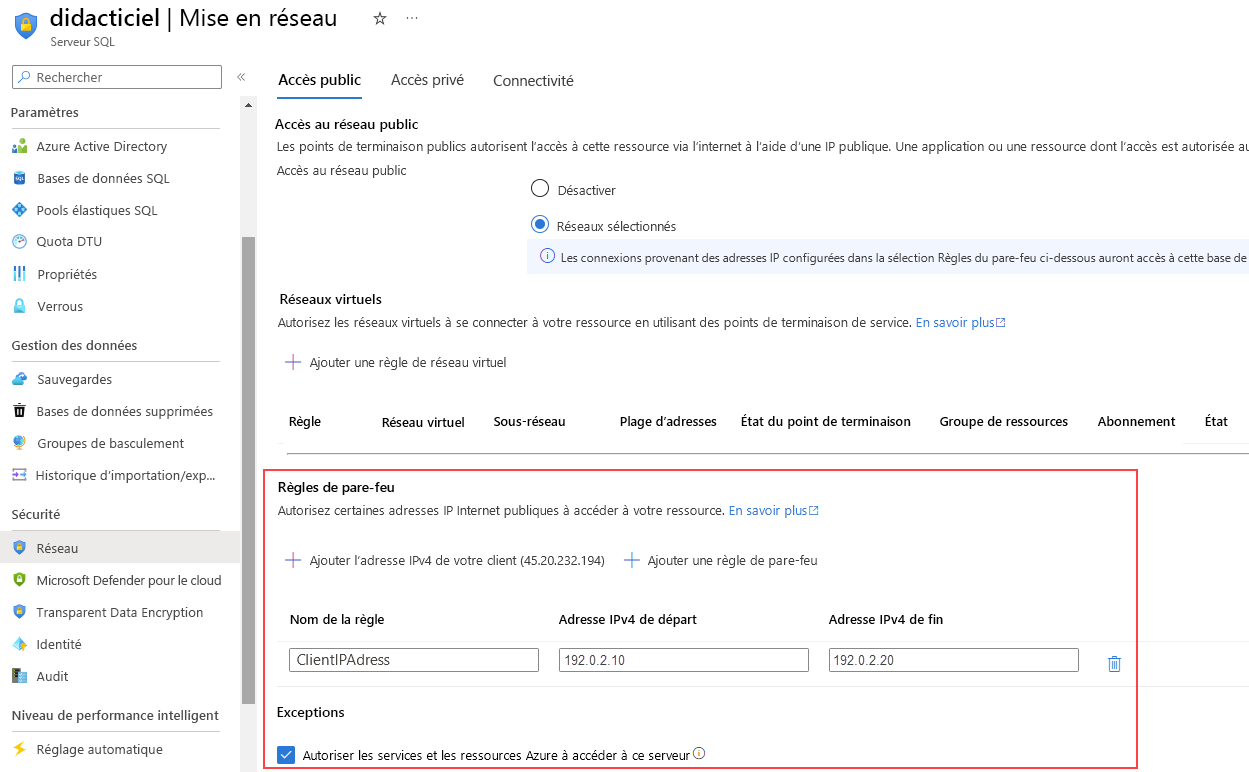

Vous pouvez configurer les règles de pare-feu au niveau du serveur par le biais du portail Azure ou en utilisant la procédure stockée sp_set_firewall_rule dans la base de données MASTER.

Remarque

Le paramètre serveur Autoriser les services et les ressources Azure à accéder à ce serveur compte comme une seule règle de pare-feu lorsqu’il est activé. Par défaut, bloquez tous les accès et ouvrez-le uniquement en cas de besoin.

Règles de pare-feu au niveau de la base de données

Les règles au niveau de la base de données offrent un contrôle plus spécifique au sein des bases de données individuelles. Vous pouvez configurer les règles de pare-feu au niveau de la base de données via T-SQL uniquement à l’aide de la procédure stockée sp_set_database_firewall_rule depuis la base de données utilisateur.

Lors de la connexion, Azure SQL Database recherche une règle de pare-feu au niveau de la base de données spécifique au nom de base de données fourni. Si cette règle est introuvable, il vérifie les règles de pare-feu IP au niveau du serveur, qui s’appliquent à toutes les bases de données sur le serveur. Si une règle existe, la connexion est établie.

S’il n’existe aucune règle et que l’utilisateur se sert de SQL Server Management Studio ou d’Azure Data Studio pour se connecter, il est invité à créer une règle de pare-feu.

Pour en savoir plus sur les règles de pare-feu au niveau du serveur et les règles de pare-feu au niveau de la base de données, consultez l’article Règles de pare-feu IP Azure SQL Database et Azure Synapse.

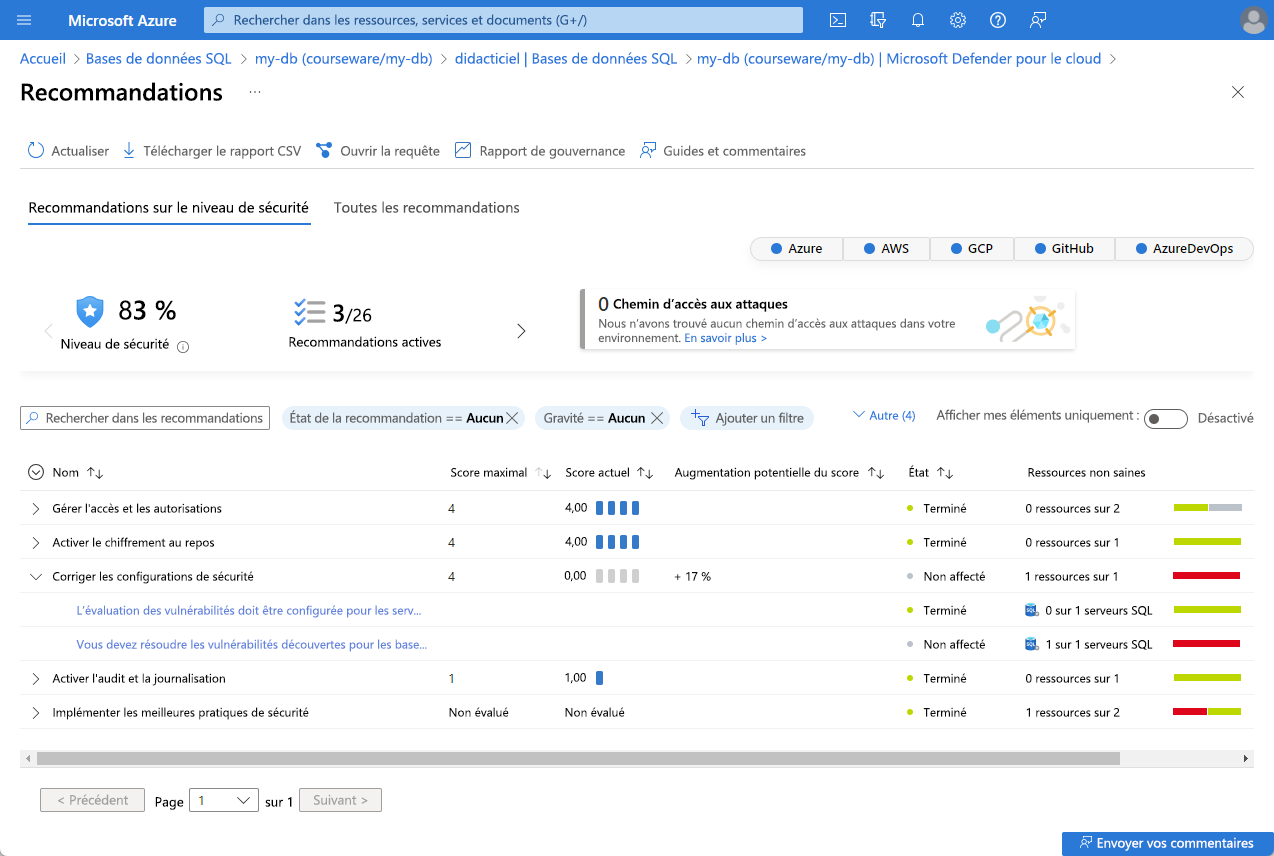

Microsoft Defender pour SQL

Microsoft Defender pour SQL est une solution de sécurité complète pour Azure SQL Database, Azure SQL Managed Instance et SQL Server sur une machine virtuelle Azure. Il surveille et évalue en permanence la sécurité de votre base de données et propose des recommandations personnalisées pour la renforcer.

En outre, il fournit des fonctionnalités de sécurité avancées, notamment l’évaluation des vulnérabilités SQL et Advanced Threat Protection, pour protéger de manière proactive l’état de vos données. Cette solution tout-en-un vous aide à maintenir un niveau de sécurité élevé dans votre environnement SQL.

Il existe deux façons différentes d’activer Microsoft Defender pour SQL.

| Méthode | Description |

|---|---|

| Au niveau de l’abonnement (recommandé) | Activez-le au niveau de l’abonnement pour une protection complète de toutes les bases de données dans Azure SQL Database et Azure SQL Managed Instance. Vous pouvez les désactiver individuellement si vous le souhaitez. |

| Au niveau de la ressource | Vous pouvez également l’activer au niveau de la ressource si vous préférez gérer manuellement la protection pour des bases de données spécifiques. |

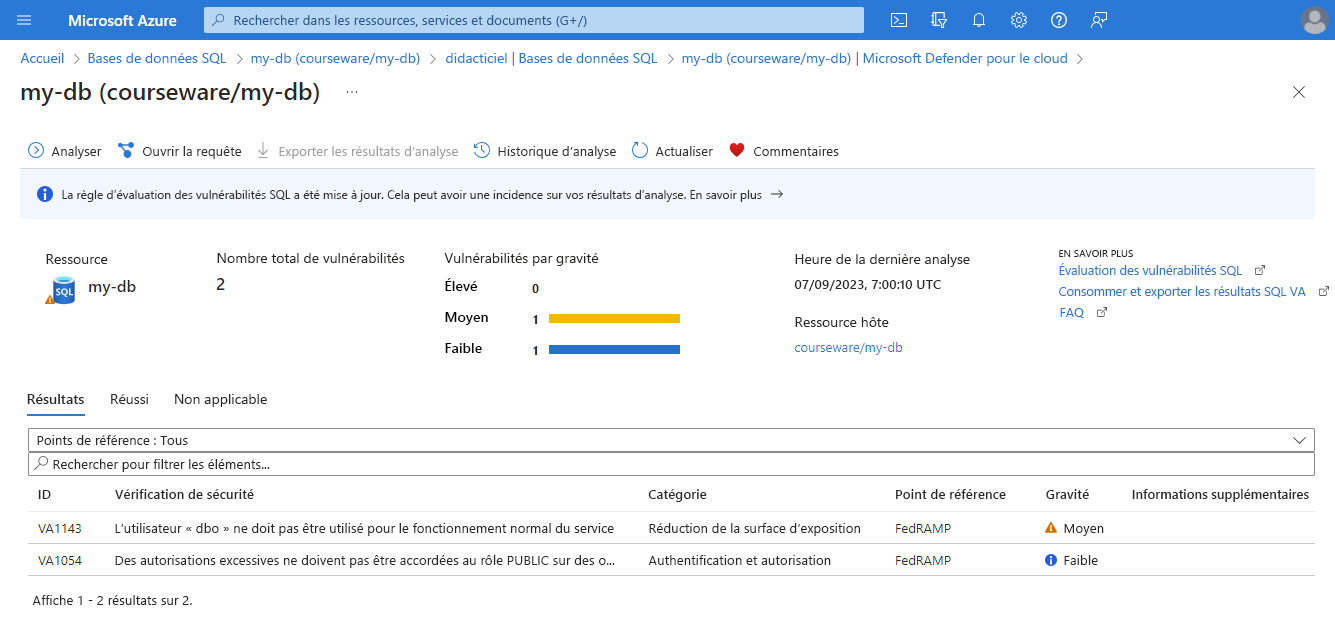

Évaluation des vulnérabilités SQL

L’évaluation des vulnérabilités SQL utilise une base de connaissances de règles basées sur les meilleures pratiques de Microsoft. Elle signale les failles de sécurité, les configurations incorrectes, les autorisations excessives et les données sensibles non protégées.

Vous disposez de deux options de configuration pour l’évaluation des vulnérabilités SQL :

Configuration express : il s’agit de l’option par défaut, qui ne nécessite pas de stockage externe pour les résultats de la ligne de base et de l’analyse.

Configuration classique : vous devez gérer un compte de stockage Azure pour stocker les données des résultats de ligne de base et d’analyse.

Protection avancée contre les menaces

Advanced Threat Protection améliore la sécurité d’Azure SQL en détectant les tentatives d’accès aux bases de données inhabituelles ou potentiellement dangereuses et en réagissant face à ces tentatives.

Il fournit des alertes de sécurité pour les activités de base de données suspectes, les vulnérabilités potentielles, les attaques par injection SQL et les modèles d’accès anormaux, intégrées à Microsoft Defender pour le cloud. Cette intégration offre des insights et des actions recommandées qui permettent d’examiner et d’atténuer les menaces, ce qui les rend accessibles aux experts non liés à la sécurité.

Pour obtenir la liste des alertes, consultez Alertes pour SQL Database et Azure Synapse Analytics dans Microsoft Defender pour le cloud.