Examiner un fichier

Examinez les détails d’un fichier associé à une alerte, un comportement ou un événement spécifiques permettant de déterminer si le fichier présente des activités malveillantes, d’identifier la motivation des attaques et de comprendre l’étendue potentielle de la violation.

Il existe de nombreuses façons d’accéder à la page de profil détaillée d’un fichier spécifique. Par exemple, vous pouvez utiliser la fonctionnalité de recherche, sélectionner un lien à partir de l’arborescence du processus d’alerte, du graphique d’incident, de la chronologie de l’artefact ou sélectionner un événement dans la chronologie de l’appareil. Vous pouvez accéder à ces informations dans les sections suivantes de la vue des fichiers :

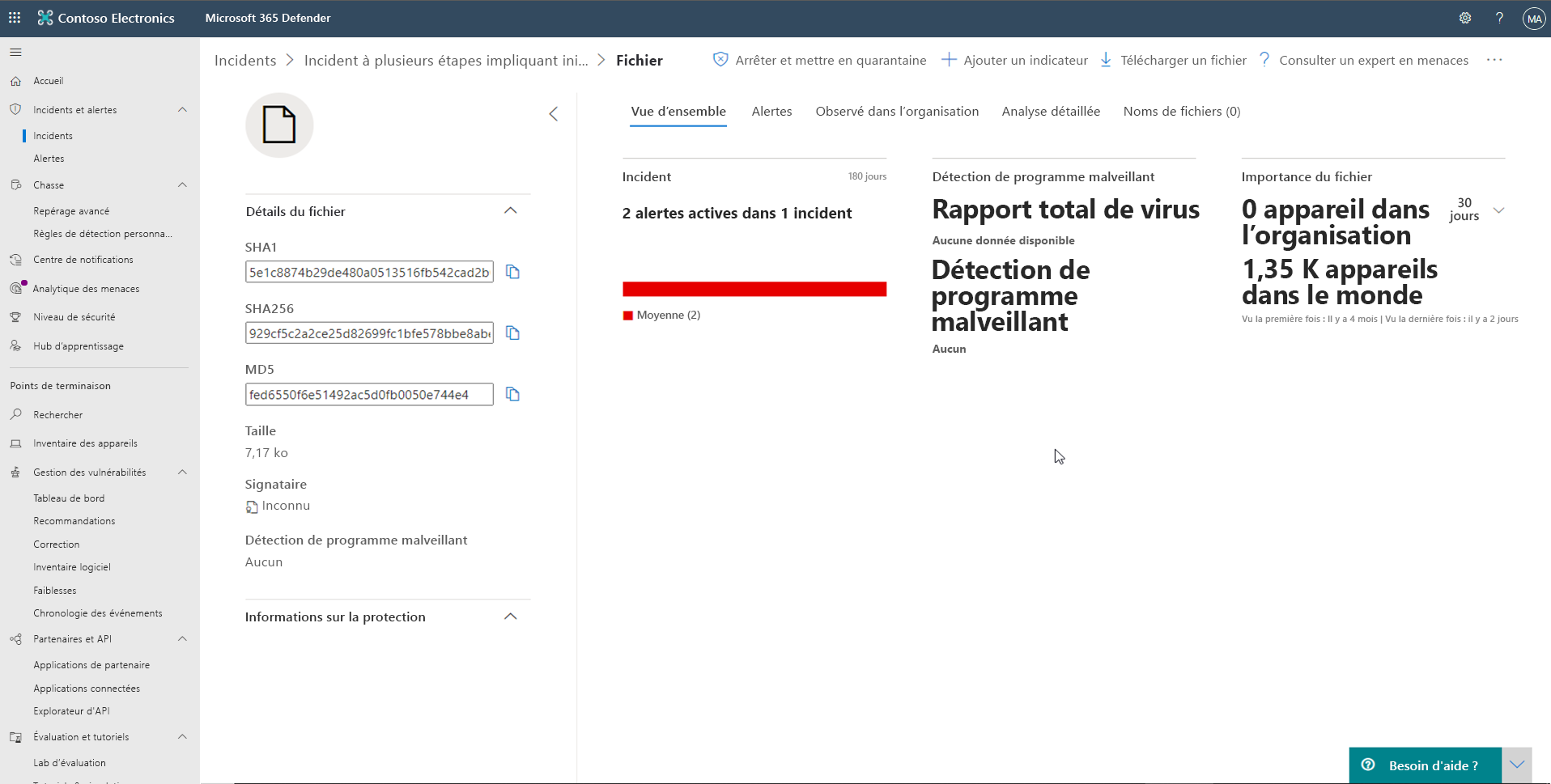

Détails des fichiers, détection des programmes malveillants, prévalence des fichiers

Détails du fichier, détection des programmes malveillants et prévalence du fichier

Alertes

Éléments observés dans l’organisation

Analyse approfondie

Noms de fichiers

En haut de la page de profil, au-dessus des cartes d’informations de fichier. Les actions que vous pouvez effectuer ici sont les suivantes :

Arrêter et mettre en quarantaine

Ajouter/modifier un indicateur

Télécharger un fichier

Consulter un expert en menaces

Centre de notifications

Page de profil détaillée

Détails du fichier, détection des programmes malveillants et prévalence du fichier

Les cartes Détails du fichier, incident, détection des logiciels malveillants et prévalence du fichier affichent différents attributs sur le fichier. Vous verrez des détails tels que le MD5 du fichier, le ratio de détection de virus total et la détection AV Microsoft Defender s’ils sont disponibles, ainsi que la prévalence du fichier, à la fois dans le monde entier et au sein de vos organisations.

Alertes

L’onglet Alertes fournit une liste des alertes associées au fichier. Cette liste couvre la plupart des informations de la file d’attente des alertes, à l’exception du groupe d’appareils auquel appartient l’appareil affecté, le cas échéant. Vous pouvez choisir le type d’informations à afficher en sélectionnant Personnaliser les colonnes dans la barre d’outils au-dessus des en-têtes de colonne.

Éléments observés dans l’organisation

La mention Observé dans l’onglet Organisation vous permet de spécifier une plage de dates pour déterminer les appareils qui ont été observés avec le fichier. Cet onglet affiche au maximum 100 appareils. Pour afficher tous les appareils avec le fichier, exportez l’onglet vers un fichier CSV, en sélectionnant exporter dans le menu action au-dessus des en-têtes de colonne de l’onglet.

Utilisez le curseur ou le sélecteur de plage pour spécifier rapidement une période pendant laquelle vous souhaitez vérifier les événements impliquant le fichier. Vous pouvez spécifier une fenêtre de temps aussi petite qu’une seule journée. Cela vous permettra de voir uniquement les fichiers qui ont communiqué avec cette adresse IP à ce moment-là, ce qui réduit considérablement le défilement et la recherche inutiles.

Analyse approfondie

L’onglet Analyse approfondie vous permet de soumettre le fichier à l’analyse approfondie pour obtenir plus d’informations sur le comportement du fichier et son effet au sein de vos organisations. Une fois le fichier envoyé, le rapport d’analyse approfondie s’affiche dans cet onglet lorsque les résultats sont disponibles. Si l’analyse approfondie n’a rien trouvé, le rapport est vide et l’espace de résultats reste vierge.

Noms de fichiers

L’onglet Noms de fichiers répertorie tous les noms que le fichier a utilisés dans vos organisations.

Analyse approfondie des fichiers

Des examens de cybersécurité sont généralement déclenchés par une alerte. Les alertes sont liées à un ou plusieurs fichiers observés qui sont souvent nouveaux ou inconnus. En cliquant sur un fichier, vous accédez à la vue des fichiers dans laquelle les métadonnées du fichier s’affichent. Pour enrichir les données liées au fichier, vous pouvez soumettre ce dernier pour une analyse approfondie.

La fonctionnalité d’analyse approfondie exécute un fichier dans un environnement cloud sécurisé, entièrement instrumenté. Les résultats d’une analyse approfondie affichent les activités des fichiers, les comportements observés et les artefacts associés, par exemple des suppressions de fichier, des modifications du Registre et la communication avec des adresses IP. L’analyse approfondie prend actuellement en charge l’analyse complète des fichiers exécutables portables (PE, Portable Executable), y compris les fichiers .exe et .dll.

L’analyse approfondie d’un fichier prend plusieurs minutes. Une fois l’analyse de fichier terminée, l’onglet Analyse approfondie est mis à jour pour afficher la date et l’heure des derniers résultats disponibles, ainsi qu’un résumé du rapport lui-même.

Le résumé de l’analyse approfondie comprend une liste des comportements observés, dont certains peuvent indiquer une activité malveillante, et observables, y compris les adresses IP et les fichiers contactés créés sur le disque. Si rien n’a été trouvé, ces sections affichent un message succinct.

Les résultats de l’analyse approfondie sont comparés aux renseignements sur les menaces, et toutes les correspondances génèrent des alertes appropriées.

Utilisez la fonctionnalité d’analyse approfondie pour examiner les détails d’un fichier, généralement pendant l’examen d’une alerte ou pour une raison quelconque lorsque vous suspectez un comportement malveillant. Cette fonctionnalité est disponible dans l’onglet Analyse approfondie de la page de profil du fichier.

L’option Envoyer pour analyse approfondie est activée lorsque le fichier est disponible dans l’exemple de collection principal de Defender pour point de terminaison, ou s’il a été observé sur un appareil Windows 10 qui prend en charge l’envoi pour analyse approfondie. Vous pouvez également envoyer manuellement un exemple par le biais du portail Centre de sécurité Microsoft si le fichier n’a pas été observé sur un appareil Windows 10 et si vous attendez que le bouton Envoyer pour analyse approfondie soit disponible.

Une fois l’échantillon collecté, Defender pour point de terminaison exécute le fichier dans un environnement sécurisé et crée un rapport détaillé des comportements observés et des artefacts associés, par exemple les fichiers déposés sur les appareils, la communication avec les adresses IP et les modifications du Registre.

Soumettez des fichiers en vue d’une analyse approfondie :

Sélectionnez le fichier que vous souhaitez soumettre pour analyse approfondie. Vous pouvez le sélectionner ou le rechercher dans les vues suivantes :

Alertes : sélectionnez les liens de fichiers dans la description ou les détails de la chronologie de l’artefact.

Liste des appareils : sélectionnez les liens de fichiers dans la description ou les détails de l’appareil dans la section organisation.

Zone de recherche : sélectionnez Fichier dans le menu déroulant et entrez le nom du fichier.

Sous l’onglet analyse approfondie de l’affichage des fichiers, sélectionnez Envoyer.

Seuls les fichiers PE sont pris en charge, y compris les fichiers .exe et .dll. Une barre de progression s’affiche et fournit des informations sur les différentes étapes de l’analyse. À l’issue de l’analyse, vous pouvez afficher le rapport.

Afficher les rapports d’analyse approfondie

Affichez le rapport d’analyse approfondie que Defender pour point de terminaison fournit pour voir les détails de l’analyse approfondie effectuée sur le fichier que vous avez envoyé. Cette fonctionnalité est disponible dans le contexte de la vue des fichiers.

Vous pouvez afficher le rapport complet qui fournit des détails sur les sections suivantes :

Comportements

objets Observable

Les détails fournis peuvent vous aider à examiner s’il existe des signes d’une attaque potentielle.

Sélectionnez le fichier que vous avez soumis pour analyse approfondie.

Sélectionnez l’onglet Analyse profonde. S’il existe d’anciens rapports, le résumé des rapports s’affiche dans cet onglet.

Résoudre des problèmes liés à l’analyse approfondie

Si vous rencontrez un problème lorsque vous soumettez un fichier, essayez chacune des étapes de résolution des problèmes ci-dessous.

Assurez-vous que le fichier en question est un fichier PE. Les fichiers PE sont généralement dotés des extensions .exe ou .dll (programmes ou applications exécutables).

Vérifiez que le service a accès au fichier, qu’il existe toujours et qu’il n’a pas été endommagé ni modifié.

Vous pouvez patienter quelques instants et essayer de soumettre à nouveau le fichier si la file d’attente est saturée ou si une erreur de connexion ou de communication temporaire s’est produite.

Si la stratégie d’exemple de collection n’est pas configurée, le comportement par défaut consiste à autoriser l’exemple de collection. Si elle est configurée, vérifiez que le paramètre de stratégie autorise l’exemple de collection avant de soumettre à nouveau le fichier. Lorsque l’exemple de collection est configuré, vérifiez la valeur de registre suivante :

Chemin d’accès : HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection

Nom : AllowSampleCollection

Type : DWORD

Valeur hexadécimale :

Valeur = 0 – bloquer l’exemple de collection

Valeur = 1 – autoriser l’exemple de collection

Modifiez l’unité d’organisation par le biais de la stratégie de groupe.

Actions de réponse de fichier

Répondez rapidement aux attaques détectées en arrêtant et en mettant en quarantaine des fichiers ou en les bloquant. Après avoir effectué des actions sur les fichiers, vous pouvez vérifier les détails de l’activité dans le Centre de maintenance. Les actions de réponse sont disponibles sur la page de profil détaillée d’un fichier.

Les actions de réponse s’exécutent en haut de la page de fichier et incluent :

Arrêter et mettre en quarantaine

Ajouter un indicateur

Télécharger un fichier

Centre de notifications

Arrêter et mettre en quarantaine

Vous pouvez contenir une attaque au sein de votre organisation en arrêtant le processus malveillant et en configurant le fichier à l’endroit où il a été observé.

Vous pouvez effectuer cette action uniquement si :

L’appareil sur lequel vous effectuez l’action exécute Windows 10, version 1703 ou ultérieure.

Le fichier n’appartient pas à des éditeurs tiers approuvés ou n’est pas signé par Microsoft.

L’Antivirus Microsoft Defender doit au moins s’exécuter en mode passif.

L’action Arrêter et mettre en quarantaine le fichier comprend l’arrêt des processus en cours d’exécution, la mise en quarantaine des fichiers et la suppression des données persistantes, telles que les clés de Registre. L’action Arrêter et mettre en quarantaine le fichier est limitée à un maximum de 1 000 appareils. Pour arrêter un fichier sur un plus grand nombre d’appareils, consultez Ajouter un indicateur pour bloquer ou autoriser le fichier.

Arrêter et mettre en quarantaine des fichiers

Sélectionnez le fichier que vous souhaitez arrêter et mettre en quarantaine. Vous pouvez sélectionner un fichier dans les vues suivantes ou utiliser la zone de recherche :

Alertes : sélectionnez les liens correspondants dans la description ou les détails de la chronologie de l’artefact.

Zone de recherche : sélectionnez Fichier dans le menu déroulant et entrez le nom du fichier.

Accédez à la barre supérieure et sélectionnez Arrêter et mettre en quarantaine le fichier.

Spécifiez une raison, puis sélectionnez Confirmer.

Le Centre de maintenance affiche les informations d’envoi :

- Submission time - Shows when the action was submitted.

- Success - Shows the number of devices where the file has been stopped and quarantined.

- Failed - Shows the number of devices where the action failed and details about the failure.

- Pending - Shows the number of devices where the file is yet to be stopped and quarantined from. This can take time for cases when the device is offline or not connected to the network.

Sélectionnez l’un des indicateurs d’état pour afficher plus d’informations sur l’action. Par exemple, sélectionnez Échec pour voir où l’action a échoué. Lorsque le fichier est supprimé d’un appareil, l’utilisateur reçoit une notification.

Un nouvel événement est ajouté pour chaque périphérique dans la chronologie de l’appareil où un fichier a été arrêté et mis en quarantaine. Pour les fichiers largement utilisés dans une organisation, un avertissement s’affiche avant qu’une action soit effectuée pour valider que l’opération est bien souhaitée.

Restaurer un fichier mis en quarantaine

Vous pouvez restaurer un fichier et le retirer de la quarantaine si vous avez déterminé qu’il est sain après une investigation. Exécutez la commande suivante sur chaque appareil sur lequel le fichier a été mis en quarantaine.

Ouvrez une invite de ligne de commande avec élévation de privilèges sur l’appareil :

Allez à Démarrer et entrez cmd.

Cliquez avec le bouton de droite sur l’invite de commande et sélectionnez Exécuter en tant qu’administrateur.

Entrez la commande suivante et appuyez sur Entrée :

“%ProgramFiles%\Windows Defender\MpCmdRun.exe” –Restore –Name EUS:Win32/CustomEnterpriseBlock –All

Ajouter un indicateur pour bloquer ou autoriser un fichier

Vous pouvez empêcher la propagation d’une attaque au sein de votre organisation en interdisant des fichiers potentiellement malveillants ou des programmes malveillants suspectés. Si vous connaissez un fichier exécutable portable (PE, Portable Executable) potentiellement malveillant, vous pouvez le bloquer. Cette opération empêche sa lecture, son écriture ou son exécution sur les appareils de votre organisation.

Activer la fonctionnalité bloquer les fichiers

Pour commencer à bloquer les fichiers, vous devez d’abord activer la fonctionnalité Bloquer ou Autoriser dans Paramètres.

Autoriser ou bloquer un fichier

Lorsque vous ajoutez un code de hachage d’indicateur pour un fichier, vous pouvez choisir de déclencher une alerte et de bloquer le fichier chaque fois qu’un périphérique de votre organisation tente de l’exécuter. Les fichiers bloqués automatiquement par un indicateur ne s’affichent pas dans le Centre de maintenance des fichiers, mais les alertes sont toujours visibles dans la file d’attente des alertes. Pour plus d’informations sur le blocage et le déclenchement d’alertes sur les fichiers, consultez Gérer les indicateurs. Pour arrêter le blocage d’un fichier, supprimez l’indicateur. Vous pouvez le faire via l’action Modifier l’indicateur sur la page de profil du fichier. Cette action sera visible au même emplacement que l’action Ajouter un indicateur avant l’ajout de l’indicateur. Vous pouvez également modifier les indicateurs dans la page Paramètres, sous Règles > Indicateurs. Les indicateurs sont répertoriés dans cette zone par le code de hachage de leur fichier.

Télécharger un fichier

Si vous sélectionnez Télécharger le fichier à partir des actions de réponse, vous pouvez télécharger une archive .zip locale et protégée par mot de passe contenant votre fichier. Lorsque vous sélectionnez cette action, un menu déroulant s’affiche. À partir du menu déroulant, vous pouvez enregistrer la raison pour laquelle vous téléchargez le fichier. Vous pouvez également définir un mot de passe pour ouvrir le fichier. Si un fichier n’est pas déjà stocké par Defender pour point de terminaison, vous ne pouvez pas le télécharger. Au lieu de cela, vous verrez un bouton Collecter un fichier au même emplacement. Si un fichier n’a pas été vu dans l’organisation au cours des 30 derniers jours, l’opération Collecter le fichier est désactivée.

Vérifier les détails de l’activité dans le Centre de maintenance

Le centre de maintenance fournit des informations sur les actions qui ont été effectuées sur un appareil ou un fichier. Vous pouvez afficher les informations suivantes :

Collection de packages d’enquête

Analyse antivirus

Restriction de l’application

Isolation de l’appareil

Tous les autres détails connexes sont également affichés, par exemple, date/heure de soumission, utilisateur émetteur et si l’action a réussi ou échoué.