Utiliser le Centre de notifications

Centre de notifications

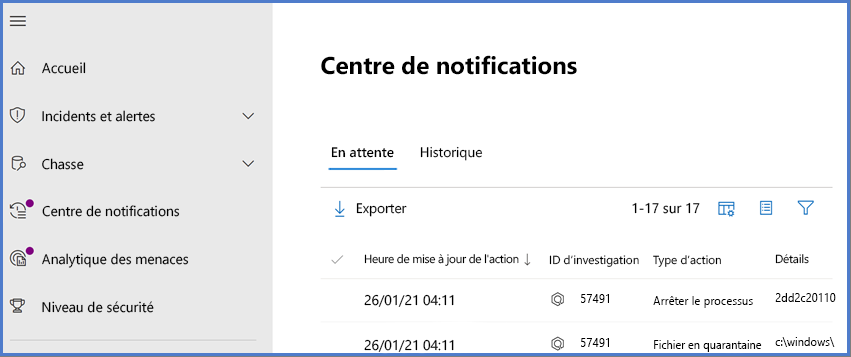

Le Centre de notifications unifié du portail Microsoft Defender liste les actions de correction en cours et terminées pour vos appareils, le contenu lié à la collaboration et aux e-mails et les identités en un seul et même endroit.

Le centre de maintenance unifiée réunit les actions de correction de Defender pour point de terminaison et Defender pour Office 365. Il définit un langage commun pour toutes les actions de correction et fournit une expérience d’investigation unifiée. L’équipe chargée des opérations de sécurité dispose d’une même console pour voir et gérer les actions de correction.

Le centre de maintenance est constitué d’éléments en attente et historiques :

En attente affiche la liste des investigations en cours qui nécessitent votre attention. Les actions recommandées sont présentées pour que votre équipe des opérations de sécurité puisse les approuver ou les rejeter. L’onglet En attente s’affiche uniquement si des actions en attente doivent être approuvées (ou rejetées).

Historique est un journal d’audit pour tous les éléments suivants :

Les actions de correction effectuées à la suite d’une enquête automatisée

Les actions de correction approuvées par votre équipe des opérations de sécurité (certaines actions, telles que l’envoi d’un fichier à mettre en quarantaine, peuvent être annulées)

Les commandes qui ont été exécutées et les actions de correction qui ont été appliquées dans les sessions de réponse en direct (certaines actions peuvent être annulées)

Les actions de correction appliquées par l’Antivirus Microsoft Defender (certaines actions peuvent être annulées)

Sélectionnez Enquêtes automatisées, puis Centre de notifications.

Quand une enquête automatisée s’exécute, un verdict est généré pour chaque élément de preuve examiné. Les verdicts peuvent être « Malveillant », « Suspect » ou « Aucune menace détectée » selon :

Le type de menace

Le verdict résultant

Configuration des groupes d’appareils de votre organisation

Les actions de correction peuvent se produire automatiquement ou uniquement après approbation par l’équipe chargée des opérations de sécurité de votre organisation.

Examiner les actions en attente

Pour approuver ou rejeter une action en attente :

Sélectionnez un élément dans l’onglet En attente.

Sélectionnez une enquête à partir de l’une des catégories pour ouvrir un panneau dans lequel vous pouvez approuver ou rejeter des actions de correction.

D’autres informations, telles que les détails du fichier ou du service, les détails de l’enquête et les détails de l’alerte, s’affichent. Dans le panneau, vous pouvez sélectionner le lien Ouvrir la page de l’enquête pour afficher les détails de l’enquête. Vous pouvez également sélectionner plusieurs enquêtes pour approuver ou rejeter des actions sur plusieurs enquêtes.

Examiner les actions terminées

Pour examiner les actions terminées :

Sélectionnez l'onglet Historique. (Si nécessaire, étendez la période de temps pour afficher plus de données.)

Sélectionnez un élément pour afficher plus de détails sur cette action de correction.

Annuler des actions terminées

Si vous avez déterminé qu’un appareil ou un fichier n’est pas une menace. Vous pouvez annuler les actions de correction effectuées, que ces actions aient été effectuées automatiquement ou manuellement. Vous pouvez annuler les actions suivantes :

Source

Enquête automatisée

Antivirus Microsoft Defender

Actions de réponse manuelles

Actions prises en charge

Isoler l’appareil

Restreindre l’exécution de code

Mettre un fichier en quarantaine

Supprimer une clé de registre

Arrêter un service

Désactiver un pilote

Supprimer une tâche planifiée

Supprimer un fichier de la mise en quarantaine sur plusieurs appareils

Pour supprimer un fichier de la mise en quarantaine sur plusieurs appareils

Sous l’onglet Historique, sélectionnez un fichier dont le type d’action est Fichier en quarantaine.

Dans le volet situé à droite de l’écran, sélectionnez Appliquer à X autres instances de ce fichier, puis sélectionnez Annuler.

Affichage des détails de la source d’action

Le centre de notifications inclut une colonne Source de l’action qui vous indique l’origine de chaque action. Le tableau suivant décrit les valeurs possibles de la source d’action :

| Valeur source de l’action | Description |

|---|---|

| Action manuelle sur un appareil | Action manuelle effectuée sur un appareil. Les exemples incluent l’isolation des appareils ou la mise en quarantaine des fichiers. |

| Action manuelle sur un e-mail | Action manuelle effectuée sur un e-mail. Un exemple est la suppression réversible des e-mails ou la correction d'un e-mail. |

| Action automatisée sur un appareil | Action automatisée effectuée sur une entité, telle qu’un fichier ou un processus. Parmi les exemples d'actions automatisées figurent l'envoi d'un fichier en quarantaine, l'arrêt d'un processus et la suppression d'une clé de registre. |

| Action automatisée sur un e-mail | Action automatisée effectuée sur le contenu de l’e-mail, par exemple un message, une pièce jointe ou une URL. Parmi les exemples d'actions automatisées, citons la suppression réversible des e-mails, le blocage des URL et la désactivation du transfert de courrier externe. |

| Schéma de repérage avancé | Actions effectuées sur les appareils ou les e-mails avec le repérage avancé. |

| Action d’Explorer | Actions effectuées sur le contenu de l’e-mail avec Explorer. |

| Action de réponse dynamique manuelle | Actions effectuées sur un appareil avec la réponse dynamique. Il peut s’agir par exemple de la suppression d’un fichier, de l’arrêt d’un processus et de la suppression d’une tâche planifiée. |

| Action de réponse en direct | Actions effectuées sur un appareil avec Microsoft Defender pour les API de point de terminaison. L’isolation d’un appareil, l’exécution d’une analyse antivirus et l’obtention d’informations sur un fichier sont des exemples d’actions. |

Soumissions

Dans les organisations Microsoft 365 disposant de boîtes aux lettres Exchange Online, les administrateurs peuvent utiliser la section Soumissions du portail Microsoft Defender pour envoyer des e-mails, des URL et des pièces jointes à Microsoft afin qu’ils soient analysés.

Lorsque vous envoyez un e-mail à des fins d’analyse, vous obtenez les éléments suivants :

- Vérification de l’authentification par e-mail : détails sur la réussite ou l’échec de l’authentification par e-mail lors de sa remise.

- Correspondances de stratégie : informations sur toutes les stratégies qui peuvent avoir autorisé ou bloqué l’e-mail entrant dans votre locataire, avec remplacement de vos verdicts de filtre de service.

- Réputation/détonation de la charge utile : examen à jour de toutes les URL et pièces jointes dans le message.

- Analyse de l’élève : vérification effectuée par des évaluateurs humains afin de confirmer si les messages sont malveillants ou non.

Important

L'analyse de réputation/détonation de la charge utile et l'analyse de l’élève ne sont pas effectuées dans tous les locataires. Les informations ne peuvent par sortir de l'organisation si des données ne sont pas censées quitter les limites du locataire pour des raisons de conformité.

Que devez-vous savoir avant de commencer ?

Pour envoyer des messages et des fichiers à Microsoft, vous devez avoir l’un des rôles suivants :

Administrateur de la sécurité ou Lecteur de la sécurité dans le portail Microsoft Defender.

Les administrateurs peuvent envoyer des messages datant de 30 jours si ces messages sont toujours disponibles dans la boîte aux lettres et qu’ils n’ont pas été supprimés par l’utilisateur ou un autre administrateur.

Voici les limites des soumissions administratives :

Nombre maximal de soumissions pendant une période de 15 minutes : 150 soumissions

Mêmes soumissions dans une période de 24 heures : Trois soumissions

Mêmes soumissions dans une période de 15 minutes : Une soumission

Signaler un contenu suspect à Microsoft

Dans la page Soumissions, vérifiez que l’onglet E-mails, Pièces jointes ou URL est sélectionné en fonction du type de contenu que vous souhaitez signaler. Sélectionnez ensuite l’icône Envoyer à Microsoft pour analyse. Envoyer à Microsoft pour analyse.

Utilisez le menu volant Envoyer à Microsoft pour analyse qui apparaît pour envoyer le type de contenu respectif (e-mail, URL ou pièce jointe).

Notes

Les soumissions de fichiers et d’URL ne sont pas disponibles dans les clouds ne permettant pas aux données de quitter l’environnement. La possibilité de sélectionner Fichier ou URL sera grisée.

Avertir les utilisateurs à partir du portail

Dans la page Soumissions, sélectionnez l’onglet Messages signalés par l’utilisateur, puis sélectionnez le message que vous souhaitez marquer et notifier.

Sélectionnez la liste déroulante Marquer en tant que et notifier, puis sélectionnez Aucune menace trouvée et Hameçonnage ou Courrier indésirable.

Le message signalé sera marqué comme étant un faux positif ou un faux négatif. Une notification par e-mail est envoyée automatiquement à partir du portail à l’utilisateur qui a signalé le message.

Envoyer un e-mail suspect à Microsoft

Dans la zone Sélectionner le type de soumission, vérifiez que l’e-mail est sélectionné dans la liste déroulante.

Dans la section Ajouter l’ID de message réseau ou charger le fichier de l’e-mail, utilisez l’une des options suivantes :

Ajoutez l’ID de message réseau de l’e-mail : l’ID est une valeur GUID disponible dans l’en-tête X-MS-Exchange-Organization-Network-Message-Id dans le message ou dans l’en-tête X-MS-Office365-Filtering-Correlation-Id dans les messages mis en quarantaine.

Charger le fichier d’e-mail (.msg ou .eml) : sélectionnez Parcourir les fichiers. Dans la boîte de dialogue qui s’ouvre, recherchez et sélectionnez le fichier .eml ou .msg, puis choisissez Ouvrir.

Dans la zone Choisir un destinataire ayant un problème, spécifiez le destinataire pour lequel vous souhaitez lancer une vérification de stratégie. La vérification de stratégie détermine si l’e-mail a ignoré l’analyse en raison de stratégies de l’utilisateur ou de l’organisation.

Dans la section permettant d’indiquer le motif de l’envoi à Microsoft, sélectionnez l’une des options suivantes :

- N’aurait pas du être bloqué (faux positif)

- Aurait dû être bloqué (faux négatif) : dans la section « Cet e-mail aurait dû être classé comme » qui s’affiche, sélectionnez l’une des valeurs suivantes (en cas de doute, utilisez votre meilleur jugement) : Hameçonnage, Programme malveillant ou Courrier indésirable

Quand vous avez terminé, sélectionnez Soumettre.

Envoyer une URL suspecte à Microsoft

Dans la zone Sélectionner le type de soumission, sélectionnez URL dans la liste déroulante.

Dans la zone URL qui s’affiche, entrez l’URL complète. Par exemple :

https://www.fabrikam.com/marketing.html.Dans la section permettant d’indiquer le motif de l’envoi à Microsoft, sélectionnez l’une des options suivantes :

- N’aurait pas du être bloqué (faux positif)

- Aurait dû être bloqué (faux négatif) : dans la section « Cette URL aurait dû être classée comme » qui s’affiche, sélectionnez l’une des valeurs suivantes (en cas de doute, utilisez votre meilleur jugement) : Hameçonnage, Programme malveillant

Quand vous avez terminé, sélectionnez Soumettre.

Envoyer une pièce jointe de courrier électronique suspecte à Microsoft

Dans la zone Sélectionner le type de soumission, sélectionnez Pièce jointe de courrier électronique dans la liste déroulante.

Dans la section Fichier qui s’affiche, sélectionnez Parcourir les fichiers. Dans la boîte de dialogue qui s’ouvre, recherchez et sélectionnez le fichier, puis choisissez Ouvrir.

Dans la section permettant d’indiquer le motif de l’envoi à Microsoft, sélectionnez l’une des options suivantes :

- N’aurait pas du être bloqué (faux positif)

- Aurait dû être bloqué (faux négatif) : dans la section « Ce fichier aurait dû être classé comme » qui s’affiche, sélectionnez l’une des valeurs suivantes (en cas de doute, utilisez votre meilleur jugement) : Hameçonnage, Programme malveillant

Quand vous avez terminé, sélectionnez Soumettre.

Notes

Si le filtrage des programmes malveillants a remplacé les pièces jointes par le fichier d’alerte de programme malveillant Text.txt, vous devez envoyer le message d’origine mis en quarantaine qui contient les pièces jointes d’origine. Pour plus d’informations sur la mise en quarantaine et sur la façon de publier des messages contenant de faux positifs liés à des programmes malveillants, consultez Gérer les messages et fichiers mis en quarantaine en tant qu’administrateur.

Afficher les soumissions d’administrateur envoyées à Microsoft

Dans la page Soumissions, vérifiez que l’onglet E-mails, URL ou Pièce jointe de courrier électronique est sélectionné.

Vous pouvez trier les entrées en cliquant sur un en-tête de colonne disponible. Sélectionnez Personnaliser les colonnes pour afficher un maximum de sept colonnes. Les valeurs par défaut sont signalées par un astérisque (*) :

- Nom de la soumission*

- Expéditeur*

- Recipient

- Date d’envoi*

- Motif de l’envoi*

- État*

- Résultat*

- Filtrer le verdict

- Motif de remise/blocage

- ID de l’envoi

- ID de message réseau/ID d’objet

- Sens

- IP de l’expéditeur

- Niveau conforme en bloc (BCL)

- Destination

- Action de stratégie

- Envoyé par

- Simulation de hameçonnage

- Étiquettes*

- Allow

Quand vous avez terminé, sélectionnez Appliquer.

Détails du résultat de la soumission d’administrateur

Les messages envoyés dans les soumissions d’administrateur sont examinés et les résultats apparaissent dans le menu volant des détails des soumissions :

- Si l’authentification par e-mail de l’expéditeur au moment de la remise a échoué.

- Informations sur les correspondances de stratégie susceptibles d’avoir affecté ou remplacé le verdict d’un message.

- Résultats de détonation actuels pour vérifier si les URL ou les fichiers contenus dans le message sont malveillants ou non.

- Commentaires des élèves.

Si un remplacement a été trouvé, le résultat doit être disponible dans plusieurs minutes. En cas d’absence de problème dans l’authentification par e-mail ou si la remise n’a pas été affectée par un remplacement, les commentaires des élèves pourraient prendre jusqu’à un jour.

Afficher les soumissions d’utilisateurs à Microsoft

Si vous avez déployé le complément Signaler le message, le complément Signaler le hameçonnage, ou si les personnes utilisent la fonctionnalité de création de rapport intégrée à Outlook on the web, vous pouvez voir ce que les utilisateurs signalent dans l'onglet Message signalé par l’utilisateur.

Dans la page Soumissions, sélectionnez l’onglet Messages signalés par l’utilisateur.

Vous pouvez trier les entrées en cliquant sur un en-tête de colonne disponible. Sélectionnez Personnaliser les colonnes pour afficher les options. Les valeurs par défaut sont signalées par un astérisque (*) :

- Objet du message électronique*

- Signalé par*

- Date du signalement*

- Expéditeur*

- Motif du signalement*

- Résultat*

- ID du message signalé

- ID du message réseau

- IP de l’expéditeur

- Signalé à partir de

- Simulation de hameçonnage

- Converti en soumission d’administrateur

- Étiquettes*

- Marqué comme*

- Marqué par

- Date du marquage

Quand vous avez terminé, sélectionnez Appliquer.

Remarque

Si les organisations sont configurées pour envoyer les messages signalés par les utilisateurs uniquement à la boîte aux lettres personnalisée, les messages signalés apparaîtront dans Messages signalés par les utilisateurs mais leurs résultats seront toujours vides (car ils n'auront pas été réanalysés).

Annuler les soumissions d’utilisateurs

Lorsqu'un utilisateur soumet un e-mail suspect à la boîte aux lettres personnalisée, l'utilisateur et l'administrateur n'ont pas la possibilité d'annuler la soumission. Si l'utilisateur souhaite récupérer l'e-mail, il pourra le faire dans les dossiers Éléments supprimés ou Courrier indésirable.

Conversion des messages signalés par les utilisateurs de la boîte aux lettres personnalisée en une soumission d'administrateur

Si vous avez configuré la boîte aux lettres personnalisée pour intercepter les messages signalés par les utilisateurs sans les envoyer à Microsoft, vous pouvez rechercher et envoyer des messages spécifiques à Microsoft pour analyse.

Sous l’onglet Messages signalés par l’utilisateur, sélectionnez un message dans la liste, sélectionnez Envoyer à Microsoft pour analyse, puis sélectionnez l’une des valeurs suivantes dans la liste déroulante :

- Signaler un contenu sain

- Signaler un hameçonnage

- Signaler un programme malveillant

- Signaler un courrier indésirable

- Déclencher une investigation