Gérer et examiner les alertes

Gérer et examiner les alertes

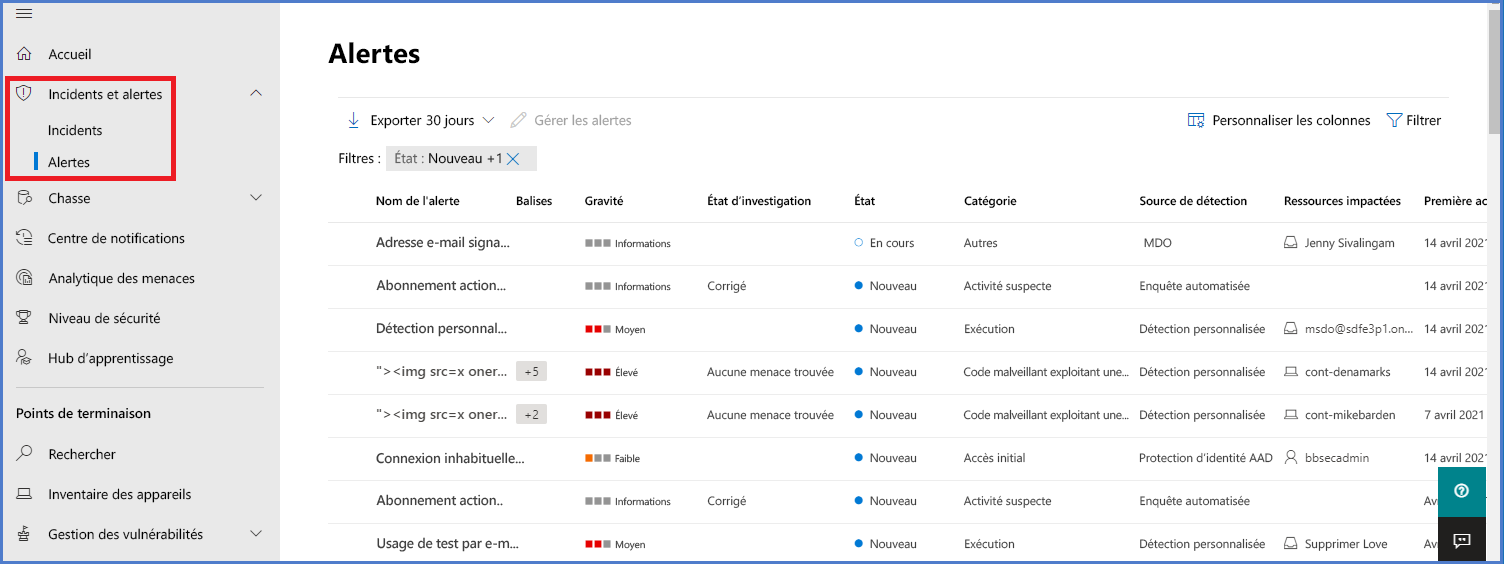

Vous pouvez gérer les alertes en sélectionnant une alerte dans la file d’attente Alertes ou l’onglet Alertes de la page Appareil pour un appareil individuel. Si vous sélectionnez une alerte dans l’un de ces emplacements, le volet Gestion des alertes s’affiche.

Gestion des alertes

Vous pouvez afficher et définir les métadonnées relatives à la page Aperçu de l’alerte ou Détails de l’alerte.

Les champs de métadonnées et les actions incluent :

severity

Élevé (rouge) : Alertes couramment associées à des menaces persistantes avancées (APT). Ces alertes indiquent un risque élevé en raison de la gravité des dommages qu’ils peuvent infliger sur les appareils. Il peut s’agir, par exemple, d’activités d’outils de vol d’informations d’identification, d’activités de ransomware non associées à un groupe, de falsification de capteurs de sécurité ou d’activités malveillantes indiquant un adversaire humain.

Moyen (orange) : Alertes de comportements après-violation de protection évolutive des points de terminaison qui peuvent faire partie d’une menace persistante avancée (APT). Cela comprend les comportements observés typiques des étapes d’attaque, la modification anormale de registre, l’exécution de fichiers suspects, etc. Bien que certaines fassent partie du test de sécurité interne, il est nécessaire de procéder à des enquêtes, car elle peut également faire partie d’une attaque avancée.

Faible (jaune) : Alerte sur les menaces associées aux programmes malveillants courants. Par exemple, les outils de piratage, les outils de piratage de programmes non malveillants, tels que l’exécution de commandes d’exploration, l’effacement de journaux, etc., n’indiquent souvent pas une menace avancée ciblant l’organisation. Elle peut également provenir d’un test d’outil de sécurité isolé par un utilisateur de votre organisation.

Informatif (gris) : Alertes qui peuvent ne pas être considérées comme nuisibles sur le réseau, mais qui peuvent faire face à la sécurité de l’organisation en cas de problèmes de sécurité potentiels.

Les gravités d’alerte de l’Antivirus Microsoft Defender (Microsoft Defender AV) et de Defender pour point de terminaison sont différentes, car elles représentent des étendues différentes. La gravité de la menace dans Microsoft Defender AV représente la gravité absolue de la menace détectée (programme malveillant) et est affectée en fonction du risque potentiel pour l’appareil individuel, s’il est infecté.

La gravité d’alerte de Defender pour point de terminaison représente la gravité du comportement détecté, le risque réel pour l’appareil et, plus important encore, le risque potentiel pour l’organisation.

Par exemple :

La gravité d’une alerte Defender pour point de terminaison sur une menace détectée par Microsoft Defender AV qui a été empêchée et n’a pas infecté l’appareil est classée comme « Informatif », car il n’y avait pas de dommages réels.

Une alerte concernant un programme malveillant commercial a été détectée lors de l’exécution, mais bloquée et corrigée par Microsoft Defender AV. Elle est classée comme « Faible », car elle a peut-être provoqué des dommages sur l’appareil individuel, mais n’entraîne aucune menace pour l’organisation.

Une alerte concernant un programme malveillant a été détectée lors de l’exécution et peut être une menace non seulement pour l’appareil individuel mais pour l’organisation, qu’elle ait été bloquée ou non. Elle peut donc être classée « Moyen » ou « Élevé ».

Les alertes comportementales suspectes, qui n’ont pas été bloquées ou corrigées, sont classées « Faible », « Moyen » ou « Élevé » selon les considérations en matière de menace de l’organisation.

Catégories

Les catégories d’alertes s’alignent étroitement sur les tactiques et techniques d’attaque de la matrice MITRE ATT&CK de l’entreprise.

Remarque

Les catégories d’alertes comprennent également des éléments (comme Unwanted Software) qui ne font pas partie des matrices ATT&CK.

Les catégories sont les suivantes :

Collecte : Localisation et collecte des données pour l’exfiltration

Commande et contrôle : Connexion à une infrastructure réseau contrôlée par un attaquant pour relayer des données ou recevoir des commandes

Accès aux informations d’identification : Obtention d’informations d’identification valides pour étendre le contrôle sur des appareils et d’autres ressources du réseau

Contournement de la défense : Contournement des contrôles de sécurité, par exemple en désactivant des applications de sécurité, en supprimant des implantations et en exécutant des rootkits

Détection : Collecte d’informations sur des appareils et ressources importants, tels que des ordinateurs d’administrateur, des contrôleurs de domaine et des serveurs de fichiers

Exécution : Lancement d’outils d’attaquant et de code malveillant, y compris des RAT et portes dérobées

Exfiltration : Extraction de données du réseau vers un emplacement externe, contrôlé par l’attaquant

Exploitation : Code d’exploitation et activité d’exploitation possible

Accès initial : Obtention de l’entrée initiale sur le réseau cible, ce qui implique généralement la détection de mots de passe, les codes malveillants exploitant une faille de sécurité ou les e-mails de phishing

Mouvement latéral : Déplacement entre des appareils du réseau cible pour atteindre des ressources critiques ou obtenir une persistance du réseau

Programmes malveillants : Portes dérobées, chevaux de Troie et autres types de codes malveillants

Persistance : Création de points d’extensibilité de démarrage automatique (ASEP) pour rester actifs et survivre aux redémarrages du système

Réaffectation de privilèges : Obtention de niveaux d’autorisation plus élevés pour un code en l’exécutant dans le contexte d’un processus ou d’un compte privilégié

Ransomware : Programme malveillant qui chiffre les fichiers et extorque de l’argent pour restaurer l’accès

Activité suspecte : Activité atypique pouvant être une activité malveillante ou faisant partie d’une attaque

Logiciels indésirables : Applications à faible réputation et applications qui ont un impact sur la productivité et l’expérience utilisateur , détectées comme des applications potentiellement indésirables (PUA)

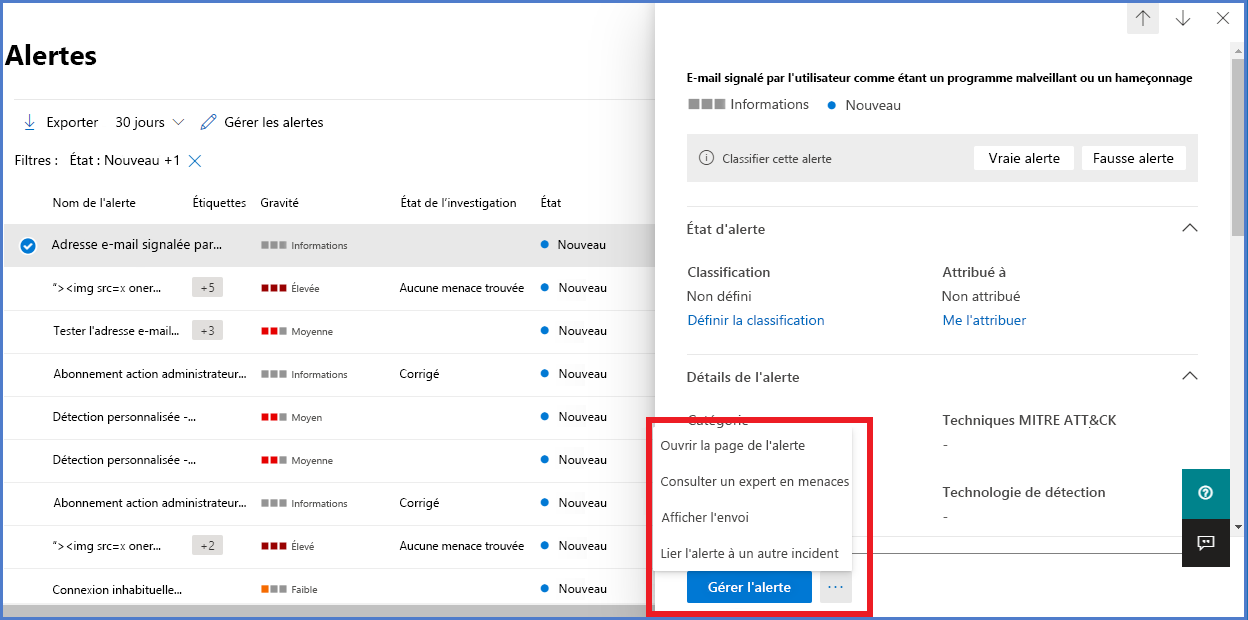

Lien vers un autre incident

Vous pouvez créer un nouvel incident à partir de l’alerte ou un lien vers un incident existant.

Affecter des alertes

Si une alerte n’est pas encore affectée, vous pouvez sélectionner À moi-même pour vous attribuer l’alerte.

Supprimer les alertes

Il peut y avoir des scénarios dans lesquels vous devez empêcher l’affichage des alertes dans le Centre de sécurité Microsoft Defender. Defender pour point de terminaison vous permet de créer des règles de suppression pour des alertes spécifiques connues comme inoffensives, telles que des outils ou des processus connus de votre organisation.

Les règles de suppression peuvent être créées à partir d’une alerte existante. Elles peuvent être désactivées et réactivées si nécessaire.

Lorsqu’une règle de suppression est créée, elle prend effet à la création de la règle. La règle n’affecte pas les alertes existantes qui se trouvent déjà dans la file d’attente avant la création de la règle. La règle est appliquée uniquement aux alertes qui remplissent les conditions définies après la création de la règle.

Vous pouvez choisir entre deux contextes pour une règle de suppression :

Supprimer une alerte sur cet appareil

Supprimer une alerte dans mon organisation

Le contexte de la règle vous permet de personnaliser ce qui est exposé dans le portail et de s’assurer que seules les alertes de sécurité réelles sont exposées dans le portail.

Modifier l’état d’une alerte

Vous pouvez catégoriser les alertes sous « Nouveau », « En cours » ou « Résolu » en modifiant leur état à mesure de l’avancée de votre enquête. De cette façon, vous pouvez organiser et gérer la façon dont votre équipe peut répondre aux alertes.

Par exemple, un responsable d’équipe peut passer en revue toutes les alertes dont l’état est défini sur Nouveau et décider de les affecter à la file d’attente En cours pour une analyse complémentaire.

Autrement, le responsable de l’équipe peut attribuer l’alerte à la file d’attente Résolu s’il sait que l’alerte est sans gravité, en provenance d’un appareil sans importance (par exemple, un administrateur de la sécurité) ou qu’elle est traitée par le biais d’une alerte antérieure.

Classification des alertes

Vous pouvez choisir de ne pas définir une classification ou de spécifier si une alerte est une alerte vraie ou fausse. Il est important de fournir la classification vrai positif / faux positif, car elle est utilisée pour surveiller la qualité des alertes et rendre les alertes plus précises. Le champ « détermination » définit une fidélité supplémentaire pour une classification « vrai positif ».

Ajouter des commentaires et afficher l’historique d’une alerte

Vous pouvez ajouter des commentaires et afficher des événements d’historique d’une alerte pour voir les modifications apportées précédemment. Chaque fois qu’une modification ou qu’un commentaire est apporté à une alerte, il est enregistré dans la section commentaires et historique. Les commentaires ajoutés apparaissent instantanément dans le volet.

Enquête sur les alertes

Examinez les alertes qui affectent votre réseau, comprenez ce qu’elles signifient et comment les résoudre.

Sélectionnez une alerte dans la file d’attente Alertes pour accéder à la page Alerte. Cette vue contient le titre de l’alerte, les ressources affectées, le volet d’informations latéral et l’historique de l’alerte.

À partir de la page Alerte, commencez votre enquête en sélectionnant les ressources affectées ou l’une des entités sous l’arborescence de l’historique de l’alerte. Le volet d’informations se remplit automatiquement d’autres informations sur ce que vous avez sélectionné.

Examiner à l’aide de l’historique de l’alerte

L’historique de l’alerte détaille la raison pour laquelle l’alerte a été déclenchée, les événements connexes qui se sont produits avant et après, et d’autres entités associées.

Les entités sont cliquables et chaque entité qui n’est pas une alerte peut être développée à l’aide de l’icône Développer à droite de la carte de cette entité. L’entité en vue est indiquée par une bande bleue à gauche de la carte de cette entité, avec l’alerte dans le titre qui est activée au préalable.

La sélection d’une entité permet de basculer le contexte du volet d’informations vers cette entité, tout en vous permettant de consulter des informations supplémentaires et de gérer cette entité. La sélection de ... à droite de la carte de l’entité révèle toutes les actions disponibles pour cette entité.. Ces mêmes actions apparaissent dans le volet d’informations lorsque l’entité est active.

Entreprendre une action à partir du volet d’informations

Une fois une entité d’intérêt sélectionné, le volet d’informations change pour afficher des informations sur le type d’entité sélectionnée, des informations historiques lorsqu’elles sont disponibles et des contrôles d’offre pour entreprendre des actions sur cette entité directement depuis la page d’alerte.

Une fois que vous avez terminé l’enquête, revenez à l’alerte que vous avez démarrée, marquez l’état de l’alerte comme Résolu et classez-la comme Fausse alerte ou Vraie alerte. La classification des alertes permet de paramétrer cette fonctionnalité pour fournir plus de vraies alertes et moins de fausses alertes.

Si vous la classez comme une alerte vraie, vous pouvez également sélectionner une détermination.

Si vous rencontrez une fausse alerte avec une application métier, créez une règle de suppression pour éviter ce type d’alerte à l’avenir.