Investiguer les incidents

La page des incidents fournit les informations et les liens de navigation suivants.

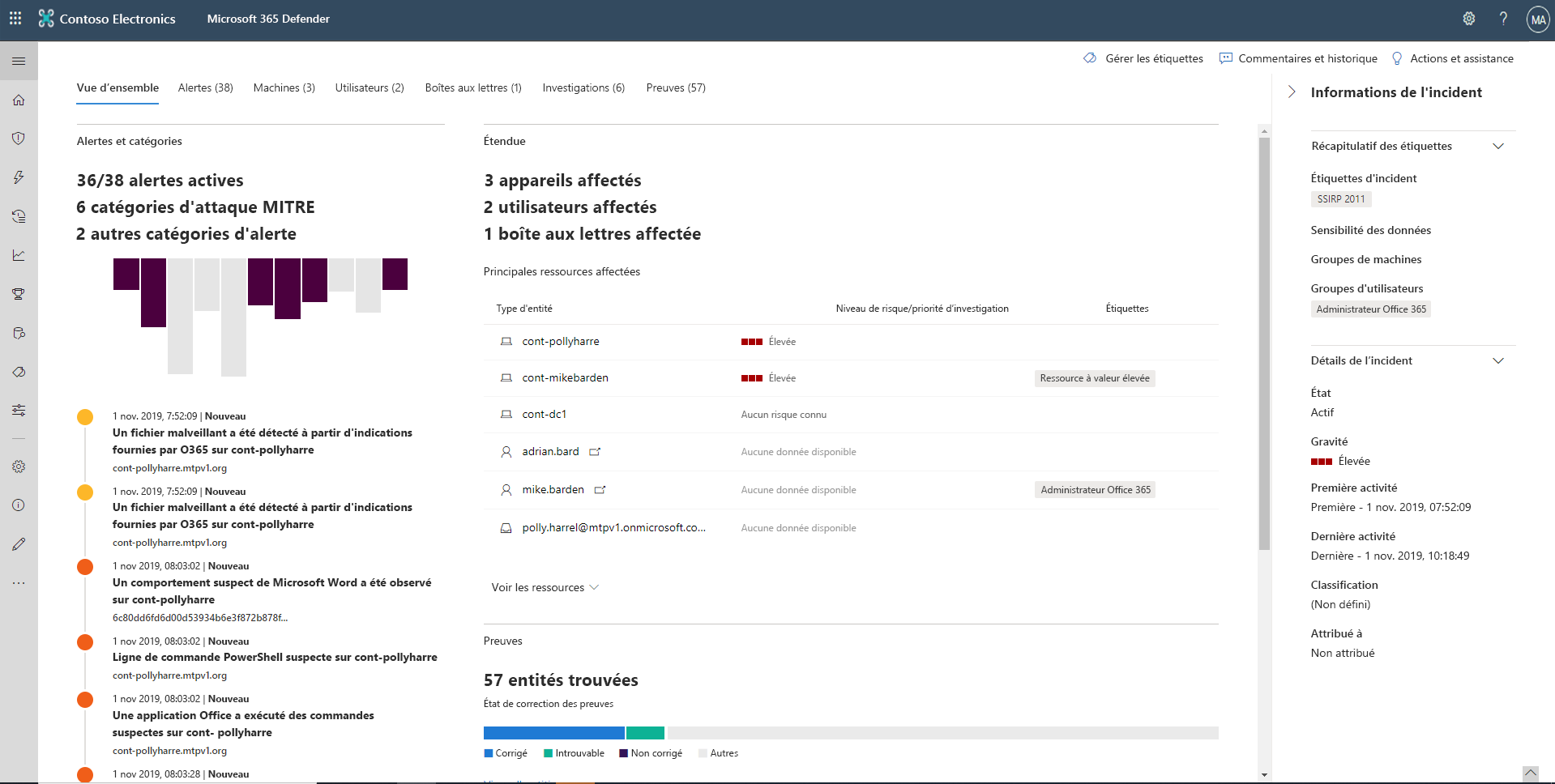

Aperçu de l’incident

La page de vue d’ensemble vous donne un aperçu des points importants à noter sur l’incident.

Les catégories d’attaques vous donnent un aperçu visuel et numérique de la progression de l’attaque par rapport à la chaîne de destruction. Comme les autres produits de sécurité Microsoft, Microsoft Defender XDR est aligné sur le framework MITRE ATT&CK™.

La section d’étendue vous donne la liste des ressources principales affectées qui font partie de cet incident. S’il existe des informations spécifiques concernant cette ressource, telles que le niveau de risque, la priorité d’investigation et toute balise sur les ressources, elles sont également exposées dans cette section.

La chronologie des alertes présente un aperçu de l’ordre chronologique dans lequel les alertes se sont produites et les raisons pour lesquelles ces alertes sont liées à cet incident.

Enfin, la section des preuves fournit un résumé du nombre d'artefacts différents inclus dans l'incident et de leur état de remédiation, de sorte que vous pouvez immédiatement identifier si une action est nécessaire de votre côté.

Cette vue d’ensemble peut aider au triage initial de l’incident en fournissant des informations sur les principales caractéristiques de l’incident que vous devez connaître.

Alertes

Vous pouvez afficher toutes les alertes liées à l'incident et d'autres informations le concernant, telles que la gravité, les entités impliquées dans l'alerte, la source des alertes (Microsoft Defender for Identity, Microsoft Defender for Endpoint, Microsoft Defender for Office 365) et la raison pour laquelle elles ont été reliées entre elles.

Par défaut, les alertes sont classées par ordre chronologique pour vous permettre de voir d’abord comment l’attaque a été lue au fil du temps. Le fait de cliquer sur chaque alerte vous amène à la page d’alerte appropriée, dans laquelle vous pouvez effectuer une investigation approfondie de cette alerte.

Appareils

L’onglet des appareils répertorie tous les appareils où les alertes liées à l’incident sont affichées.

En cliquant sur le lien du nom de l'appareil où l'attaque a été déclenchée, vous accédez à la page Appareil. Sur la page Appareil, vous pouvez voir les alertes qui ont été déclenchées sur celui-ci et les événements connexes fournis pour faciliter l'enquête.

Utilisateurs

Consultez les utilisateurs qui ont été identifiés comme faisant partie de ou liés à un incident donné.

Le fait de cliquer sur le nom d’utilisateur vous permet d’accéder à la page de Microsoft Defender for Cloud Apps de l’utilisateur, où des investigations supplémentaires peuvent être effectuées.

Boîtes aux lettres

Examinez les boîtes aux lettres qui ont été identifiées comme faisant partie d’un incident ou associées à un incident.

Applications

Examinez les applications qui ont été identifiées comme faisant partie d’un incident ou associées à un incident.

Enquêtes

Sélectionnez « Enquêtes » pour voir toutes les investigations automatisées déclenchées par les alertes dans cet incident. Les investigations effectuent des actions correctives ou attendent une approbation des actions par l’analyste.

Sélectionnez une investigation pour accéder à la page des détails de l’investigation afin d’obtenir des informations complètes sur l’état de l’investigation et de la correction. Si des actions sont en attente d’approbation dans le cadre de l’investigation, elles s’affichent dans l’onglet « Actions en attente ».

Preuves et réponses

Microsoft Defender XDR examine automatiquement tous les événements pris en charge par les incidents et les entités suspectes dans les alertes, en vous fournissant une réponse automatique et des informations sur les fichiers, les processus et les services, les e-mails importants, et bien plus encore. Cela permet de détecter et de bloquer rapidement les menaces potentielles dans l’incident.

Chacune des entités analysées est marquée avec un verdict (malveillant, suspect, normal) et un état de correction. Cela vous permet de comprendre l’état de la mise à jour de l’intégralité de l’incident et les étapes suivantes pour résoudre le problème.

Graph

Le graphique regroupe les informations sur les menaces de cybersécurité en un incident afin que vous puissiez voir les modèles et les corrélations entrants à partir de différents points de données. Vous pouvez afficher une telle corrélation dans le graphique de l’incident.

Le Graphique indique l’historique de l’attaque de cybersécurité. Par exemple, il vous montre le point d’entrée, quel indicateur de compromission ou activité a été observé sur quel appareil, etc.

Vous pouvez sélectionner les cercles sur le graphique de l’incident pour afficher les détails des fichiers malveillants, les détections de fichiers associées et le nombre d’instances dans le monde entier, s’ils ont été observés dans votre organisation et, le cas échéant, le nombre d’instances.