Gérer les incidents

Microsoft Defender XDR fournit une corrélation des menaces entre les domaines et un portail orienté vers les objectifs pour enquêter sur les menaces. Les incidents sont basés sur les alertes associées créées lorsqu’une activité ou un événement malveillant est détecté sur votre réseau. Les alertes individuelles fournissent des indices précieux sur une attaque en cours. Toutefois, les attaques utilisent généralement différents vecteurs et techniques pour effectuer une violation. Rassembler les indices individuels peut être un défi et prendre du temps.

Cette brève vidéo donne une vue d’ensemble des incidents dans Microsoft Defender XDR.

Un incident est un ensemble d’alertes corrélées qui retracent l’histoire d’une attaque. Microsoft Defender XDR regroupe automatiquement les événements malveillants et suspects qui se trouvent dans différentes entités de périphérique, d’utilisateur et de boîte aux lettres sur le réseau. Le regroupement d'alertes connexes en un incident donne aux responsables de la sécurité la vue d'ensemble d'une attaque.

Par exemple, les responsables de la sécurité peuvent voir où l’attaque a démarré, quelles tactiques ont été utilisées et quelle est la portée de l’attaque sur le réseau. Les défenseurs de la sécurité peuvent également voir l’étendue de l’attaque, Comme le nombre d’appareils, d’utilisateurs et de boîtes aux lettres qui ont été affectés, le degré de gravité de l’impact et d’autres détails sur les entités affectées.

Si cette option est activée, Microsoft Defender XDR peut analyser et résoudre automatiquement les alertes individuelles par le biais de l’intelligence artificielle et de l’automatisation. Les responsables de sécurité peuvent également effectuer d’autres étapes de correction pour résoudre l’attaque directement à partir de la vue des incidents.

Les incidents des 30 derniers jours s’affichent dans la file d’attente des incidents. À partir de là, les responsables de la sécurité peuvent voir quels incidents doivent être classés par ordre de priorité en fonction du niveau de risque et d’autres facteurs.

Ils peuvent également renommer les incidents, les affecter à des analystes individuels, classer et ajouter des balises aux incidents pour une expérience de gestion des incidents plus efficace et plus personnalisée.

Hiérarchiser les incidents

Microsoft Defender XDR applique une analytique des corrélations, et regroupe toutes les alertes et recherches associées provenant de différents produits en un seul incident. Microsoft Defender XDR déclenche également des alertes uniques sur les activités qui peuvent être identifiées seulement comme malveillantes en raison de la visibilité de bout en bout de Microsoft Defender XDR sur tous les actifs et toute la suite de produits. Cette vue donne à votre analyste des opérations de sécurité une vue d'ensemble de l'attaque, ce qui l'aide à mieux comprendre et traiter les menaces complexes dans toute l'organisation.

La file d’attente des incidents présente un ensemble d’incidents signalés par l’ensemble des appareils, des utilisateurs et des boîtes aux lettres. Cela vous aide à trier les incidents pour établir des priorités et prendre une décision éclairée en matière de cybersécurité.

Par défaut, la file d’attente dans le portail Microsoft Defender affiche les incidents observés au cours des 30 derniers jours. L’incident le plus récent est en haut de la liste, ce qui vous permet de l’afficher en premier.

La file d’attente des incidents expose des colonnes personnalisables qui vous offrent une visibilité des différentes caractéristiques de l’incident ou des entités qu’elle contient. Cette couche approfondie d’informations vous permet de prendre une décision informée concernant la définition de la priorité des incidents à gérer.

Pour plus de clarté en un coup d'œil, la dénomination automatique des incidents génère des noms d'incidents basés sur des attributs d'alerte tels que le nombre de points de terminaison affectés, les utilisateurs affectés, les sources de détection ou les catégories. L’affectation automatique d’un nom vous permet de comprendre rapidement l’étendue de l’incident.

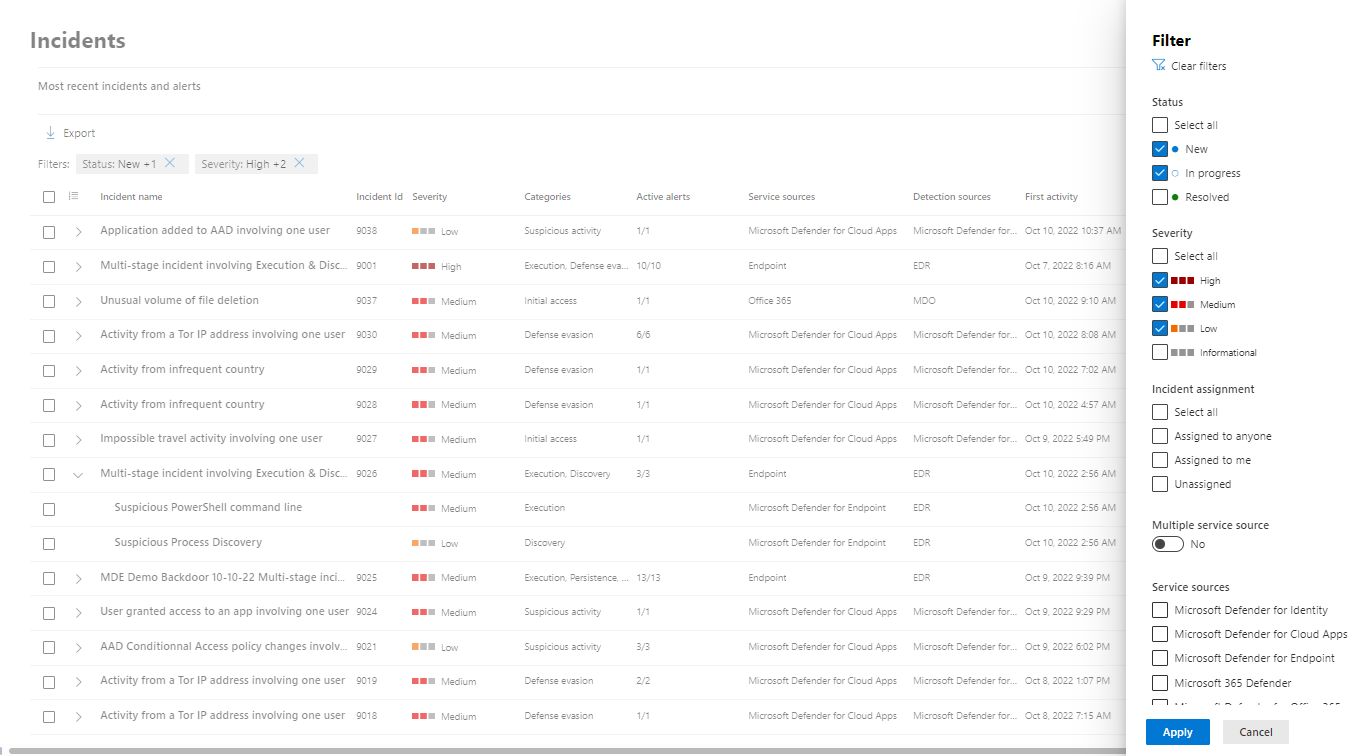

Filtres disponibles

Statut

Vous pouvez choisir de limiter la liste des incidents affichés en fonction de leur état pour voir ceux qui sont actifs ou résolus.

Niveau de gravité

La gravité d’un incident est un indicateur de l’impact qu’il peut avoir sur vos ressources. Plus la gravité est élevée, plus l’impact est élevé et nécessite généralement une attention immédiate.

Affectation d’incident

Vous pouvez choisir d’afficher les alertes qui vous sont affectées ou celles qui sont gérées automatiquement.

Source de service multiple

Sélectionnez Non (par défaut) ou Oui pour activer.

Sources de service

Filtrez pour afficher uniquement les incidents contenant des alertes provenant de différentes sources. Les sources incluent : Microsoft Defender pour point de terminaison, Microsoft Cloud App Security, Microsoft Defender pour Identity, Microsoft Defender pour Office 365.

Balises

Filtrez sur les balises affectées. Toutes les balises affectées s’affichent lorsque vous sélectionnez le champ Taper un nom de balise .

Catégorie multiple

Vous pouvez choisir d’afficher uniquement les incidents qui ont été mappés à plusieurs catégories et peuvent donc causer des dommages plus importants.

Catégories

Choisissez des catégories pour vous concentrer sur des tactiques, techniques ou composants d’attaque spécifiques.

Entités

Filtrez sur le nom ou l’ID d’entité.

Sensibilité des données

Certaines attaques sont axées sur le ciblage de données sensibles ou précieuses. En appliquant un filtre pour voir si des données sensibles sont impliquées dans l’incident, vous pouvez rapidement déterminer si des informations sensibles ont été compromises. Dans ce cas, vous pouvez hiérarchiser une réponse à ces incidents. Cette capacité de filtrage s’applique uniquement si Microsoft Purview Information Protection est activé.

Groupe d’appareils

Filtrez par groupes d’appareils définis.

Plateforme de système d’exploitation

Limitez l’affichage de la file d’attente des incidents par système d’exploitation.

Classification

Filtrer les incidents en fonction des classifications d’ensemble des alertes associées. Les valeurs sont les suivants : vraies alertes, fausses alertes ou non définies.

État Enquête automatisée

Filtrer les incidents selon l’état de l’investigation automatisée.

Menace associée

La sélection du champ Taper une menace associée vous permet d’entrer des informations sur les menaces et d’afficher des critères de recherche précédents.

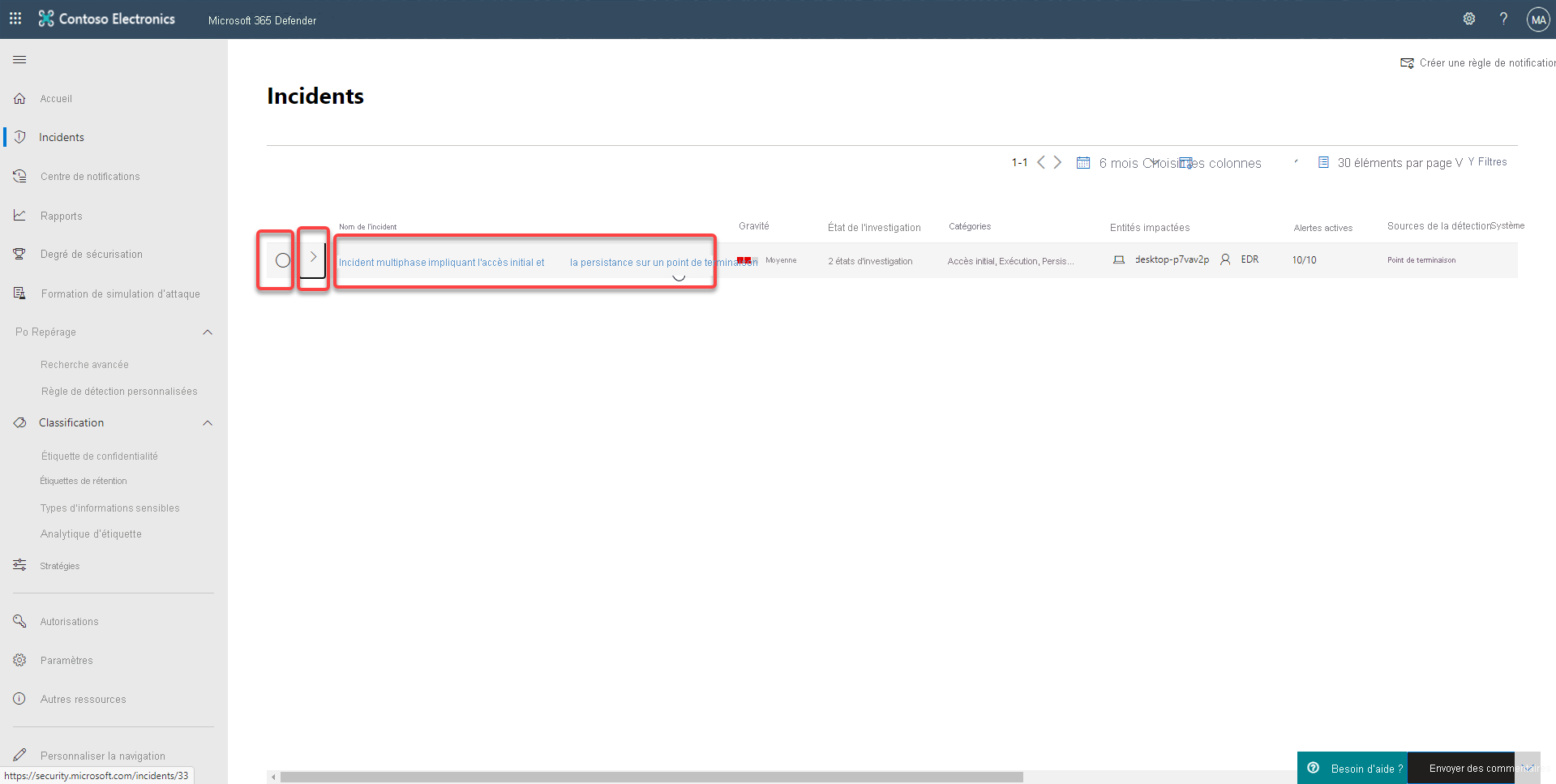

Afficher un aperçu des incidents

Les pages du portail fournissent des informations d’aperçu pour la plupart des données associées à la liste.

Dans cette capture d’écran, les trois zones en surbrillance sont le cercle, le symbole supérieur à et le lien réel.

Circle

Si vous sélectionnez le cercle, une fenêtre d’informations s’ouvre sur le côté droit de la page avec un aperçu de la ligne et une option permettant d’ouvrir la page d’informations intégralement.

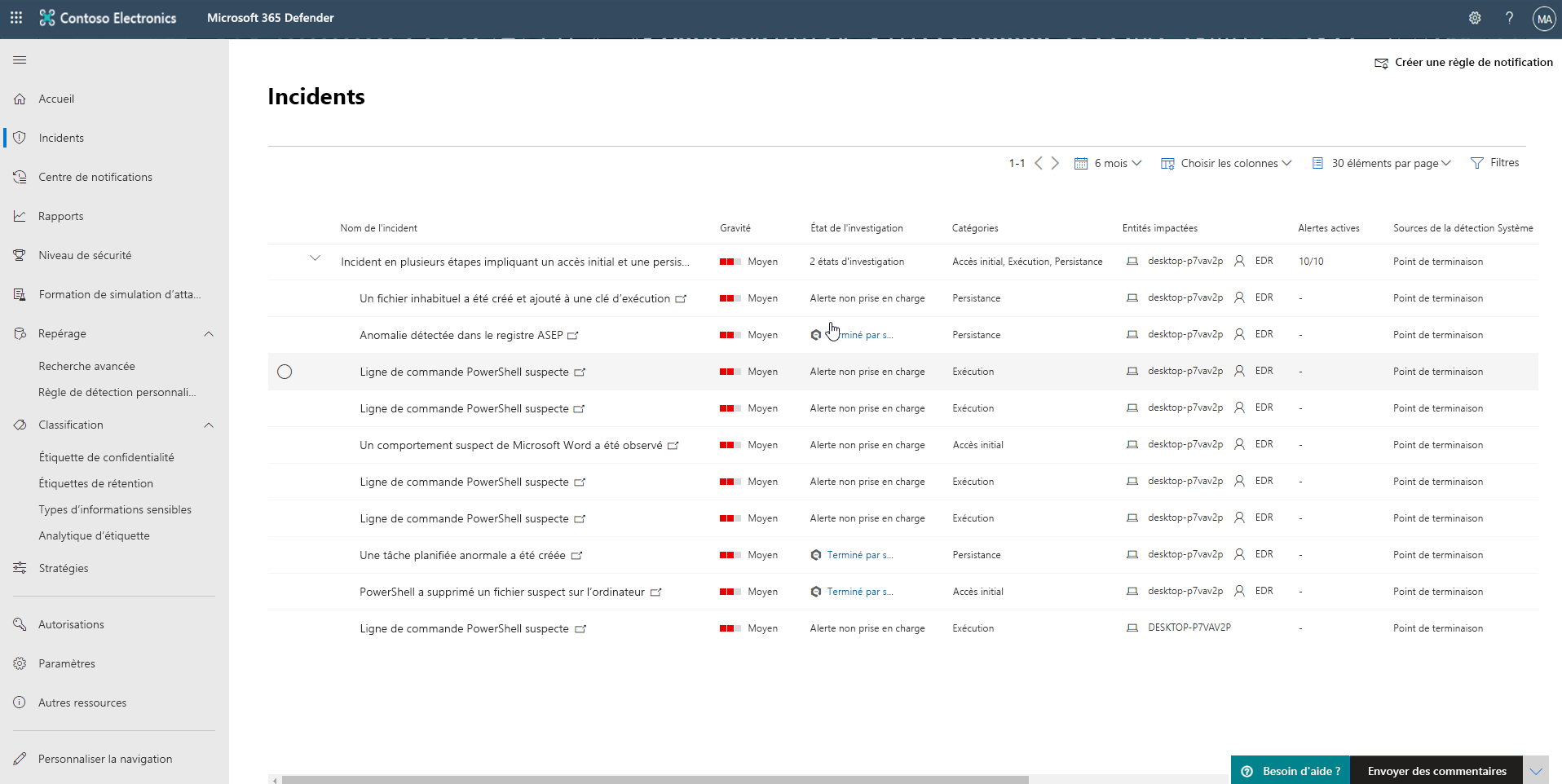

Symbole supérieur à

Si des enregistrements associés peuvent être affichés, le symbole supérieur à permet de les afficher sous l’enregistrement actif.

Lien

Le lien vous permet d’accéder à la page complète de la ligne.

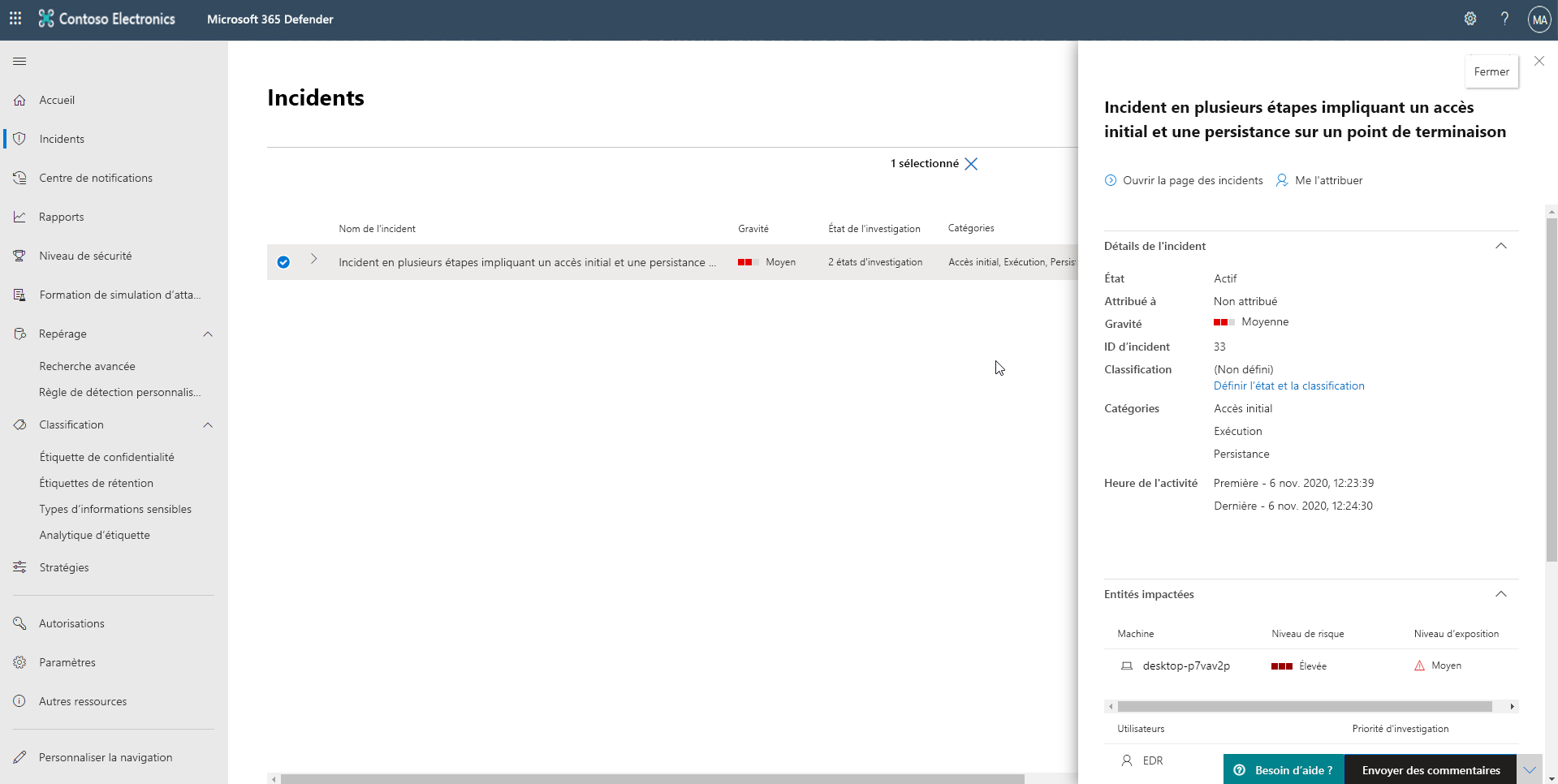

Gérer les incidents

La gestion des incidents est essentielle pour s’assurer que les menaces sont contenues et résolues. Dans Microsoft Defender XDR, vous avez accès à la gestion des incidents sur les appareils, les utilisateurs et les boîtes aux lettres. Pour gérer les incidents, il vous suffit d’en sélectionner un dans la file d’attente Incidents.

Vous pouvez modifier le nom d’un incident, le résoudre, puis définir sa classification et sa détermination. Vous pouvez également vous attribuer l’incident et ajouter des balises et des commentaires à l’incident.

Dans les cas où vous souhaitez déplacer des alertes d’un incident à un autre pendant une recherche, vous pouvez également le faire à partir de l’onglet Alertes. Cet onglet vous permet de créer un incident plus grand ou plus petit qui comprend toutes les alertes pertinentes.

Modifier le nom de l'incident

Les incidents reçoivent automatiquement un nom basé sur les attributs d’alerte, tels que le nombre de points de terminaison affectés, les utilisateurs affectés, les sources de détection ou les catégories. L’attribution d’un nom en fonction d’attributs d’alerte vous permet de déterminer rapidement l’étendue de l’incident. Vous pouvez modifier le nom de l’incident pour mieux l’aligner sur la convention d’affectation de noms de votre choix.

Affecter des incidents

Si un incident n’a encore été affecté, vous pouvez sélectionner À moi-même pour vous attribuer l’incident. Cela suppose la propriété de l’incident, mais également de toutes les alertes qui lui sont associées.

Définir l’état et la classification

État de l’incident

Vous pouvez catégoriser les incidents (sous « Actif » ou « Résolu ») en modifiant leur état à mesure de l’avancée de votre enquête. Cette possibilité de mettre à jour le statut de mise à jour vous permet d’organiser et de gérer la façon dont votre équipe peut répondre aux incidents.

Par exemple, votre analyste des opérations de sécurité peut passer en revue les incidents actifs urgents de la journée et décider de se les attribuer pour les examiner.

Votre analyste des opérations de sécurité peut également définir l’incident comme Résolu si l’incident a été corrigé. La résolution d’un incident entraîne automatiquement la fermeture de toutes les alertes ouvertes qui font partie de l’incident.

Classification et détermination

Vous pouvez choisir de ne pas définir de classification ou de spécifier si un incident relève d’une vraie alerte ou d’une fausse alerte. Cela permet à l’équipe de voir les modèles et d’apprendre de ces derniers.

Ajouter des commentaires

Vous pouvez ajouter des commentaires et afficher des événements d’historique d’un incident pour voir les modifications apportées précédemment.

Chaque fois qu’une modification ou qu’un commentaire est apporté à une alerte, il est enregistré dans la section commentaires et historique.

Les commentaires ajoutés apparaissent instantanément dans le volet.

Ajouter des balises d’incident

Vous pouvez ajouter des balises personnalisées à un incident, par exemple pour signaler un groupe d’incidents avec des caractéristiques communes. Vous pouvez filtrer ultérieurement la file d’attente des incidents pour tous les incidents qui contiennent une balise spécifique.