Configurez les composants de Microsoft Defender pour les conteneurs

Microsoft Defender pour les conteneurs est une solution cloud native dédiée à la sécurisation de vos conteneurs.

Defender pour les conteneurs protège vos clusters s’ils s’exécutent dans :

- Azure Kubernetes Service (AKS) - Service managé de Microsoft conçu pour le développement, le déploiement et la gestion d’applications conteneurisées.

- Amazon Elastic Kubernetes Service (EKS) dans un compte Amazon Web Services (AWS) connecté - Service managé d’Amazon permettant d’exécuter Kubernetes sur AWS sans avoir à installer, utiliser et gérer votre propre plan de contrôle ou vos propres nœuds Kubernetes.

- Google Kubernetes Engine (GKE) dans un projet Google Cloud Platform (GCP) connecté : l’environnement géré de Google pour le déploiement, la gestion et la mise à l’échelle d’applications à l’aide de l’infrastructure GCP.

- Autres distributions Kubernetes (à l’aide de Kubernetes avec Azure Arc) - Clusters Kubernetes certifiés CNCF (Cloud Native Computing Foundation) hébergés localement ou sur IaaS.

Configuration requise pour le réseau

Vérifiez que les points de terminaison suivants sont configurés pour l'accès sortant afin que l’agent Defender puisse se connecter à Microsoft Defender pour le cloud afin d’envoyer des données et des événements de sécurité :

- Validez les règles d’application/de nom de domaine complet (FQDN) pour Microsoft Defender pour les conteneurs.

- Par défaut, les clusters AKS ont un accès illimité sortant à Internet.

Activer le plan

Pour activer le plan :

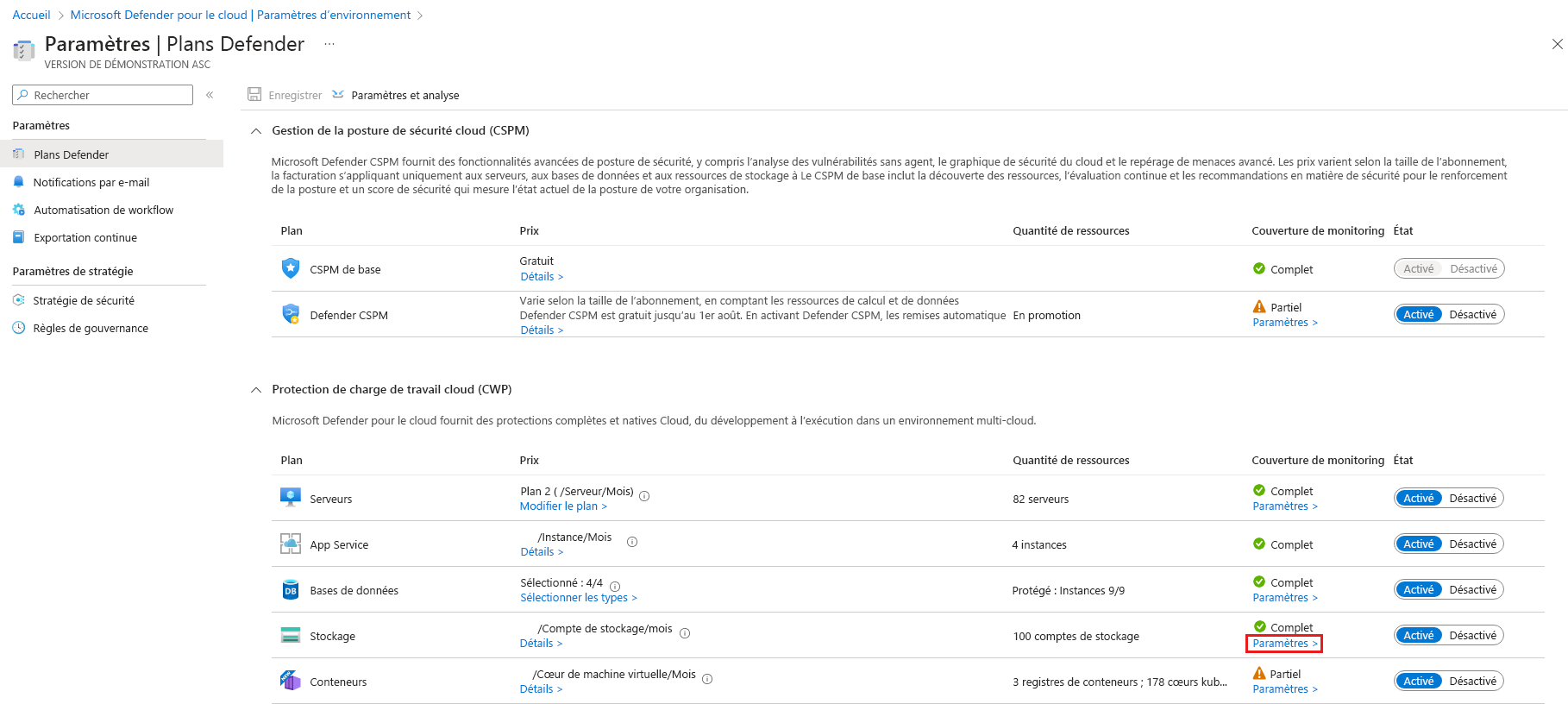

Dans le menu de Defender pour le cloud, ouvrez la page de paramètres et sélectionnez l’abonnement approprié.

Dans la page des plans Defender, sélectionnez Defender pour les conteneurs, puis Paramètres.

Conseil

Si Defender pour Kubernetes et/ou Defender pour les registres de conteneurs est déjà activé pour l’abonnement, une notification de mise à jour s’affiche. Dans le cas contraire, la seule option est Defender pour les conteneurs.

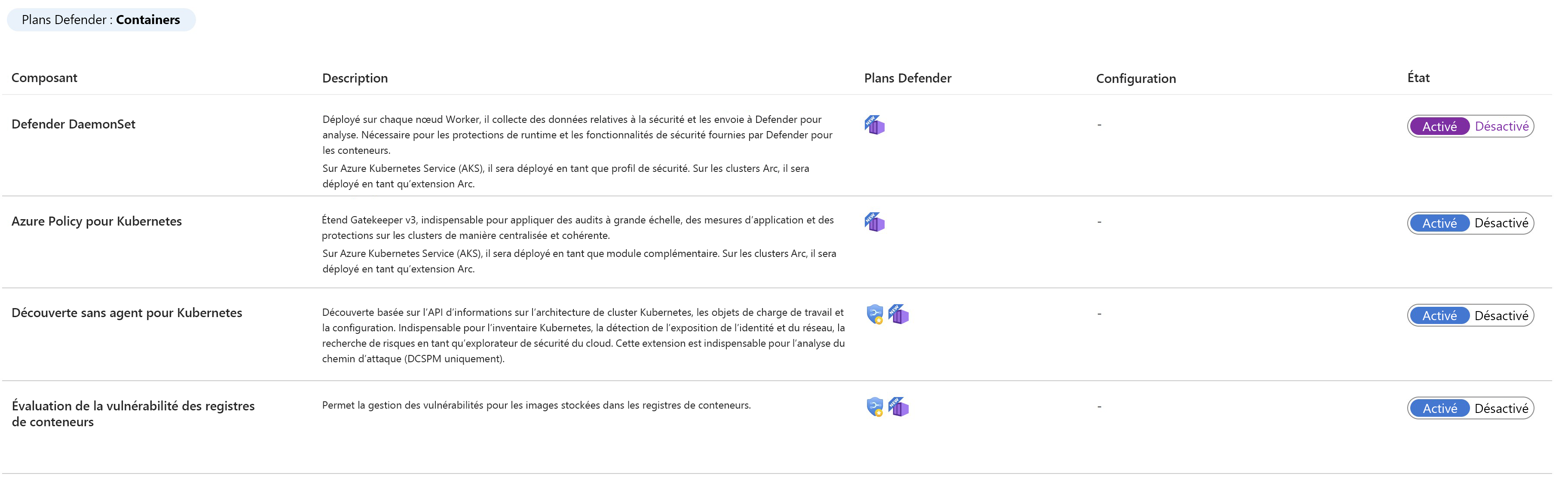

Activez le composant approprié pour l’activer.

Méthode d’activation par fonctionnalité

Par défaut, lors de l’activation du plan via le portail Azure, Microsoft Defender pour les conteneurs est configuré pour activer automatiquement toutes les fonctionnalités et installer tous les composants requis pour fournir les protections offertes par le plan, y compris l’attribution d’un espace de travail par défaut.

Si vous ne souhaitez pas activer toutes les fonctionnalités des plans, vous pouvez sélectionner manuellement les fonctionnalités spécifiques à activer en sélectionnant Modifier la configuration pour le plan Conteneurs. Ensuite, dans la page Paramètres et surveillance, sélectionnez les fonctionnalités que vous souhaitez activer. En outre, vous pouvez modifier cette configuration à partir de la page Plans Defender après la configuration initiale du plan.

Affectation d’un espace de travail personnalisé pour l’agent Defender

Vous pouvez affecter un espace de travail personnalisé via Azure Policy.

Déploiement manuel de l’agent Defender ou de l’agent de stratégie Azure sans approvisionnement automatique à l’aide de recommandations

Les fonctionnalités qui nécessitent une installation de l’agent peuvent également être déployées sur un ou plusieurs clusters Kubernetes, à l’aide de la recommandation appropriée :

| Agent | Recommandation |

|---|---|

| Agent Defender pour Kubernetes | Le profil Defender doit être activé sur les clusters Azure Kubernetes Service |

| Agent Defender pour Kubernetes avec Arc | L’extension Defender doit être installée sur les clusters Kubernetes avec Azure Arc |

| Agent de stratégie Azure pour Kubernetes | Le module complémentaire Azure Policy pour Kubernetes doit être installé sur les clusters Azure Kubernetes Service |

| Agent de stratégie Azure pour Kubernetes avec Arc | L’extension Azure Policy doit être installée sur les clusters Kubernetes avec Azure Arc |

Procédez comme suit pour effectuer le déploiement de l’agent Defender sur des clusters spécifiques :

À partir de la page des suggestions de Microsoft Defender pour le cloud, ouvrez le contrôle Activer la sécurité améliorée ou recherchez directement l’une des suggestions ci-dessus (ou utilisez les liens ci-dessus pour ouvrir directement la suggestion).

Affichez tous les clusters sans agent via l’onglet non sain.

Sélectionnez les clusters pour y déployer l’agent souhaité, puis sélectionnez Corriger.

Sélectionnez Corriger X ressources.

- Visibilité sur les clusters sur lesquels l’agent Defender est déployé

- Bouton Corriger pour opérer un déploiement sur ces clusters sans agent

- Espace de travail : DefaultWorkspace-[ID d’abonnement]-[zone géographique]

- Groupe de ressources : DefaultResourceGroup-[geo]

- L’activation de l’approvisionnement automatique peut potentiellement affecter des machines existantes ou futures.

- La désactivation de l’approvisionnement automatique d’une extension affecte uniquement les machines futures, aucun élément n’est désinstallé par la désactivation de l’approvisionnement automatique.

Déploiement de l’agent Defender : toutes les options

Vous pouvez activer le plan Defender pour les conteneurs et déployer tous les composants appropriés à partir du portail Azure, de l’API REST ou avec un modèle Resource Manager. Pour obtenir des instructions détaillées, sélectionnez l’onglet approprié.

Une fois l’agent Defender déployé, un espace de travail par défaut est automatiquement attribué. Vous pouvez affecter un espace de travail personnalisé à la place de l’espace de travail par défaut via Azure Policy.

Utiliser le bouton Corriger à partir de la recommandation Defender pour le cloud

Un processus rationalisé et sans friction vous permet d’utiliser les pages du portail Azure pour activer le plan Defender pour le cloud et pour configurer le provisionnement automatique de l’ensemble des composants nécessaires à la protection de vos clusters Kubernetes à grande échelle.

Une recommandation Defender pour le cloud dédiée fournit ce qui suit :

Dans la page des suggestions de Microsoft Defender pour le cloud, ouvrez le contrôle Activer la sécurité améliorée.

Utilisez le filtre pour trouver la recommandation nommée Le profil Defender doit être activé pour les clusters Azure Kubernetes Service.

Remarque

Notez l’icône Corriger dans la colonne actions

Sélectionnez les clusters pour afficher les détails des ressources saines et non saines (clusters avec et sans l’agent).

Dans la liste des ressources non saines, sélectionnez un cluster et choisissez Corriger pour ouvrir le volet contenant la confirmation de correction.

Sélectionnez Corriger X ressources.

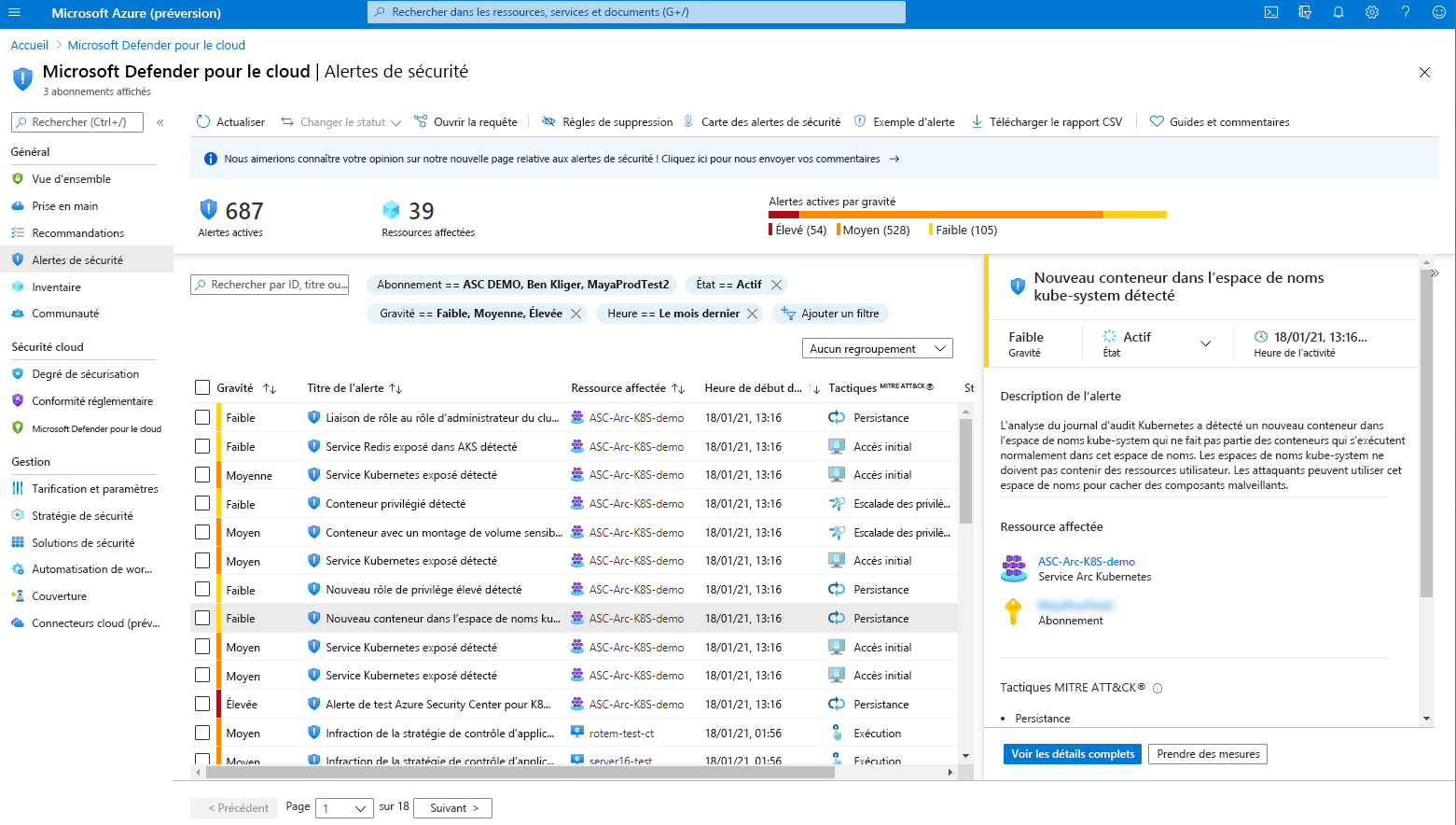

Simuler des alertes de sécurité à partir de Microsoft Defender pour les conteneurs

Pour simuler une alerte de sécurité, exécutez la commande suivante à partir du cluster :

kubectl get pods --namespace=asc-alerttest-662jfi039nLa réponse attendue estNo resource found. Dans les 30 minutes, Defender pour le cloud détecte cette activité et déclenche une alerte de sécurité.Remarque

Pour simuler des alertes sans agent pour Defender pour les conteneurs, Azure Arc n’est pas une condition préalable.

Dans le portail Microsoft Azure, ouvrez la page des alertes de sécurité de Microsoft Defender pour le cloud et recherchez l’alerte sur la ressource appropriée :

Espace de travail Log Analytics par défaut pour AKS

L’espace de travail Log Analytics est utilisé par l’agent Defender comme pipeline de données pour envoyer des données du cluster à Defender pour le cloud sans conserver de données dans le propre espace de travail Log Analytics. Par conséquent, les utilisateurs ne sont pas facturés dans ce cas d’usage.

L’agent Defender utilise un espace de travail Log Analytics par défaut. Si vous n’avez pas encore d’espace de travail Log Analytics par défaut, Defender pour le cloud crée un groupe de ressources et un espace de travail par défaut quand vous installez l’agent Defender. L’espace de travail par défaut est créé en fonction de votre région.

La convention d’affectation de noms de l’espace de travail et du groupe de ressources Log Analytics par défaut est la suivante :

Attribuer un espace de travail personnalisé

Quand vous activez l’option de provisionnement automatique, un espace de travail par défaut est automatiquement attribué. Vous pouvez affecter un espace de travail personnalisé via Azure Policy.

Pour vérifier si vous avez un espace de travail attribué :

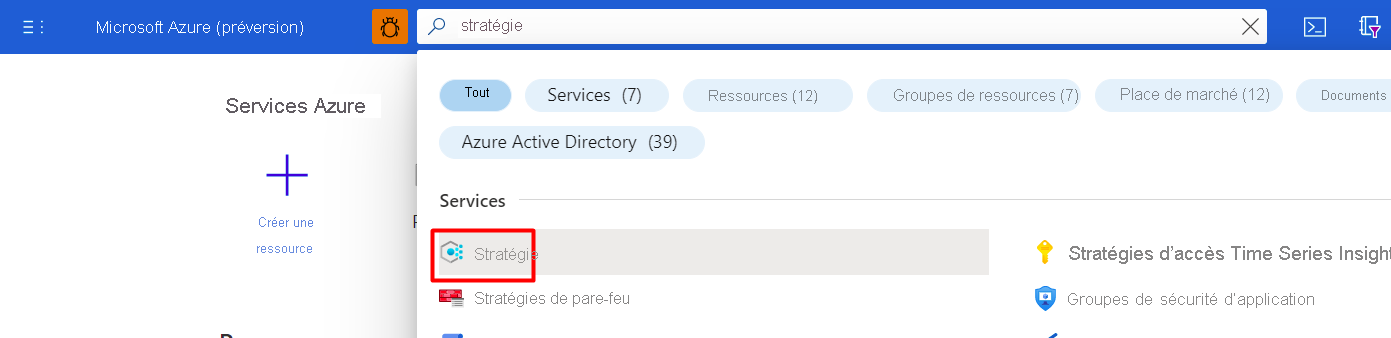

Connectez-vous au portail Azure.

Recherchez et sélectionnez Stratégie.

Sélectionnez Définitions.

Recherchez l’ID de stratégie

1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5.

Suivez la section Créer une attribution avec un espace de travail personnalisé si la stratégie n’a pas encore été attribuée à l’étendue pertinente. Vous pouvez également suivre la section Mettre à jour une attribution avec un espace de travail personnalisé si la stratégie est déjà attribuée et que vous souhaitez la modifier pour utiliser un espace de travail personnalisé.

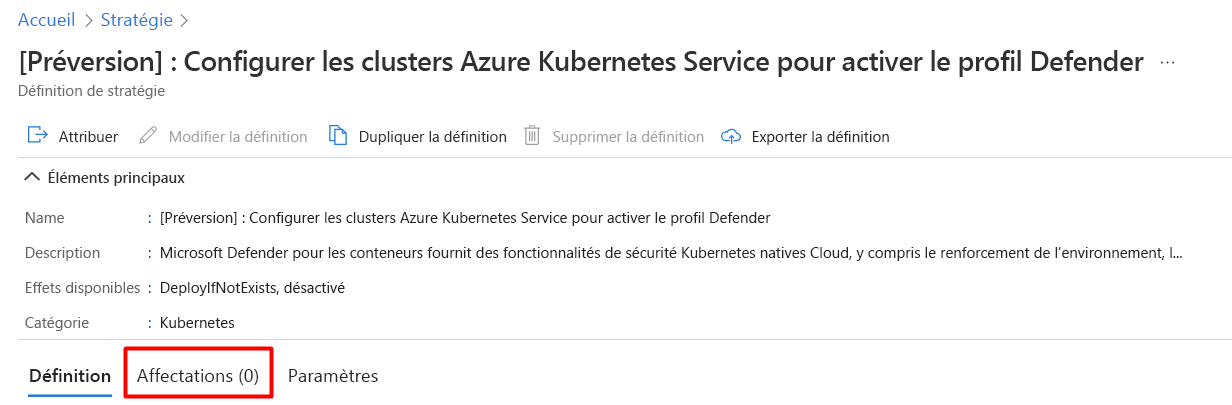

Créer une attribution avec un espace de travail personnalisé

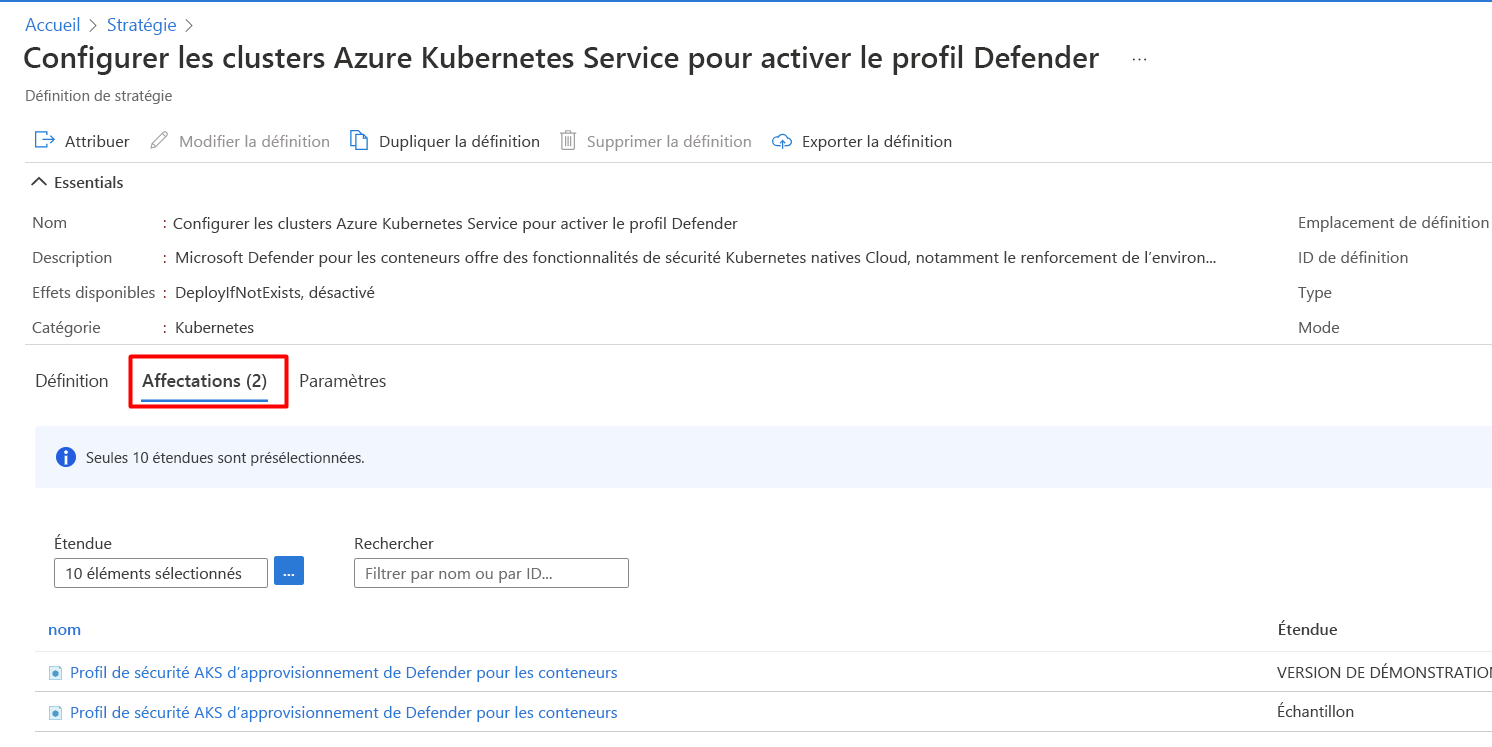

Si la stratégie n’a pas été attribuez, vous verrez Assignments (0).

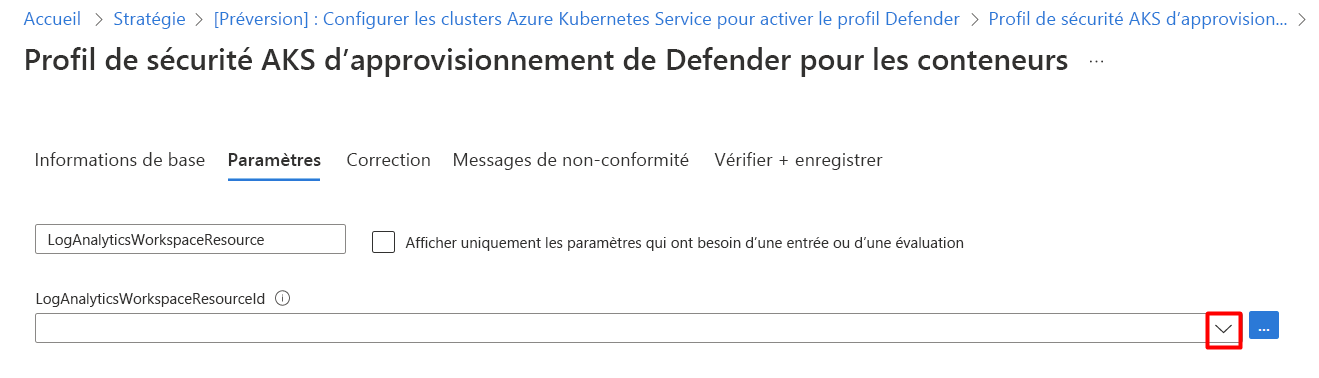

Pour affecter un espace de travail personnalisé :

Sélectionnez Attribuer.

Sous l’onglet Paramètres, désélectionnez l’option Afficher uniquement les paramètres qui ont besoin d’une entrée ou d’une évaluation.

Sélectionnez un ID LogAnalyticsWorkspaceResource dans le menu déroulant.

Sélectionnez Revoir + créer.

Sélectionnez Create (Créer).

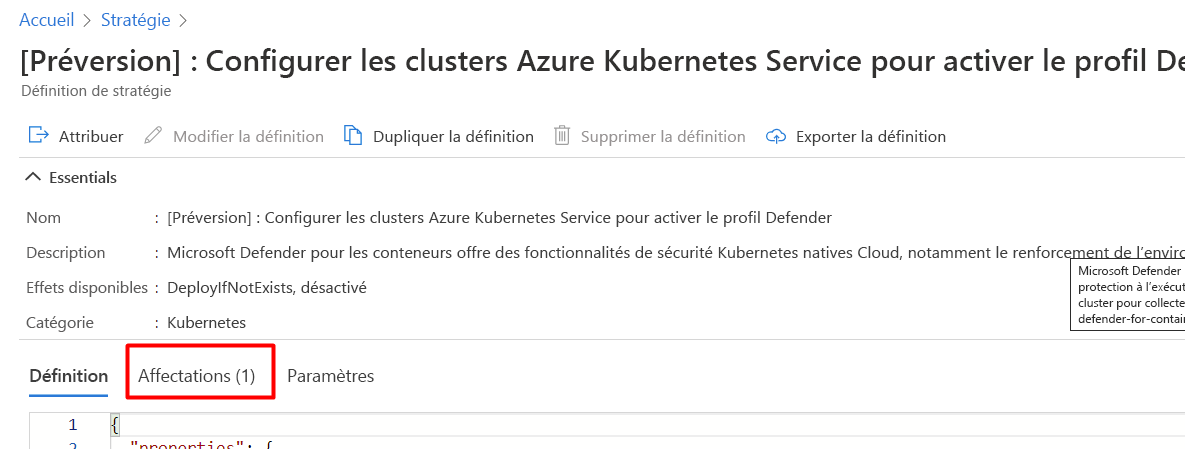

Créer une attribution avec un espace de travail personnalisé

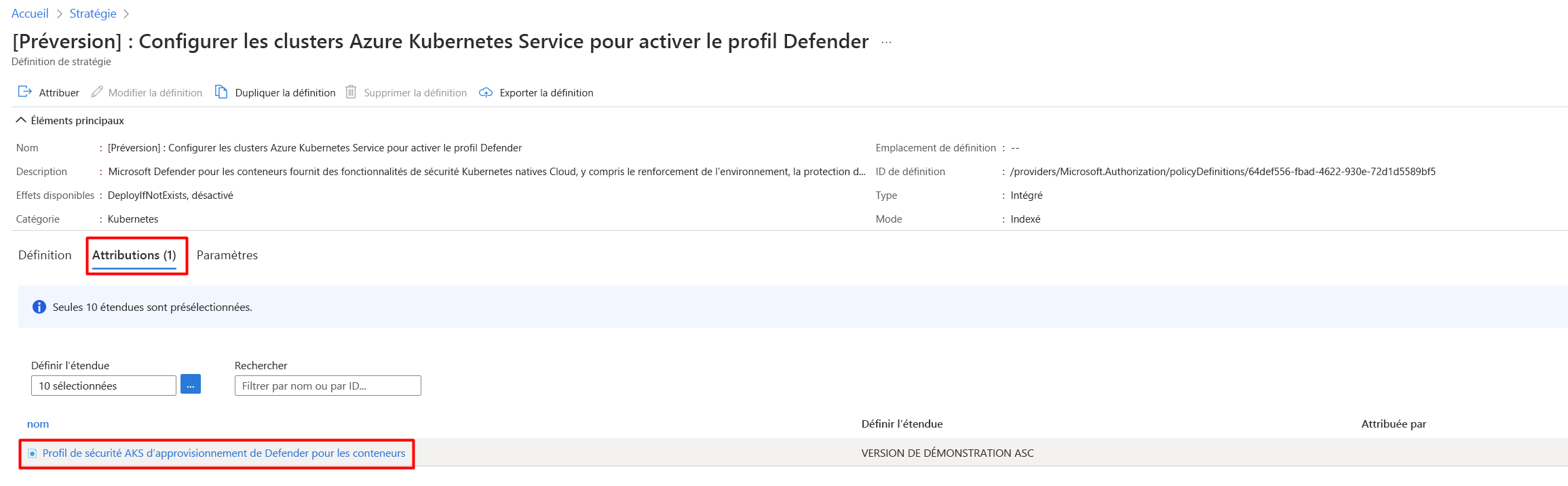

Si la stratégie a déjà été attribuée à un espace de travail, vous verrez Assignments (1).

Remarque

Si vous avez plusieurs abonnements, il est possible que le nombre soit plus grand.

Pour affecter un espace de travail personnalisé :

Sélectionnez l’assignation correspondante.

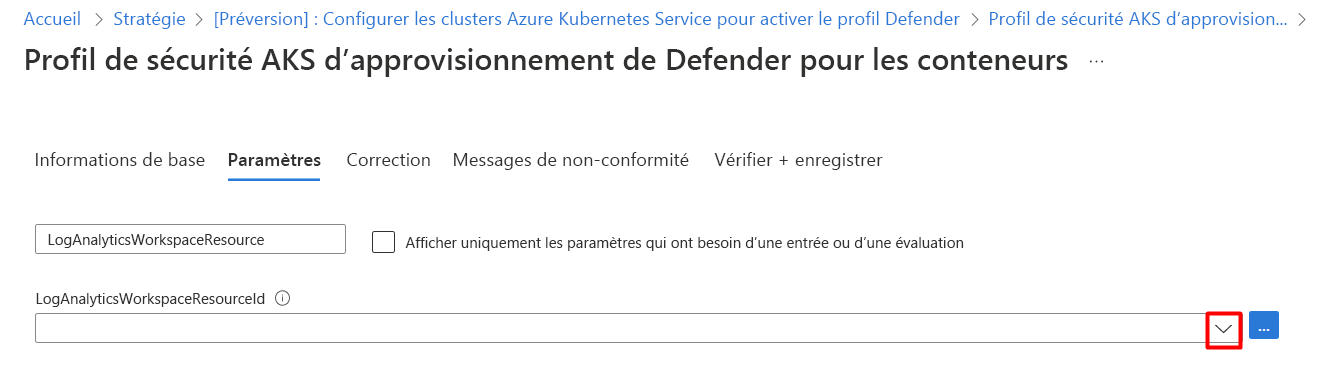

Sélectionnez Modifier l’attribution.

Sous l’onglet Paramètres, désélectionnez l’option Afficher uniquement les paramètres qui ont besoin d’une entrée ou d’une évaluation.

Sélectionnez un ID LogAnalyticsWorkspaceResource dans le menu déroulant.

Sélectionnez Vérifier + enregistrer.

Sélectionnez Enregistrer.

Supprimer le capteur Defender

Pour supprimer cette extension Defender pour le cloud ou toute autre extension, désactiver le provisionnement automatique ne suffit pas :

Pour désactiver entièrement le plan Defender pour les conteneurs, accédez à Paramètres d’environnement et désactivez le plan Microsoft Defender pour les conteneurs.

Néanmoins, pour garantir que les composants Defender pour les conteneurs ne sont pas désormais automatiquement provisionnés sur vos ressources, désactivez le provisionnement automatique des extensions, comme expliqué dans Configurer le provisionnement automatique pour les agents et les extensions à partir de Microsoft Defender pour le cloud.

Vous pouvez supprimer l’agent à l’aide de l’API REST ou d’un modèle Resource Manager, comme expliqué dans les onglets ci-dessous.

Utiliser Azure CLI pour supprimer le capteur Defender

Supprimez le profil Microsoft Defender avec les commandes suivantes :

az login az account set --subscription <subscription-id> az aks update --disable-defender --resource-group <your-resource-group> --name <your-cluster-name>Il est possible que la suppression de l’extension prenne quelques minutes.

Pour vérifier que l’extension a été correctement supprimée, exécutez la commande suivante :

kubectl get pods -n kube-system | grep microsoft-defenderUne fois l’extension supprimée, vous devriez voir aucun pod retourné dans la commande get pods. La suppression des pods peut prendre quelques minutes.