Connecter votre environnement lab GitHub à Microsoft Defender pour le cloud

En connectant vos organisations GitHub à Defender pour le cloud, vous étendez les fonctionnalités de sécurité de Defender pour le cloud à vos ressources GitHub. Voici quelques fonctionnalités :

Fonctionnalités CSPM (Cloud Security Posture Management) fondamentales : vous pouvez évaluer votre posture de sécurité GitHub via des recommandations de sécurité spécifiques à GitHub. Vous pouvez également obtenir des informations sur toutes les ressources de recommandations pour GitHub.

Fonctionnalités CSPM Defender : les clients CSPM Defender reçoivent des chemins d’attaque contextualisés du code vers le cloud, des évaluations des risques et des insights pour identifier les faiblesses les plus critiques que les attaquants peuvent utiliser pour violer leur environnement. La connexion de vos dépôts GitHub vous permet de contextualiser les résultats de sécurité DevOps avec vos charges de travail cloud, et d’identifier l’origine et le développeur pour obtenir une correction rapide.

Prérequis

Pour effectuer ce démarrage rapide, les éléments suivants sont requis :

- Un compte Azure avec Defender pour le cloud intégré. Si vous n’avez pas encore de compte Azure, créez-en un gratuitement.

- GitHub Enterprise avec GitHub Advanced Security activé pour les évaluations de posture des secrets, des dépendances, des configurations IaC incorrectes et l’analyse de la qualité du code dans les référentiels GitHub.

Remarque

Le rôle Lecteur de sécurité peut être appliqué sur l’étendue du connecteur Groupe de ressources/GitHub pour éviter de définir des autorisations hautement privilégiées au niveau de l’abonnement pour l’accès en lecture des évaluations de la posture de sécurité DevOps.

Connecter votre compte GitHub

Pour connecter votre compte GitHub à Microsoft Defender pour le cloud :

Connectez-vous au portail Azure.

Accédez à Microsoft Defender pour le cloud>Paramètres d’environnement.

Sélectionnez Ajouter un environnement.

Sélectionnez GitHub.

Entrez un nom (limite de 20 caractères), puis sélectionnez votre abonnement, groupe de ressources et région. L’abonnement est l’emplacement où Defender pour le cloud crée et stocke la connexion GitHub.

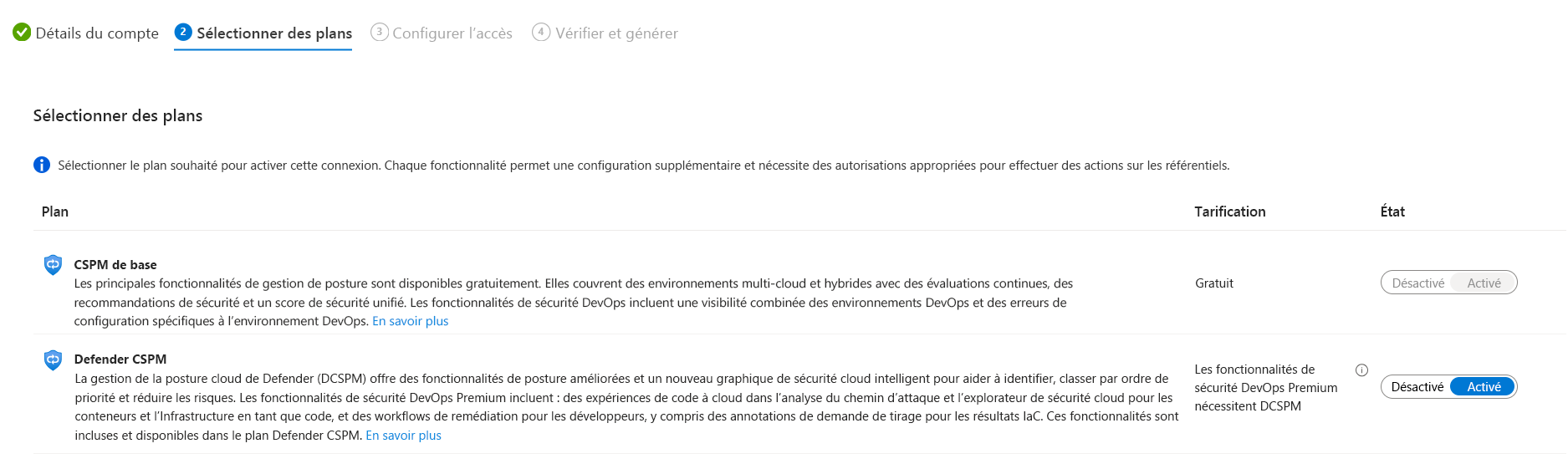

Sélectionnez Suivant : sélectionner des plans. Configurez l’état du plan CSPM Defender pour votre connecteur GitHub.

Sélectionnez Suivant : Configurez l’accès.

Sélectionnez Autoriser pour accorder à votre abonnement Azure l’accès à vos dépôts GitHub. Connectez-vous si nécessaire avec un compte disposant d’autorisations sur les référentiels que vous voulez protéger. Après l’autorisation, si vous attendez trop longtemps avant d’installer l’application GitHub de sécurité DevOps, la session expire et un message d’erreur s’affiche.

Cliquez sur Installer.

Sélectionnez les organisations pour installer l’application GitHub. Nous vous recommandons d’accorder l’accès à tous les dépôts pour vérifier que Defender pour le cloud peut sécuriser l’ensemble de votre environnement GitHub. Cette étape accorde à Defender pour le cloud l’accès aux organisations sélectionnées.

Pour les organisations, sélectionnez l’une des options suivantes :

- Sélectionnez toutes les organisations existantes pour découvrir automatiquement tous les dépôts dans les organisations GitHub où l’application GitHub de sécurité DevOps est installée.

- Sélectionnez toutes les organisations existantes et futures pour découvrir automatiquement tous les dépôts dans les organisations GitHub où l’application GitHub de sécurité DevOps est installée et dans les futures organisations où l’application GitHub de sécurité DevOps est installée.

Sélectionnez Suivant : Vérifiez et générez.

Sélectionnez Créer.

Remarque

Pour garantir le bon fonctionnement des fonctionnalités avancées de posture DevOps dans Defender pour le cloud, une seule instance d’une organisation GitHub peut être intégrée au locataire Azure dans lequel vous créez un connecteur.