Ajouter des initiatives personnalisées à Microsoft Defender pour le cloud

Présentation des stratégies et initiatives de sécurité

Microsoft Defender pour le cloud applique des initiatives de sécurité à vos abonnements. Ces initiatives contiennent une ou plusieurs stratégies de sécurité. Chacune de ces stratégies entraîne une recommandation de sécurité pour améliorer votre position de sécurité.

Qu’est-ce qu’une initiative de sécurité ?

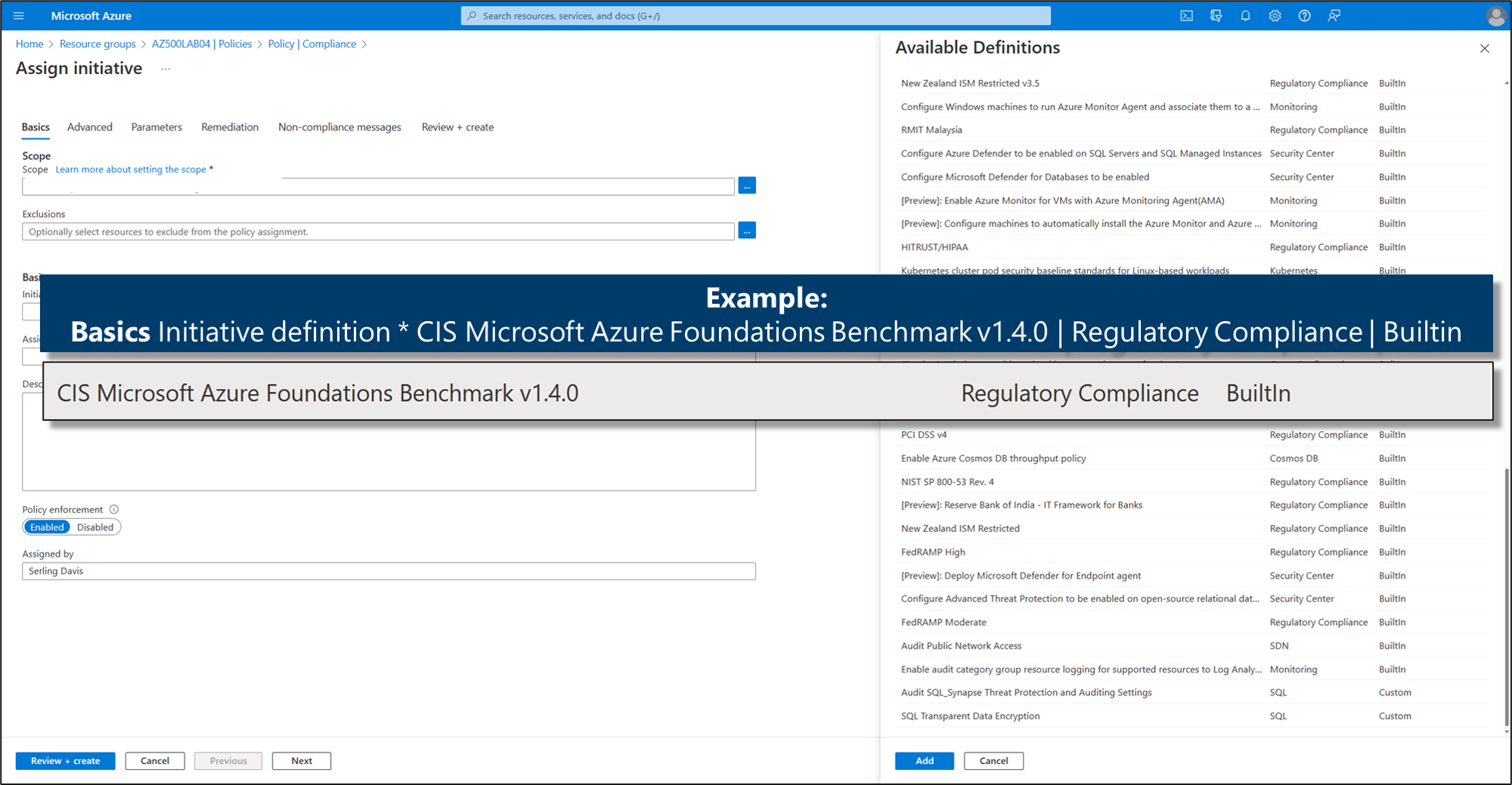

Une initiative de sécurité est une collection de définitions ou de règles Azure Policy regroupées pour atteindre un objectif spécifique. Les initiatives de sécurité simplifient la gestion de vos stratégies en regroupant un ensemble de stratégiesde manière logique sous la forme d’un seul élément.

Une initiative de sécurité définit la configuration souhaitée de vos charges de travail et vous permet de vous assurer que vous êtes en conformité avec les exigences de sécurité de votre organisation ou des régulateurs.

À l’instar des stratégies de sécurité, les initiatives de Defender pour le cloud sont également créées dans Azure Policy. Vous pouvez utiliser Azure Policy pour gérer vos stratégies, créer des initiatives et attribuer des initiatives à plusieurs abonnements ou à des groupes d’administration entiers.

L’initiative par défaut attribuée automatiquement à chaque abonnement dans Microsoft Defender pour le cloud est le point de référence de sécurité du cloud Microsoft. Ce benchmark de sécurité Azure constitue l’ensemble des directives créées par Microsoft, qui contient les bonnes pratiques de sécurité et de conformité s’inscrivant dans les cadres de conformité courants. Ce benchmark, largement respecté et centré sur le cloud, est basé sur les contrôles du CIS (Center for Internet Security) et du NIST (National Institute of Standards and Technology).

Defender pour le cloud offre les options suivantes pour l’utilisation des initiatives de sécurité :

- Afficher et modifier l’initiative par défaut intégrée : lorsque vous activez Defender pour le cloud, l’initiative nommée « Point de référence de sécurité Microsoft Cloud » est automatiquement attribuée à tous les abonnements inscrits auprès de Defender pour le cloud. Pour personnaliser cette initiative, vous pouvez activer ou désactiver des stratégies individuelles au sein des paramètres de stratégies.

- Ajouter vos propres initiatives personnalisées : si vous souhaitez personnaliser les initiatives de sécurité appliquées à votre abonnement, vous pouvez le faire dans Defender pour le cloud. Vous recevez ensuite des recommandations si vos machines ne suivent pas les stratégies que vous créez.

- Ajouter des normes de conformité réglementaire comme initiatives : le tableau de bord de conformité réglementaire de Defender pour le cloud affiche l’état de toutes les évaluations au sein de votre environnement dans le contexte d’une norme ou d’une réglementation particulière (par exemple, Azure CIS (Center for Internet Security), publications spéciales SP 800-53 Rev.4 du NIST (National Institute of Standards and Technology) ou programme de sécurité client Swift CSCF (Call Session Control Function) v2020).

Exemple : Initiative de sécurité intégrée

Qu’est-ce qu’une stratégie de sécurité ?

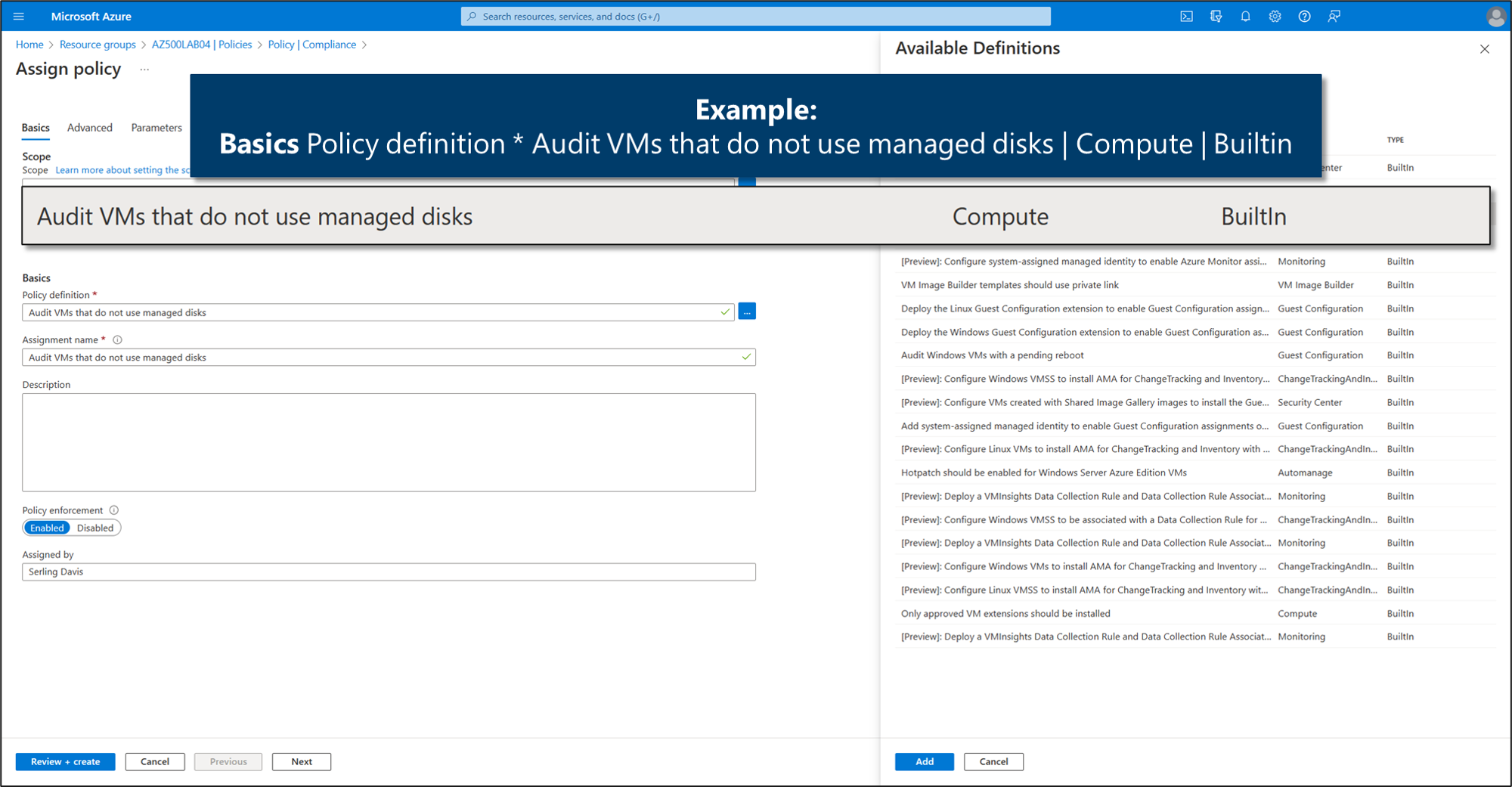

Une définition Azure Policy, créée dans Azure Policy, est une règle relative à des conditions de sécurité spécifiques que vous souhaitez contrôler. Les définitions intégrées incluent des éléments tels que le contrôle du type de ressources qui peut être déployé ou l’utilisation obligatoire d’étiquettes sur toutes les ressources. Vous pouvez également créer vos propres définitions de stratégies personnalisées.

Pour implémenter ces définitions de stratégie (définitions intégrées et personnalisées), vous devez les attribuer. Vous pouvez affecter ces stratégies via le portail Azure, PowerShell ou Azure CLI. Les stratégies peuvent être désactivées ou activées à partir d’Azure Policy.

Il existe différents types de stratégies dans Azure Policy. Defender pour le cloud utilise principalement des stratégies d’« audit » qui vérifient des conditions et configurations spécifiques, puis rendent compte de la conformité. Il existe également des stratégies de « contrainte » pouvant servir à appliquer des paramètres de sécurité.

Exemple : Stratégie de sécurité intégrée

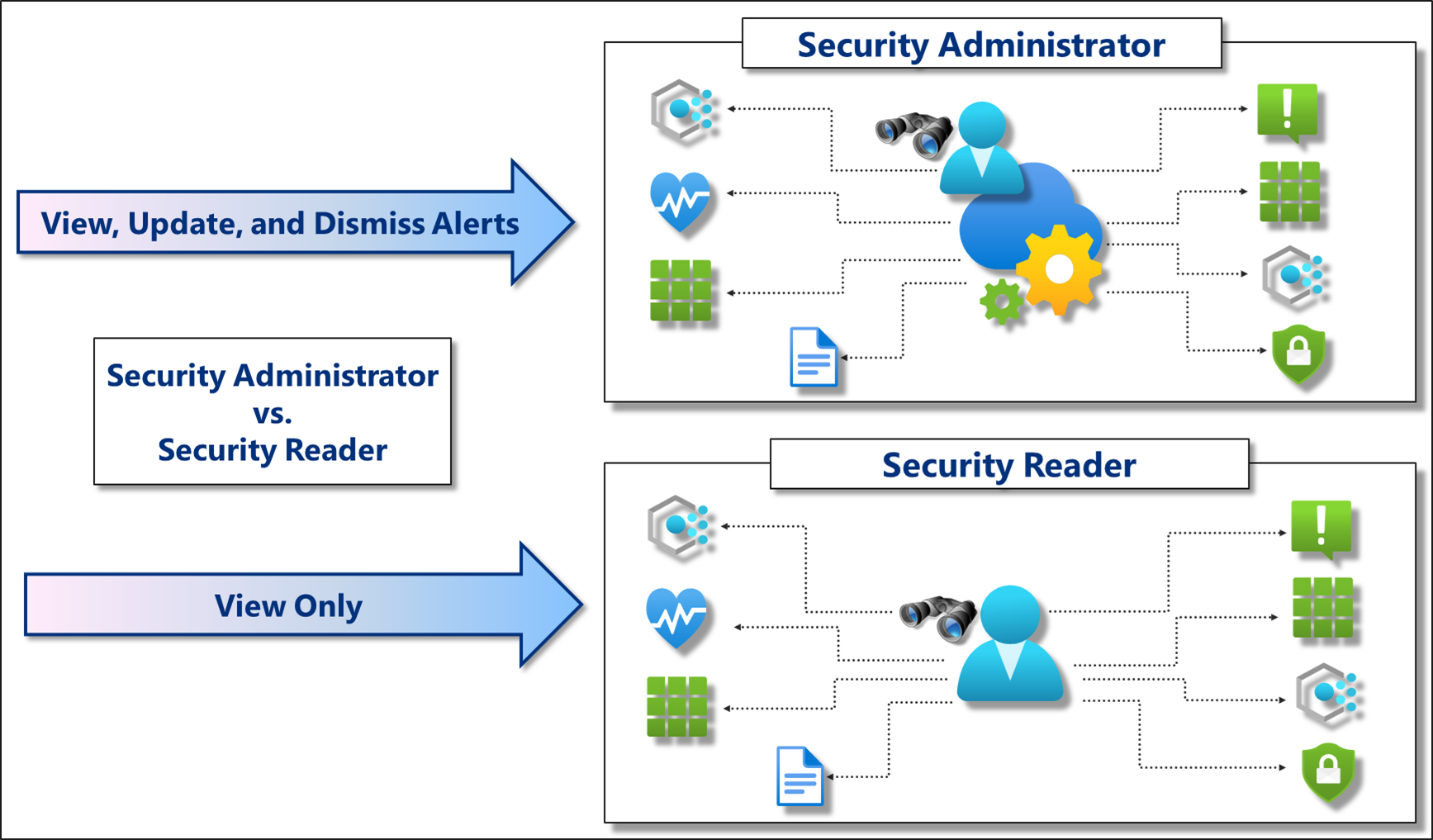

Defender pour le cloud utilise le contrôle d’accès en fonction du rôle Azure (Azure RBAC). Ce contrôle d’accès fournit des rôles intégrés que vous pouvez attribuer à des utilisateurs, groupes et services Azure. Lorsque les utilisateurs ouvrent Defender pour le cloud, ils ne voient que les informations associées aux ressources auxquelles ils peuvent accéder. Les utilisateurs se voient attribuer le rôle de propriétaire, contributeur ou lecteur pour l’abonnement de la ressource.

Il existe deux rôles spécifiques pour Defender pour le cloud :

- Administrateur Sécurité : a les mêmes droits de consultation que Lecteur Sécurité. Peut également mettre à jour la stratégie de sécurité et ignorer les alertes.

- Lecteur de sécurité : a le droit de consulter les éléments de Defender pour le cloud tels que les recommandations, les alertes, la stratégie et l’intégrité. Ne peut pas apporter de modifications.

Vous pouvez modifier les stratégies de sécurité via le portail Azure Policy via l’API REST ou à l’aide de Windows PowerShell.

L’écran Stratégie de sécurité reflète l’action effectuée par les stratégies affectées sur le groupe d’administration ou l’abonnement que vous avez sélectionné.

- Utilisez les liens fournis en haut pour ouvrir une attribution de stratégie s’appliquant à l’abonnement ou au groupe d’administration. Ces liens vous permettent d’accéder à l’attribution et de modifier ou désactiver la stratégie. Par exemple, si vous voyez qu’une attribution de stratégie particulière refuse effectivement la protection du point de terminaison, utilisez le lien pour modifier ou désactiver la stratégie.

- Dans la liste des stratégies, vous pouvez voir l’application effective de la stratégie sur votre groupe d’administration ou abonnement. Les paramètres de chaque stratégie qui s’appliquent à l’étendue sont pris en compte et le résultat cumulé des actions effectuées par la stratégie s’affiche. Par exemple, si une attribution de la stratégie est désactivée, mais définie sur AuditIfNotExist dans une autre, l’effet cumulé applique AuditIfNotExist. L’effet le plus actif est toujours prioritaire.

- L’effet des stratégies peut être : Append, Audit, AuditIfNotExists, Deny, DeployIfNotExists ou Disabled.