Implémenter l’authentification multifacteur

Une formation antérieure qui examinait les options d’authentification utilisateur a également introduit l’authentification multifacteur Microsoft Entra (MFA). Cette unité examine plus en détail la façon dont les organisations activent l’authentification multifacteur et son fonctionnement.

Le processus d’authentification multifacteur

Les mots de passe sont la méthode la plus courante pour authentifier une connexion à un ordinateur ou à un service en ligne, mais ils sont également les plus vulnérables. Les utilisateurs peuvent choisir des mots de passe faciles à utiliser et utiliser les mêmes mots de passe pour plusieurs connexions sur différents ordinateurs et services.

Pour fournir un niveau de sécurité supplémentaire pour les connexions, vous devez utiliser l’authentification multifacteur (MFA), qui utilise à la fois un mot de passe, qui doit être fort, et une seconde méthode de vérification basée sur :

- Quelque chose que vous avez avec vous qui n’est pas facile à dupliquer, tel qu’un smartphone.

- Quelque chose que vous possédez de manière unique et biologique, comme vos empreintes digitales, votre visage ou un autre attribut biométrique.

La deuxième méthode de vérification n’est pas utilisée tant que le système n’a pas vérifié le mot de passe de l’utilisateur. Avec l’authentification multifacteur, même si un attaquant compromet un mot de passe fort, il ne dispose pas de votre smartphone ou de votre empreinte digitale pour terminer la connexion.

L’authentification multifacteur Microsoft Entra permet d’accroître la sécurité en demandant deux méthodes d’authentification. Les utilisateurs doivent se connecter avec un nom d’utilisateur et un mot de passe, puis utiliser une deuxième méthode d’authentification. La deuxième méthode peut être de recevoir un appel téléphonique, un SMS ou une notification d’application sur leur téléphone mobile. Si le système vérifie le nom d’utilisateur, le mot de passe et la deuxième méthode d’authentification, l’utilisateur peut se connecter à Microsoft 365. Le système peut également autoriser les utilisateurs qui s’authentifient à partir d’un annuaire local fédéré d’utiliser l’authentification multifacteur.

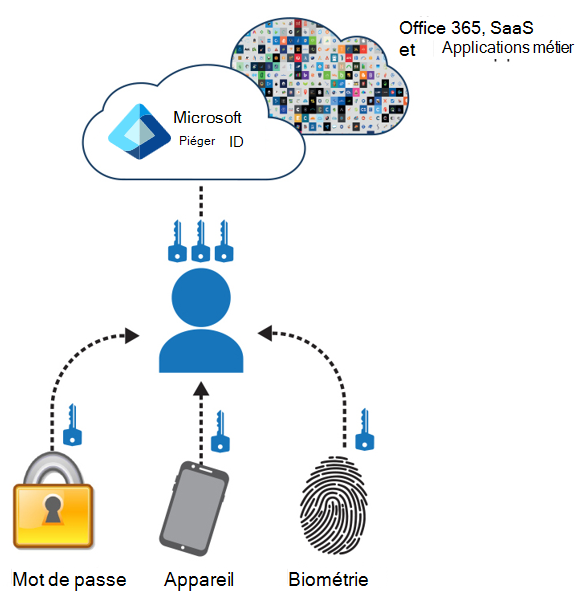

Le graphique suivant montre la différence entre les différents facteurs d’authentification :

- Quelque chose que l’utilisateur connaît (mot de passe)

- Quelque chose que l’utilisateur possède (Appareil)

- Quelque chose que l’utilisateur est (biométrie)

Méthodes d’authentification multifacteur

L’authentification multifacteur Microsoft Entra prend en charge plusieurs méthodes d’authentification, notamment :

- Vérification par appel téléphonique ou SMS. Méthode par défaut de l’authentification multifacteur dans Microsoft 365. Cette méthode envoie un code de vérification au numéro de téléphone enregistré de l’utilisateur par le biais d’un appel téléphonique ou d’un SMS.

- Application Microsoft Authenticator. L’application envoie des notifications Push ou des codes à usage unique pour vérifier l’identité de l’utilisateur. L’unité de formation suivante examine cette option d’authentification multifacteur.

- Jetons matériels OATH. Jetons physiques qui génèrent un mot de passe à usage unique (OTP) pour l’authentification.

- Clés de sécurité FIDO2. Clés de sécurité physiques qui prennent en charge l’authentification sans mot de passe. Pour plus d’informations, consultez Fast ID Online (FIDO) v2.0.

- Autres applications d’authentification tierces. Microsoft 365 prend également en charge d’autres applications d’authentification qui respectent le protocole TOTP (Time-based One-Time Password), telles que Google Authenticator et Authy.

Microsoft 365 propose également des stratégies d’accès conditionnel qui permettent aux administrateurs de configurer l’authentification multifacteur en fonction de conditions spécifiques, telles que l’emplacement, la conformité de l’appareil ou le risque utilisateur. Cette fonctionnalité offre une sécurité supplémentaire en exigeant l’authentification multifacteur uniquement lorsque les utilisateurs remplissent certaines conditions.

Remarque

Les stratégies d’accès conditionnel ont été examinées dans une unité de formation antérieure.

Activer l’authentification multifacteur

L’authentification multifacteur garantit que Microsoft 365 invite les utilisateurs à fournir une vérification supplémentaire lors de l’accès aux données sensibles ou de l’exécution de certaines actions. Cette vérification supplémentaire peut aider à protéger les organisations de l’utilisateur contre les accès non autorisés et les violations de données.

Microsoft 365 offre trois possibilités aux organisations d’activer l’authentification multifacteur :

- Avec les stratégies d’accès conditionnel

- Avec les paramètres de sécurité par défaut

- Authentification multifacteur par utilisateur héritée (non recommandée pour les grandes organisations)

Chacune de ces méthodes est basée sur votre offre Microsoft 365, comme indiqué dans le tableau suivant.

| Planifier | Action d'amélioration | Type de client |

|---|---|---|

| Tous les plans Microsoft 365 | Utilisez les paramètres de sécurité par défaut, qui requièrent l’authentification multifacteur pour tous les comptes d’utilisateur. Vous pouvez également configurer l’authentification multifacteur sur des comptes d’utilisateur individuels, mais cette méthode n’est pas recommandée. | Petite entreprise |

| - Microsoft 365 Business Premium - Microsoft 365 E3 - Licences Microsoft Entra ID P1 |

Utilisez les paramètres de sécurité par défaut ou les stratégies d’accès conditionnel pour demander l’authentification multifacteur pour les comptes d’utilisateur basés sur l’appartenance au groupe, des applications ou d’autres critères. | Petites entreprises à entreprise |

| - Microsoft 365 E5 - Licences Microsoft Entra ID P2 |

Utilisez des stratégies Protection Microsoft Entra ID et d’accès conditionnel pour exiger l’authentification multifacteur en fonction des critères de risque de connexion. | Entreprise |

Les sections suivantes décrivent chacune de ces méthodes.

Utiliser des stratégies d’accès conditionnel pour activer l’authentification multifacteur

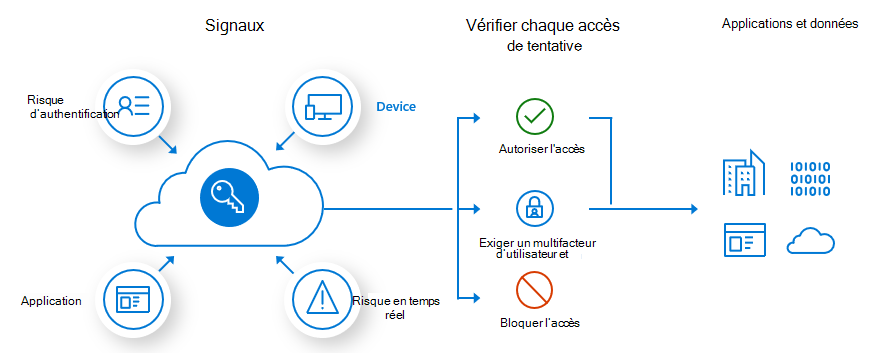

Microsoft recommande aux organisations d’utiliser la fonctionnalité d’accès conditionnel pour activer l’authentification multifacteur. L’accès conditionnel permet à une organisation d’appliquer des stratégies qui contrôlent l’accès à ses applications cloud en fonction de conditions spécifiques, telles que l’emplacement de l’utilisateur ou l’état de l’appareil.

Les stratégies d’accès conditionnel sont un groupe de règles qui spécifient les conditions dans lesquelles les connexions sont évaluées et autorisées. Par exemple, vous pouvez créer une stratégie d’accès conditionnel qui indique : Si le nom du compte d’utilisateur concerne membre d’un groupe d’utilisateurs bénéficiant des rôles d’administrateur Exchange, utilisateur, mot de passe, sécurité, SharePoint ou global, exigez l’authentification multifacteur avant d’autoriser l’accès.

Cette stratégie vous permet de demander une authentification multifacteur basée sur l’appartenance au groupe, plutôt que d’essayer de configurer des comptes d’utilisateur individuels pour l’authentification multifacteur lorsqu’ils sont attribués ou non à des rôles d’administrateur. Vous pouvez également utiliser les stratégies d’accès conditionnel pour des fonctionnalités plus avancées, telles que l’authentification multifacteur pour les applications, ou lorsque la connexion est réalisée à partir d’un appareil compatible, tel que votre ordinateur portable fonctionnant sous Windows 10 ou 11.

Si une organisation a des besoins de sécurité de connexion plus granulaires, les stratégies d’accès conditionnel peuvent lui offrir davantage de contrôle. L’accès conditionnel vous permet de créer et de définir des stratégies qui réagissent aux événements de connexion et de demander des actions supplémentaires avant qu’un utilisateur ne soit autorisé à accéder à une application ou un service. Ces stratégies peuvent autoriser une connexion régulière lorsque l’utilisateur se trouve sur le réseau d’entreprise ou sur un appareil enregistré. Elles peuvent également demander d’autres facteurs de vérification lorsque l’utilisateur est distant ou sur un appareil personnel.

Avertissement

Désactivez les paramètres par défaut d’authentification multifacteur et de sécurité par personne avant d’activer les stratégies d’accès conditionnel. L’authentification multifacteur par utilisateur et les valeurs par défaut de sécurité sont des fonctionnalités de sécurité de base qui fournissent un niveau de protection de base pour tous les comptes d’utilisateur dans une organisation. Lorsque les stratégies d’accès conditionnel sont activées, elles permettent un contrôle et une personnalisation plus précis des exigences d’accès en fonction de conditions et de scénarios spécifiques. Si vous activer simultanément l’authentification multifacteur par utilisateur, les paramètres de sécurité par défaut et des stratégies d’accès conditionnel, cela peut entraîner des conflits et des incohérences dans le processus d’authentification, ce qui peut causer des problèmes d’accès ou de comportement involontaires.

Une organisation doit disposer de l’une des licences suivantes pour utiliser des stratégies d’accès conditionnel :

- Microsoft 365 Business Premium

- Microsoft 365 E3 et E5

- Microsoft Entra ID licences P1 et Microsoft Entra ID P2

Pour les petites entreprises avec Microsoft 365 Business Premium, vous pouvez facilement utiliser les stratégies d’accès conditionnel en procédant comme suit :

Créez un groupe pour contenir les comptes d’utilisateurs qui requièrent une authentification multifacteur.

Activez la stratégie Exiger l’authentification multifacteur pour les administrateurs généraux.

Créez une stratégie d’accès conditionnel basée sur un groupe avec ces paramètres :

- Affectations > Utilisateurs et groupes : Nom de votre groupe à l’étape 1 ci-dessus.

- Affectations > Applications ou actions cloud : Toutes les applications cloud.

- Contrôles d’accès > Accorder > Accorder l’accès > Exiger l’authentification multifacteur.

Activez la stratégie.

Ajoutez un compte d’utilisateur au groupe créé à l’étape 1 ci-dessus et testez-le.

Pour exiger l’authentification multifacteur pour d’autres comptes d’utilisateur, ajoutez-les au groupe créé à l’étape 1.

Cette stratégie d’accès conditionnel vous permet de déployer la configuration MFA pour vos utilisateurs à votre rythme.

Les entreprises doivent utiliser Stratégies d’accès conditionnel courantes pour configurer les stratégies suivantes :

- Exiger l’authentification multifacteur pour les administrateurs

- Exiger l’authentification multifacteur pour tous les utilisateurs

- Bloquer l’authentification héritée

Avec Protection Microsoft Entra ID, vous pouvez créer une autre stratégie d’accès conditionnel pour Exiger l'authentification multifacteur lorsque le risque de connexion est moyen ou élevé.

Vous pouvez utiliser Protection Microsoft Entra ID et les stratégies d'accès conditionnel basées sur les risques avec :

- Microsoft 365 E5

- Les licences Microsoft Entra ID P2

Pour plus d’informations, consultez cette vue d’ensemble de Protection Microsoft Entra ID.

Utiliser les paramètres de sécurité par défaut pour activer l’authentification multifacteur

La plupart des organisations devraient commencer par utiliser les paramètres de sécurité par défaut ou des stratégies d’accès conditionnel pour exiger l’authentification multifacteur pour leurs connexions de compte d’utilisateur. Pour la plupart des organisations, les valeurs de sécurité par défaut offrent un niveau de sécurité de connexion supplémentaire. Si votre abonnement est nouveau, les paramètres par défaut de sécurité peuvent déjà être activés automatiquement.

Les paramètres de sécurité par défaut sont une option simple et facile à utiliser pour activer l’authentification multifacteur dans votre organisation. Cette option nécessite une configuration minimale et les organisations peuvent la configurer rapidement. Les paramètres de sécurité par défaut fournissent un niveau de sécurité de base en activant l’authentification multifacteur, en bloquant les protocoles d’authentification hérités et en obligeant les utilisateurs à s’inscrire à Microsoft Entra MFA. Ces fonctionnalités peuvent aider à protéger les organisations contre de nombreuses menaces de sécurité courantes.

Le principal inconvénient de l’utilisation des paramètres de sécurité par défaut pour activer l’authentification multifacteur est que vous ne pouvez pas les personnaliser en fonction de conditions ou de scénarios spécifiques. C’est tout ou rien. Cette exigence signifie que chaque utilisateur d’une organisation doit utiliser l’authentification multifacteur lorsque l’entreprise active les paramètres de sécurité par défaut, quel que soit son rôle, son emplacement ou le type d’appareil qu’il utilise. Les organisations peuvent trouver cette exigence problématique si des utilisateurs n’ont pas accès à un téléphone ou à un second appareil, ou qui ont limité la connectivité pour recevoir le code MFA. En outre, certains utilisateurs peuvent constater que l’authentification multifacteur est un inconvénient, ce qui peut entraîner une résistance aux nouvelles mesures de sécurité ou une baisse de productivité.

Dans l’ensemble, l’utilisation des paramètres de sécurité par défaut pour activer l’authentification multifacteur est une option utile pour les petites ou moyennes organisations disposant de ressources informatiques limitées, ou pour les organisations qui ont besoin d’implémenter rapidement des mesures de sécurité de base. Toutefois, les grandes organisations ayant des exigences de sécurité plus complexes peuvent préférer le plus grand contrôle et la personnalisation offerts par les stratégies d’accès conditionnel.

Vous activez ou désactivez les paramètres de sécurité par défaut dans le volet Propriétés pour Microsoft Entra ID dans le Centre d’administration Microsoft Entra.

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de sécurité, Administrateur d’accès conditionnel ou Administrateur général.

- Dans le Centre d’administration Microsoft Entra, dans le volet de navigation gauche, sélectionnez Vue d’ensemble.

- Sur la page Vue d’ensemble du client de votre organisation, le système affiche l’onglet Vue d’ensemble par défaut. Sélectionnez l’onglet Propriétés.

- Dans la section Paramètres de sécurité par défaut, sélectionnez le lien Gérer les paramètres de sécurité par défaut.

- Dans le volet Sécurité par défaut qui s’affiche, sélectionnez dans le champ Sécurité par défaut. Dans le menu déroulant qui s’affiche, sélectionnez Activer.

- Dans la partie inférieure du volet, sélectionnez Enregistrer.

Utiliser l’authentification multifacteur héritée par utilisateur (non recommandée pour les grandes organisations)

Microsoft recommande d’utiliser des stratégies de sécurité par défaut ou d’accès conditionnel pour exiger l’authentification multifacteur pour les connexions à votre compte d’utilisateur. Toutefois, si une organisation ne peut pas utiliser l’une de ces méthodes, Microsoft recommande vivement d’activer l’authentification multifacteur par utilisateur pour les comptes d’utilisateur qui ont des rôles d’administrateur, en particulier le rôle d’Administrateur général, pour n’importe quelle taille d’abonnement.

Alors que les paramètres de sécurité par défaut et les stratégies d’accès conditionnel activent l’authentification multifacteur pour tous les utilisateurs d’une organisation, l’utilisation du Centre d’administration Microsoft 365 vous permet d’activer l’authentification multifacteur pour chaque utilisateur. L’authentification multifacteur par utilisateur est un moyen simple et rapide de renforcer la sécurité d’un ou plusieurs comptes d’utilisateur. Vous pouvez activer ou désactiver l’authentification multifacteur pour les utilisateurs que vous sélectionnez.

À l’instar des paramètres de sécurité par défaut, l’utilisation du Centre d’administration Microsoft 365 pour activer l’authentification multifacteur par utilisateur est une option utile pour :

- Les petites ou moyennes organisations avec des ressources informatiques limitées.

- Les organisations qui ont besoin d’implémenter rapidement des mesures de sécurité de base.

Toutefois, Microsoft recommande aux grandes organisations ayant des exigences de sécurité plus complexes d’utiliser des stratégies d’accès conditionnel ou les paramètres de sécurité par défaut pour implémenter l’authentification multifacteur. Pour ces organisations, Microsoft ne recommande pas l’utilisation de l’authentification multifacteur par utilisateur pour les raisons suivantes :

- Complexité et gestion. L’authentification multifacteur par utilisateur nécessite une configuration individuelle pour chaque utilisateur. La gestion des paramètres d’authentification multifacteur à ce niveau granulaire peut devenir fastidieuse, en particulier dans les grandes organisations. Cela impose une charge importante aux administrateurs, qui doivent gérer les demandes spécifiques de l’utilisateur, résoudre les problèmes et maintenir la cohérence au sein de la base d’utilisateurs.

- Risque de mauvaise configuration. Si l'on tient compte de l'erreur humaine, la configuration manuelle de l’authentification multifacteur pour chaque utilisateur augmente le risque de mauvaise configuration. Une erreur dans les paramètres peut entraîner des failles de sécurité ou des perturbations inutiles. En outre, une mauvaise configuration peut également entraîner des stratégies incohérentes. Différents utilisateurs peuvent se retrouver avec des stratégies d’authentification multifacteur différentes, ce qui entraîne des incohérences dans l’état de la sécurité.

- Authentification héritée. L’authentification multifacteur par utilisateur n’empêche pas l’authentification héritée, comme les protocoles SMTP, IMAP et POP3, d’utiliser uniquement un mot de passe. L’authentification moderne invite les utilisateurs à inscrire des méthodes d’authentification multifacteur, mais les protocoles hérités contournent ce contrôle. Avec ce type d’écart dans la sécurité d’une organisation, les attaquants peuvent exploiter l’authentification héritée s’ils compromettent les informations d’identification d’un utilisateur.

- Manque de contrôle contextuel. L’accès conditionnel fournit un contrôle contextuel basé sur des facteurs tels que l’emplacement, l’appareil et l’application. L’authentification multifacteur par utilisateur n’a pas cette connaissance du contexte. L’accès conditionnel permet également des décisions dynamiques basées sur les niveaux de risque, comme le blocage de l’accès à partir d’emplacements suspects, ce qui n’est pas possible avec l’authentification multifacteur par utilisateur.

- Scalabilité et cohérence. À mesure que votre organisation se développe, la gestion de l’authentification multifacteur par utilisateur devient de plus en plus difficile. L’accès conditionnel ou les paramètres de sécurité par défaut garantissent des stratégies d’authentification multifacteur cohérentes pour tous les utilisateurs.

Un Administrateur Microsoft 365 peut configurer l’authentification multifacteur pour chaque utilisateur dans le Centre d’administration Microsoft 365 en effectuant les étapes suivantes :

Dans le Centre d’administration Microsoft 365, dans le volet de navigation gauche, sélectionnez Paramètres, puis Paramètres de l’organisation.

Sur la page Paramètres de l’organisation, sous l’onglet Services (qui s’affiche par défaut), sélectionnez Authentification multifacteur.

Dans le volet Authentification multifacteur qui s’affiche, sélectionnez Configurer l’authentification multifacteur.

Dans la page d’authentification multifacteur , deux onglets sont disponibles : un pour les utilisateurs et un pour les paramètres de service.

Sous l’onglet Utilisateurs, vous pouvez activer (ou désactiver) l’authentification multifacteur pour un ou plusieurs utilisateurs. Vous pouvez commencer par filtrer les utilisateurs affichés en sélectionnant l’une des options dans le menu déroulant Affichage. Une fois que le système affiche la liste des utilisateurs souhaités, vous pouvez mettre à jour leurs paramètres d’authentification multifacteur.

Pour activer l’authentification multifacteur pour un ou plusieurs utilisateurs, procédez comme suit :

Sélectionnez les utilisateurs pour lesquels vous souhaitez activer l’authentification multifacteur.

Dans le volet utilisateur qui s’affiche, vous pouvez mettre à jour les paramètres d’authentification multifacteur pour les utilisateurs en sélectionnant Gérer les paramètres utilisateur.

Dans la fenêtre Gérer les paramètres utilisateur qui s’affiche, vous pouvez sélectionner l’une des options suivantes pour les utilisateurs sélectionnés, puis sélectionner Enregistrer :

- Exiger que les utilisateurs sélectionnés spécifient de nouveau des méthodes de contact.

- Supprimer tous les mots de passe d’application existants qui ont été générés par les utilisateurs sélectionnés.

- Restaurer l’authentification multifacteur pour tous les appareils mémorisés.

Dans le volet utilisateur qui s’affiche, vous pouvez activer l’authentification multifacteur pour les utilisateurs sélectionnés en sélectionnant Activer.

Dans la fenêtre À propos de l’activation de l’authentification multifacteur qui s’affiche, vous pouvez sélectionner les liens fournis pour en savoir plus sur l’authentification multifacteur. Lorsque tout est prêt, sélectionnez le bouton Activer l’authentification multifacteur , puis sélectionnez Fermer une fois la mise à jour terminée.

La valeur de la colonne ÉTAT D’AUTH multifacteur doit passer de Désactivé à Activé pour chaque utilisateur sélectionné.

Pour activer (ou désactiver) l’authentification multifacteur pour tous les utilisateurs d’un fichier CSV à l’aide de la fonctionnalité Importer en bloc, procédez comme suit :

- Sélectionnez le bouton Mise à jour en bloc qui s’affiche en haut de l’écran.

- Dans la fenêtre Sélectionner un fichier CSV qui s’affiche, vous pouvez sélectionner Télécharger un échantillon de fichier pour afficher le format de fichier requis par le système. Il inclut l’alias de chaque utilisateur et la possibilité d’activer ou de désactiver l’authentification multifacteur pour l’utilisateur.

- Lorsque votre fichier est prêt, sélectionnez Rechercher le fichier , puis sélectionnez votre fichier CSV.

- Sélectionnez l’icône de flèche dans le coin inférieur droit de la fenêtre.

- La fenêtre Vérification du fichier qui s’affiche vous donne le nombre de comptes d’utilisateur vérifiés par le système. Sélectionnez l’icône de flèche dans le coin inférieur droit de la fenêtre pour mettre à jour les utilisateurs.

- La fenêtre Terminé indique le nombre d’utilisateurs que le système a mis à jour. Fermez la fenêtre.

Sous l’onglet Paramètres de service, vous pouvez mettre à jour les paramètres globaux d’authentification multifacteur pour l’organisation. Cet onglet vous permet de mettre à jour les paramètres suivants :

Section Mots de passe d’application

- Autoriser les utilisateurs à créer des mots de passe d’application pour se connecter à des applications sans navigateur.

- Ne pas autoriser les utilisateurs à créer des mots de passe d’application pour se connecter à des applications sans navigateur.

Section Adresses IP approuvées

- Ignorer l’authentification multifacteur pour les demandes d’utilisateurs fédérés sur mon intranet.

- Ignorez l’authentification multifacteur pour les demandes provenant des plages suivantes de sous-réseaux d’adresses IP (entrez les sous-réseaux d’adresses IP dans le champ fourni).

Section Options de vérification

Sélectionnez une ou plusieurs options d’authentification multifacteur :

- Appeler le téléphone. Les utilisateurs reçoivent un appel téléphonique avec des instructions. Le système connecte l’utilisateur après avoir appuyé sur la touche dièse.

- SMS vers le téléphone (sélectionné par défaut). Les utilisateurs reçoivent un sms contenant un code à six chiffres qu’ils doivent entrer dans le portail Microsoft 365.

- Notification via l’application mobile (sélectionnée par défaut). Les utilisateurs configurent une application pour smartphone qui reçoit une notification indiquant que les utilisateurs doivent confirmer la connexion à Microsoft 365. Les applications de smartphone sont disponibles pour les appareils Windows Phone, iPhone et Android.

- Code de vérification à partir d’une application mobile ou d’un jeton matériel (sélectionné par défaut). Les utilisateurs configurent une application pour smartphone et entrent le code à six chiffres de l’application dans le portail.

Section Mémoriser l’authentification multifacteur sur un appareil approuvé

- Autoriser les utilisateurs à mémoriser l’authentification multifacteur sur les appareils auxquels ils font confiance (entre un et 365 jours)

- Nombre de jours durant lesquels les appareils peuvent être approuvés (la valeur par défaut est de 90 jours)

Optimiser les invites de réautorisation pour l’authentification multifacteur Microsoft Entra

L’une des options de paramètres système consiste à Mémoriser l’authentification multifacteur sur les appareils approuvés. Ce paramètre détermine la fréquence à laquelle les utilisateurs doivent se réauthentifier à l’aide de leur méthode d’authentification multifacteur. Vous pouvez éventuellement sélectionner le nombre de jours pendant lesquels les appareils approuvés peuvent mémoriser l’authentification multifacteur d’un utilisateur. Les organisations peuvent configurer ces paramètres de réauthentification en fonction des besoins de leur environnement et de l’expérience utilisateur souhaitée.

La configuration par défaut Microsoft Entra pour la fréquence de connexion de l’utilisateur est une fenêtre propagée de 90 jours. Toutefois, pour une expérience optimale, Microsoft vous recommande d’utiliser la fréquence de connexion de l’accès conditionnel pour étendre la durée de vie des sessions sur des appareils approuvés, des emplacements ou des sessions à faible risque comme alternative à ce paramètre. Si vous décidez d’implémenter ce paramètre Mémoriser l’authentification multifacteur sur les appareils approuvés, veillez à étendre la durée à 90 jours ou plus.

Demander fréquemment des informations d’identification aux utilisateurs semble être une bonne chose à faire, mais cela peut entraîner des problèmes. Si les utilisateurs entrent fréquemment leurs informations d’identification sans réfléchir, ils peuvent les fournir involontairement à une invite d’informations d’identification malveillantes. Par conséquent, il peut sembler alarmant de ne pas demander à un utilisateur de se reconnecter, bien que toute violation des stratégies informatiques révoque la session. Voici quelques exemples :

- une modification de mot de passe

- un appareil non conforme

- une opération de désactivation de compte.

Microsoft recommande les configurations suivantes pour offrir aux utilisateurs le bon équilibre entre sécurité et facilité d’utilisation en leur demandant de se connecter à la bonne fréquence :

Si vous avez Microsoft Entra Premium :

- Activez l’authentification unique (SSO) entre les applications à l’aide d’appareils gérés ou de l’authentification unique transparente.

- Si l’utilisateur nécessite une nouvelle autorisation, utilisez une stratégie de fréquence de connexion d’accès conditionnel.

- Pour les utilisateurs qui se connectent à partir d’appareils non gérés ou de scénarios d’appareils mobiles, les sessions de navigateur persistantes peuvent ne pas être préférables. Dans ce scénario, vous pouvez utiliser l’accès conditionnel pour activer des sessions de navigateur persistantes avec des stratégies de fréquence de connexion. Limitez la durée à une heure appropriée en fonction du risque de connexion, où un utilisateur présentant moins de risques a une durée de session plus longue.

Si vous disposez de licences d’applications Microsoft 365 ou du niveau Microsoft Entra gratuit :

- Activez l’authentification unique (SSO) entre les applications à l’aide d’appareils gérés ou de l’authentification unique transparente.

- Conservez l’option Rester connecté activée et guidez vos utilisateurs à l’accepter.

Pour les scénarios d’appareil mobile, vérifiez que vos utilisateurs utilisent l’application Microsoft Authenticator. Cette application joue le rôle de répartiteur pour d’autres applications fédérées Microsoft Entra. Cela réduit les invites d’authentification sur l’appareil.

Remarque

Les recherches de Microsoft montrent que ces paramètres sont appropriés pour la plupart des clients. Certaines combinaisons de ces paramètres, telles que Mémoriser l’authentification multifacteur et Rester connecté, peuvent entraîner des invites pour que vos utilisateurs s’authentifient trop souvent. Les invites de réautorisation régulières sont mauvaises pour la productivité des utilisateurs et peuvent les rendre plus vulnérables aux attaques.

Lecture supplémentaire. Pour plus d’informations, consultez la section Fonctionnement : Authentification multifacteur Microsoft Entra.