Activer l’authentification directe

L’authentification directe (PTA) de Microsoft Entra une fonctionnalité Microsoft 365 qui peut aider à améliorer la sécurité de l’accès des utilisateurs aux services Microsoft 365. Avec PTA, les utilisateurs peuvent s’authentifier auprès des services Microsoft 365 à l’aide de leurs informations d’identification Active Directory local, sans avoir à stocker les mots de passe dans le cloud. Cette conception peut aider à réduire le risque d’attaques liées au mot de passe, telles que le hameçonnage ou la pulvérisation de mots de passe.

PTA vous permet également d’appliquer des stratégies telles que l’authentification multifacteur (MFA) et l’accès conditionnel pour les services Microsoft 365. Ainsi, même si un attaquant tente de récupérer les informations d’identification locales d’un utilisateur, il doit toujours fournir d’autres facteurs d’authentification, tels qu’un code secret à usage unique ou un facteur biométrique, pour accéder à Microsoft 365 services.

En outre, PTA fournit la validation de l’authentification en temps réel. Le système envoie des demandes d’authentification directement à Active Directory local au lieu de les acheminer via le cloud. Cette conception peut aider à améliorer les performances d’authentification et à réduire le risque de problèmes liés à la latence.

Globalement, PTA peut être un composant important d’une stratégie d’accès utilisateur sécurisée dans Microsoft 365, en particulier pour les organisations qui :

- Doivent gérer les systèmes d’identité locaux.

- Souhaitent réduire le risque d’attaques liées au mot de passe.

L’entraînement précédent qui a examiné les options d’authentification utilisateur vous a présenté l’authentification directe (PTA) de Microsoft Entra. Cette unité examine plus en détail les mécanismes du fonctionnement de PTA et la façon dont les organisations l’activent.

Pourquoi les organisations doivent-elles mettre en œuvre PTA ?

En règle générale, les utilisateurs préfèrent conserver un ensemble d’informations d’identification de connexion pour les ressources cloud et locales. Le sentiment commun est moins il y a de noms d’utilisateur et de mots de passe à mémoriser, mieux c’est. De nombreuses organisations atteignent cet objectif en utilisant Microsoft Entra Connect Sync avec la synchronisation par hachage de mot de passe. Avec cette fonctionnalité, Microsoft 365 effectue la validation du mot de passe dans le cloud.

Toutefois, certaines organisations préfèrent que toute l’authentification soit effectuée localement. Les entreprises qui préfèrent l’authentification locale ont généralement besoin de sécurité pour appliquer immédiatement les états de compte d’utilisateur local, les stratégies de mot de passe et les heures de connexion. Par le passé, les organisations qui préféraient l’authentification locale déployaient services de fédération Active Directory (AD FS) et configuraient leur client Microsoft Entra en mode fédéré. Le système a ensuite dirigé chaque demande d’authentification pour les ressources locales ou dans le cloud vers le serveur AD FS que l’organisation a déployé localement.

Le problème avec cette solution AD FS est que le déploiement et la gestion de l’infrastructure AD FS déployée localement étaient souvent trop exigeants, coûteux et complexes pour de nombreuses organisations. Pour résoudre ce problème, Microsoft a mis à jour Microsoft Entra Connect Sync afin d'inclure une fonction optionnelle appelée authentification directe Microsoft Entra.

L’authentification directe de Microsoft Entra s’assure que la validation de mot de passe pour les services qui s’appuient sur l’ID Microsoft Entra s’exécute toujours sur un Active Directory local. En cas d’échec du PTA, le système exécute le basculement automatique vers la synchronisation de hachage de mot de passe si l’organisation a activé le basculement automatique. Contrairement à la solution AD FS, l’authentification PTA est facile à mettre en œuvre et à gérer.

Le processus d’authentification directe de Microsoft Entra

L’authentification directe de Microsoft Entra est configurée à l’aide de Microsoft Entra Connect Sync. Elle fonctionne à l’aide d’un agent local qui écoute les demandes de validation de mot de passe externes. Une organisation peut déployer cet agent sur un ou plusieurs serveurs pour assurer une haute disponibilité. Il n'est pas nécessaire de déployer ce serveur sur le réseau du périmètre, car toutes les communications sont uniquement sortantes. L’organisation doit joindre le serveur qui exécute l’agent pour l’authentification directe vers le domaine Active Directory qui contient les utilisateurs de l’entreprise.

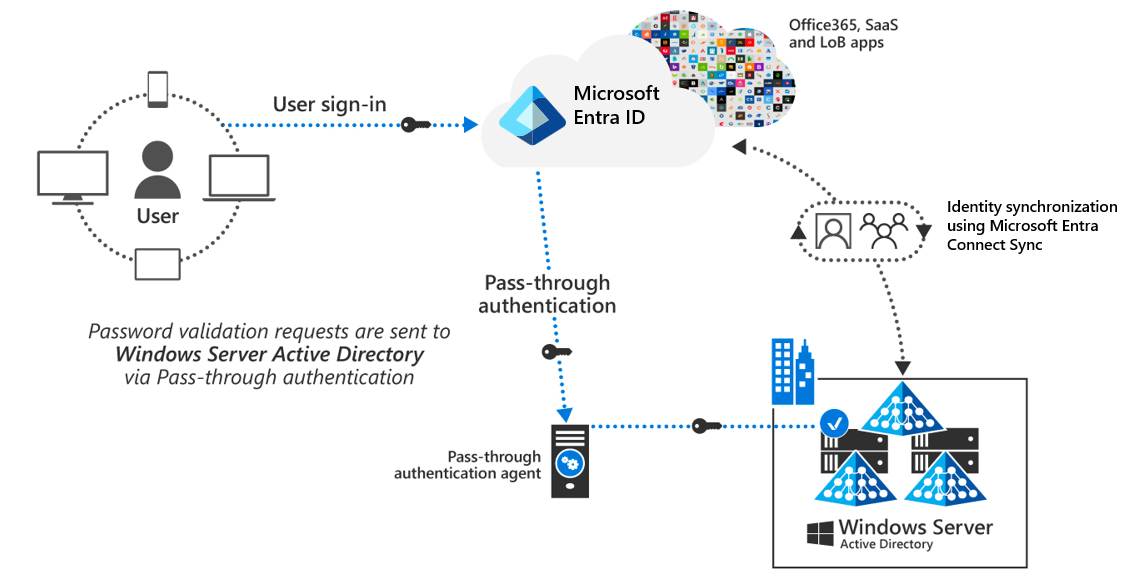

Le graphique suivant montre le fonctionnement du processus de connexion de l’utilisateur lors de la mise en œuvre de PTA. En Résumé :

- Le système affiche la page de connexion de Microsoft Entra vers un utilisateur lorsqu’il accède à un service cloud qui s’appuie sur l’ID de Microsoft Entra.

- Une fois que l’utilisateur a entré ses informations d’identification, le service Microsoft Entra vérifie si l’organisation a configuré le connecteur pour l’authentification directe pour le domaine de l’utilisateur.

- Si l’organisation a configuré le connecteur, le système place les informations d’identification de l’utilisateur dans la file d’attente du connecteur pour validation.

- Un agent de connecteur déployé localement récupère ensuite les informations d’identification de l’utilisateur et les authentifie auprès d’Active Directory Domain Services déployé localement.

- Le système retourne la réponse d’Active Directory Domain Services au connecteur, qui à son tour fournit cette réponse à l’ID de Microsoft Entra.

Activation de l’authentification directe de Microsoft Entra

Pour activer l’authentification directe de Microsoft Entra, une organisation doit :

- Exécuter l’Assistant Installation Microsoft Entra Connect Sync.

- Sélectionner l’option d’authentification directe dans la page de connexion utilisateur.

Une organisation doit déployer le premier connecteur pour l’authentification directe sur le même serveur que Microsoft Entra Connect Sync. Microsoft recommande aux organisations de déployer un connecteur supplémentaire sur au moins un serveur supplémentaire. Cela permet d’atteindre l’équilibrage de charge entre l’ensemble des connecteurs disponibles pour la haute disponibilité et la redondance. Une organisation peut télécharger le connecteur Proxy d'application Microsoft Entra en tant qu’installation distincte pour d’autres serveurs.

Les organisations doivent s’assurer de la disponibilité de tous les ports requis par l’authentification directe de Microsoft Entra. Le tableau suivant identifie ces ports.

| Port | Description |

|---|---|

| 80 | Active le trafic HTTP sortant pour la validation de sécurité, comme les listes de révocation de certificats TLS/SSL. |

| 443 | Active l’authentification de l’utilisateur par rapport à l’ID Microsoft Entra. |

| 8080/443 | Active la séquence d’amorçage du connecteur et la mise à jour automatique du connecteur. |

| 9090 | Active l’inscription du connecteur (obligatoire uniquement pour le processus d’inscription du connecteur). |

| 9091 | Active le renouvellement automatique du certificat d’approbation de connecteur. |

| 9352, 5671 | Active la communication entre le connecteur et le service Microsoft Entra pour les demandes entrantes. |

| 9350 | [Facultatif] Permet de meilleures performances pour les demandes entrantes. |

| 10100–10120 | Réactive les réponses à partir du connecteur vers l’ID Microsoft Entra. |

Lecture supplémentaire. Pour plus d’informations, consultez La connexion de l’utilisateur avec l’authentification directe de Microsoft Entra.