Mettre en œuvre des politiques d'accès conditionnel

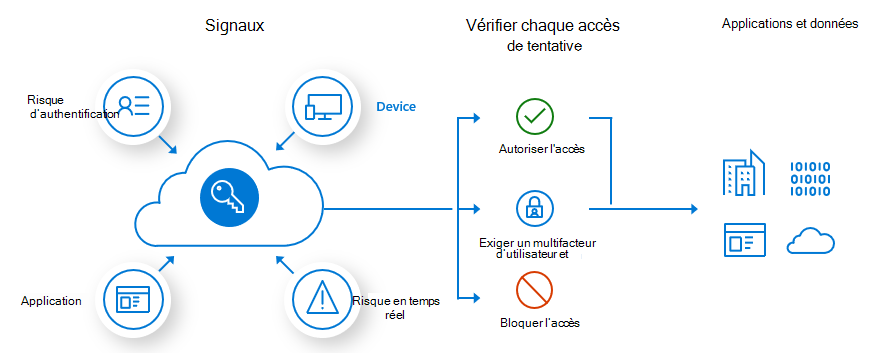

L’accès conditionnel est une fonctionnalité de Microsoft Entra ID qui permet aux administrateurs de contrôler qui peut accéder aux ressources de l’organisation en fonction de certaines conditions. Ces conditions peuvent inclure l’identité, l’appareil, l’emplacement, le réseau, l’application et le niveau de risque de l’utilisateur. Les stratégies d’accès conditionnel peuvent aider à protéger l’organisation contre les accès non autorisés ou risqués, tout en offrant une expérience transparente aux utilisateurs.

Microsoft 365 utilise des stratégies d’accès conditionnel pour évaluer chaque tentative de connexion et appliquer les contrôles d’accès appropriés en fonction des paramètres de stratégie. Par exemple, une stratégie peut obliger les utilisateurs à effectuer une authentification multifacteur lorsqu’ils se connectent à partir de l’extérieur du réseau d’entreprise, ou bloquer l’accès à certaines applications à partir d’appareils non gérés. Les stratégies d’accès conditionnel peuvent également utiliser le service Protection Microsoft Entra ID, qui détecte les risques de connexion et y répond en fonction de l’apprentissage automatique et de l’analyse comportementale.

Les stratégies d’accès conditionnel peuvent être personnalisées pour répondre aux besoins et aux exigences de sécurité de différentes organisations. Par exemple, une petite à moyenne entreprise peut créer les stratégies d’accès conditionnel suivantes :

- Une stratégie qui exige que tous les utilisateurs s’inscrivent à l’authentification multifacteur dans les 14 jours suivant leur première connexion. Cette stratégie peut aider à améliorer l’état de la sécurité de l’organisation en activant un deuxième facteur d’authentification pour tous les utilisateurs.

- Une stratégie qui bloque l’accès à SharePoint Online et OneDrive à partir d’appareils qui ne sont pas conformes à la stratégie de gestion des appareils de l’organisation. Cette stratégie peut aider à empêcher les fuites de données à partir d’appareils qui ne sont pas sécurisés ou à jour.

- Une stratégie qui autorise l’accès à Exchange Online uniquement depuis l’application Outlook et nécessite une stratégie de protection des applications. Cette stratégie peut aider à protéger les données de messagerie de l’organisation contre les applications non autorisées ou malveillantes.

Les stratégies d’accès conditionnel à leur niveau le plus simple sont des instructions if-then. Si (if) un utilisateur souhaite accéder à une ressource, alors (then) il doit effectuer une action. Prenons l'exemple d'un gestionnaire de paie qui souhaite accéder à l'application de paie de l'entreprise. Avant que le gestionnaire puisse accéder à l'application, l'authentification multifactorielle doit être activée.

Les administrateurs ont deux objectifs principaux : permettre aux utilisateurs d'être productifs quel que soit l’emplacement ou l'heure, et protéger les actifs de leur organisation. En utilisant les politiques d'accès conditionnel, vous pouvez appliquer les contrôles d'accès appropriés lorsque cela est nécessaire pour assurer la sécurité de votre organisation et rester à l'écart de vos utilisateurs lorsque cela n'est pas nécessaire.

L’accès conditionnel étend également ses fonctionnalités aux services Microsoft 365. Par exemple, les organisations peuvent utiliser l'accès conditionnel avec les stratégies de conformité de Microsoft Intune. Cette combinaison permet de contrôler les appareils et les applications qui se connectent à votre e-mail et aux ressources de votre entreprise. Lorsqu'il est intégré, vous pouvez contrôler l'accès afin de sécuriser les données de votre entreprise. Cette conception offre aux utilisateurs une expérience qui leur permet de donner le meilleur d'eux-mêmes à partir de n'importe quel appareil et de n'importe quel endroit.

Remarque

L'accès conditionnel est une fonctionnalité de Microsoft Entra ID qui nécessite une licence Microsoft Entra Premium P1. Pour trouver la licence adaptée à vos besoins, consultez la section Comparer les fonctionnalités en disponibilité générale de Microsoft Entra ID. Les clients disposant de licences Microsoft 365 Business Premium peuvent également accéder aux fonctionnalités d'accès conditionnel.

Grâce à Microsoft Entra ID, l'accès conditionnel permet de rassembler les signaux pour prendre des décisions et appliquer les stratégies de l'organisation. Intune améliore cette fonctionnalité en ajoutant les données de conformité des appareils mobiles et de gestion des applications mobiles à la solution. Les signaux courants sont les suivants :

- Appartenance à un utilisateur ou à un groupe.

- Informations d’emplacement IP.

- Détails de l’appareil, notamment la conformité de l’appareil ou l’état de configuration.

- Détails de l’application, notamment la nécessité d’utiliser des applications gérées pour accéder aux données d’entreprise.

- Détection des risques en temps réel et calculés, lorsque vous utilisez également un partenaire Mobile Threat Defense.

Importante

Le système applique les stratégies d'accès conditionnel après l'authentification du premier facteur. Microsoft 365 n'a pas l'intention de faire de l'accès conditionnel la première ligne de défense d'une organisation pour des scénarios tels que les attaques par déni de service (DoS). Toutefois, il peut utiliser les signaux de ces événements pour déterminer l’accès.

Accès conditionnel intégré à Microsoft Defender for Endpoint et Microsoft Intune

Lorsque les appareils dépassent le niveau de menace défini par leur organisation, le service d'accès conditionnel de Microsoft Entra ID peut bloquer leur accès aux ressources de l'entreprise, telles que SharePoint Online ou Exchange Online. Ce service applique les stratégies d'accès conditionnel pour Microsoft 365 et d'autres services cloud de Microsoft. Lorsque Microsoft Defender pour points de terminaison estime qu'un appareil n'est pas conforme, le service d'accès conditionnel reçoit une notification et peut prendre des mesures pour bloquer l'accès aux ressources de l'entreprise pour cet appareil.

En Résumé :

- Microsoft Defender pour les points de terminaison fournit les renseignements sur les menaces et les données d'évaluation des risques que le service d'accès conditionnel utilise pour déterminer si un appareil est conforme.

- Microsoft Intune déploie des stratégies de conformité sur les appareils et s'assure qu'ils répondent aux normes de sécurité requises.

- Le service d'accès conditionnel de Microsoft Entra ID bloque les dispositifs qui dépassent le niveau de menace défini par une organisation.

L’accès conditionnel fonctionne avec les stratégies de conformité et de configuration des appareils Intune, ainsi qu’avec les stratégies de protection des applications Intune.

Accès conditionnel basé sur l'appareil Intune et Microsoft Entra ID travaillent ensemble pour s'assurer que seuls les appareils gérés et conformes peuvent accéder à la messagerie, aux services Microsoft 365, aux applications SaaS (Software as a service) et aux applications sur site. Vous pouvez également définir une stratégie dans Microsoft Entra ID pour que seuls les ordinateurs ou appareils mobiles connectés à un domaine et enregistrés dans Intune puissent accéder aux services Microsoft 365. Ces stratégies sont les suivantes :

- Accès conditionnel basé sur le contrôle d’accès réseau

- Accès conditionnel basé sur les risques que présente l’appareil

- Accès conditionnel pour les PC Windows (qu'ils appartiennent à l'entreprise ou qu'ils soient apportés par les utilisateurs)

- Accès conditionnel pour Exchange Server sur site

Pour plus d'informations, voir Accès conditionnel basé sur les appareils avec Intune .

Accès conditionnel par application. Intune et Microsoft Entra ID travaillent ensemble pour s'assurer que seules les apps gérées peuvent accéder à la messagerie d'entreprise ou à d'autres services Microsoft 365. Pour plus d'informations, voir Accès conditionnel basé sur les applications avec Intune .

Signaux communs

Les signaux courants que l'accès conditionnel peut prendre en compte lors de la prise d'une décision stratégique sont les suivants :

Appartenance à un utilisateur ou à un groupe

- L'accès conditionnel permet de cibler les stratégies sur des utilisateurs et des groupes spécifiques. Cette conception permet aux administrateurs d'exercer un contrôle détaillé sur l'accès.

Informations sur la localisation IP

- Les organisations peuvent créer des plages d'adresses IP fiables que l'accès conditionnel utilise pour prendre des décisions stratégiques.

- Les administrateurs peuvent spécifier des pays/régions entiers et des plages d'adresses IP pour bloquer ou autoriser le trafic en provenance de ces pays/régions.

Appareil

- L'accès conditionnel permet d'appliquer des règles aux utilisateurs possédant des appareils de plates-formes spécifiques ou marqués d'un état particulier.

- Utilisez des filtres pour les appareils afin de cibler les politiques sur des appareils spécifiques, tels que les postes de travail à accès privilégié.

Application

- Les utilisateurs qui tentent d’accéder à des applications spécifiques peuvent déclencher différentes stratégies d’accès conditionnel.

Détection des risques en temps réel et calculés

- L'intégration de Signals avec Microsoft Entra Identity Protection permet aux stratégies d'accès conditionnel d'identifier les comportements d'ouverture de session à risque. Les stratégies peuvent alors obliger les utilisateurs à changer leur mot de passe, à procéder à une authentification multifactorielle pour réduire leur niveau de risque ou à bloquer l'accès jusqu'à ce qu'un administrateur prenne des mesures manuelles.

Microsoft Defender for Cloud Apps

- Surveille et contrôle en temps réel l'accès des utilisateurs aux applications et aux sessions. Cette fonction améliore la visibilité et le contrôle de l'accès à votre environnement en cloud et des activités qui s'y déroulent.

Décisions communes

Les décisions courantes intégrées dans les stratégies d'accès conditionnel sont les suivantes :

Bloquer l’accès

- Décision la plus restrictive

Accorder l'accès

Décision la moins restrictive. Il peut encore exiger une ou plusieurs des options suivantes :

- Exiger une authentification multifactorielle.

- Exiger qu'un appareil soit marqué comme étant conforme.

- Exiger qu'un appareil soit hybride Microsoft Entra-joined.

- Nécessité d'une application client approuvée.

Stratégies communes d’accès conditionnel

De nombreuses organisations ont des préoccupations communes en matière d'accès que les politiques d'accès conditionnel peuvent aider à résoudre. Ces stratégies courantes d'accès conditionnel sont les suivantes

- Exiger une authentification multifactorielle pour les utilisateurs ayant un rôle administratif.

- Exiger une authentification multifactorielle pour les tâches de gestion Azure.

- Bloquer les connexions des utilisateurs qui tentent d'utiliser d'anciens protocoles d'authentification.

- Exiger l'authentification multifactorielle Microsoft Entra pour tous les utilisateurs.

- Exiger l'authentification multifactorielle Microsoft Entra pour la gestion d' Azure.

- Exiger l'authentification multifactorielle Microsoft Entra pour l'ouverture de session à risque.

- Exiger un changement de mot de passe pour les utilisateurs à risque.

- Exiger des appareils conformes ou à articulation hybride.

- Exiger des dispositifs gérés par l'organisation pour des applications spécifiques.

- Exiger une application approuvée ou une stratégie de protection de l'application.

- Bloquer ou autoriser l'accès à partir d'endroits spécifiques.

- Bloquer les comportements de connexion à risque.

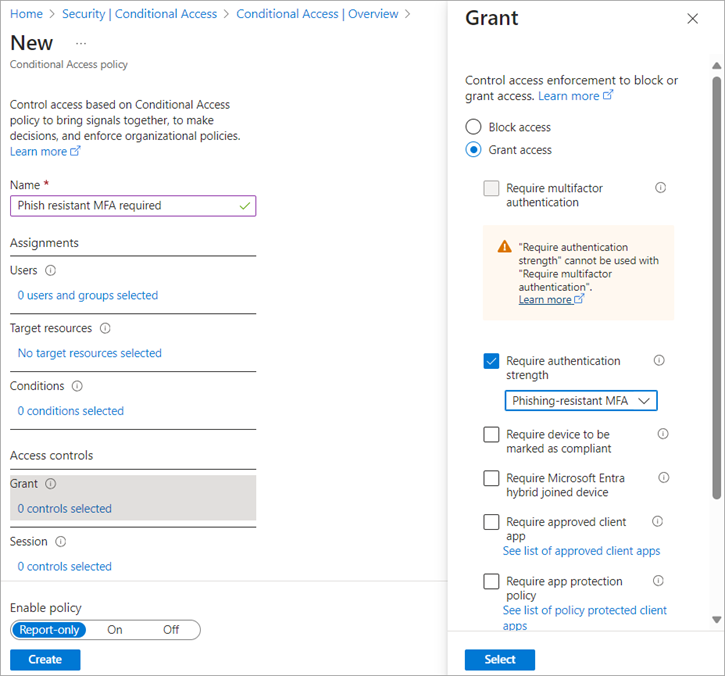

Créer une stratégie d'accès conditionnel

Complétez les étapes suivantes pour créer une stratégie d’accès conditionnel basée sur la conformité des appareils :

Vous devez commencer par accéder au Centre d’administration Microsoft Intune. Pour ce faire, dans le Centre d’administration Microsoft 365, sélectionnez Afficher tout dans le volet de navigation. Sous le groupe Centres d’administration, sélectionnez Gestionnaire de points de terminaison.

Dans le Centre d’administration Microsoft Intune, sélectionnez Sécurité des points de terminaison dans le volet de navigation de gauche.

Sur la page Sécurité du point de terminaison | Vue d’ensemble, sous la section Gérer dans le volet de navigation central, sélectionnez Accès conditionnel.

Sur la page Accès conditionnel | Stratégies, sélectionnez +Nouvelle stratégie dans la barre de menus.

Dans la page Nouveau , entrez un nom de stratégie. Définissez ensuite les affectations et les contrôles d’accès associés à la stratégie. Par exemple :

Dans la section Affectations :

Sous Utilisateurs, un administrateur peut inclure une attribution d’identité d’utilisateur, de groupe ou de charge de travail comme l’un des signaux du processus de décision. Ces identités peuvent être incluses ou exclues des stratégies d’accès conditionnel. Les options suivantes sont disponibles :

Aucun

Tous les utilisateurs

Sélectionnez utilisateurs et groupes

- Utilisateurs invités ou externes

- Rôles d’annuaire

- Utilisateurs et groupes

Sous Ressources cibles, un administrateur peut affecter des contrôles à des applications, des services, des actions ou un contexte d’authentification spécifiques. Les administrateurs peuvent :

- Choisissez des applications ou des services de la liste d’applications qui comprend des applications Microsoft intégrées et toutes les applications Microsoft Entra intégrées, y compris les applications avec ou sans galerie et les applications publiées par le biais de le Proxy d'application. Par exemple, la suite de API Gestion des services Windows Azure regroupe plusieurs outils Azure, tels que les Portail Azure, les Azure PowerShell, les Azure CLI, l’extension Visual Studio Code, l’API REST et les Kits de développement logiciel (SDK) clients.

- Choisissez de définir une stratégie sur une action de l'utilisateur, comme Enregistrer des informations de sécurité ou Enregistrer ou rejoindre des appareils, plutôt que sur une application cloud. Cela permet à l'accès conditionnel d'appliquer des contrôles à ces actions.

- Ciblez les profils de transfert de trafic à partir de Global Secure Access pour bénéficier de fonctionnalités améliorées.

- Utilisez le contexte d’authentification pour fournir une couche de sécurité supplémentaire aux applications.

Sous Réseau, un administrateur peut cibler des emplacements réseau spécifiques en tant que signal. Ils peuvent inclure ou exclure ces emplacements dans le cadre de la configuration de stratégies. Ces réseaux peuvent inclure des informations de réseau IPv4 ou IPv6 publiques, des pays/régions, des zones inconnues qui ne sont pas mappées à des pays/régions spécifiques ou un réseau conforme à l’accès sécurisé global. Les organisations peuvent utiliser ces emplacements pour exiger une authentification multifacteur pour les utilisateurs qui accèdent à un service lorsqu’ils sont hors du réseau d’entreprise. Ils peuvent également utiliser des emplacements pour bloquer l'accès à partir de pays/régions spécifiques dont leur organisation n'opère jamais. L’emplacement d'un utilisateur est déterminée à l'aide de son adresse IP publique ou des coordonnées GPS fournies par l'application Microsoft Authenticator. Les stratégies d’accès conditionnel s’appliquent à tous les emplacements par défaut. Lorsque vous configurez la condition d’emplacement, vous pouvez faire la distinction entre les éléments suivants :

N’importe quel réseau ou emplacement. Par défaut, la sélection de n’importe quel emplacement entraîne l’application d’une stratégie à toutes les adresses IP, ce qui signifie n’importe quelle adresse sur Internet. Ce paramètre n’est pas limité aux adresses IP que vous configurez en tant qu’emplacements nommés. Lorsque vous sélectionnez tous les emplacements, vous pouvez toujours exclure des emplacements spécifiques d'une stratégie. Par exemple, vous pouvez appliquer une stratégie à tous les emplacements, à l’exception des emplacements approuvés, pour définir l’étendue sur tous les emplacements, à l’exception du réseau d’entreprise.

Tous les réseaux et emplacements approuvés. Cette option s'applique à tous les emplacements marqués comme emplacements de confiance et aux adresses IP de confiance de l'authentification multifacteur, si elles sont configurées.

Adresses IP approuvées et authentification multifacteur. L'utilisation de la section IP approuvée des paramètres de service de l'authentification multifactorielle n'est plus recommandée. Ce contrôle accepte uniquement les adresses IPv4 et ne doit être utilisé que pour des scénarios spécifiques couverts dans l’article Configurer les paramètres d’authentification multifacteur de Microsoft Entra. Si ces adresses IP de confiance sont configurées, elles apparaissent en tant qu'adresses IP de confiance MFA dans la liste des emplacements pour la condition d'emplacement.

Tous les emplacements réseau conformes. Les organisations ayant accès aux fonctionnalités de préversion de l’Accès global sécurisé disposent d'un autre emplacement répertorié, composé d'utilisateurs et de dispositifs conformes aux politiques de sécurité de votre organisation. Pour plus d’informations, consultez la section Activer la signalisation d’accès sécurisé global pour l’accès conditionnel. Il peut être utilisé avec les politiques d'accès conditionnel pour effectuer un contrôle réseau conforme pour l'accès aux ressources.

Réseaux et emplacements sélectionnés. Avec cette option, vous pouvez sélectionner un ou plusieurs emplacements nommés. Pour qu'une politique avec ce paramètre s'applique, un utilisateur doit se connecter à partir de l'un des emplacements sélectionnés. Lorsque vous choisissez Sélectionner, une liste d’emplacements définis s’affiche. Pour chaque emplacement, la liste affiche le nom de l'emplacement, son type et indique si l'emplacement réseau est marqué comme fiable. Les emplacements sont définis et existent dans le Centre d’administration Microsoft Entra sous Protection > l’accès conditionnel > emplacements nommés. Les emplacements nommés peuvent inclure des emplacements tels que les plages de réseau du siège d'une organisation, les plages de réseau VPN ou les plages que vous souhaitez bloquer. Les emplacements nommés contiennent des plages d’adresses IPv4, des plages d’adresses IPv6 ou des pays/régions.

Plages IP. Lors de la définition d'un emplacement nommé à l'aide de plages d'adresses IPv4 ou IPv6 publiques, il est nécessaire de fournir un nom pour l'emplacement et au moins une plage d'adresse IP publique. Vous pouvez marquer l’emplacement comme emplacement approuvé si vous le souhaitez. Supposons que votre siège social se trouve à Paris, en France, et que vous souhaitez marquer ce bureau comme un emplacement approuvé et l’exclure d’une stratégie d’accès conditionnel. Dans ce scénario, l’option Emplacement nommé la plus appropriée est les plages d’adresses IP, car elle vous permet de spécifier les plages réseau exactes utilisées par votre bureau à Paris. Par conséquent, seuls les appareils de ces plages sont reconnus comme approuvés. Gardez cependant à l’esprit que certaines restrictions s’appliquent à cette option de plages d’adresses IP.

- Il est possible d'établir un maximum de 195 emplacements nommés, et chaque emplacement nommé ne peut contenir plus de 2000 plages d’adresses IP.

- Seuls les masques CIDR supérieurs à /8 sont autorisés lorsque vous spécifiez une plage IP.

- Pour les appareils situés dans un réseau privé, vous devez utiliser l'adresse IP que le réseau utilise pour se connecter à l'internet public, par exemple 198.51.100.3. Vous ne devez pas utiliser l’adresse IP de l’appareil de l’utilisateur sur l’intranet, par exemple 10.55.99.3.

Emplacements approuvés. Un administrateur peut désigner des emplacements basés sur IP comme approuvés, tels que les plages de réseau public de son organization. Toutefois, lorsqu'un administrateur marque un lieu comme étant approuvé, il ne peut pas le supprimer tant qu'il n'a pas révoqué l’état approuvé. La désignation « emplacement approuvé » joue un rôle dans différentes fonctionnalités. Par exemple :

- Les stratégies d’accès conditionnel peuvent être configurées pour inclure ou exclure des emplacements approuvés.

- Lorsque des connexions se produisent à partir d’emplacements nommés approuvés, cela améliore la précision des calculs de risque effectués par la Protection Microsoft Entra ID.

Pays/régions. Les organisations peuvent déterminer un pays/région géographique en utilisant des adresses IP ou des coordonnées GPS. Gardez à l'esprit que si vous cherchez à cibler un bureau dans une ville ou un lieu spécifique, l'option Plages d'adresses IP sera plus appropriée que les options pays/régions. Comment ça ? Reprenons l'exemple précédent qui voulait exclure le siège social de l'entreprise à Paris en France d'une stratégie d'accès conditionnel. Dans cet exemple, l'utilisation de l'option pays/régions permettrait d'autoriser toutes les connexions en provenance de la France et non pas seulement du bureau de Paris. Les fonctionnalités suivantes s’appliquent à cette option :

- Pour établir un emplacement nommé en fonction du pays/région, il est essentiel de fournir un nom pour l’emplacement.

- Vous devez ensuite décider de définir le pays/région par l’adresse IP ou par les coordonnées GPS. Une fois que vous avez pris cette décision, vous pouvez ajouter un ou plusieurs pays/régions à l’emplacement nommé.

- Vous pouvez également inclure des pays/régions inconnus si vous le souhaitez. Certaines adresses IP ne sont pas mappées à un pays/région spécifique. Pour capturer ces emplacements IP, sélectionnez l’option Inclure des pays/régions inconnus lors de la définition d’un emplacement géographique. Cette option vous permet de choisir si ces adresses IP doivent être incluses dans l’emplacement nommé.

Sous Conditions, un administrateur peut utiliser un ou plusieurs signaux pour améliorer ses décisions de stratégie. Plusieurs conditions peuvent être combinées pour créer des stratégies d'accès conditionnel précises et spécifiques. Lorsque des utilisateurs accèdent à une application sensible, un administrateur peut prendre en compte plusieurs conditions dans ses décisions d'accès, par exemple :

- Informations sur les risques de connexion à partir de la protection d’ID

- Emplacement réseau

- Informations sur l’appareil

Sous la section Contrôles d’accès :

Sous Accorder, un administrateur peut utiliser des contrôles d’accès pour accorder ou bloquer l’accès aux ressources.

Bloquer l’accès. Le contrôle du blocage de l'accès tient compte de toutes les affectations et empêche l'accès en fonction de la configuration de la politique d'accès conditionnel. Le blocage d’accès est un contrôle puissant qu'il convient d'appliquer avec les connaissance appropriées. Les stratégies avec des instructions de bloc peuvent avoir des effets secondaires inattendus. Il est essentiel de procéder à des essais et à une validation appropriés avant d'activer le contrôle à grande échelle. Les administrateurs doivent utiliser des outils tels que le mode de rapport seul d’accès conditionnel et l’outil What If dans l’accès conditionnel lors de l’apport de modifications.

Accorder l'accès. Les administrateurs peuvent choisir d’appliquer un ou plusieurs contrôles lors de l’octroi de l’accès. Par défaut, l’accès conditionnel requiert tous les contrôles sélectionnés. Ces contrôles incluent les options suivantes :

- Exiger l’authentification multifacteur (authentification multifacteur Microsoft Entra)

- Exiger un niveau d’authentification élevé

- Exiger que l’appareil soit marqué comme conforme (Microsoft Intune)

- Exiger un dispositif hybride Microsoft Entra

- Exiger une application client approuvée

- Exiger une stratégie de protection des applications

- Exiger le changement du mot de passe

Sous Session, un administrateur peut utiliser des contrôles de session pour permettre des expériences limitées dans des applications cloud spécifiques. Les contrôles disponibles incluent :

Restrictionsappliquées par l’application. Les entreprises peuvent utiliser ce contrôle pour exiger que l’ID Microsoft Entra transmette les informations relatives à l'appareil aux applications cloud sélectionnées. Les informations relatives à l'appareil permettent aux applications cloud de savoir si une connexion provient d'un appareil conforme ou d'un appareil relié à un domaine et de mettre à jour l'expérience de la session.

Contrôle d’application d’accès conditionnel. Le contrôle d'application par accès conditionnel vous permet d'appliquer des contrôles d'accès aux applications de votre organisation en fonction de certaines conditions. Les conditions définissent l'utilisateur ou le groupe d'utilisateurs, les applications cloud, les emplacements et les réseaux auxquels s'applique une politique d'accès conditionnel. Après avoir déterminé les conditions, vous pouvez acheminer les utilisateurs vers Microsoft Defender for Cloud Apps où vous pouvez protéger les données avec le contrôle d'application par accès conditionnel en appliquant des contrôles d'accès et de session. Le contrôle d'application par accès conditionnel permet de surveiller et de contrôler en temps réel l'accès des utilisateurs aux applications et les sessions en fonction des règles d'accès et de session. Les stratégies d’accès et de session sont utilisées dans le portail Defender for Cloud Apps pour affiner les filtres et définir les actions à entreprendre.

Fréquence de connexion. La fréquence de connexion définit la période de temps avant qu'un utilisateur ne soit invité à se connecter à nouveau lorsqu'il tente d'accéder à une ressource. Les administrateurs peuvent sélectionner une période (heures ou jours) ou choisir de requérir à une réauthentification à chaque fois. Le paramètre de fréquence de connexion fonctionne avec les applications qui implémentent des protocoles OAUTH2 ou OIDC conformément aux normes. La plupart des applications natives Microsoft pour Windows, Mac et Mobile, y compris les applications suivantes, suivent ce paramètre :

- Word, Excel, PowerPoint en ligne

- OneNote Online

- Office.com

- Portail d’Administration Microsoft 365

- Exchange Online

- SharePoint et OneDrive

- Client web Teams

- Dynamics CRM Online

- Portail Azure

Session de navigateur persistante. Une session de navigation persistante permet aux utilisateurs de rester connectés après avoir fermé et rouvert la fenêtre de leur navigateur.

Personnalisez l’évaluation de l’accès continu. L'évaluation continue de l'accès est automatiquement activée dans le cadre des politiques d'accès conditionnel d'une organisation. Pour les organisations qui souhaitent désactiver l'évaluation continue de l'accès, cette configuration est désormais une option du contrôle de session de l'accès conditionnel. Les stratégies d’évaluation de l’accès continu peuvent être étendues à tous les utilisateurs ou groupes et utilisateurs spécifiques.

Désactivez les valeurs par défaut de résilience. Lors d’une panne, Microsoft Entra ID prolonge l'accès aux sessions existantes tout en appliquant des stratégies d'accès conditionnel. Si les valeurs par défaut de la résilience sont désactivées, l'accès est refusé lorsque les sessions existantes expirent.

Exiger une protection par jeton pour les sessions de connexion (préversion). La protection par jeton (parfois appelée « liaison de jetons » dans le secteur d'activités) vise à réduire les attaques par vol de jetons en garantissant qu'un jeton n'est utilisable qu'à partir de l'appareil prévu. Lorsqu'un attaquant parvient à voler un jeton, par détournement ou par relecture, il peut se faire passer pour sa victime jusqu'à ce que le jeton expire ou soit révoqué. Le vol de jetons est considéré comme un événement relativement rare, mais, les dommages qu'il entraîne peuvent être importants.

Exiger un profil de sécurité d’accès global sécurisé (préversion). L'utilisation d'un profil de sécurité avec accès conditionnel unifie les contrôles d'identité avec la sécurité du réseau du produit Security Service Edge (SSE) de Microsoft, de l’Accès Internet Microsoft Entra. La sélection de ce contrôle de session vous permet de prendre en compte l'identité et le contexte des profils de sécurité, qui sont des regroupements de diverses stratégies créées et gérées dans l’accès global sécurisé.

Sous la section Activer la stratégie, vous pouvez sélectionner l’une des options suivantes :

Rapport seul. Le mode rapport seul permet aux administrateurs d'évaluer l'impact des stratégies d'accès conditionnel avant de les activer dans leur environnement.

- Les stratégies d'accès conditionnel peuvent être évaluées en mode rapport seul, à l'exception des éléments inclus dans le champ d'application « Actions de l'utilisateur ».

- Lors de la connexion, les stratégies en mode rapport seul sont évaluées mais ne sont pas appliquées.

- Les résultats sont enregistrés dans les onglets Accès conditionnel et Rapport seul des détails du journal de connexion.

- Les clients disposant d'un abonnement à Azure Monitor peuvent contrôler l'impact de leurs stratégies d'accès conditionnel à l'aide du classeur Insights d’accès conditionnel.

Activé. La stratégie est activée.

Désactivé. La stratégie n’est pas activée.

Sélectionnez Créer une fois que vous aurez examiné et vérifié les détails. La nouvelle stratégie doit apparaître dans la liste des stratégies d'accès conditionnel. Si elle n'apparaît pas immédiatement, sélectionnez l'option Actualiser dans la barre de menu.

Niveau d'authentification de l'accès conditionnel

La force d'authentification est un contrôle d'accès conditionnel qui spécifie quelles combinaisons de méthodes d'authentification peuvent être utilisées pour accéder à une ressource. Les utilisateurs peuvent satisfaire aux exigences de force en s'authentifiant avec l'une des combinaisons autorisées. Par exemple, une force d'authentification peut exiger que seules des méthodes d'authentification résistantes à l'hameçonnage soient utilisées pour accéder à une ressource sensible. Pour accéder à une ressource non sensible, les administrateurs peuvent créer une autre force d'authentification qui autorise des combinaisons d'authentification multifactorielle (AMF) moins sûres, telles que mot de passe + SMS.

La force d'authentification est basée sur la stratégie des méthodes d'authentification, où les administrateurs peuvent définir l’étendue des méthodes d'authentification des utilisateurs et des groupes spécifiques à utiliser dans les applications fédérées Microsoft Entra ID. La force d'authentification permet de mieux contrôler l'utilisation de ces méthodes en fonction des scénarios spécifiques tels que l'accès à des ressources sensibles, le risque pour l'utilisateur, l’emplacement, etc.

Les points forts de l’authentification peuvent aider les clients à résoudre ces scénarios :

- Exiger des méthodes d’authentification spécifiques pour accéder à une ressource sensible.

- Exiger une méthode d'authentification spécifique lorsqu'un utilisateur effectue une action sensible dans une application (en combinaison avec le contexte d'authentification de l'accès conditionnel).

- Demander aux utilisateurs d’utiliser une méthode d’authentification spécifique lorsqu’ils accèdent à des applications sensibles en dehors du réseau d’entreprise.

- Exiger des méthodes d’authentification plus sécurisées pour les utilisateurs à haut risque.

- Exiger des méthodes d'authentification spécifiques de la part des utilisateurs invités qui accèdent à un locataire de ressources (en combinaison avec des paramètres inter-locataires).

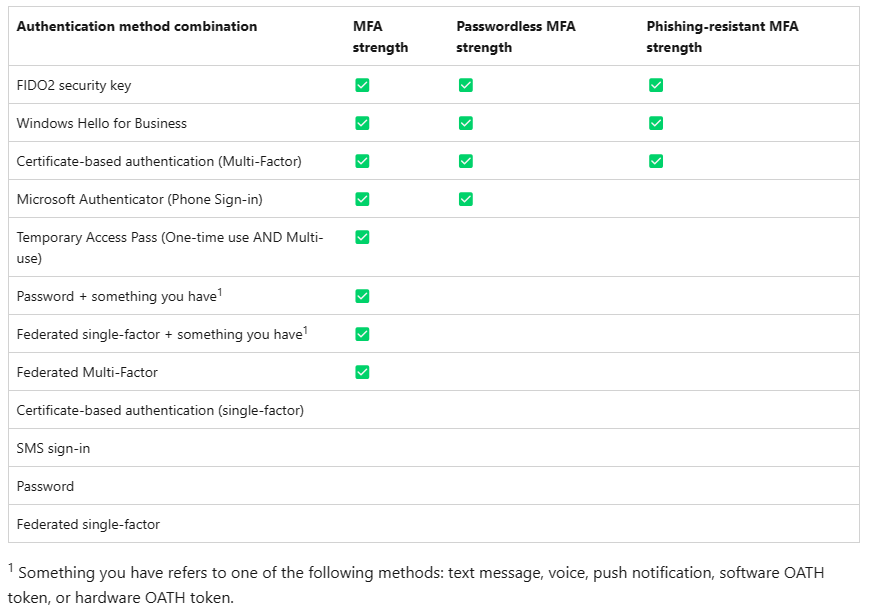

Les administrateurs peuvent spécifier un niveau d'authentification pour accéder à une ressource en créant une stratégie d'accès conditionnel avec le contrôle Exiger un niveau d'authentification. Ils peuvent choisir parmi trois points forts d’authentification intégrés :

Force de l’authentification multifacteur. L'AMF exige des utilisateurs qu'ils fournissent au moins deux formes d'authentification avant d'accéder à une ressource. Il renforce la sécurité en combinant différents facteurs (par exemple, ce que l'utilisateur sait, ce qu'il a ou ce qu'il est).

- Cas d’utilisation. Cette option est idéale pour les scénarios dans lesquels une sécurité forte est essentielle, comme l'accès à des données sensibles ou à des applications critiques.

- Exemples de méthodes. Mot de passe + SMS, carte à puce + PIN, biométrie + PIN.

Force de l’authentification multifacteur sans mot de passe. L'authentification multifacteur sans mot de passe élimine le besoin de mots de passe traditionnels. Les utilisateurs s'authentifient à l'aide d'autres méthodes, telles que la biométrie ou les clés de sécurité.

- Cas d’utilisation. Améliore la commodité et la sécurité en supprimant la dépendance aux mots de passe.

- Exemples de méthodes. Clés de sécurité FIDO2, biométrie Windows Hello.

La force de l’authentification multifacteur anti-hameçonnage. Cette force se concentre sur la prévention des attaques par hameçonnage. Il encourage l’utilisation de méthodes moins sensibles aux tentatives d’hameçonnage.

- Cas d’utilisation. Protège contre le vol d’informations d’identification en raison d’un hameçonnage.

- Exemples de méthodes. Clés de sécurité FIDO2 (qui sont résistances à l’hameçonnage), biométrie Windows Hello

Vous pouvez également créer une force d’authentification personnalisée en fonction des combinaisons de méthodes d’authentification que vous souhaitez autoriser.

Forces d'authentification intégrées

Les forces d'authentification intégrées sont des combinaisons de méthodes d'authentification prédéfinies par Microsoft. Les forces d'authentification intégrées sont toujours disponibles et ne peuvent pas être modifiées. Microsoft met à jour les forces d'authentification intégrées au fur et à mesure que de nouvelles méthodes sont disponibles.

Les combinaisons de méthodes d'authentification pour chaque force d'authentification intégrée sont énumérées dans le diagramme suivant. Ces combinaisons incluent les méthodes que les utilisateurs doivent enregistrer et qui sont activées dans la stratégie des méthodes d'authentification ou dans la stratégie des paramètres MFA hérités.

Évaluation d’une stratégie de force d’authentification lors de la connexion

La stratégie d’accès conditionnel de la force d’authentification définit les méthodes qui peuvent être utilisées. Microsoft Entra ID vérifie la stratégie lors de l'ouverture de session pour déterminer l'accès de l'utilisateur à la ressource. Par exemple, un administrateur configure une stratégie d'accès conditionnel avec une force d'authentification personnalisée qui nécessite une clé de sécurité (FIDO2) ou un mot de passe + SMS. L’utilisateur accède à une ressource protégée par cette stratégie.

Lors de la connexion, tous les paramètres sont vérifiés pour déterminer les facteurs suivants :

- Les méthodes autorisées.

- Les méthodes inscrites.

- Les méthodes nécessaires à la stratégie d’accès conditionnel.

Pour se connecter, la méthode doit être :

- Autorisé

- Inscrit par l’utilisateur (avant ou dans le cadre de la demande d’accès)

- Satisfaire la force de l’authentification

Lorsque plusieurs stratégies d’accès conditionnel s’appliquent à une connexion, toutes les conditions de toutes les stratégies doivent être remplies. De même, lorsque plusieurs stratégies d'authentification par accès conditionnel s'appliquent à l'ouverture de session, l'utilisateur doit satisfaire à toutes les conditions d'authentification. Par exemple, si deux stratégies d'authentification différentes exigent toutes deux une clé de sécurité (FIDO2), l'utilisateur peut utiliser une clé de sécurité FIDO2 pour satisfaire aux deux stratégies. Si les deux stratégies de force d'authentification ont des ensembles de méthodes différents, l'utilisateur doit utiliser plusieurs méthodes pour satisfaire aux deux stratégies.

Les facteurs suivants déterminent si l’utilisateur accède à la ressource :

- Quelle méthode d’authentification a été utilisée précédemment ?

- Quelles méthodes sont disponibles pour la force d’authentification ?

- Quelles sont les méthodes autorisées pour la connexion utilisateur dans la stratégie des méthodes d’authentification ?

- L'utilisateur est-il inscrit à l'une des méthodes disponibles ?

Lorsqu'un utilisateur accède à une ressource protégée par une stratégie d'accès conditionnel avec force d'authentification, Microsoft Entra ID évalue si les méthodes qu'il a précédemment utilisées satisfont à la force d'authentification. Si une méthode satisfaisante a été utilisée, Microsoft Entra ID accorde l'accès à la ressource. Par exemple, supposons qu’un utilisateur se connecte avec un mot de passe + un SMS. Ils accèdent à une ressource protégée par la force d’authentification MFA. Dans ce cas, l’utilisateur peut accéder à la ressource sans autre requête d’authentification.

Supposons qu’ils accèdent ensuite à une ressource protégée par la force de l’authentification MFA anti-hameçonnage. À ce stade, ils sont invités à fournir une méthode d’authentification anti-hameçonnage, telle que Windows Hello Entreprise.

Si l’utilisateur ne s’est inscrit à aucune méthode qui satisfait à la force d’authentification, il est redirigé vers l’inscription combinée. Les utilisateurs doivent inscrire une seule méthode d’authentification qui répond aux exigences de la force d’authentification. Si la force d'authentification ne comprend pas de méthode que l'utilisateur peut enregistrer et utiliser, l'utilisateur est empêché de se connecter à la ressource.

Vérification des connaissances

Choisissez la meilleure réponse à chacune des questions ci-dessous.