Gérer les mots de passe utilisateur

Microsoft 365 permet de fournir un accès sécurisé en demandant aux utilisateurs de se connecter avec un mot de passe. Il inclut également différentes fonctionnalités de gestion des mots de passe, notamment :

- Définition de l’expiration du mot de passe

- Réinitialisation des mots de passe utilisateur et administrateur

- Élimination des mots de passe incorrects

Les sections suivantes examinent ces fonctionnalités. Gardez à l’esprit que les utilisateurs doivent avoir l’un des rôles suivants pour effectuer ces tâches :

- Les rôles Administrateur général, Administrateur de la sécurité et Administrateur de rôle privilégié disposent des autorisations nécessaires pour effectuer toutes ces tâches de gestion des mots de passe.

- Les rôles Administrateur d’utilisateurs et Administrateur de mot de passe peuvent réinitialiser les mots de passe.

Définition de l’expiration du mot de passe

En tant qu’administrateur, vous pouvez faire expirer les mots de passe utilisateur après un nombre défini de jours ou définir des mots de passe pour qu’ils n’expirent jamais. La stratégie d’expiration de mot de passe par défaut dans Microsoft 365 définit les mots de passe des utilisateurs pour qu’ils n’expirent jamais. Pourquoi ? Étant donné que les recherches actuelles indiquent fortement que les modifications de mot de passe imposées font plus de mal que de bien. Ils permettent aux utilisateurs de choisir des mots de passe plus faibles, de réutiliser des mots de passe ou de mettre à jour les anciens mots de passe de manière facile à deviner par les attaquants. Les utilisateurs sélectionnent souvent des mots de passe prévisibles composés de mots séquentiels et de nombres étroitement liés les uns aux autres. Dans ce cas, les cybercriminels peuvent facilement prédire le mot de passe suivant en fonction du mot de passe précédent.

Conseil

Les exigences d’expiration de mot de passe n’offrent aucun avantage en matière de contenu, car les cybercriminels utilisent presque toujours les informations d’identification dès qu’ils les compromettent. Par conséquent, Microsoft recommande d’activer l’authentification multifacteur, qui est une alternative plus efficace aux modifications périodiques de mot de passe.

Si votre organisation choisit d’implémenter une stratégie d’expiration de mot de passe, elle peut le faire via le Centre d’administration Microsoft 365. Pour modifier la stratégie d’expiration du mot de passe par défaut, votre administrateur Microsoft 365 doit effectuer les étapes suivantes :

- Connectez-vous à la Centre d’administration Microsoft 365 et, si nécessaire, sélectionnez Afficher tout dans le volet de navigation.

- Dans le volet de navigation, sélectionnez Paramètres, puis Paramètres de l’organisation.

- Sur la page des paramètres de l'organisation, l'onglet Services s'affiche par défaut. Sélectionnez l’onglet Sécurité & confidentialité .

- Sous l’onglet Sécurité & confidentialité , sélectionnez Stratégie d’expiration du mot de passe.

- Dans le volet stratégie d’expiration de mot de passe qui s’affiche, l’option Définir les mots de passe pour qu’ils n’expirent jamais (recommandé) est sélectionnée par défaut. Activez cette option pour désactiver la case à cocher. Cela permet d’activer l’option Jours avant l’expiration des mots de passe.

- Dans le champ Jours avant l’expiration des mots de passe, spécifiez le nombre de jours entre 14 et 730 pour l’expiration du mot de passe.

- Sélectionnez Enregistrer.

Supposons qu’une organisation ait modifié sa stratégie d’expiration de mot de passe afin que les mots de passe expirent après 60 jours. Que se passe-t-il si un utilisateur ne modifie pas son mot de passe avant l’expiration du délai d’expiration ? Il existe deux options :

- L’utilisateur peut toujours le modifier lui-même à l’aide de la page de mise à jour de mot de passe qui s’affiche la prochaine fois qu’il se connecte.

- Un administrateur peut réinitialiser son mot de passe pour lui.

Réinitialisation des mots de passe utilisateur

Si nécessaire, un administrateur Microsoft 365 peut réinitialiser un mot de passe pour un ou plusieurs utilisateurs sur la page Utilisateurs actifs. Vous pouvez choisir parmi les options suivantes :

- Attribuez un nouveau mot de passe généré de manière aléatoire ou un mot de passe de votre choix.

- Indiquez si les utilisateurs doivent modifier leur mot de passe lors de leur prochaine connexion.

Remarque

Microsoft 365 comprend également une fonction de réinitialisation du mot de passe en libre-service (SSPR) qui permet aux utilisateurs de réinitialiser leur propre mot de passe sans l'intervention d'un administrateur. Toutefois, SSPR n'est pas activé par défaut. Au lieu de cela, l'administrateur Microsoft 365 doit activer le SSPR pour tous les utilisateurs ou pour des groupes spécifiques. Cette fonctionnalité est traitée plus en détail dans une unité ultérieure de ce module d’entraînement.

Réinitialisation des mots de passe d’administrateur

Si un administrateur oublie son mot de passe, les deux options disponibles sont les suivantes :

- Demandez à un autre administrateur de le réinitialiser pour vous. Dans ce cas, l’autre administrateur doit avoir le rôle d’Administrateur général, d’Administrateur de gestion des utilisateurs ou d’Administrateur de mot de passe. Toutefois, si l’administrateur qui a oublié son mot de passe est un Administrateur général, un autre Administrateur général doit le réinitialiser pour lui.

- Réinitialisez le mot de passe vous-même. Sur la page de connexion de Microsoft 365, le lien « Impossible d’accéder à votre compte ? » permet à un utilisateur de réinitialiser son propre mot de passe. Après avoir suivi les instructions fournies dans le lien, le système envoie un e-mail avec un lien qui permet à l’utilisateur de réinitialiser son mot de passe. Si un utilisateur souhaite réinitialiser son propre mot de passe, il doit d’abord fournir une autre adresse e-mail dans ses paramètres de compte. L’adresse e-mail ne peut pas être leur adresse e-mail Microsoft 365. En outre, si l’organisation utilise un nom de domaine personnalisé ou une synchronisation d’annuaires, l’utilisateur doit mettre à jour les détails de son compte avec un numéro de téléphone qui peut recevoir des notifications textuelles. À son tour, le système envoie un code généré automatiquement dans un SMS à ce numéro de téléphone. Une fois que l’utilisateur reçoit le message, il doit entrer ce code sur la page de vérification du téléphone mobile.

Attention

Lorsque vous réinitialisez le mot de passe vous-même, vous devez terminer l’intégralité du processus de réinitialisation du mot de passe administrateur dans les 10 minutes. sinon, vous devez recommencer.

Élimination des mots de passe incorrects

De nombreux documents de conseils de sécurité vous recommandent de :

- Ne pas utiliser le même mot de passe à plusieurs endroits.

- Rendre les mots de passe complexes.

- Éviter les dérivés du mot « mot de passe », comme « m0tdep@sse » ou « Motdepa55e ».

- Éviter les mots de passe simples comme mdp123, ou vos prénoms ou noms

Les organisations peuvent fournir à leurs utilisateurs des conseils sur le choix des mots de passe. Toutefois, de nombreux utilisateurs utilisent encore souvent des mots de passe faibles ou non sécurisés. La protection par mot de passe Microsoft Entra détecte et bloque les mots de passe faibles connus et leurs variantes. Elle peut également bloquer d’autres termes faibles spécifiques à une organisation.

Importante

Azure Active Directory Domain Services (Azure AD) est désormais Microsoft Entra ID. En savoir plus.

La protection par mot de passe Microsoft Entra applique automatiquement les listes de mots de passe interdits globales par défaut à tous les utilisateurs d’un client Microsoft Entra. Pour prendre en charge vos propres besoins d’entreprise et de sécurité, vous pouvez également définir des entrées dans une liste personnalisée de mots de passe interdits. Lorsque les utilisateurs modifient ou réinitialisent leurs mots de passe, Microsoft 365 vérifie ces listes de mots de passe interdits pour appliquer l’utilisation de mots de passe forts. Pour accéder à la protection par mot de passe Microsoft Entra, vous devez être assigné à l'un des rôles suivants : Administrateur général, Administrateur de la sécurité ou Administrateur de rôle privilégié.

Conseil

Les organisations ne doivent pas s’appuyer uniquement sur des mots de passe forts appliqués par la protection par mot de passe Microsoft Entra. Elles doivent également utiliser d’autres fonctionnalités telles que l’authentification multifacteur Microsoft Entra.

Liste globale des mots de passe interdits

L’équipe Protection de l’identité Microsoft Entra analyse en permanence les données de télémétrie de sécurité de Microsoft Entra à la recherche de mots de passe faibles ou compromis couramment utilisés. Dans le cadre de son analyse, l’équipe recherche des termes que les utilisateurs utilisent souvent comme base pour les mots de passe faibles. Lorsque l’équipe trouve des termes faibles, elle les ajoute à la liste globale des mots de passe interdits. Le contenu de la liste globale des mots de passe interdits n’est basé sur aucune source de données externe. À la place, les résultats de télémétrie et d’analyse de sécurité de Microsoft Entra déterminent le contenu de la liste.

Microsoft 365 utilise la version actuelle de la liste globale des mots de passe interdits pour valider la force des mots de passe modifiés ou réinitialisés. Cette vérification de validation permet d’obtenir des mots de passe plus forts pour tous les clients Microsoft Entra ID. Microsoft 365 applique automatiquement la liste globale des mots de passe interdits à tous les utilisateurs d’un client Microsoft Entra. Il n’y a rien à activer ou à configurer, et une organisation ne peut pas désactiver la liste.

Remarque

Les cybercriminels utilisent également des stratégies similaires dans leurs attaques pour identifier les mots de passe et les variantes faibles courants. Pour améliorer la sécurité, Microsoft ne publie pas le contenu de la liste globale des mots de passe interdits.

Liste personnalisée de mots de passe interdits

Certaines organisations souhaitent améliorer la sécurité et ajouter leurs propres personnalisations en plus de la liste globale des mots de passe interdits. Pour ajouter vos propres entrées, vous pouvez utiliser la liste personnalisée de mots de passe interdits. Une organisation doit concentrer les termes qu’elle ajoute à sa liste personnalisée de mots de passe interdits en fonction des conditions propres à l’entreprise. Par exemple :

- Noms de marques

- Noms de produits

- Emplacements, tels que le siège social de l’entreprise

- Termes internes spécifiques à l’entreprise

- Abréviations dotées d’une signification spécifique à l’entreprise.

Par exemple, considérez l’organisation fictive nommée Fabrikam. La société opère depuis Londres. Fabrikam est un fabricant de plastiques dont le produit principal est le « widget Fabrikam » reconnu dans le monde entier. Pour Fabrikam, il serait inutile et moins sûr de bloquer des variantes spécifiques de ces termes, telles que :

- « Fabrikam!1 »

- « Fabrikam@London »

- « FabrikamWidget »

- « !Fabrikam »

- « LondonHQ »

À la place, il serait beaucoup plus efficace et sécurisé de bloquer uniquement les termes de base clés, tels que :

- « Fabrikam »

- « London »

- « Widget »

L’algorithme de validation de mot de passe bloque alors automatiquement les variantes et les combinaisons faibles.

Lorsqu’une organisation ajoute des termes à la liste personnalisée de mots de passe interdits, la protection par mot de passe Microsoft Entra combine ces termes avec les termes de la liste globale des mots de passe interdits. Microsoft 365 valide ensuite les événements de modification ou de réinitialisation de mot de passe par rapport à l’ensemble combiné de ces listes de mots de passe interdits.

Microsoft Entra ID limite la liste de mots de passe interdits personnalisée à un maximum de 1 000 termes. Microsoft n’a pas conçu la liste pour bloquer un grand nombre de mots de passe.

Conseil

Pour bénéficier pleinement des avantages de la liste personnalisée de mots de passe interdits, vous devez d’abord comprendre comment le système évalue les mots de passe avant d’ajouter des termes à la liste personnalisée des mots de passe interdits. Cette approche vous permet de détecter et de bloquer efficacement un grand nombre de mots de passe faibles et leurs variantes.

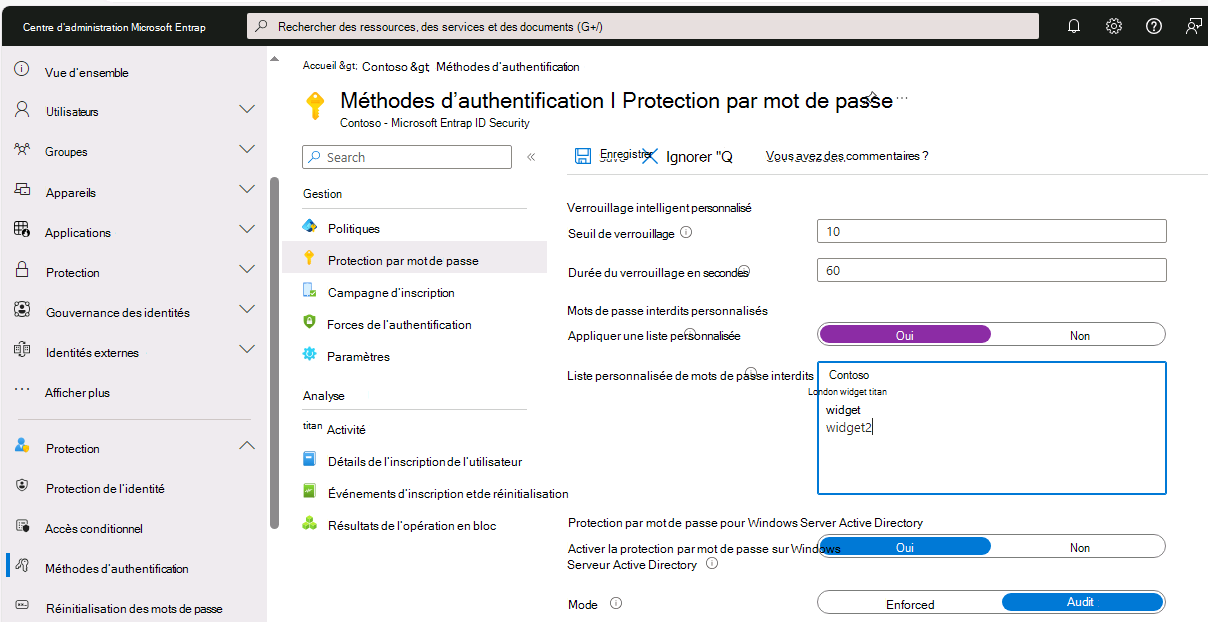

Pour activer la liste personnalisée de mots de passe interdits et y ajouter des entrées, effectuez les étapes suivantes dans la protection par mot de passe Microsoft Entra :

Connectez-vous au Centre d’administration Microsoft 365 avec un compte d’administrateur général, d’administrateur de sécurité ou d’administrateur de rôle privilégié.

Dans le Centre d’administration Microsoft 365, dans le volet de navigation sous le groupeCentres d’administration sélectionnez Identité.

Dans le Centre d’administration Microsoft Entra, sélectionnez Protection dans le volet de navigation pour développer le groupe, puis sélectionnez Méthodes d’authentification.

Sur la page Méthodes d’authentification | Stratégies, dans le volet central, sous la section Gérer , sélectionnez Protection par mot de passe.

Sur les Méthodes d’authentification | la page de Protection par mot de passe, définissez l’option Appliquer la liste personnalisée sur Oui.

Ajoutez des chaînes à la liste des mots de passe interdits personnalisés, une chaîne par ligne. Les considérations et limitations suivantes s’appliquent à la liste de mots de passe interdits personnalisée :

- La liste de mots de passe interdits personnalisée peut contenir jusqu’à 1 000 termes.

- La liste de mots de passe interdits personnalisée ne respecte pas la casse.

- La liste personnalisée de mots de passe interdits prend en compte la substitution de caractères courante, telle que « o » et « 0 », ou « a » et « @ ».

- La longueur minimale de la chaîne est de quatre caractères et la valeur maximale est de 16 caractères.

Spécifiez vos propres mots de passe personnalisés à interdire, comme indiqué dans l’exemple suivant

Laissez l’option Activer la protection par mot de passe sur Windows Server Active Directorysur Non.

Attention

Si vous définissez cette option sur Non, tous les agents DC de protection par mot de passe Microsoft Entra déployés passent en mode de suspension où tous les mots de passe sont acceptés tels quels. Aucune activité de validation n’est effectuée et les événements d’audit ne sont pas générés.

Pour activer les mots de passe interdits personnalisés et vos entrées, sélectionnez Enregistrer dans la barre de menu.

Avertissement

L’application des mises à jour à la liste personnalisée de mots de passe interdits par le système peut prendre plusieurs heures.

Pour un environnement hybride, vous pouvez également déployer la protection par mot de passe Microsoft Entra dans un environnement local. Le système utilise les mêmes listes de mots de passe interdits globales et personnalisées pour les demandes de modification de mot de passe cloud et locales.

Attaques par pulvérisation de mot de passe et listes de mots de passe compromis tiers

La protection par mot de passe Microsoft Entra permet aux organisations de se défendre contre les attaques par pulvérisation de mots de passe. La plupart des attaques par pulvérisation de mot de passe ne tentent pas d’attaquer un compte individuel donné plusieurs fois. Sinon, un tel comportement augmente la probabilité de détection, soit par le biais du verrouillage de compte, soit par d’autres moyens.

Au lieu de cela, la plupart des attaques par pulvérisation de mots de passe n’envoient que quelques mots de passe les plus faibles connus sur chacun des comptes d’une organisation. Cette technique permet à l’attaquant de rechercher rapidement un compte facilement compromis et d’éviter les seuils de détection potentiels.

La protection par mot de passe Microsoft Entra bloque efficacement tous les mots de passe faibles connus que les pirates informatiques sont susceptibles d’utiliser dans les attaques par pulvérisation de mots de passe. Elle base cette protection sur des données de télémétrie de sécurité réelles provenant de Microsoft Entra ID pour créer la liste globale des mots de passe interdits.

Il existe des sites web tiers qui énumèrent des millions de mots de passe compromis par rapport aux violations de sécurité connues publiquement précédentes. Il est courant que les produits de validation de mot de passe tiers soient basés sur une comparaison par force brute avec ces millions de mots de passe. Toutefois, ces techniques ne sont pas la meilleure façon d’améliorer la force globale du mot de passe, compte tenu des stratégies classiques utilisées par les attaquants de pulvérisation de mots de passe.

Remarque

La liste globale des mots de passe interdits n’est basée sur aucune source de données tierce, y compris les listes de mots de passe compromises.

La liste globale des mots de passe interdits est petite par rapport à certaines listes en bloc tierces. Toutefois, Microsoft fournit son contenu à partir de données de télémétrie de sécurité réelles sur les attaques par pulvérisation de mots de passe réelles. Cette approche améliore la sécurité et l’efficacité globales, et l’algorithme de validation de mot de passe utilise également des techniques intelligentes de correspondance approximative. Par conséquent, la protection par mot de passe Microsoft Entra détecte et bloque efficacement des millions des mots de passe faibles les plus courants.

Messages d’erreur que les utilisateurs voient

Lorsqu’un utilisateur tente de réinitialiser ou de modifier un mot de passe en valeur interdite, le système affiche l’un des messages d’erreur suivants :

- « Malheureusement, votre mot de passe contient un mot, une expression ou un modèle qui rend votre mot de passe facilement devinable. Réessayez avec un autre mot de passe. »

- « Malheureusement, vous ne pouvez pas utiliser ce mot de passe, car il contient des mots ou des caractères qui ont été bloqués par votre administrateur. Réessayez avec un autre mot de passe. »

- « Nous avons vu ce mot de passe trop de fois auparavant. Choisissez quelque chose de plus difficile à deviner.

- « Choisissez un mot de passe plus difficile à deviner. »

Critères de licence

| Utilisateurs | Protection par mot de passe Microsoft Entra avec liste de mots de passe interdits globale | Protection par mot de passe Microsoft Entra avec liste de mots de passe interdits personnalisée |

|---|---|---|

| Utilisateurs du cloud uniquement | Microsoft Entra gratuit | Microsoft Entra Premium P1 ou P2 |

| Utilisateurs synchronisés à partir d’AD DS local | Microsoft Entra Premium P1 ou P2 | Microsoft Entra Premium P1 ou P2 |

Remarque

Si une organisation dispose d’utilisateurs AD DS locaux qu’elle ne synchronise pas avec Microsoft Entra ID, elle bénéficie également de la protection par mot de passe Microsoft Entra en fonction des licences existantes pour les utilisateurs synchronisés.

Vérification des connaissances

Choisissez la meilleure réponse à chacune des questions ci-dessous.