Découvrir les paramètres de sécurité par défaut dans Microsoft Entra ID

Microsoft Entra ID inclut un ensemble de paramètres de sécurité préconfigurés appelés paramètres de sécurité par défaut. Les organisations peuvent activer les paramètres de sécurité par défaut pour fournir une sécurité de base à tous les utilisateurs et applications d’un client Microsoft Entra. L’activation des paramètres de sécurité par défaut est un moyen simple et efficace d’améliorer l’état de la sécurité de votre client Microsoft Entra sans avoir à configurer chaque fonctionnalité de sécurité individuellement. Toutefois, il est important de noter que les paramètres de sécurité par défaut fournissent une sécurité de base et peuvent ne pas répondre aux exigences de sécurité spécifiques de toutes les organisations. Par conséquent, certaines organisations ont besoin d’autres fonctionnalités de sécurité ou configurent leurs propres stratégies personnalisées pour répondre à leurs besoins de sécurité spécifiques.

Lorsqu’une organisation active les paramètres de sécurité par défaut, le système active automatiquement les fonctionnalités de sécurité suivantes pour tous les utilisateurs de son client Microsoft Entra :

- Authentification multifacteur (MFA) pour tous les utilisateurs.

- Bloquer les protocoles d’authentification hérités.

- Demander aux utilisateurs de s’inscrire à l’authentification multifacteur Microsoft Entra en cas de besoin.

- Exiger des administrateurs qu’ils utilisent l’authentification multifacteur.

- Protéger les activités privilégiées, telles que l’accès au Centre d’administration Microsoft Entra.

Cette unité examine chacune de ces fonctionnalités plus en détail.

Qui devrait utiliser les paramètres de sécurité par défaut ?

Étant donné les défis inhérents à la gestion de la sécurité, Microsoft met les paramètres de sécurité par défaut à la disposition de tous. Dans l’environnement actuel, les attaques liées à l’identité, telles que la pulvérisation de mots de passe, la relecture et l’hameçonnage, sont courantes. Les organisations stoppent plus de 99,9 % de ces attaques liées à l’identité en utilisant l’authentification multifacteur et en bloquant l’authentification héritée.

Microsoft souhaite s’assurer que toutes les organisations disposent au moins d’un niveau de sécurité de base activé sans frais supplémentaires. Les paramètres de sécurité par défaut Microsoft Entra sécurité ont donc été créés pour :

- Les organisations qui souhaitent améliorer l’état de leur sécurité, mais ne savent pas comment ni par où commencer.

- Les organisations qui utilisent le niveau gratuit de licence Microsoft Entra.

- Les organisations qui n’utilisent pas de stratégies d’accès conditionnel.

Avertissement

Les organisations ne peuvent pas utiliser les paramètres de sécurité par défaut si elles utilisent actuellement des stratégies d’accès conditionnel. L’accès conditionnel et les paramètres de sécurité par défaut s’excluent mutuellement. Vous pouvez utiliser l’un ou l’autre.

Si une organisation a les licences Microsoft Entra Premium, Microsoft Entra sécurité par défaut peut ne pas être la solution de sécurité appropriée pour elle. Pourquoi ? En effet, les licences Microsoft Entra Premium donnent accès à des fonctionnalités de sécurité plus avancées que celles disponibles avec les paramètres de sécurité par défaut Microsoft Entra.

Bien que Microsoft Entra sécurité par défaut fournissent un niveau de sécurité de base, ils peuvent ne pas répondre aux exigences de sécurité spécifiques de toutes les organisations, en particulier les entreprises ayant des besoins de sécurité plus complexes. Par exemple, les licences Microsoft Entra Premium permettent d’accéder à des fonctionnalités telles que :

- Des Stratégies d’accès conditionnel, qui permettent aux organisations de configurer des contrôles d’accès granulaires en fonction de conditions spécifiques telles que l’emplacement de l’utilisateur, l’état de l’appareil et le niveau de risque.

- La Protection de l’identité, qui fournit des informations sur les événements à risque liés aux identités et permet aux organisations de configurer des stratégies pour atténuer les risques.

- La Gestion des identités privilégiées (PIM), qui permet aux organisations de gérer et de surveiller l’accès privilégié aux ressources dans Microsoft Entra.

En résumé, les paramètres de sécurité par défaut de Microsoft Entra constituent un excellent point de départ pour les organisations qui débutent avec Microsoft Entra ID. Toutefois, il est conseillé aux organisations disposant de licences Microsoft Entra Premium d’utiliser des fonctionnalités de sécurité plus avancées pour s’assurer qu’elles répondent à leurs besoins de sécurité.

Activer les paramètres de sécurité par défaut

Il est possible que les paramètres de sécurité par défaut soient déjà activés si Microsoft a créé le client de l’organisation le 22 octobre 2019 ou après. Pour protéger tous ses clients, Microsoft inclut des paramètres de sécurité par défaut pour tous les nouveaux clients lors de la création. Toutefois, comme mentionné précédemment, il appartient à chaque organisation de déterminer si elle souhaite activer cette fonctionnalité en fonction de sa licence Microsoft Entra et de ses exigences de sécurité.

Importante

L’activation des paramètres de sécurité par défaut applique immédiatement l’authentification multifacteur pour tous les utilisateurs de votre client et bloque les protocoles d’authentification hérités. Par conséquent, avant d’activer les paramètres de sécurité par défaut, vous devez vous assurer que votre organisation est prête pour ces modifications et vous devez informer vos utilisateurs des nouvelles exigences de sécurité.

Pour activer les paramètres de sécurité par défaut dans votre répertoire :

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur de sécurité, administrateur d’accès conditionnel ou administrateur général.

- Dans le Centre d’administration Microsoft Entra, dans le volet de navigation gauche, sélectionnez Identité, puis Vue d'ensemble.

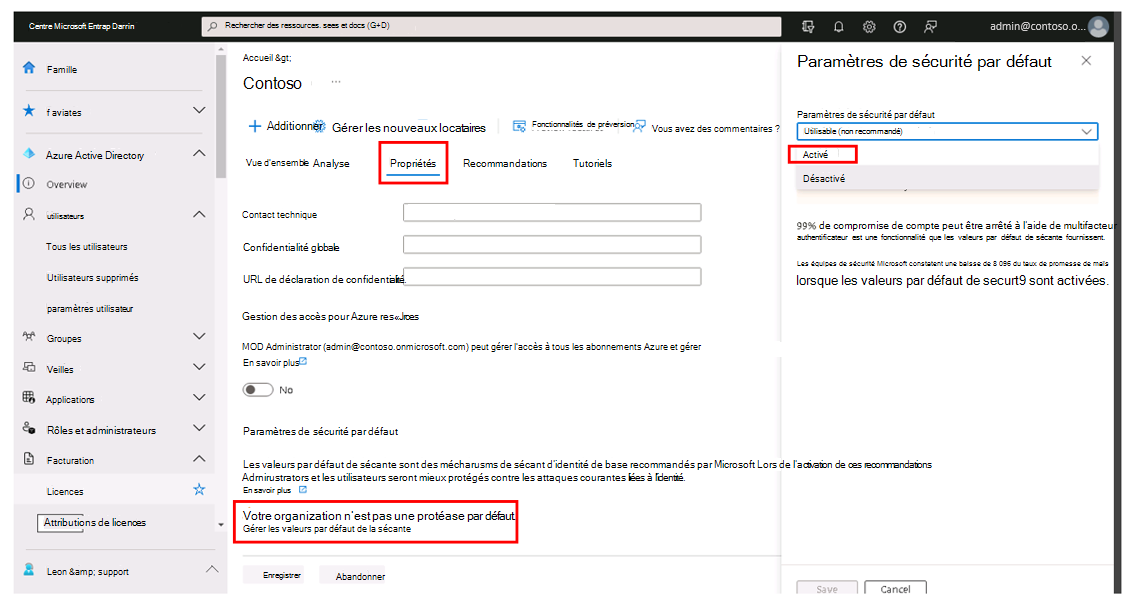

- Sur la page Vue d’ensemble du client de votre organisation, le système affiche l’onglet Vue d’ensemble par défaut. Sélectionnez l’onglet Propriétés.

- Dans la section Paramètres de sécurité par défaut, sélectionnez le lien Gérer les paramètres de sécurité par défaut.

- Dans le volet Sécurité par défaut qui s’affiche, sélectionnez dans le champ Sécurité par défaut. Dans le menu déroulant qui s’affiche, sélectionnez Activer.

- Dans la partie inférieure du volet, sélectionnez Enregistrer.

Stratégies de sécurité appliquées par défaut

Le début de cette unité a examiné les cinq stratégies de sécurité par défaut que le système applique automatiquement lorsqu’une organisation active les paramètres de sécurité par défaut. Les sections suivantes présentent ces stratégies.

Demander à tous les utilisateurs de s’inscrire à l’authentification multifacteur Microsoft Entra.

Tous les utilisateurs de votre client doivent s’inscrire à l’authentification multifacteur (MFA) sous la forme de l’authentification multifacteur Microsoft Entra. Les utilisateurs ont 14 jours pour s’inscrire à l’authentification multifacteur Microsoft Entra à l’aide de l’application Microsoft Authenticator ou de toute application prenant en charge le TOTP OATH. Après ces 14 jours, l’utilisateur ne peut pas se connecter tant qu’il n’est pas inscrit à l’authentification multifacteur. La période de 14 jours d’un utilisateur commence après sa première connexion interactive réussie après l’activation des paramètres de sécurité par défaut par l’organisation.

Demander aux administrateurs d’effectuer l’authentification multifacteur

Les administrateurs ont un meilleur accès à leur environnement. En raison de la puissance de ces comptes hautement privilégiés, ils doivent les traiter avec une attention particulière. Une méthode courante pour améliorer la protection des comptes privilégiés consiste à exiger une forme plus forte de vérification de compte pour la connexion. Dans Microsoft Entra ID, vous pouvez obtenir une vérification de compte plus forte en exigeant une authentification multifacteur.

Conseil

Microsoft recommande d’avoir des comptes distincts pour les tâches d’administration et de productivité standard. Cela réduit considérablement le nombre de fois que le système invite vos administrateurs à utiliser l’authentification multifacteur.

Une fois qu’une organisation a activé l’authentification multifacteur Microsoft Entra et que ses utilisateurs s’inscrivent à la MFA, le système requiert une authentification supplémentaire pour les rôles d’administrateur Microsoft Entra suivants chaque fois qu’ils se connectent :

- Administrateur général

- Administrateur d’application

- Administrateur de l'authentification

- Administrateur de facturation

- Administrateur d’applications cloud

- Administrateur de l’accès conditionnel

- Administrateur Exchange

- Administrateur du support technique

- Administrateur de mots de passe

- Administrateur d'authentification privilégié

- Administrateur de sécurité

- Administrateur SharePoint

- Administrateur d’utilisateurs

Demander aux utilisateurs d’effectuer une authentification multifacteur en cas de besoin

De nombreuses personnes pensent que seuls les comptes d’administrateur ont besoin de couches d’authentification supplémentaires. Oui, les administrateurs ont un accès étendu aux informations sensibles et peuvent apporter des modifications aux paramètres à l’échelle de l’abonnement. Mais en réalité, les attaquants ciblent fréquemment les utilisateurs finaux.

Une fois que ces attaquants ont accès, ils peuvent demander l’accès aux informations privilégiées pour le titulaire du compte d’origine. Ils peuvent même télécharger l’intégralité du répertoire pour effectuer une attaque par hameçonnage sur l’ensemble de l’organisation.

Une méthode courante pour améliorer la protection de tous les utilisateurs consiste à exiger une forme plus forte de vérification de compte pour tous, comme l’authentification multifacteur. Une fois l’inscription des utilisateurs terminée, le système demande une autre authentification chaque fois que nécessaire. Microsoft Entra ID décide quand envoyer une authentification d’utilisateur ou multifacteur en fonction de facteurs tels que l’emplacement, l’appareil, le rôle et la tâche. Cette fonctionnalité protège toutes les applications inscrites auprès de Microsoft Entra ID, y compris les applications SaaS.

Remarque

Les utilisateurs de connexion directe B2B doivent satisfaire à toute exigence d’authentification multifacteur à partir des paramètres de sécurité par défaut activés dans un client de ressource. Cette exigence inclut l’inscription de l’authentification multifacteur par l’utilisateur de connexion directe dans son client d’origine.

Bloquer les protocoles d’authentification hérités

Pour permettre aux utilisateurs d’accéder facilement aux applications cloud de leur organisation, Microsoft Entra ID prend en charge différents protocoles d’authentification, notamment l’authentification héritée. Le terme authentification héritée fait référence à une demande d’authentification effectuée par :

- Des clients qui n’utilisent pas l’authentification moderne (par exemple, un client Office 2010).

- Tout client qui utilise des protocoles de messagerie plus anciens tels que IMAP, SMTP ou POP3.

Aujourd’hui, la plupart des tentatives de connexion compromettantes proviennent de l’authentification héritée. L’authentification héritée ne prend pas en charge l’authentification multifacteur. Même si une stratégie d’authentification multifacteur est activée sur votre répertoire, un attaquant peut s’authentifier à l’aide d’un protocole plus ancien et contourner l’authentification multifacteur.

Une fois qu’une organisation active les paramètres de sécurité par défaut, le système bloque toutes les demandes d’authentification effectuées par un protocole plus ancien. Les paramètres de sécurité par défaut bloquent également l’authentification de base Exchange Active Sync.

Avant qu’une organisation active les paramètres de sécurité par défaut, elle doit s’assurer que ses administrateurs n’utilisent pas d’anciens protocoles d’authentification. Pour plus d’informations, consultez Comment arrêter l’authentification héritée.

Protéger les activités privilégiées, telles que l’accès au Centre d’administration Microsoft Entra

Les organisations utilisent différents services Azure gérés via l’API Azure Resource Manager, notamment :

- Centre d'administration Microsoft Entra

- Azure PowerShell

- Azure CLI

Remarque

Une fois que vous avez activé les paramètres de sécurité par défaut dans votre client, tout utilisateur accédant à ces services Azure doit effectuer l’authentification multifacteur. Cette exigence inclut les administrateurs et les non-administrateurs.

L’utilisation d’Azure Resource Manager pour gérer vos services est une action hautement privilégiée. Azure Resource Manager peut modifier les configurations à l’échelle du client, telles que les paramètres de service et la facturation de l’abonnement. L’authentification à un seul facteur est vulnérable à diverses attaques telles que l’hameçonnage et la pulvérisation de mot de passe.

Les organisations doivent vérifier l’identité des utilisateurs qui souhaitent accéder aux configurations d’Azure Resource Manager et de mise à jour. Vous vérifiez leur identité en exigeant plus d’authentification avant d’autoriser l’accès.

Avertissement

L’authentification moderne est désactivée par défaut pour les clients Exchange Online antérieurs à 2017. Pour éviter la possibilité d’une boucle de connexion lors de l’authentification via ces clients, vous devez activer l’authentification moderne.

Remarque

Microsoft Entra ID exclut le compte de synchronisation Microsoft Entra Connect des paramètres de sécurité par défaut. Il n’invite pas ce compte à s’inscrire ou à effectuer l’authentification multifacteur. Les organisations ne doivent pas utiliser ce compte à d’autres fins.

Considérations relatives au déploiement lors de l’activation des paramètres de sécurité par défaut

Méthodes d’authentification

Une fois qu’une organisation active les paramètres de sécurité par défaut, ses utilisateurs doivent s’inscrire et utiliser l’authentification multifacteur Microsoft Entra à l’aide de l’application Microsoft Authenticator qui envoie des notifications. Les utilisateurs peuvent utiliser des codes de vérification à partir de l’application Microsoft Authenticator, mais ils peuvent uniquement s’inscrire à l’aide de l’option de notification. Les utilisateurs peuvent également utiliser n’importe quelle application tierce utilisant le TOTP OATH pour générer des codes.

Avertissement

Les organisations qui utilisent des paramètres de sécurité par défaut ne doivent pas désactiver les méthodes d’authentification. Si une organisation désactive les méthodes, cela peut entraîner le verrouillage de l’entreprise en dehors de son client.

Toutes les méthodes d’authentification doivent rester disponibles pour les utilisateurs activés dans le portail des paramètres du service MFA.

Compte d’administrateur de sauvegarde

Chaque organisation doit configurer au moins deux comptes d’administrateur de sauvegarde. Microsoft fait référence à ces comptes en tant que comptes d’accès d’urgence.

Les organisations peuvent utiliser ces comptes lorsqu’elles ne peuvent pas utiliser leurs comptes d’administrateur normaux. Par exemple : l’administrateur général le plus récent a quitté l’organisation. Microsoft Entra empêche l’organisation de supprimer le compte administrateur général restant, mais n’empêche pas l’organisation de supprimer ou de désactiver le compte local. L’un ou l’autre des scénarios peut entraîner l’impossibilité de récupérer le compte pour l’organisation.

Les organisations doivent configurer les comptes d’accès d’urgence comme suit :

- Les organisations doivent attribuer des droits d’administrateur général aux comptes d’accès d’urgence dans Microsoft Entra ID.

- Les organisations ne doivent pas utiliser de comptes d’accès d’urgence quotidiennement.

- Les organisations doivent protéger les comptes d’accès d’urgence avec un mot de passe long et complexe.

Les organisations doivent stocker les informations d’identification des comptes d’accès d’urgence hors connexion dans un emplacement sécurisé, tel qu’un coffre-fort ignifuge. Seules les personnes autorisées doivent avoir accès à ces informations d’identification.

Les organisations peuvent éventuellement choisir de désactiver l’expiration du mot de passe pour les comptes d’accès d’urgence à l’aide de PowerShell.

Lecture supplémentaire. Pour plus d’informations sur les comptes d’accès d’urgence, consultez Gérer les comptes d’accès d’urgence dans Microsoft Entra ID.

Utilisateurs B2B

Si une organisation active les paramètres de sécurité par défaut, le système traite les utilisateurs invités B2B ou les utilisateurs de connexion directe B2B qui accèdent au répertoire de l’organisation de la même façon que les utilisateurs de l’organisation.

État MFA désactivé

Si une organisation est un utilisateur précédent de l’authentification multifacteur Microsoft Entra par utilisateur, la page État d’authentification multifacteur peut ne pas afficher l’état Activé ou Appliqué pour les utilisateurs. L’état approprié pour les utilisateurs qui utilisent les paramètres de sécurité par défaut ou l’authentification multifacteur basée sur l’accès conditionnel Microsoft Entra est Désactivé.

Accès conditionnel

Les organisations peuvent utiliser l’accès conditionnel pour configurer des stratégies similaires aux paramètres de sécurité par défaut, mais avec plus de granularité. Les stratégies d’accès conditionnel permettent de sélectionner d’autres méthodes d’authentification et d’exclure des utilisateurs. Microsoft Entra ID n’inclut pas ces fonctionnalités dans les paramètres de sécurité par défaut.

Remarque

Comme indiqué précédemment, les organisations qui utilisent l’accès conditionnel ne peuvent pas activer les paramètres de sécurité par défaut.

Désactiver les paramètres de sécurité par défaut

Les organisations qui activent les paramètres de sécurité par défaut peuvent choisir ultérieurement d’implémenter des stratégies d’accès conditionnel. Pour ce faire, elles doivent d’abord désactiver les paramètres de sécurité par défaut.