Gérer les exécuteurs

Dans cette section, vous allez découvrir les différents outils et stratégies disponibles dans GitHub Enterprise Cloud et GitHub Enterprise Server pour gérer l’utilisation d’exécuteurs GitHub Actions dans votre entreprise.

Choisir un exécuteur approprié pour votre charge de travail

Deux types d’exécuteurs peuvent exécuter des workflows GitHub Actions : Exécuteurs hébergés par GitHub ou auto-hébergés.

Remarque

Les exécuteurs hébergés par GitHub sont disponibles pour Enterprise Cloud uniquement. Si vous disposez d’une instance Enterprise Server, cette section ne s’applique pas à vous.

Les exécuteurs hébergés par GitHub offrent un moyen plus rapide et plus simple d’exécuter vos workflows, tandis que les exécuteurs auto-hébergés sont un moyen hautement configurable pour exécuter des workflows dans votre propre environnement personnalisé. Par exemple, si vous devez utiliser une liste d’adresses IP autorisées pour votre organisation ou une configuration matérielle spécialisée pour exécuter vos workflows, utilisez un exécuteur auto-hébergé.

Le tableau suivant ci-dessous compare les exécuteurs hébergés par GitHub et les exécuteurs auto-hébergés. Utilisez-le pour choisir le testeur approprié pour votre charge de travail.

| Exécuteurs hébergés par GitHub | Exécuteurs auto-hébergés |

|---|---|

| Recevez les mises à jour automatiques pour le système d’exploitation, les packages et les outils préinstallés et l’application de l’exécuteur auto-hébergé. | Recevez des mises à jour automatiques pour l’application de l’exécuteur auto-hébergé uniquement. Vous êtes responsable de la mise à jour du système d’exploitation et de tous les autres logiciels. |

| Managés et tenus à jour par GitHub. | Peut utiliser des services cloud ou des ordinateurs locaux que vous payez déjà. Sont également personnalisables en termes de matériel, de système d’exploitation, de logiciel et de sécurité. |

| Fournissez une instance claire pour chaque exécution de travail. | Il n’est pas nécessaire d’avoir une instance claire pour chaque exécution de travail. |

| Utilisez des minutes gratuites sur votre plan de GitHub, avec des tarifs à la minute appliqués après dépassement des minutes gratuites. | Sont gratuits pour une utilisation avec GitHub Actions, mais vous êtes responsable du coût de la maintenance des machines de votre exécuteur. |

Configurer l’accès aux exécuteurs auto-hébergés

Dans Enterprise Cloud et Enterprise Server, les groupes d’exécuteurs auto-hébergés vous permettent de contrôler l’accès aux exécuteurs auto-hébergés au niveau de l’organisation et de l’entreprise. Cette fonctionnalité peut être utile pour les cas où vous devez restreindre l’accès aux exécuteurs auto-hébergés à des organisations ou utilisateurs spécifiques. Par exemple, en fonction du niveau de confiance pour ces organisations ou utilisateurs, ou pour atténuer les risques de sécurité.

Supposons que vous souhaitiez autoriser uniquement des organisations spécifiques dans votre instance d’entreprise à déployer du code dans votre environnement de production. Vous pouvez créer un groupe contenant tous les exécuteurs déployant du code en production au niveau de l’entreprise et limiter l’accès du groupe aux organisations spécifiques autorisées à déployer du code.

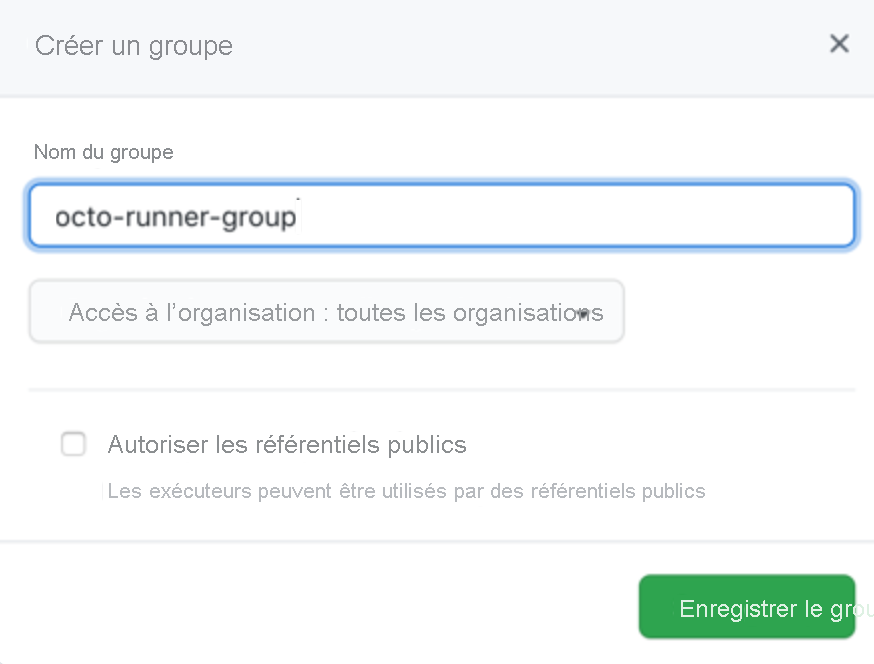

Pour créer des groupes au niveau de l’entreprise, accédez à votre compte d’entreprise, puis à Stratégies > Actions dans la barre latérale. Sous l’onglet Groupes d’exécuteurs, sélectionnez Nouveau groupe d’exécuteurs. L’écran qui s’affiche vous permet de spécifier un nom de groupe et une stratégie d’accès pour les organisations.

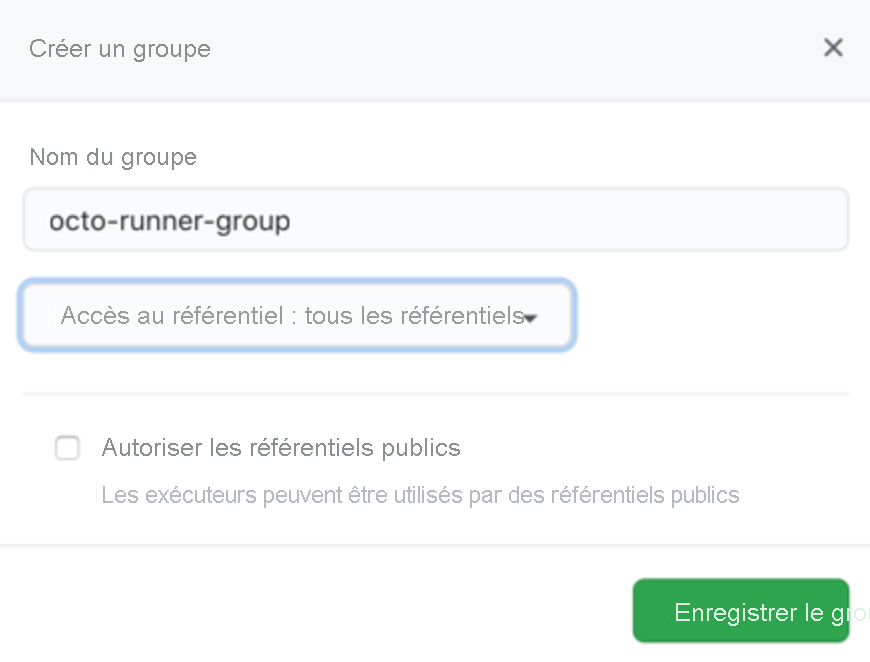

Pour créer des groupes au niveau de l’organisation, accédez aux Paramètres de votre organisation, puis à Actions dans la barre latérale. Sélectionnez Groupes d’exécuteurs, puis Nouveau groupe d’exécuteurs. L’écran qui s’affiche vous permet de spécifier un nom de groupe et une stratégie d’accès pour les référentiels.

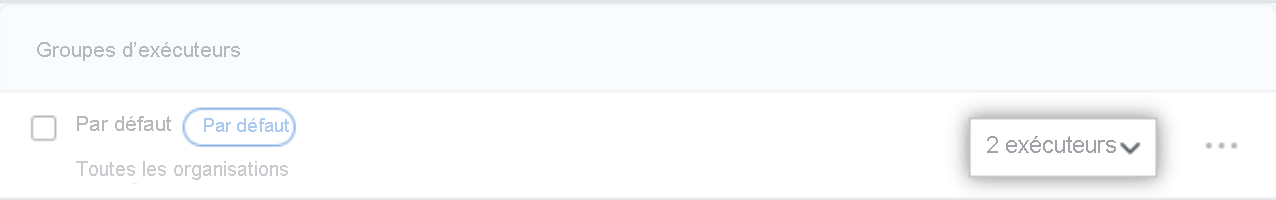

Lorsque de nouveaux exécuteurs sont créés, ils sont automatiquement affectés au groupe par défaut au sein de l’entreprise ou de l’organisation. Les exécuteurs ne peuvent être que dans un seul groupe à la fois, mais Enterprise Cloud et Enterprise Server vous donnent la possibilité de déplacer des exécuteurs du groupe par défaut vers un autre groupe.

Configurer des exécuteurs auto-hébergés pour une utilisation en entreprise

Enterprise Cloud et Enterprise Server offrent plusieurs fonctionnalités vous permettant de personnaliser vos exécuteurs auto-hébergés pour votre entreprise. Parmi ces fonctionnalités figurent les étiquettes, les serveurs proxy, et les listes d’adresses IP autorisées.

Étiquettes

Les exécuteurs auto-hébergés reçoivent automatiquement des étiquettes par défaut lorsqu’ils sont ajoutés à GitHub Actions. Ces étiquettes par défaut indiquent le système d’exploitation et l’architecture matérielle de l’exécuteur, comme indiqué dans le tableau :

| Étiquette par défaut | Description |

|---|---|

self-hosted |

Étiquette par défaut appliquée à tous les exécuteurs auto-hébergés |

linux, windowsou macOS |

Appliqué selon le système d’exploitation de l’exécuteur. |

x64, ARM ou ARM64 |

Appliqué en fonction de l’architecture matérielle de l’exécuteur. |

En plus de ces étiquettes par défaut, Enterprise Cloud et Enterprise Server vous permettent de créer des étiquettes personnalisées et de les ajouter à vos exécuteurs. Vous pouvez utiliser des légendes personnalisées lorsque vous devez exécuter des travaux sur des exécuteurs qui ont des fonctionnalités spécifiques. Par exemple, si un travail dans l’un de vos workflows requiert un type spécifique de matériel graphique, vous pouvez créer une étiquette personnalisée gpu et l’affecter aux exécuteurs sur lesquels le matériel est installé. Tous les exécuteurs avec l'étiquette gpu sont alors éligibles pour exécuter le travail.

Pour ajouter une étiquette à un exécuteur auto-hébergé, accédez aux paramètres GitHub Actions de l’organisation, du référentiel ou de l’entreprise où votre exécuteur auto-hébergé est inscrit (sous Actions pour une organisation ou un référentiel, sous Stratégies > Actions pour une entreprise). Une fois que vous êtes là :

Recherchez la liste des exécuteurs sous Exécuteurs. Si votre exécuteur est dans un groupe, recherchez le groupe de l’exécuteur et sélectionnez la liste déroulante de l’exécuteur pour afficher la liste des exécuteurs.

Localisez l’exécuteur que vous souhaitez mettre à jour et sélectionnez la liste déroulante des étiquettes pour afficher le menu de sélection des étiquettes. Ce menu affiche toutes les étiquettes personnalisées disponibles pour votre exécuteur auto-hébergé. Les étiquettes déjà attribuées à votre exécuteur auto-hébergé sont cochées.

Cliquez sur une étiquette existante pour l’ajouter à votre exécuteur ou tapez le nom de votre nouvelle étiquette dans le champ Étiquettes de filtre et sélectionnez Créer une étiquette. L’étiquette est automatiquement ajoutée à votre exécuteur lorsque vous la créez.

Serveurs proxy

Si vous avez besoin d’un exécuteur auto-hébergé pour communiquer avec GitHub via un serveur proxy, Enterprise Cloud et Enterprise server vous permettent de modifier les configurations de proxy à l’aide des variables d’environnement suivantes :

| Variable d'environnement | Description |

|---|---|

https_proxy |

URL du proxy pour le trafic HTTPS. Vous pouvez également inclure des informations d’authentification de base, si nécessaire. Par exemple : http://proxy.local http://192.168.1.1:8080 http://username:password@proxy.local |

http_proxy |

URL du proxy pour le trafic HTTP. Vous pouvez également inclure des informations d’authentification de base, si nécessaire. Par exemple : http://proxy.local http://192.168.1.1:8080 http://username:password@proxy.local |

no_proxy |

Liste séparée par des virgules des hôtes qui ne doivent pas utiliser de proxy. Seuls les noms d’hôtes sont autorisés dans no_proxy. Vous ne pouvez pas utiliser d’adresses IP. Par exemple : example.com example.com,myserver.local:443,example.org |

Remarque

Les variables d’environnement proxy sont lues lors du démarrage de l’application de l’exécuteur auto-hébergé. vous devez donc définir les variables d’environnement avant de configurer ou de démarrer l’application. Si la configuration de votre proxy change, vous devez redémarrer l’application auto-hébergée de l’exécuteur.

Sur Windows, les noms des variables d’environnement proxy ne respectent pas la casse. Sur Linux et macOS, nous vous recommandons d’utiliser toutes les variables d’environnement en minuscules. Si vous avez une variable d’environnement en minuscules et en majuscules sur Linux ou macOS (par exemple, https_proxy et HTTPS_PROXY), l’application de l’exécuteur auto-hébergé utilise la variable d’environnement en minuscules.

Liste d'adresses IP autorisées

Si votre organisation Enterprise Cloud ou Enterprise Server a configuré la liste d'adresses IP autorisées, vous devez ajouter l’adresse IP ou la plage d’adresses IP de vos exécuteurs auto-hébergés à la liste d'adresses IP autorisées afin que vos exécuteurs auto-hébergés communiquent avec GitHub.

Pour ajouter l’adresse IP ou la plage d’adresses IP de vos exécuteurs auto-hébergés à la liste d'adresses IP autorisées de l’entreprise, accédez aux Paramètres de votre organisation et sélectionnez Sécurité de l'organisation dans la barre latérale. Sous Adresse IP, ajoutez l’adresse IP ou la plage d’adresses IP de vos exécuteurs auto-hébergés en notation CIDR, puis sélectionnez + Ajouter.

Surveiller et dépanner les exécuteurs auto-hébergés

Enterprise Cloud et Enterprise Server offrent des outils vous permettant de surveiller, de dépanner, et de mettre à jour vos exécuteurs auto-hébergés. Si vos builds commencent à présenter des défaillances, certains fichiers de votre référentiel sont verrouillés, ou vos exécutions de workflows sont bloquées. la résolution des problèmes liés à votre exécuteur exécutant votre workflow peut aider à résoudre le problème.

Les principales étapes à suivre pour dépanner un testeur auto-hébergé sont les suivantes :

- Vérifiez le statut de l’exécuteur dans les paramètres GitHub Actions de l’organisation, du référentiel ou de l’entreprise où votre exécuteur auto-hébergé est inscrit (sous Actions pour une organisation ou un référentiel, sous Stratégies > Actions pour une entreprise).

- Passez en revue les activités et les mises à jour automatiques de l’exécuteur dans les fichiers

Runner_du dossier_diag. - Passez en revue le statut des tâches exécutées par l’exécuteur dans les fichiers

Worker_du dossier_diag.

En fonction du système d’exploitation de votre testeur, vous pouvez effectuer des étapes supplémentaires comme indiqué dans le tableau :

| Mac | Windows | Linux |

|---|---|---|

Vérifiez le service d’application de l’exécuteur auto-hébergé à l’aide de launchd |

Vérifiez le service d’application de l’exécuteur auto-hébergé à l’aide de PowerShell | - Vérifiez le service d’application de l’exécuteur auto-hébergé à l’aide de journalctl - Si vos travaux requièrent des conteneurs, vérifiez que le Docker est installé et en cours d’exécution, ainsi les autorisations du Docker utilisent systemctl |