Implémenter une sécurité réseau

La sécurité réseau est définie comme le processus de protection des ressources contre tout accès non autorisé ou toute attaque grâce à l’application de contrôles au trafic réseau. Bien que les contrôles puissent être appliqués de différentes façons, l’objectif est de s’assurer que seul le trafic légitime est autorisé.

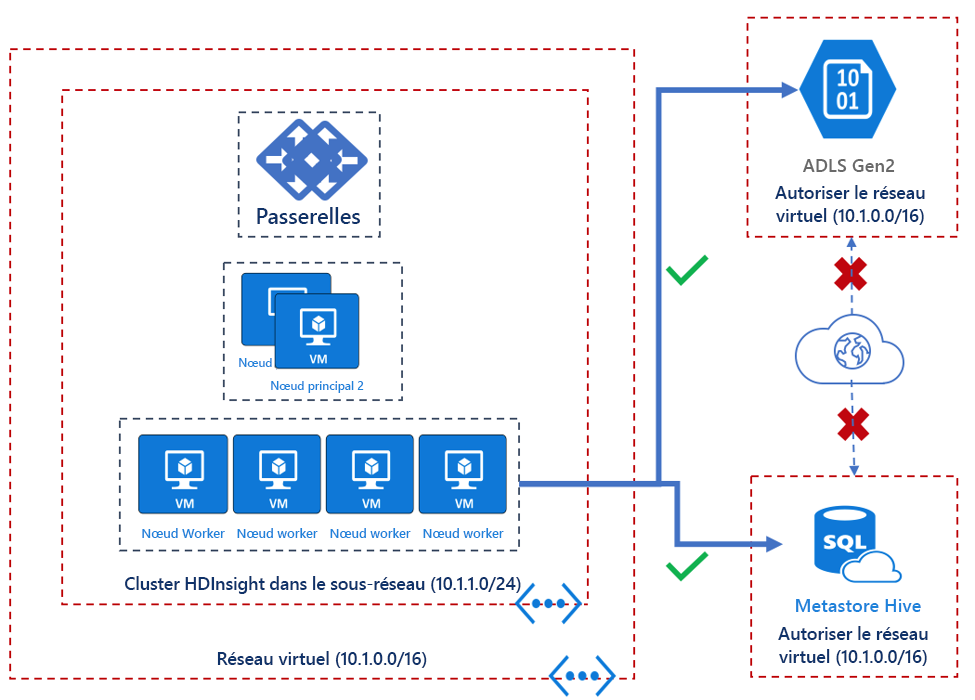

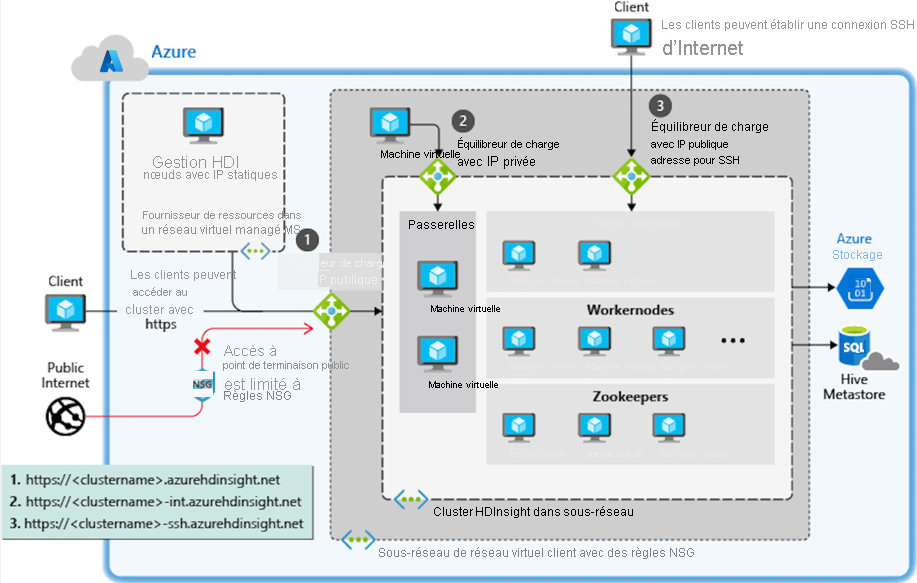

Vous trouverez ci-dessous un exemple de représentation architecturale d’un cluster HDInsight déployé avec une sécurité réseau, ainsi qu’une discussion du fonctionnement global. Les flèches noires représentent le trafic entrant, tandis que les flèches bleues représentent le trafic sortant.

L’objectif de la conception ci-dessus est de s’assurer que seul le trafic réseau provenant de sources approuvées puisse atteindre le cluster HDInsight, et que le trafic réseau sortant du cluster HDInsight soit dirigé vers une destination approuvée. En outre, le trafic réseau qui atteint les services de stockage et metastore est limité au trafic provenant de HDInsight.

Explorons les détails de cette conception en examinant les éléments suivants :

- Sécurité entrante et accès au cluster

- Sécurité du trafic sortant

- Points de terminaison de service de réseau virtuel

Sécurité de trafic entrant

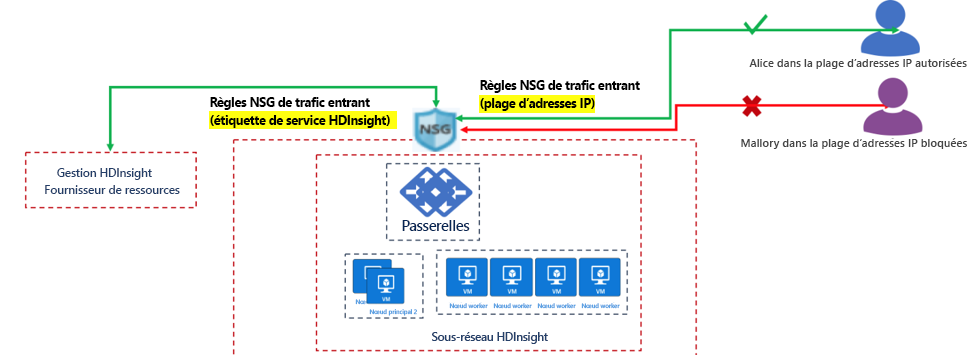

La sécurité réseau entrante est obtenue en affectant un groupe de sécurité réseau (NSG) au sous-réseau. Le NSG utilise des étiquette de service HDInsight et des plages d’adresses IP pour restreindre le trafic entrant vers les sources approuvées.

Dans la représentation ci-dessus, deux ensembles de règles de sécurité de trafic entrant sont créés sur le groupe de sécurité réseau. La première règle de sécurité de trafic entrant utilise l’étiquette de service HDInsight pour autoriser le trafic entrant en provenance des services d’intégrité et de gestion de HDInsight. La deuxième règle de sécurité de trafic entrant est une plage d’adresses IP qui autorise les utilisateurs appartenant à une certaine plage d’adresses IP à accéder à des ports spécifiques sur HDInsight (par exemple le port SSH 22).

La sécurité réseau entrante s’obtient grâce à des règles NSG sur le sous-réseau dans lequel le cluster HDInsight est déployé. Vous trouverez ci-dessous un exemple de la façon dont les règles de ce NSG peuvent être créées.

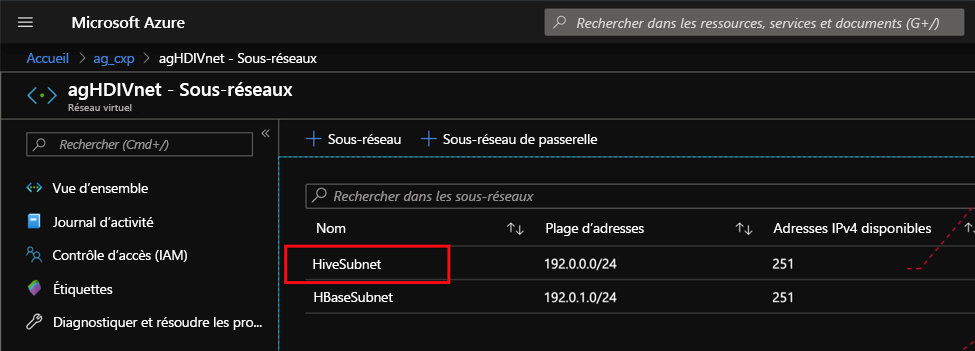

Créez un réseau virtuel avec plusieurs sous-réseaux en fonction des besoins. L’un de ces sous-réseaux est destiné à héberger le cluster HDInsight, et sera associé au NSG.

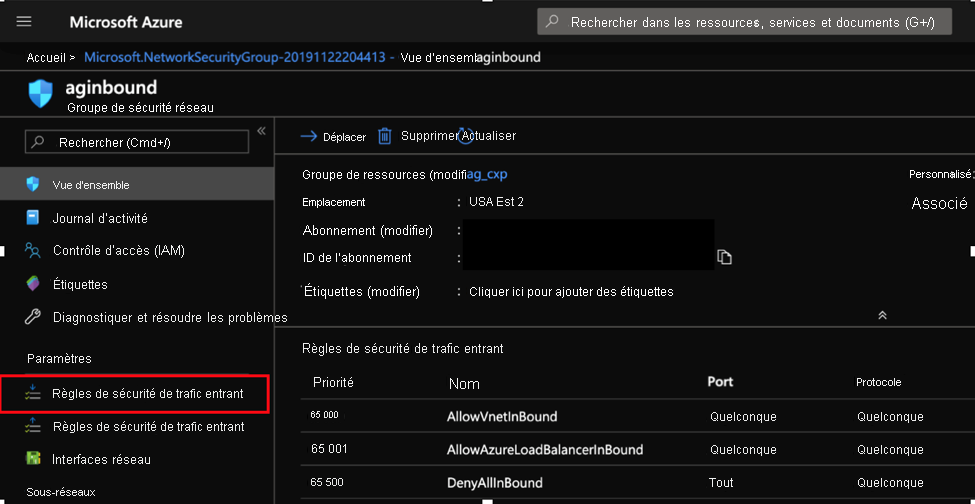

Créez un groupe de sécurité réseau (NSG). Dans le NSG, il existe deux ensembles de règles de sécurité, entrantes et sortantes, dans la section Paramètres sur la gauche. Nous utiliserions la section Règles de sécurité de trafic entrant et ajouterions des règles supplémentaires à l’ensemble de règles existant.

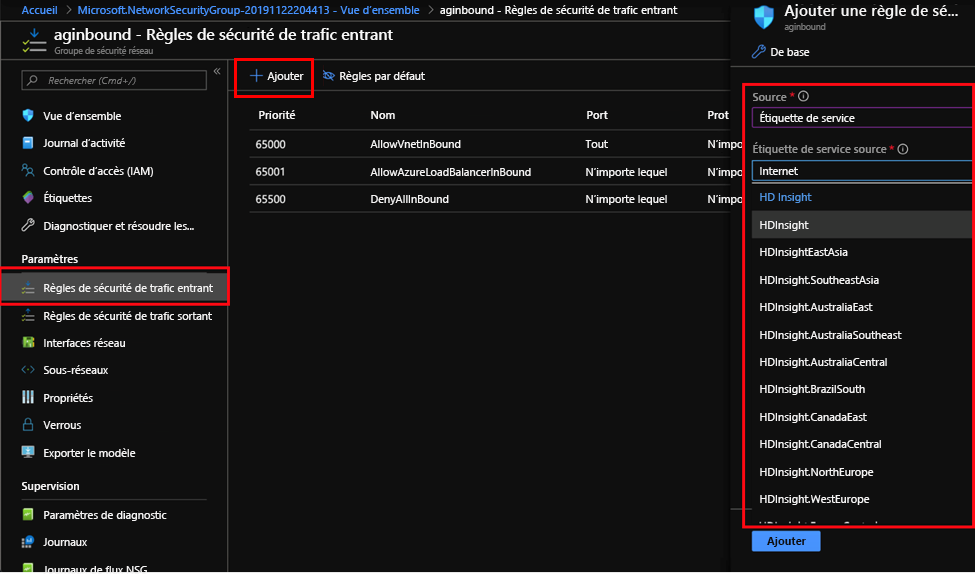

Identifiez la région dans laquelle votre service HDInsight va être déployé et, en fonction de la région, identifiez les étiquette de service qui doivent être utilisées. En fonction de la région et du niveau d’autorisations restrictives, il est possible que vous deviez appliquer des permutations et des combinaisons d’étiquettes de service pour atteindre l’objectif souhaité. Cliquez sur Ajouter pour créer des règles de sécurité de trafic entrant supplémentaires sur le groupe de sécurité réseau, et affectez des étiquettes de service en fonction de la région de déploiement.

Vous trouverez ci-dessous un exemple de la combinaison région/étiquette de service. La liste exhaustive des combinaisons région/étiquette de service est accessible dans Étiquettes de service Azure HDInsight des groupes de sécurité réseau.

| Type d’étiquette de service | Pays | Région | Étiquette du service | Description |

|---|---|---|---|---|

| Global | N/D | N/D | HDInsight | Étiquette de service globale unique pour HDInsight |

| Régionale | États-Unis | USA Ouest 2 | HDInsight.WestUS2 | Étiquette de service unique |

| Régionale | États-Unis | USA Est 2 | HDInsight.EastUS2 HDInsight.WestUS HDInsight.EastUS | Combinaison d’étiquettes de service |

| Régionale | Chine | Chine du Nord | HDInsight.ChinaNorth HDInsight.ChinaEast | Combinaison d’étiquettes de service |

- Sur la base de vos besoins de conception, vous pouvez maintenant ajouter des règles supplémentaires à la section Règles de trafic entrant afin d’autoriser le trafic entrant en provenance d’autres sources approuvées.

Accès au cluster HDInsight avec un réseau virtuel

Du point de vue de la sécurité, en général, tous les points de terminaison publics du cluster HDInsight ne sont pas accessibles. Dans ce cas, il existe plusieurs autres façons d’accéder à un cluster HDInsight dans un réseau virtuel, qui sont illustrées dans l’exemple de représentation ci-dessous. Les clusters HDInsight, lorsqu’ils sont créés dans un réseau virtuel, exposent des points de terminaison à équilibrage de charge publics et privés.

Dans le chemin réseau 1, l’accès au cluster est bloqué pour l’Internet public général, mais vous pouvez créer des règles NSG afin d’accorder à des clients spécifiques externes à Azure un accès sécurisé au cluster via un point de terminaison public à l’aide du protocole HTTPS sur le port 443 en utilisant https://<nom_cluster>.azurehdinsight.net.

Dans le chemin réseau 2, pour contourner le NSG, une Jumpbox est créée dans le réseau virtuel où se trouve le sous-réseau HDInsight. Les utilisateurs peuvent se connecter en RDP à ce serveur de saut (jumpbox), puis accéder au point de terminaison privé HDInsight avec <nom_cluster> sur le port 443 en utilisant https://<nom_cluster>.azurehdinsight.net.

Dans le chemin réseau 3, les règles NSG sont modifiées pour qu’un client externe à Azure puisse obtenir un accès SSH au cluster via le point de terminaison public sur le port 22 en utilisant https://<nom_cluster>-ssh.azurehdinsight.net.

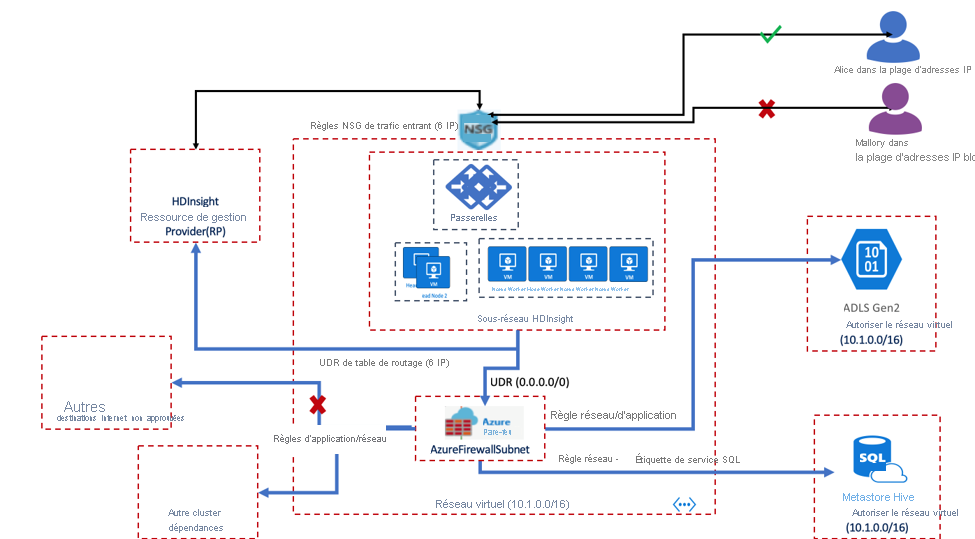

Sécurité du trafic sortant

Le trafic en provenance de HDInsight doit être autorisé vers plusieurs destinations pour que le service fonctionne correctement. Toutefois, il faut également veiller à que ces destinations soient approuvées.

Les dépendances de trafic sortant de HDInsight sont définies à l’aide de noms de domaine complets (FQDN) et n’ont pas d’adresses IP statiques. Les adresses IP des noms de domaine complets étant sujettes à modification, il est impossible d’utiliser des NSG pour contrôler le trafic sortant d’un cluster HDInsight. Par conséquent, le service Pare-feu Azure (ou une appliance virtuelle réseau hébergée par le client) est utilisé à la place afin de contrôler le trafic sortant provenant d’un cluster. Dans les scénarios pratiques, le trafic sortant du sous-réseau HDInsight est canalisé à l’aide d’une route définie par l’utilisateur vers une appliance virtuelle réseau ou un Pare-feu Azure qui autorise ensuite le trafic sortant en fonction des règles de sécurité définies avec l’étiquette de service HDInsight.

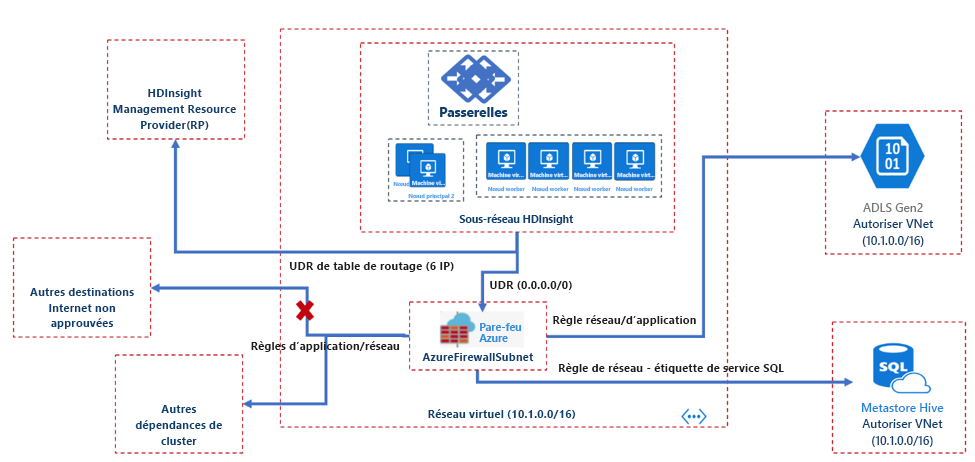

Dans l’exemple ci-dessous, vous pouvez observer que le trafic sortant du sous-réseau HDInsight est acheminé vers un Pare-feu Azure, où une évaluation de l’étiquette de service HDInsight est effectuée afin de s’assurer que le trafic sortant est destiné à une destination approuvée. Alors que le trafic vers les metastores, le stockage et les adresses IP de gestion HDInsight (entre autres) est autorisé , celui vers des destinations Internet non approuvées est bloqué. Les destinations dans l’étiquette de service HDInsight sont gérées par Microsoft, mais les clients ayant des exigences spécifiques pour le trafic sortant qui ne sont pas satisfaites par l’étiquette de service HDInsight peuvent choisir de créer leur propre étiquette de service à partir d’une liste d’étiquettes publiée de noms de domaine HDInsight qu’ils peuvent tenir et mettre à jour. Vous pouvez consulter les détails relatifs aux configurations de table de routage et aux paramètres de pare-feu dans la page sur la restriction du trafic sortant pour HDInsight.

Les étapes ci-dessous sont nécessaires pour activer les restrictions de trafic sortant :

- Créer un pare-feu Azure

- Ajouter des règles réseau de sécurité du trafic sortant et d’application au pare-feu

- Créer une route définie par l’utilisateur

Points de terminaison de service de réseau virtuel

Les points de terminaison de service de réseau virtuel étendent l’identité d’un réseau virtuel à un service Azure. L’activation des points de terminaison de service de réseau virtuel sur un service accorde l’accès au service à partir d’une combinaison de réseau virtuel/sous-réseau spécifique, puis route le trafic de ce sous-réseau vers le service via un chemin optimal et sécurisé. Les ressources telles que le compte de stockage et les metastores SQL auxquelles le service HDInsight doit accéder peuvent être sécurisées par le biais de points de terminaison de service de réseau virtuel, comme indiqué dans l’exemple d’architecture ci-dessous.

Dans cet exemple, les points de terminaison de service de réseau virtuel sont configurés sur le stockage ADLS Gen2 et le service metastore Hive (sur Azure SQL Server), et autorisent le trafic en provenance du réseau virtuel HDInsight.

Les étapes de création de points de terminaison de service de réseau virtuel sont décrites plus en détail dans la section Sécurité d’accès aux données.