Explorer les recommandations

Les recommandations de Defender pour le cloud sont basées sur Azure Security Benchmark. Le Benchmark de sécurité Azure est l’ensemble des directives propres à Azure et créées par Microsoft contenant les bonnes pratiques de sécurité et de conformité basées sur les infrastructures de conformité courantes. Ce benchmark, largement respecté et centré sur le cloud, est basé sur les contrôles du CIS (Center for Internet Security) et du NIST (National Institute of Standards and Technology). D’autres recommandations sont générées à partir d’initiatives de conformité du régulateur.

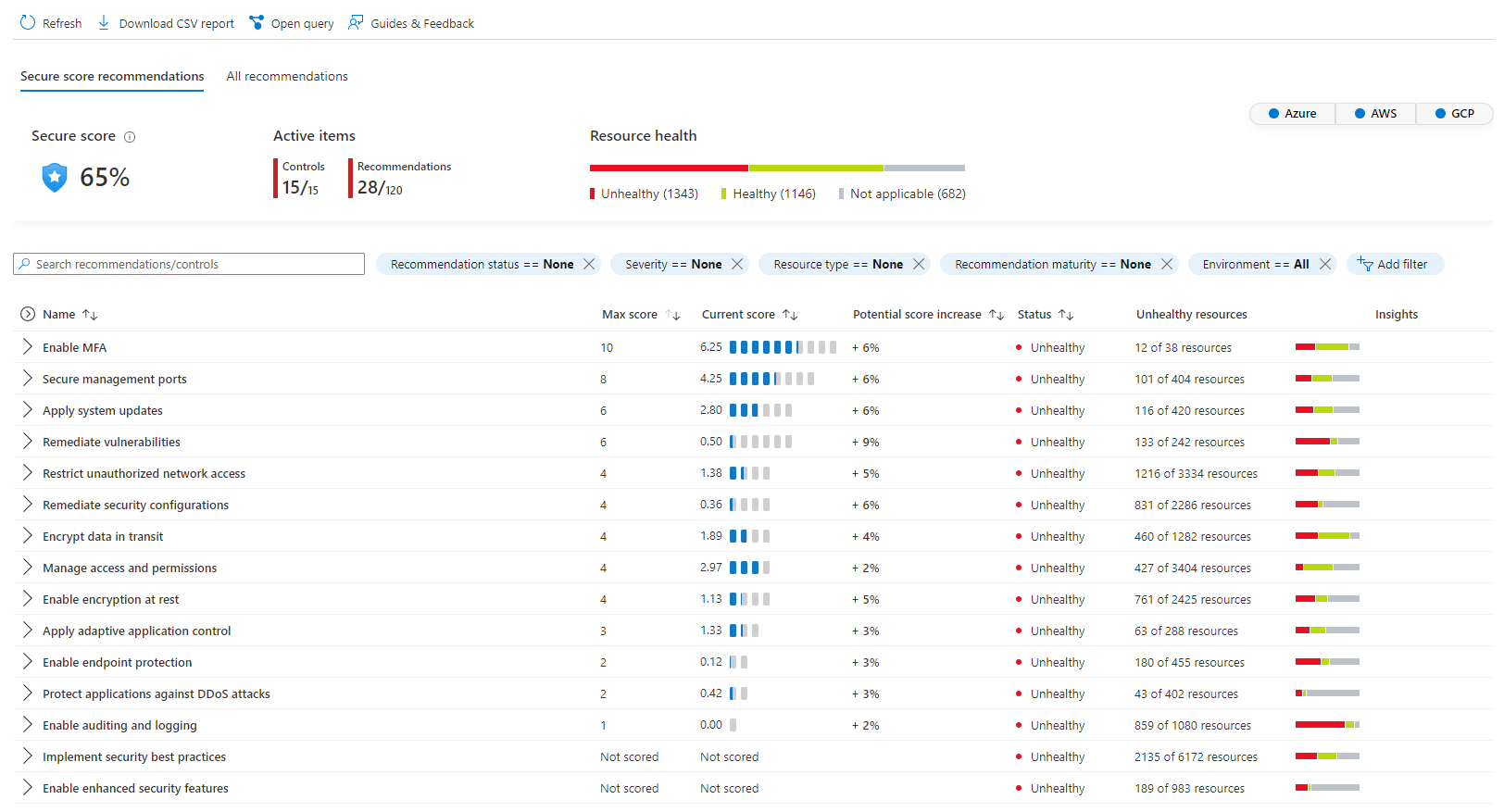

Voir vos recommandations

Defender pour le cloud analyse l’état de sécurité de vos ressources pour identifier les vulnérabilités potentielles.

Pour voir vos recommandations de score sécurisé :

Connectez-vous au portail Azure.

Accédez à Microsoft Defender pour le cloud > Recommandations.

Vous verrez ici les recommandations applicables à vos environnements. Les recommandations sont regroupées en contrôles de sécurité.

Sélectionnez Recommandations sur le niveau de sécurité.

Les recommandations de score sécurisé affectent le score sécurisé et sont mappées aux différents contrôles de sécurité. L’onglet Toutes les recommandations vous permet de voir toutes les recommandations, y compris les recommandations qui font partie d’autres normes de conformité réglementaires.

(Facultatif) Sélectionnez un ou plusieurs environnements pertinents.

Sélectionnez le > pour développer le contrôle et voir une liste de recommandations.

Sélectionnez une recommandation spécifique pour afficher la page de recommandation détaillée.

Pour les recommandations prises en charge, la barre d’outils supérieure affiche tout ou partie des boutons suivants :

- Appliquer et Refuser (consultez Empêcher des configurations incorrectes à l’aide des recommandations Appliquer/Refuser).

- Afficher la définition de stratégie pour accéder directement à l’entrée d’Azure Policy pour la stratégie sous-jacente.

- Ouvrir la requête : Toutes les recommandations permettent d’afficher les informations détaillées sur les ressources concernées à l’aide de l’explorateur Azure Resource Graph.

Indicateur de gravité.

Intervalle d’actualisation (le cas échéant).

Nombre de ressources exemptées : Si des exemptions existent pour une recommandation, le nombre indique le nombre de ressources qui ont été exemptées, avec un lien pour afficher les ressources spécifiques.

Mappage aux tactiques et techniques MITRE ATT&CK ® : si une recommandation a défini des tactiques et des techniques, sélectionnez l’icône des liens vers les pages pertinentes sur le site de MITRE. Cela s’applique uniquement aux recommandations évaluées par Azure.

Description : Courte description du problème de sécurité.

Le cas échéant, la page de détails comprend également un tableau des recommandations connexes :

Les types de relations sont les suivants :

Condition préalable : Recommandation qui doit être complétée avant la recommandation sélectionnée

Alternative : Recommandation différente qui offre une autre façon d’atteindre les objectifs de la recommandation sélectionnée

Dépendant : Recommandation pour laquelle la recommandation sélectionnée est un prérequis. Pour chaque recommandation associée, le nombre de ressources non saines est affiché dans la colonne « Ressources affectées ».

Étapes de correction : description des étapes manuelles nécessaires pour corriger le problème de sécurité sur les ressources concernées. Pour obtenir des recommandations avec l’option Correctif**, vous pouvez sélectionner Afficher la logique de correction avant d’appliquer la correction suggérée à vos ressources.

Ressources concernées : vos ressources sont regroupées dans des onglets :

Ressources saines : ressources pertinentes qui ne sont pas touchées ou sur lesquelles vous avez déjà corrigé le problème.

Ressources non saines : ressources qui sont encore concernées par le problème identifié.

Ressources non applicables : ressources pour lesquelles la recommandation ne peut pas donner de réponse définitive. L’onglet Non applicables comprend également les raisons pour chaque ressource.

Boutons d’action pour corriger la recommandation ou déclencher une application logique.

Étapes de correction

Les recommandations fournissent des suggestions visant à mieux sécuriser vos ressources. Pour appliquer une recommandation, vous devez suivre les étapes de correction qu’elle fournit.

Après avoir lu toutes les recommandations, vous devez décider laquelle appliquer en premier. Nous vous recommandons de traiter en priorité les contrôles de sécurité qui sont le plus susceptibles d’augmenter votre degré de sécurisation.

Sélectionnez une recommandation dans la liste.

Suivez les instructions dans la section Étapes de correction. Chaque recommandation comprend un ensemble d’instructions.

Une fois l’opération terminée, une notification vous indique si le problème est résolu.

Bouton Corriger

Pour simplifier la correction et améliorer la sécurité de votre environnement (et ainsi votre degré de sécurisation), de nombreuses recommandations comportent une option Corriger.

Pour implémenter une option Corriger :

Dans la liste des recommandations accompagnées de l’icône d’action Corriger, sélectionnez une recommandation.

Sous l’onglet Ressources défectueuses, sélectionnez les ressources auxquelles vous souhaitez implémenter la recommandation, puis sélectionnez Corriger.

Dans la zone de confirmation, lisez les détails et les implications de la correction.

Ajoutez les paramètres appropriés, si nécessaire, et approuvez la correction.

Une fois l’opération terminée, une notification s’affiche pour vous informer si la mise à jour a réussi.