Examiner les données ou les comptes compromis

Les alertes de sécurité Microsoft Defender pour Identity expliquent les activités suspectes détectées par les capteurs Microsoft Defender pour Identity sur votre réseau, ainsi que les acteurs et les ordinateurs impliqués dans chaque menace. Les listes de preuves d’alertes contiennent des liens directs vers les utilisateurs et ordinateurs concernés, afin de faciliter vos investigations.

Les alertes de sécurité Microsoft Defender pour Identity sont réparties entre les catégories ou phases suivantes, comme les phases présentées dans une chaîne de terminaison typique de l’attaque contre les cybercriminels :

- Alertes de phase de reconnaissance

- Alertes de phase d’informations d’identification compromises

- Alertes de la phase de déplacement latéral

- Alertes de la phase de dominance de domaine

- Alertes de phase d’exfiltration

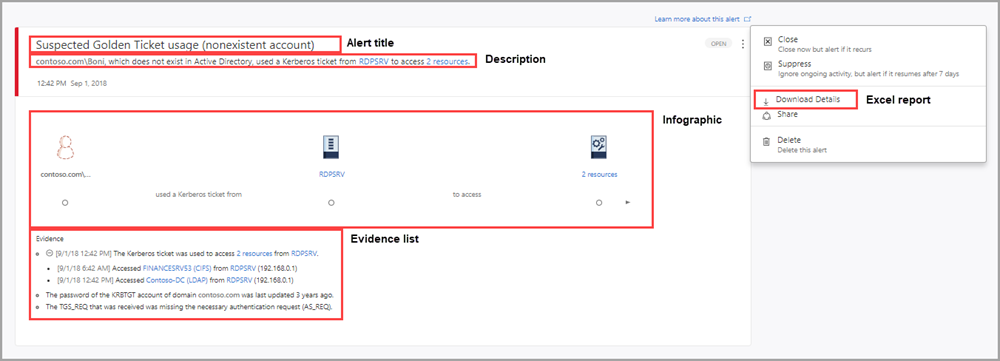

Chaque alerte de sécurité Microsoft Defender pour Identity inclut :

- Titre de l’alerte. Nom officiel de Microsoft Defender pour Identity de l’alerte.

- Description. Brève explication de ce qui s’est passé.

- Évidence. Informations pertinentes supplémentaires et données connexes concernant ce qui s’est passé dans le processus d’investigation.

- Téléchargement d’Excel. Rapport de téléchargement Excel détaillé pour l’analyse

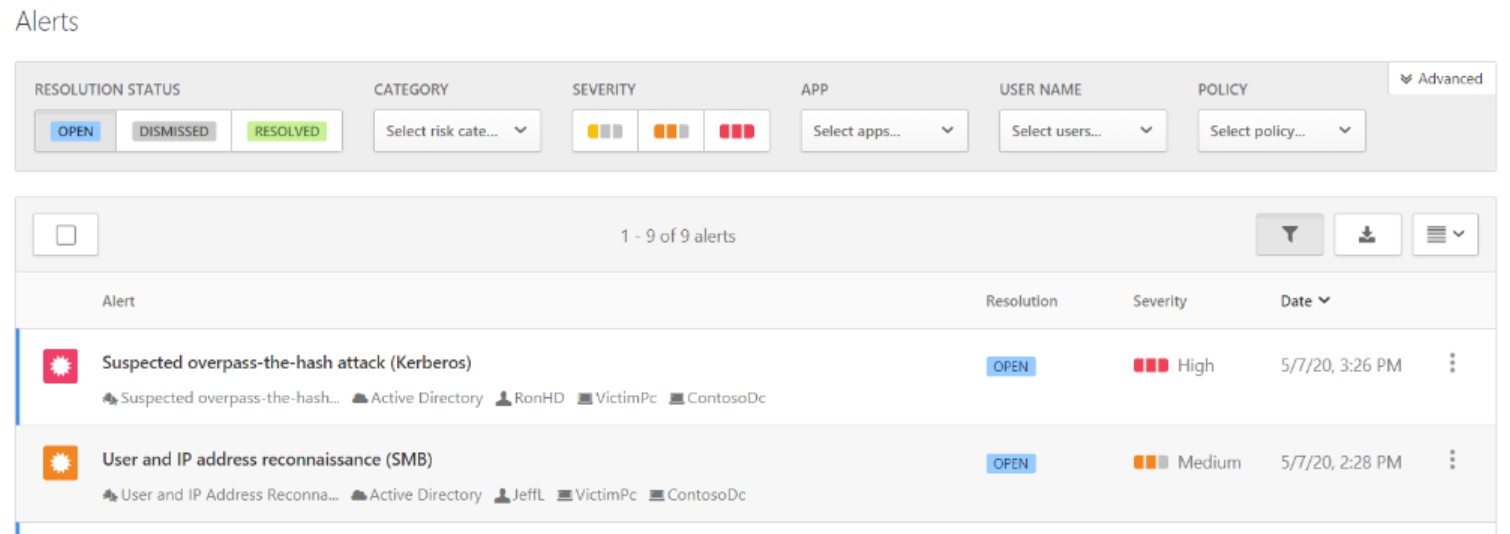

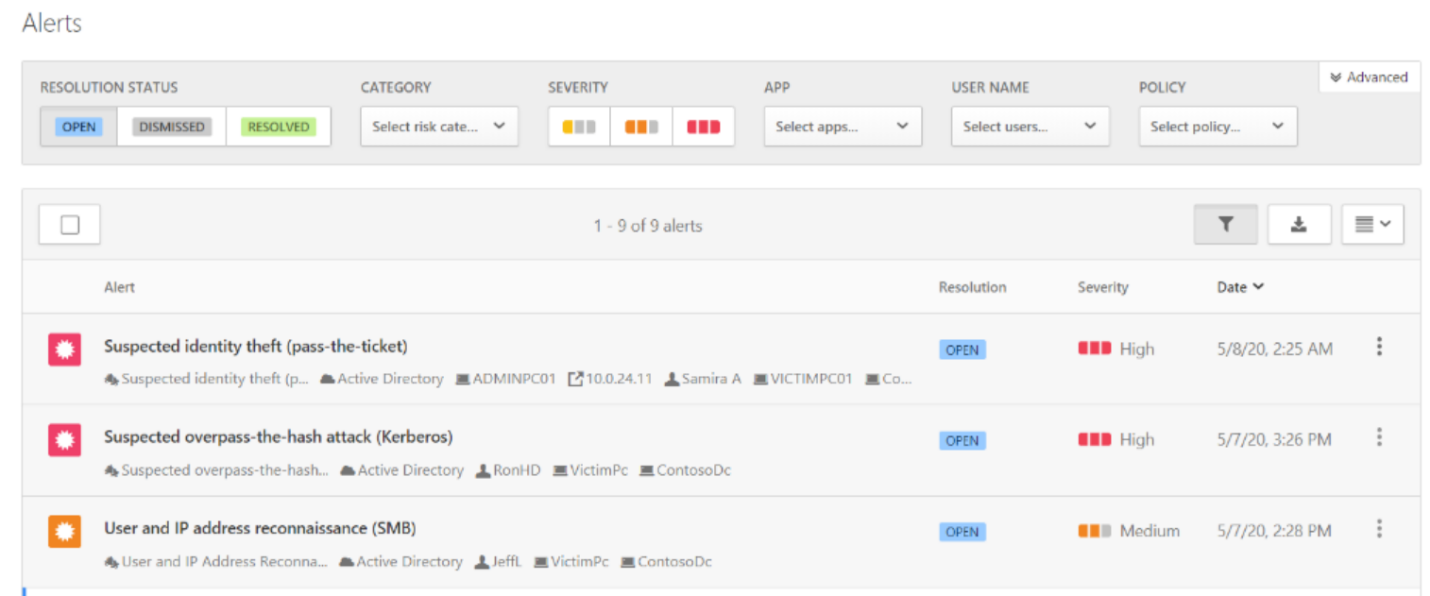

Les alertes peuvent également être consultées dans Microsoft Defender for Cloud Apps :

Le scénario suivant décrit une investigation à un intrus qui obtient l’accès d’administrateur au contrôleur de domaine et la compromission du domaine et de la forêt Active Directory.

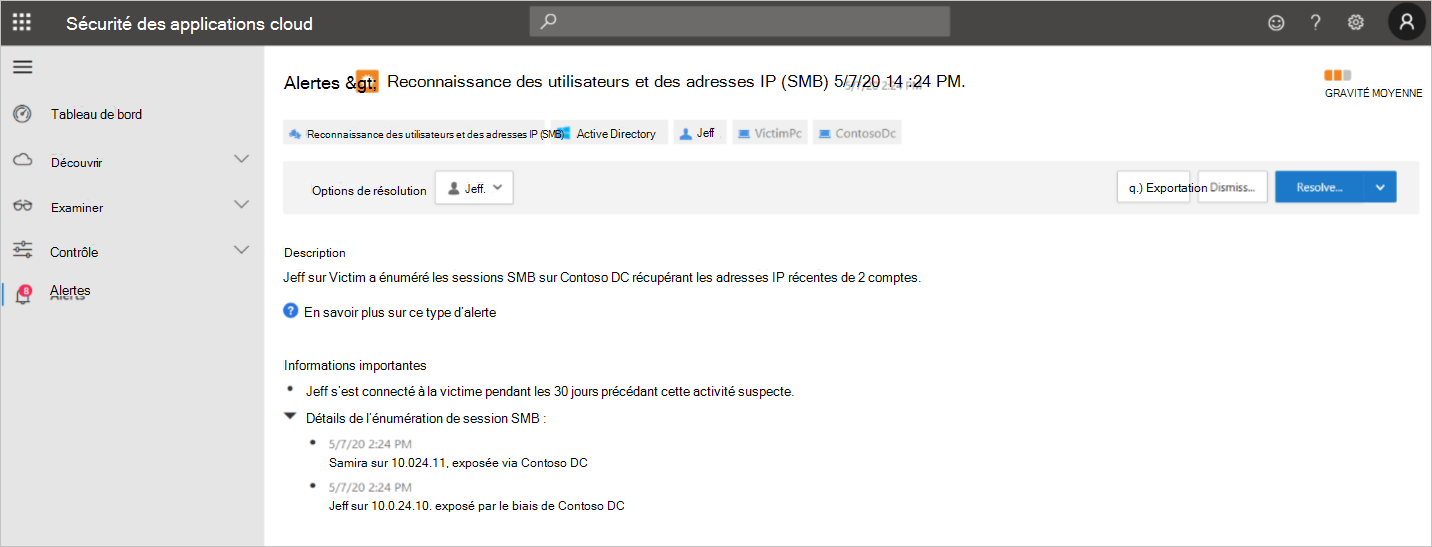

La première alerte que nous notons dans le portail Defender for Cloud Apps affiche la Reconnaissance d’adresses IP et utilisateur (SMB). En cliquant sur cette alerte, nous voyons (sous Description) qu’un utilisateur a pu apprendre les adresses IP de deux comptes en énumérant les sessions SMB sur le contrôleur de domaine.

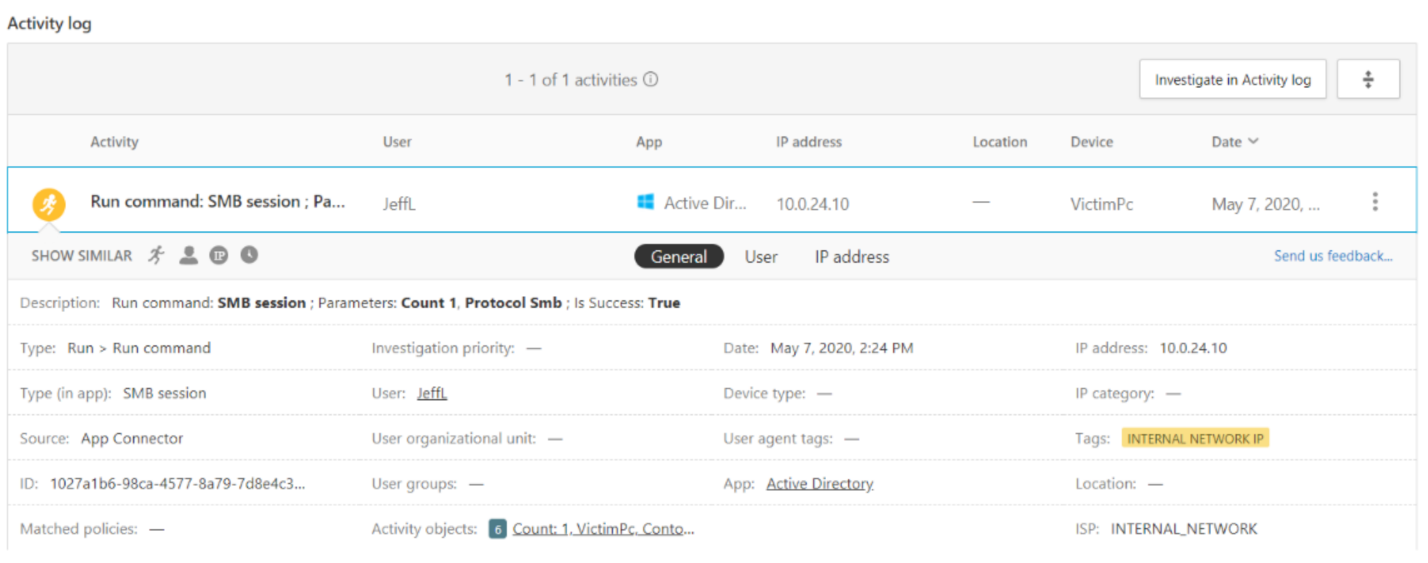

Au sein de l’alerte, nous pouvons également trouver le journal d’activité qui contient des informations supplémentaires sur la commande exécutée.

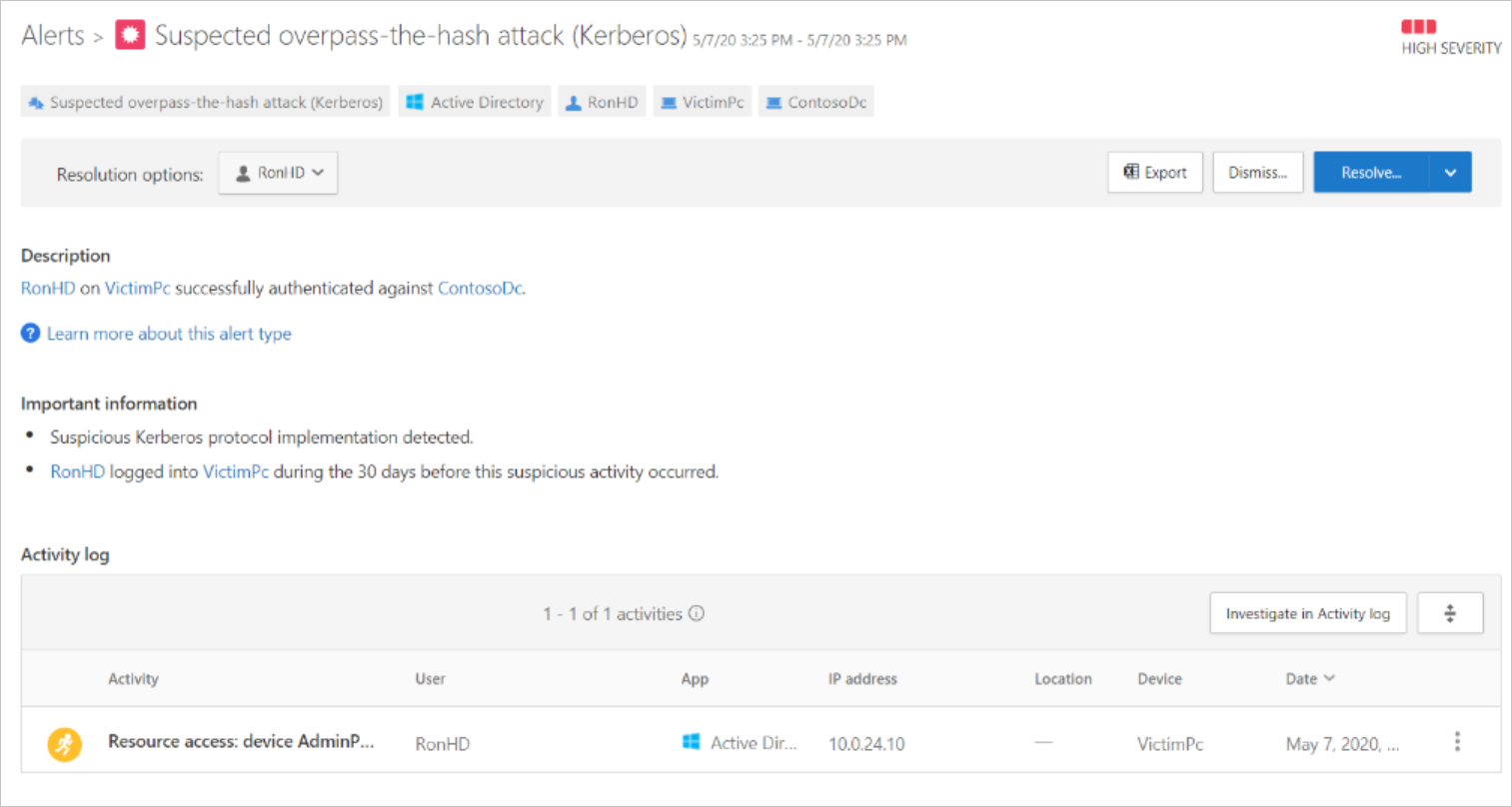

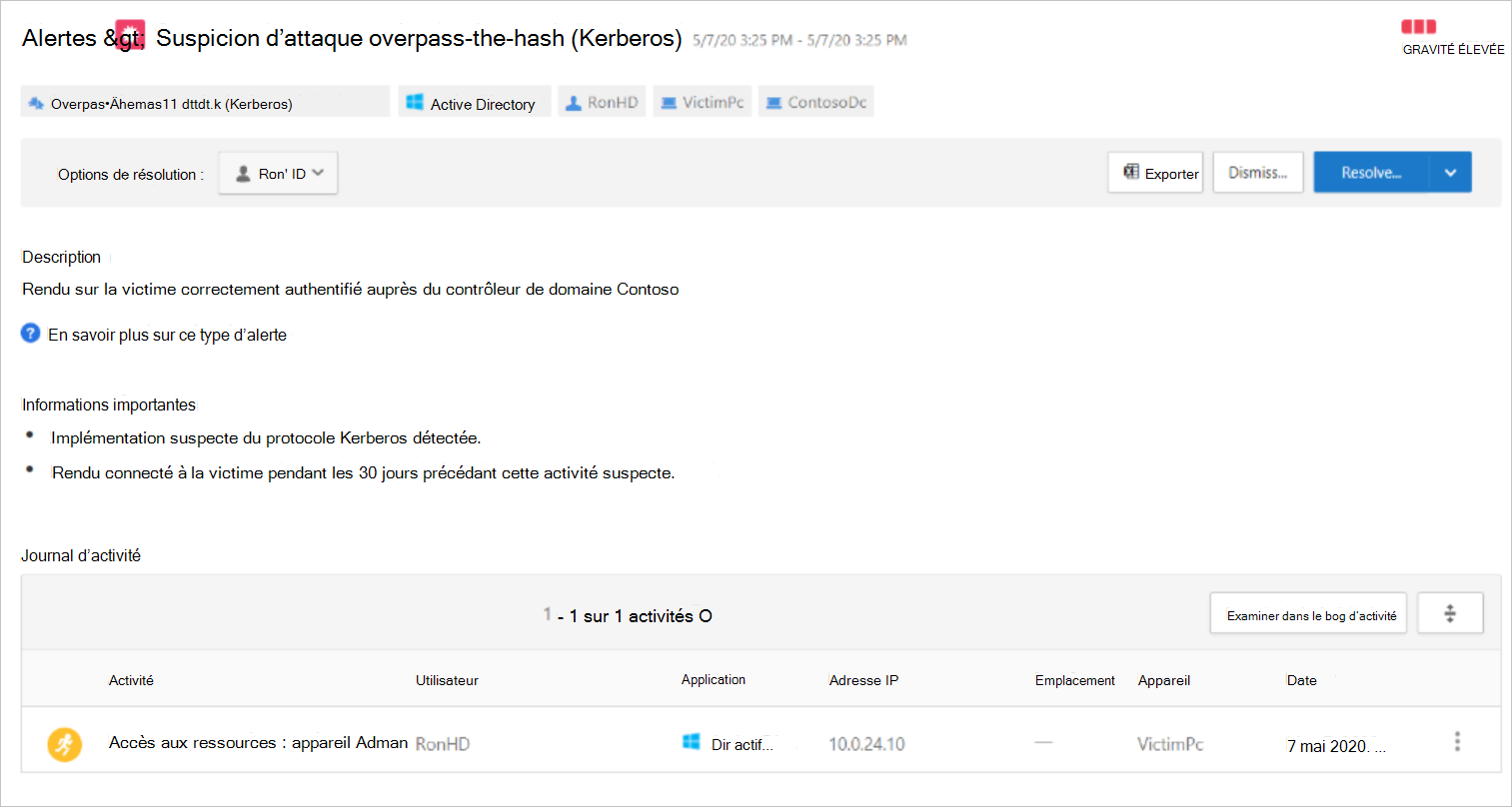

Dans la vue d’ensemble des alertes, nous pouvons voir une alerte plus récente pointant vers une attaque overpass-the-hash attack.

Lors de l’ouverture de l’alerte overpass-the-hash-attack (Kerberos), nous voyons la preuve que le compte d’utilisateur faisait partie d’une trajectoire de déplacement latéral.

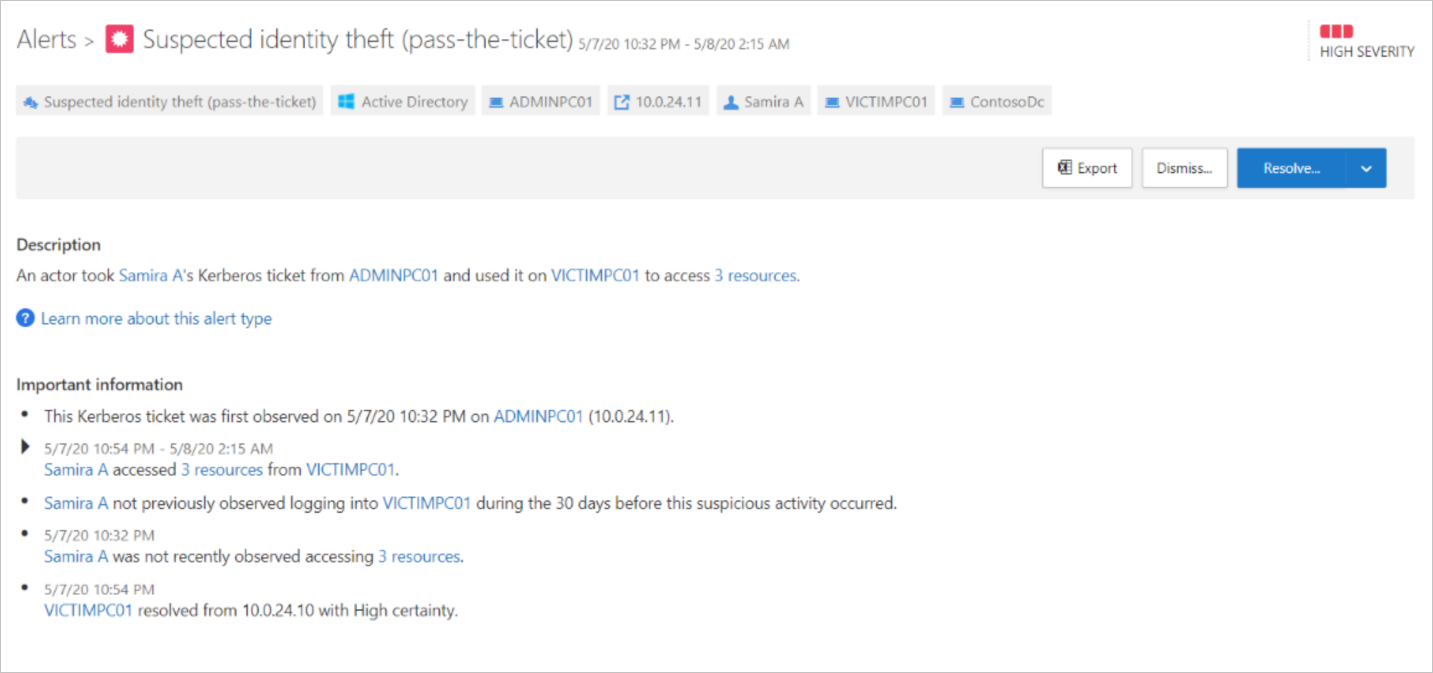

L’alerte suivante indique un soupçonné d’usurpateurs d’identité (de ticket de passe).

Microsoft Defender pour Identity a détecté un vol de ticket d’un administrateur de domaine vers le PC infiltré. Le portail Defender for Cloud Apps indique exactement quelles ressources ont été accessibles à l’aide des tickets volés.

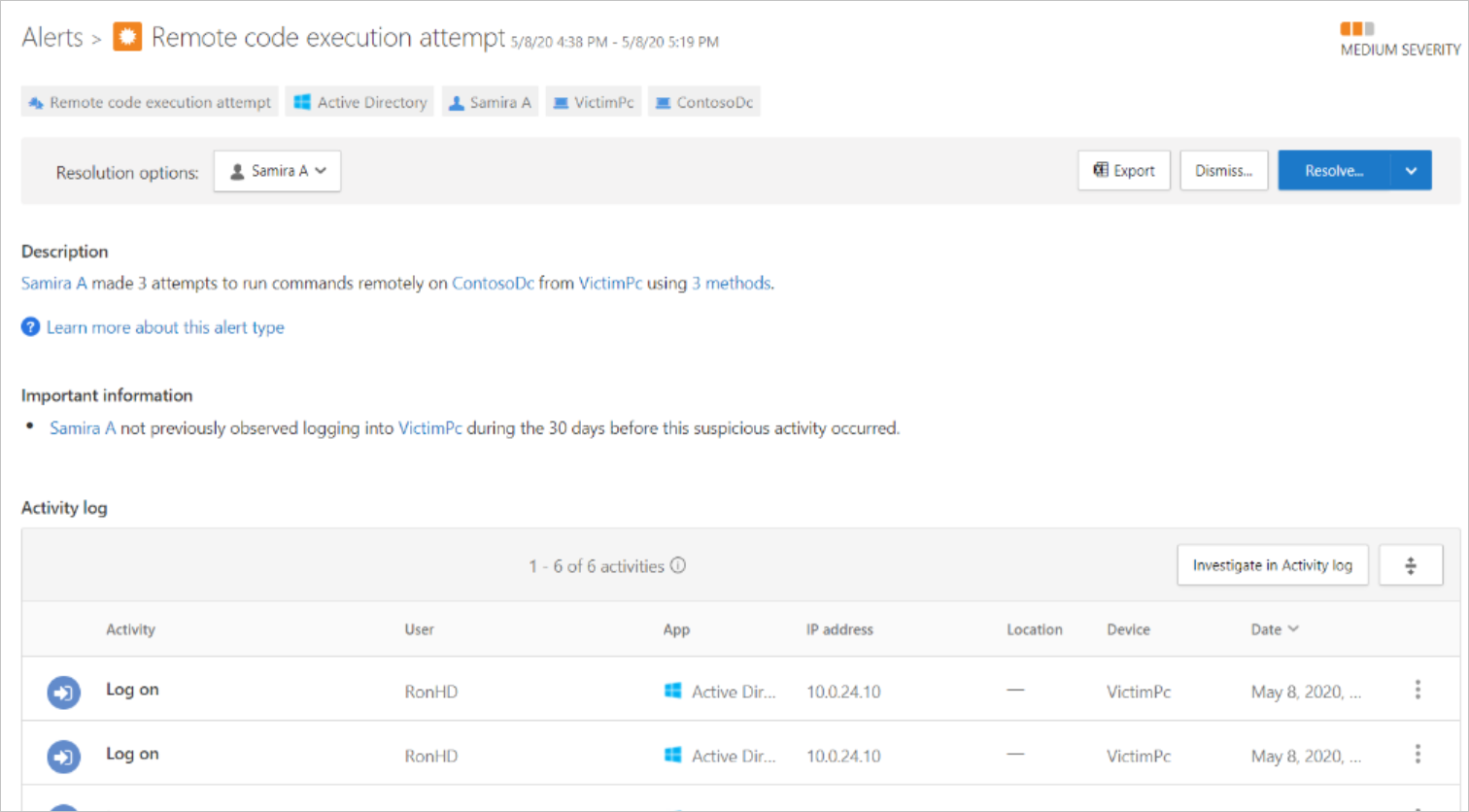

Dans l’alerte suivante, nous voyons que les informations d’identification dérobées ont été utilisées pour exécuter une commande distante sur le contrôleur de domaine.

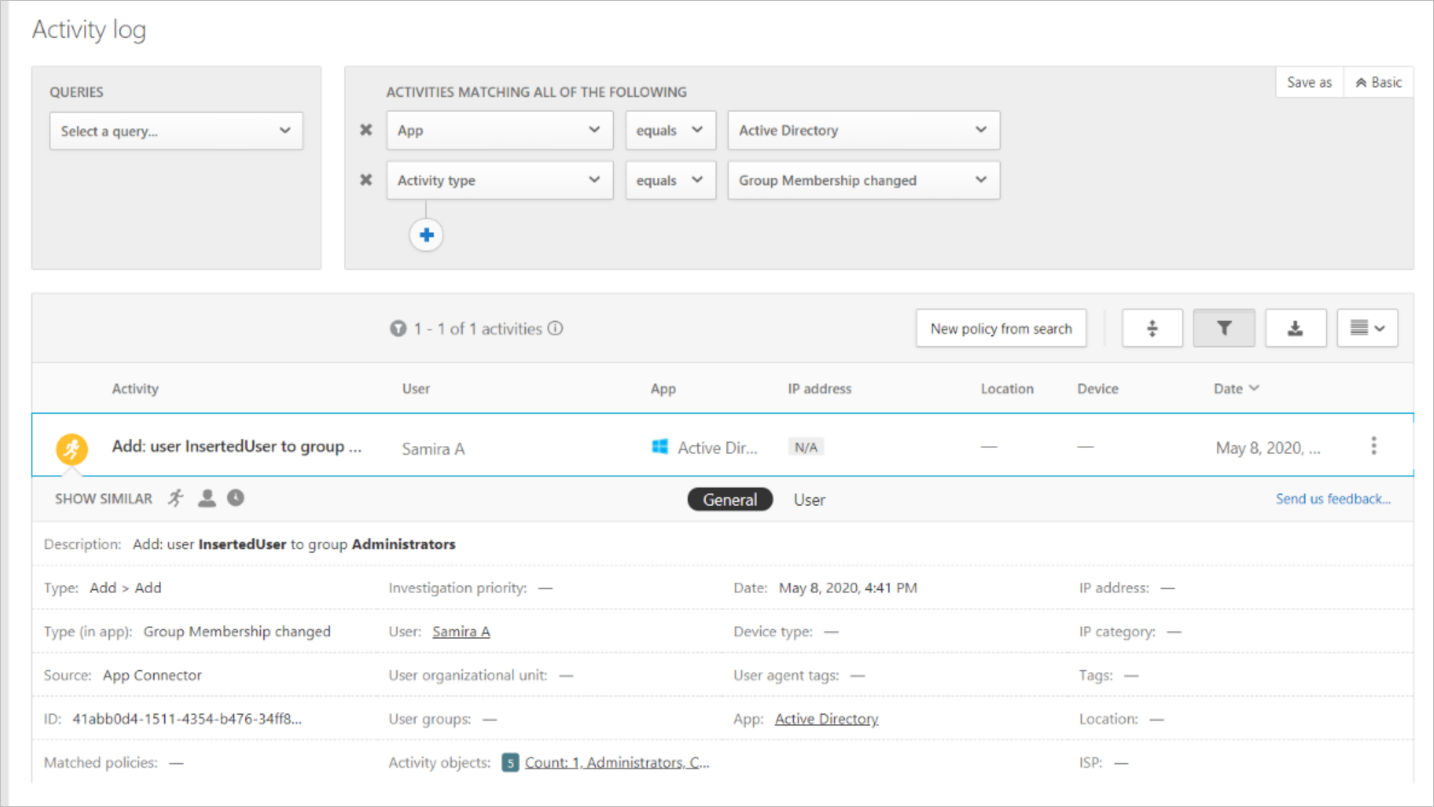

Lorsque vous examinez le journal d’activité de l’alerte, nous voyons que la commande a été de créer un nouvel utilisateur au sein du groupe administrateurs.

À partir de toutes les alertes précédentes, il est probable qu’un intrus dispose des éléments suivants :

- Infiltrez un PC.

- Utilisation du PC pour déterminer les adresses IP des PC d’autres utilisateurs, dont l’un appartient à un administrateur de domaine.

- Effectuez une attaque overpass-the-hash en volant le hachage NTLM d’un autre utilisateur qui s’est précédemment authentifié auprès du PC infiltré pour accéder aux ressources pour lesquelles l’utilisateur dispose d’autorisations. (Dans ce cas, droits d’administrateur local sur les adresses IP précédemment exposées)

- Les informations d’identification nouvellement dérobées ont été utilisées pour accéder au PC de l’administrateur du domaine.

- Ils ont utilisé leur accès au PC de l’administrateur de domaine pour voler l’identité de l’administrateur de domaine.

- Utilisez l’identité de l’administrateur de domaine pour accéder au contrôleur de domaine et créez un nouveau compte d’utilisateur avec des autorisations d’administration de domaine.

Avec les autorisations d’administration de domaine, l’agresseur a compromis l’environnement de façon efficace. Ils sont désormais libres d’effectuer n’importe quel nombre d’attaques, telles qu’une attaque par clé squelette.