Intégration avec d’autres outils Microsoft

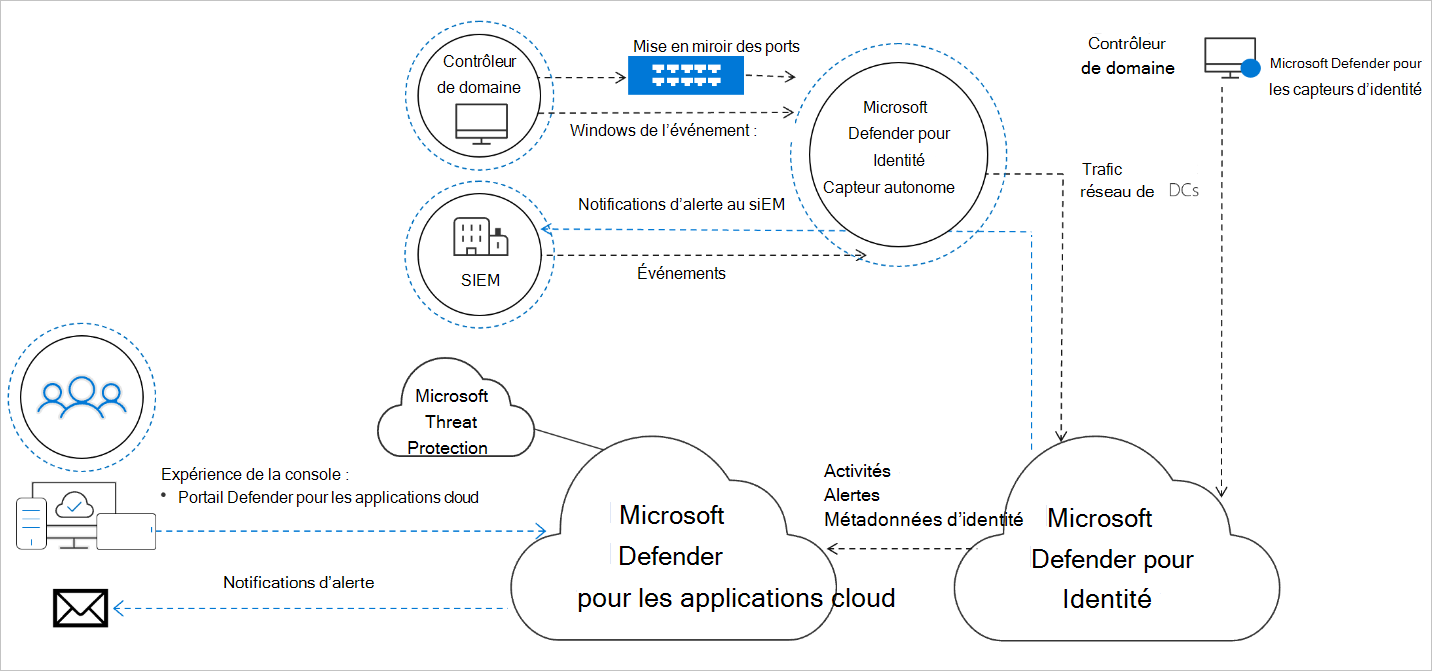

Le service cloud Microsoft Defender pour Identity s’exécute sur l’infrastructure Azure et est actuellement déployé aux États-Unis, en Europe et en Asie. Le service cloud Microsoft Defender pour Identity est connecté à Microsoft Intelligent Security Graph. Cela permet à Microsoft Defender pour Identity de s’intégrer à Microsoft Defender for Cloud Apps, dans le cadre d’une stratégie de surveillance XDR Microsoft Defender.

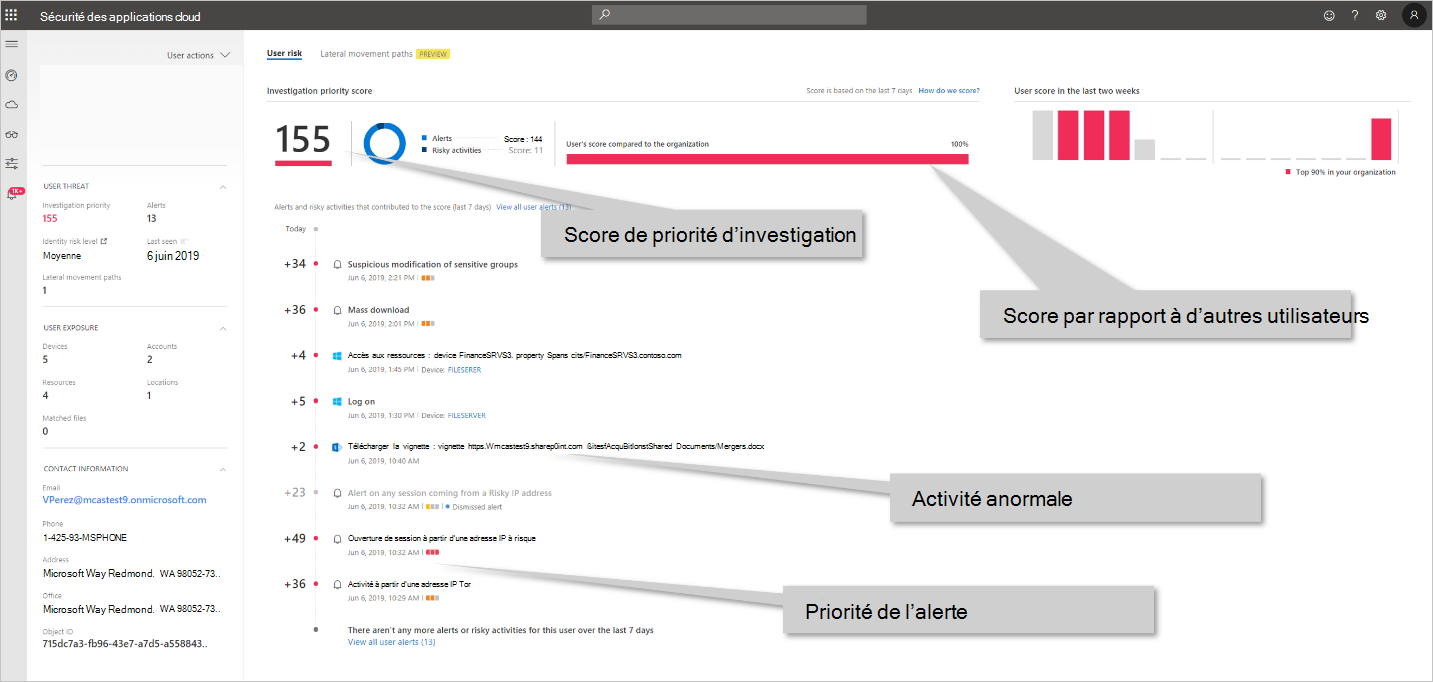

Une fois intégré à Microsoft Defender for Cloud Apps, vous pourrez voir les activités sur site pour tous les utilisateurs de votre organisation. Vous obtiendrez également des informations avancées sur vos utilisateurs qui combinent les alertes et les activités suspectes dans vos environnements cloud et locaux. En outre, les stratégies de Microsoft Defender pour Identity s’affichent sur la page des stratégies de Defender for Cloud Apps. La capture d’écran suivante montre Microsoft Defender pour Identity dans Defender for Cloud Apps.

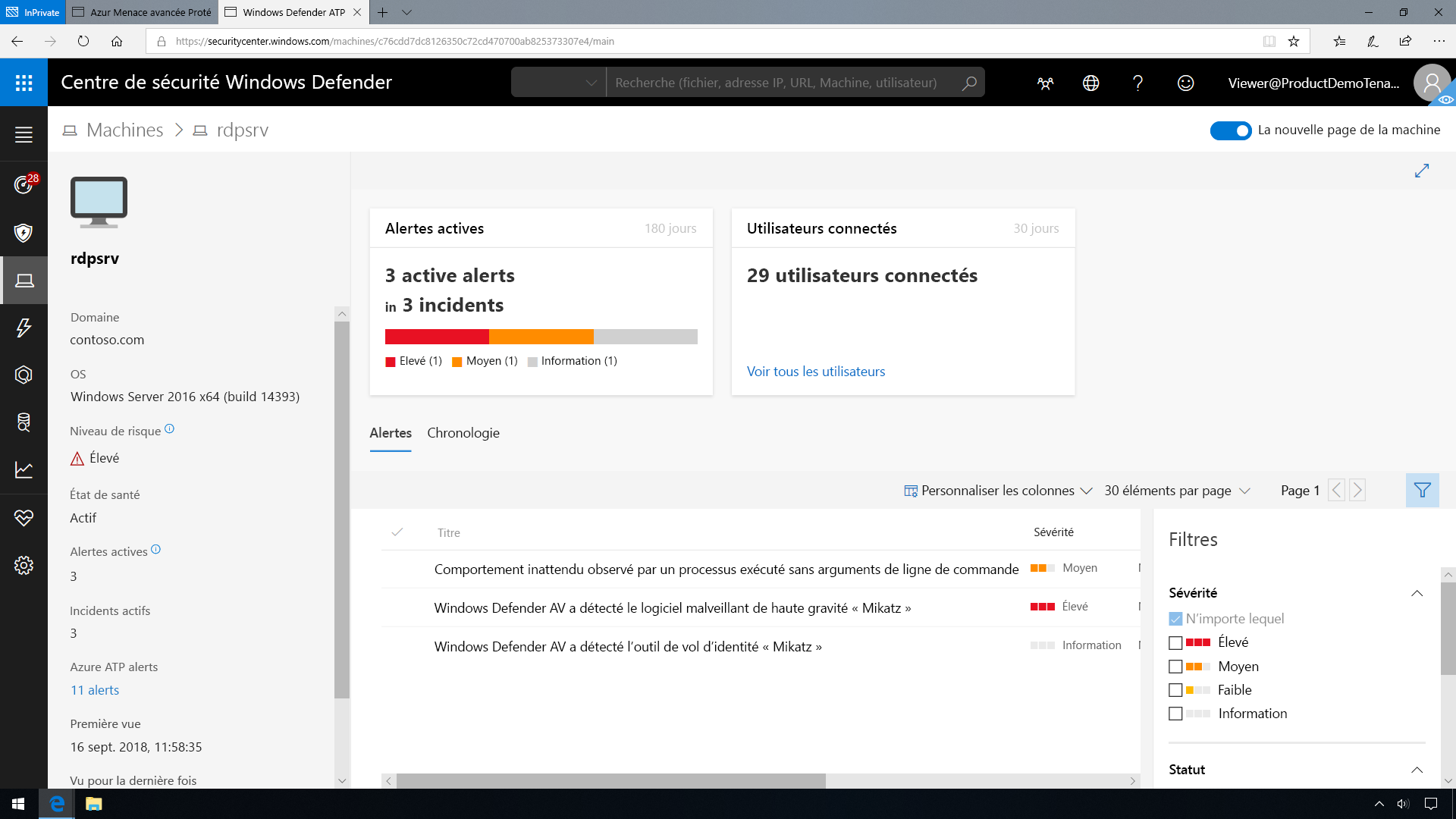

Microsoft Defender pour Identity vous permet également d’intégrer Microsoft Defender pour Identity à Microsoft Defender pour point de terminaison afin d’obtenir une solution de protection encore plus complète contre les menaces. Alors que Microsoft Defender pour Identity contrôle le trafic sur vos contrôleurs de domaine, Microsoft Defender pour point de terminaison surveille vos points de terminaison. Ensemble, ils vous fournissant une interface unique à partir de laquelle vous pouvez protéger votre environnement. Une fois Microsoft Defender pour point de terminaison et Microsoft Defender pour Identity intégrés, vous pouvez cliquer sur un point de terminaison pour afficher les alertes Microsoft Defender pour Identity dans le portail Microsoft Defender pour point de terminaison.

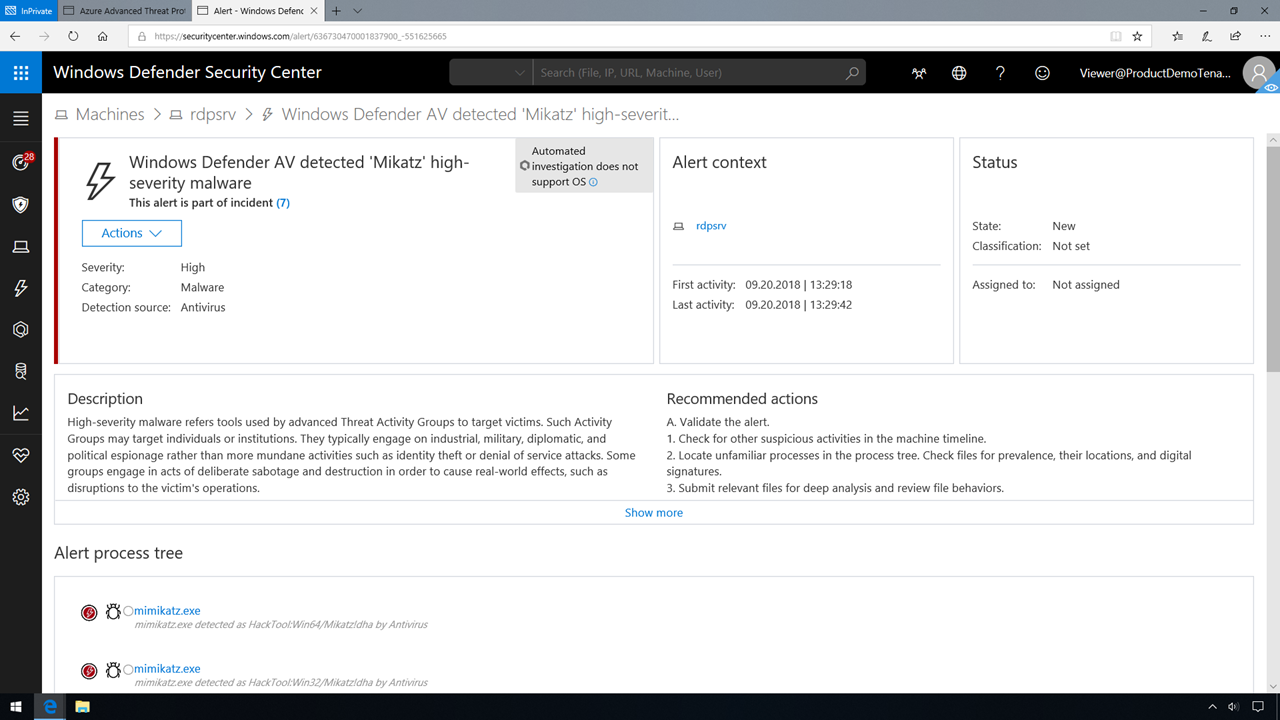

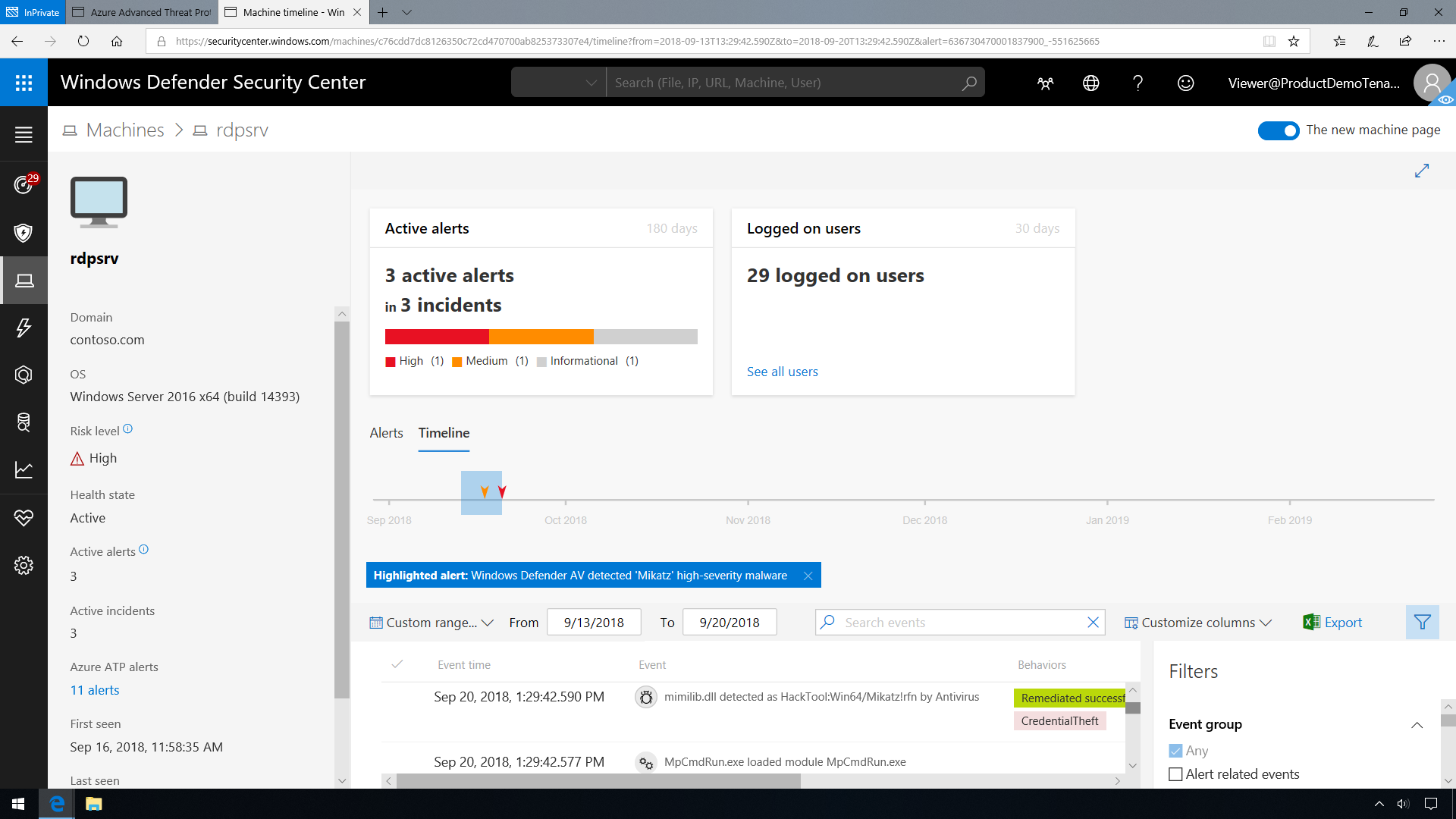

Le fait d’avoir ce niveau de compréhension des processus du système en cours d’exécution permet à l’analyste de localiser les séquences d’événements conduisant à un compromis du réseau. Dans la capture d’écran ci-dessous, des alertes de gravité élevée pointent les programmes malveillants installés sur le système.

Le fait de cliquer sur l’alerte permet de vérifier qu’une attaque de transfert de hachage (PtH) a eu lieu à l’aide de l’outil Mimikatz. Via les actions pour l’alerte, nous pouvons également examiner une chronologie des événements concernant le voleur d’informations d’identification.