Comprendre la gestion des accès privilégiés

Privileged Access Management (PAM) dans Microsoft Purview aide les organisations à contrôler l’accès aux données sensibles et aux configurations critiques dans Microsoft Exchange Online. Les comptes d’administration traditionnels disposent souvent d’autorisations permanentes, ce qui augmente le risque d’utilisation incorrecte ou de compromission. PAM atténue ces risques en introduisant des contrôles d’accès structurés :

- Accès permanent zéro : les autorisations d’administration ne sont pas attribuées définitivement. Les utilisateurs demandent l’accès uniquement si nécessaire.

- Accès juste-à-temps : des autorisations temporaires sont accordées pour des tâches spécifiques, ce qui limite la fenêtre d’exposition.

- Accès suffisant : l’accès est limité aux autorisations minimales nécessaires pour la tâche en cours.

Ces contrôles garantissent que les autorisations d’administration sont accordées uniquement lorsque cela est nécessaire et uniquement pendant la durée requise.

Pourquoi utiliser la gestion des accès privilégiés ?

Les autorisations administratives permanentes augmentent le risque de violations de données et de modifications non autorisées. Par exemple, si un compte d’administration est compromis, il peut fournir aux attaquants un accès continu aux données et aux systèmes sensibles.

PAM réduit ces risques en :

- Vérifier que les autorisations sont temporaires et spécifiques à la tâche.

- Exiger une justification pour les demandes d’accès.

- Fournir des enregistrements détaillés des activités d’accès pour les audits et la responsabilité.

En adoptant PAM, les organisations renforcent leur posture de sécurité tout en conservant l’efficacité opérationnelle.

Comment fonctionne la gestion des accès privilégiés ?

PAM utilise un processus structuré pour gérer l’accès administratif en toute sécurité. Voici comment fonctionne le flux de travail :

- Demander l’accès : un utilisateur envoie une demande pour une tâche d’administration spécifique, en spécifiant le type, l’étendue et la durée de la tâche. Cela garantit que l’accès n’est demandé que si nécessaire et dans un but clairement défini.

- Approbation : les approbateurs désignés examinent la demande et décident s’il faut accorder ou refuser l’accès en fonction de sa nécessité et de son étendue. Cette étape garantit que les autorisations sont soigneusement examinées avant d’être accordées.

- Effectuer la tâche : une fois approuvée, l’utilisateur termine la tâche dans le délai et l’étendue accordés. Les autorisations sont automatiquement supprimées une fois la tâche terminée ou l’expiration de l’accès, ce qui réduit le risque d’actions non autorisées.

- Audit : toutes les actions, y compris les demandes, les approbations et les exécutions de tâches, sont journalisées pour la conformité et la responsabilité. Ces enregistrements permettent d’identifier les anomalies et de prendre en charge les audits réglementaires.

Ce processus garantit que l’accès est accordé uniquement lorsqu’il est justifié et toujours étroitement surveillé.

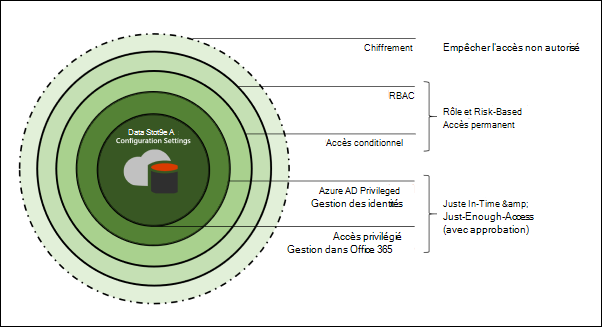

Niveaux de protection

Privileged Access Management (PAM) complète d’autres fonctionnalités de sécurité au sein de l’architecture Microsoft 365 pour fournir une défense en couches contre les accès non autorisés et les violations de données. En incorporant PAM dans le cadre d’un modèle de sécurité intégré, les organisations peuvent mieux protéger les données sensibles et les paramètres de configuration critiques.

Modèle de sécurité en couches

Comme le montre le diagramme, l’architecture de sécurité Microsoft 365 s’appuie sur plusieurs couches de protection :

- Chiffrement : protège les données au repos et en transit pour empêcher tout accès non autorisé.

- Contrôle d’accès en fonction du rôle (RBAC) : établit des autorisations d’accès permanent en fonction des rôles pour contrôler l’accès utilisateur.

- Accès conditionnel : applique des stratégies d’accès basées sur des facteurs tels que l’emplacement de l’utilisateur, l’état de l’appareil et les modèles de comportement.

-

Gestion des identités et des accès privilégiés :

- Microsoft Entra Privileged Identity Management (PIM) : fournit une gestion juste-à-temps de l’accès au niveau du rôle, ce qui permet aux utilisateurs d’exécuter plusieurs tâches dans des rôles spécifiques.

- Gestion des accès privilégiés Microsoft Purview : se concentre sur le contrôle d’accès spécifique aux tâches, en appliquant des principes juste-à-temps et juste-accès suffisant avec des flux de travail d’approbation.

Intégration à d’autres outils de sécurité

PAM et Microsoft Entra PIM traitent de différents aspects de l’accès privilégié :

- PAM : étend l’accès au niveau de la tâche, garantissant un contrôle et une approbation précis pour des actions administratives spécifiques dans Microsoft 365.

- PIM : étend l’accès au niveau du rôle, ce qui permet des autorisations juste-à-temps pour des fonctions d’administration plus larges sur les rôles et groupes de rôles Active Directory.

Cas d’usage complémentaires

- L’utilisation de PAM avec Microsoft Entra PIM : L’ajout de PAM offre un contrôle granulaire sur des tâches d’administration spécifiques dans Microsoft 365, améliorant ainsi les fonctionnalités de protection et d’audit.

- Ajout de PIM à une configuration PAM existante : PIM étend l’accès privilégié aux systèmes et aux données en dehors de Microsoft 365, offrant une couverture plus large définie par les rôles ou l’identité.

En combinant PAM avec des outils tels que Microsoft Entra PIM, le chiffrement et le RBAC, les organisations peuvent appliquer une posture de sécurité robuste tout en adhérant aux principes de moindre privilège et d’accès juste-à-temps.

Où PAM s’intègre-t-il dans une stratégie de sécurité ?

PAM est l’une des couches d’une stratégie de sécurité Microsoft 365 plus large. Il fonctionne avec des outils tels que :

- Chiffrement : protège les données au repos et en transit.

- Microsoft Entra Privileged Identity Management (PIM) : gère l’accès au niveau du rôle, tandis que PAM se concentre sur l’accès spécifique à la tâche.

Ces outils fonctionnent ensemble pour :

- Renforcer les défenses contre les accès non autorisés.

- Fournissez des enregistrements détaillés pour prendre en charge la conformité aux réglementations de sécurité.

- Simplifiez l’application des principes de sécurité, tels que la limitation de l’accès en fonction du rôle ou de la tâche.

La gestion des accès privilégiés (PAM) dans Microsoft Purview est un outil essentiel pour sécuriser l’accès administratif. En s’assurant que les autorisations sont temporaires, spécifiques et vérifiables, PAM aide les organisations à équilibrer la sécurité et l’efficacité.