Gérer la gestion des accès privilégiés

La gestion de la gestion des accès privilégiés (PAM) implique la surveillance et la maintenance des flux de travail, des stratégies et des approbations associés à l’accès administratif privilégié.

Gérer les demandes

La gestion des demandes est la fonction principale de la gestion des accès privilégiés (PAM), qui garantit que les tâches sensibles nécessitant des autorisations élevées sont autorisées uniquement si nécessaire. L’envoi, l’approbation ou le refus des demandes garantit que les actions administratives sont contrôlées, journalisées et conformes aux stratégies de sécurité.

Envoyer une demande

L’envoi d’une demande permet aux utilisateurs d’obtenir des autorisations temporaires élevées pour effectuer des tâches nécessitant des privilèges plus élevés. Cela garantit que les opérations sensibles sont effectuées en toute sécurité sans accorder d’accès permanent, ce qui réduit le risque d’utilisation incorrecte ou de violation. Les demandes d’accès privilégié sont valables pendant 24 heures après l’envoi de la demande. Si elles ne sont pas approuvées ou refusées, les demandes expirent et l’accès n’est pas approuvé.

Envoyer une demande à l’aide du Centre Administration Microsoft 365

Connectez-vous au Centre Administration Microsoft 365.

Accédez à Paramètres Paramètres>de l’organisation>Sécurité & confidentialité>Accès privilégié.

Sélectionnez Créer des stratégies et gérer les demandes>Demander l’accès et remplissez le formulaire :

Type : tâche, rôle ou groupe de rôles

Étendue : Exchange

Accès à : Sélectionner parmi les options disponibles

Durée (heures) : nombre d’heures d’accès demandé. Le nombre d’heures pouvant être demandées n’est pas limité.

Motif : fournissez une raison pour la demande

Sélectionnez Créer pour créer une demande de gestion des accès privilégiés.

Envoyer une demande à l’aide de PowerShell

Utilisez l’applet de New-ElevatedAccessRequest commande dans PowerShell pour envoyer une demande d’accès privilégié. Cette demande accorde temporairement des autorisations élevées pour une tâche spécifiée :

New-ElevatedAccessRequest -Task 'Exchange\<exchange management cmdlet name>' -Reason '<appropriate reason>' -DurationHours <duration in hours>

Exemple :

New-ElevatedAccessRequest -Task 'Exchange\New-MoveRequest' -Reason 'Attempting to fix the user mailbox error' -DurationHours 4

-

-Task: spécifie l’applet de commande Exchange pour laquelle l’accès privilégié est demandé. -

-Reason: fournit une justification pour la demande. -

-DurationHours: définit la durée (en heures) de l’accès avec élévation de privilèges.

Approuver ou refuser des demandes

L’approbation ou le refus des demandes permet aux approbateurs d’évaluer la nécessité et la pertinence de la demande d’accès élevé d’un utilisateur. Cette étape applique les stratégies de sécurité de l’organisation et garantit que seuls les utilisateurs autorisés peuvent exécuter des tâches privilégiées.

Approuver ou refuser une demande à l’aide du Centre Administration Microsoft 365

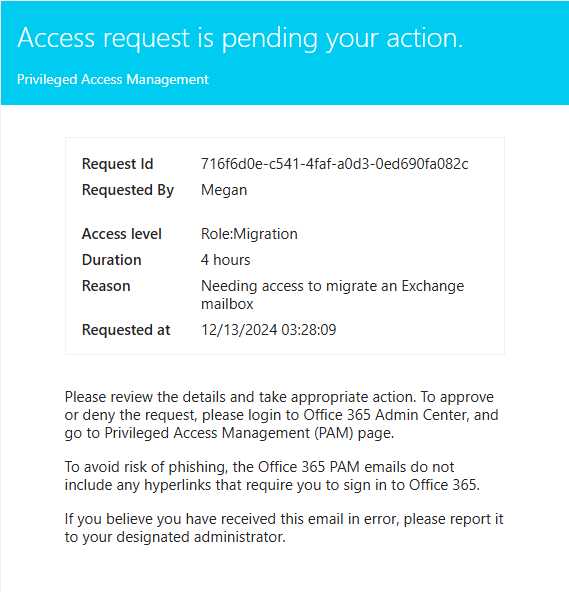

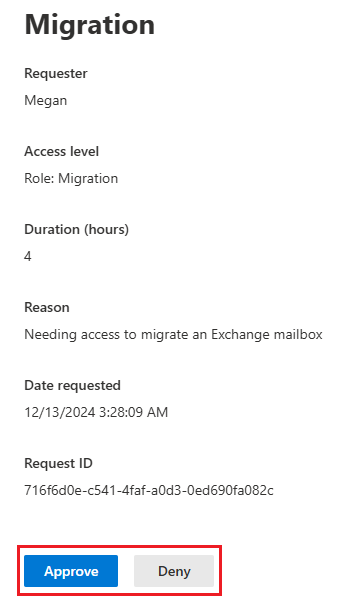

Les approbateurs reçoivent une notification par e-mail pour la demande.

Les approbateurs peuvent se connecter au Centre d’administration et :

Examiner les détails de la demande

Approuver ou refuser la demande

Les demandes approuvées permettent à l’utilisateur d’effectuer la tâche dans la durée spécifiée.

Approuver ou refuser une demande à l’aide de PowerShell

Pour approuver ou refuser des demandes de gestion des accès privilégiés avec PowerShell :

Approuver une demande :

Utilisez l’applet de

Approve-ElevatedAccessRequestcommande pour accorder une demande d’accès envoyée :Approve-ElevatedAccessRequest -RequestId <request id> -Comment '<approval comment>'Exemple :

Approve-ElevatedAccessRequest -RequestId a4bc1bdf-00a1-42b4-be65-b6c63d6be279 -Comment '<approval comment>'Refuser une demande :

Utilisez l’applet

Deny-ElevatedAccessRequestde commande pour rejeter une demande d’accès envoyée :Deny-ElevatedAccessRequest -RequestId <request id> -Comment '<denial comment>'Exemple :

Deny-ElevatedAccessRequest -RequestId a4bc1bdf-00a1-42b4-be65-b6c63d6be279 -Comment '<denial comment>'-RequestId: identifie la demande spécifique à approuver.-Comment: ajoute des commentaires facultatifs concernant la décision d’approbation ou de refus.

Afficher, modifier et supprimer des stratégies

Les stratégies d’accès privilégié sont l’épine dorsale de PAM, définissant les conditions dans lesquelles l’accès est accordé. La révision, la modification et la suppression régulières des stratégies garantissent que les configurations de sécurité de votre organization restent à jour et alignées sur les besoins opérationnels.

Afficher, modifier et supprimer des stratégies à l’aide du centre Administration Microsoft 365

Accédez à Paramètres Paramètres>de l’organisation>Sécurité & confidentialité>Accès privilégié.

Sélectionnez Créer des stratégies et gérer les demandesGérer les stratégies>.

Ici, vous pouvez :

Afficher les stratégies : passez en revue toutes les stratégies configurées et leurs détails.

Modifier les stratégies : Mettez à jour les champs comme :

Mettez à jour le type d’approbation pour basculer entre l’approbation manuelle et l’approbation automatique.

Modifiez les approbateurs pour affecter un autre groupe responsable des approbations.

Enregistrez les modifications après avoir effectué des mises à jour.

Supprimer des stratégies : sélectionnez la stratégie à supprimer, sélectionnez Supprimer la stratégie, puis confirmez la suppression.

Afficher, modifier et supprimer des stratégies à l’aide de PowerShell

Afficher les stratégies

Utilisez l’applet Get-ElevatedAccessApprovalPolicy de commande pour obtenir la liste des stratégies de gestion des accès privilégiés :

Get-ElevatedAccessApprovalPolicy

Modifier les stratégies

Utilisez l’applet de Set-ElevatedAccessApprovalPolicy commande pour mettre à jour les stratégies d’accès privilégié existantes. Cette applet de commande permet de modifier des champs tels que le type d’approbation et le groupe d’approbateurs :

Set-ElevatedAccessApprovalPolicy -Identity <Policy ID> -ApprovalType '<Manual or Auto>' -ApproverGroup '<New Approver Group>'

Exemple :

Set-ElevatedAccessApprovalPolicy -Identity 'Policy123' -ApproverGroup 'securityadmins@fabrikam.com' -ApprovalType 'Manual'

-Identity: identifie la stratégie spécifique à modifier.-ApproverGroup: affecte un nouveau groupe de sécurité à extension messagerie pour gérer les approbations.-ApprovalType: Mises à jour la stratégie pour exiger une approbation manuelle ou automatique.

Supprimer des stratégies

Utilisez l’applet de Remove-ElevatedAccessApprovalPolicy commande pour supprimer les stratégies d’accès privilégié obsolètes. Cela garantit que votre environnement reste organisé :

Remove-ElevatedAccessApprovalPolicy -Identity <Policy ID>

Désactiver la gestion des accès privilégiés

La désactivation de PAM supprime les contrôles liés aux demandes d’accès élevé et aux approbations, ce qui revient aux niveaux d’accès administratif standard. Cette action est généralement réservée aux situations où PAM n’est plus nécessaire ou si une autre solution est implémentée.

Désactiver la gestion des accès privilégiés à l’aide du Centre Administration Microsoft 365

Décochez Autoriser les demandes d’accès privilégié et choisissez un groupe d’approbation par défaut sous les paramètres d’accès privilégié.

Désactiver la gestion des accès privilégiés à l’aide de PowerShell

Disable-ElevatedAccessControl

Audit et surveillance de PAM

Les activités d’audit et de surveillance sont essentielles pour identifier les lacunes de stratégie, garantir la conformité et détecter les anomalies. En examinant les journaux et en effectuant des évaluations régulières, les organisations peuvent maintenir un contrôle efficace sur l’accès privilégié.

Journaux d’audit

Les activités PAM, y compris les demandes et les approbations, sont journalisées à des fins de conformité :

Accédez au portail Microsoft Purview.

Sélectionnez Audit des solutions> et recherchez les activités liées à PAM.

Filtrez les journaux par type d’activité, plage de dates ou utilisateur.

Révisions régulières

La réalisation d’examens réguliers garantit que les stratégies et les appartenances aux groupes d’approbateurs restent pertinentes et efficaces. Ces révisions sont essentielles pour s’adapter aux changements organisationnels et maintenir une sécurité robuste.

Révisions de stratégie : évaluez régulièrement les stratégies pour vous assurer qu’elles s’alignent sur les besoins de l’organisation.

Appartenance au groupe d’approbateurs : vérifiez que les approbateurs sont à jour et autorisés.

Résolution des problèmes pam

Problèmes courants

Envoi de demandes ayant échoué : vérifiez que le demandeur dispose des autorisations suffisantes.

Délais d’approbation : vérifiez que les approbateurs reçoivent des notifications et ont accès au centre d’administration.

Conflits de stratégie : vérifiez que plusieurs stratégies ne se chevauchent pas et n’entraînent pas de comportements inattendus.