Présentation de la Confiance Zéro

Il est nécessaire d’adopter une approche Confiance Zéro de la sécurité pour faire face aux menaces ainsi qu’aux changements que connaissent les plateformes cloud et les modèles métier dans un monde qui évolue rapidement. Vous trouverez les bonnes pratiques de l’adoption d’une approche Confiance Zéro dans la documentation Microsoft Cybersecurity Reference Architectures (MCRA) et le benchmark de sécurité cloud Microsoft (MCSB).

L’approche Confiance Zéro de la sécurité par Microsoft repose sur trois principes : présomption de violation, vérification explicite et privilège minimum.

Principes directeurs de la Confiance Zéro

Vérifier explicitement : authentifiez et autorisez systématiquement en fonction de tous les points de données disponibles.

Utiliser l’accès avec le privilège minimum : limitez l’accès utilisateur avec l’accès juste-à-temps et juste suffisant (JIT/JEA), des stratégies adaptatives basées sur les risques et une protection des données.

Envisager les violations de sécurité : réduisez le rayon d’explosion et segmentez l’accès. Vérifiez le chiffrement de bout en bout et utilisez l’analytique pour obtenir de la visibilité, détecter les menaces et améliorer les défenses.

C’est la base de la Confiance Zéro. Au lieu de croire que tout ce qui se trouve derrière le pare-feu de l’entreprise est sûr, le modèle Confiance Zéro part du principe qu’une violation est possible et vérifie chaque demande comme si elle provenait d’un réseau non contrôlé. Quelle que soit la provenance de la demande ou la ressource à laquelle il accède, le modèle Confiance Zéro nous apprend à « ne jamais faire confiance, toujours vérifier ».

Elle est conçue pour s’adapter aux complexités de l’environnement moderne, qui englobe la main-d’œuvre mobile et protège les personnes, les appareils, les applications et les données où qu’ils se trouvent.

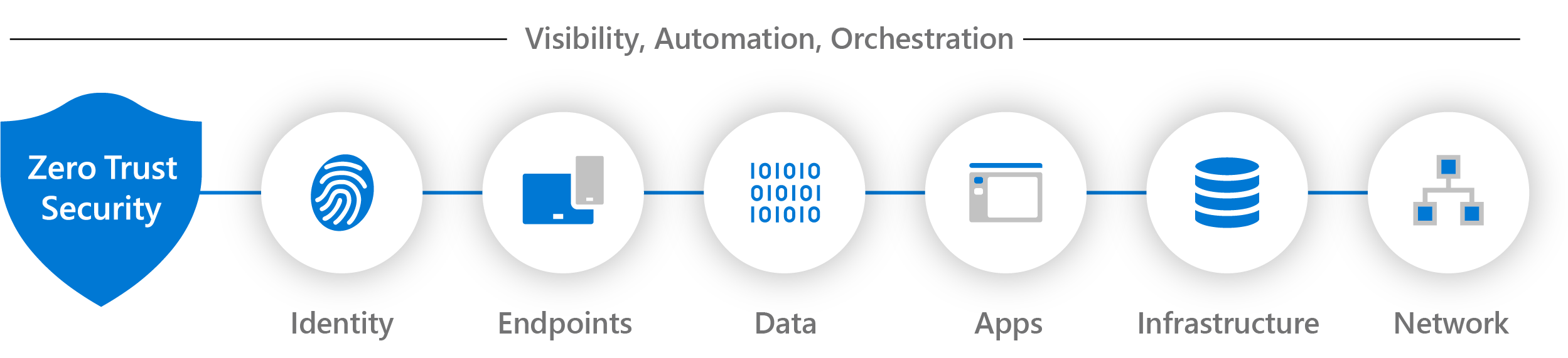

Une approche Confiance Zéro doit être appliquée sur l’intégralité du patrimoine numérique et faire office de philosophie de sécurité intégrée et de stratégie de bout en bout. Pour ce faire, vous devez implémenter des technologies et des contrôles De confiance zéro sur six éléments fondamentaux. Chacun d’eux est une source de signal, un plan de contrôle pour l’application et une ressource critique à défendre.

Les différents besoins de l’organisation, les implémentations technologiques existantes et les phases de sécurité ont tous une incidence sur la planification de l’implémentation d’un modèle de sécurité Confiance Zéro. En utilisant notre expérience pour aider les clients à sécuriser leurs organisations et implémenter notre propre modèle Confiance Zéro, nous avons développé les instructions suivantes pour évaluer si vous êtes prêt et vous aider à établir un plan visant à obtenir la Confiance Zéro.

Ces principes s’appliquent à l’ensemble du patrimoine technique et sont généralement appliqués à une transformation Confiance Zéro par le biais d’une série d’initiatives de modernisation (RaMP) ou de piliers technologiques (avec des conseils de déploiement pour chaque pilier).