Implémenter le routage du trafic de réseau virtuel

Azure crée automatiquement une table de routage pour chaque sous-réseau au sein d’un réseau virtuel Azure et y ajoute les itinéraires par défaut du système. Vous pouvez remplacer certaines des routes système d’Azure par des routes personnalisées, et ajouter d’autres routes personnalisées aux tables de routage. Azure achemine le trafic sortant à partir d’un sous-réseau selon les itinéraires disponibles dans la table de routage d’un sous-réseau.

Itinéraires système

Azure crée des itinéraires système automatiquement et assigne les itinéraires pour chaque sous-réseau dans un réseau virtuel. Vous ne pouvez pas créer ou supprimer des itinéraires système, mais vous pouvez en remplacer certains par des itinéraires personnalisés. Azure crée des itinéraires système par défaut pour chaque sous-réseau et ajoute d’autres itinéraires par défaut facultatifs à des sous-réseaux spécifiques, ou à chaque sous-réseau, quand vous utilisez des fonctionnalités Azure spécifiques.

Itinéraires par défaut

Chaque itinéraire comporte un préfixe d’adresse et le type de tronçon suivant. Lorsque le trafic sortant d’un sous-réseau est envoyé à une adresse IP dans le préfixe d’adresse d’un itinéraire, l’itinéraire qui contient le préfixe est l’itinéraire utilisé par Azure. Chaque fois qu’un réseau virtuel est créé, Azure crée automatiquement les itinéraires système par défaut suivants pour chaque sous-réseau au sein du réseau virtuel :

Source

Préfixes d’adresse

Type de tronçon suivant

Default

Propre au réseau virtuel

Réseau virtuel

Default

0.0.0.0/0

Internet

Default

10.0.0.0/8

None

Default

192.168.0.0/16

None

Default

100.64.0.0/10

None

En termes de routage, un tronçon est un point de passage sur l’itinéraire global. Par conséquent, le tronçon suivant est le prochain tronçon vers lequel le trafic est dirigé jusqu’à sa destination finale. Les types de tronçon suivants répertoriés dans le tableau précédent représentent la façon dont Azure achemine le trafic à destination du préfixe d’adresse répertorié. Les types de tronçons suivants sont définis comme suit :

Réseau virtuel : achemine le trafic entre les plages d’adresses au sein de l’espace d’adressage d’un réseau virtuel. Azure crée un itinéraire avec un préfixe d’adresse qui correspond à chaque plage d’adresses définie dans l’espace d’adressage d’un réseau virtuel. Azure achemine automatiquement le trafic entre les sous-réseaux à l’aide des itinéraires créés pour chaque plage d’adresses.

Internet : achemine le trafic spécifié par le préfixe d’adresse à Internet. L’itinéraire par défaut du système spécifie le préfixe d’adresse 0.0.0.0/0. Azure achemine le trafic pour toute adresse non spécifiée par une plage d’adresses au sein d’un réseau virtuel vers Internet, sauf si l’adresse de destination est destinée à un service Azure. Azure achemine tout le trafic destiné à son service directement vers le service sur le réseau principal, plutôt que d’acheminer le trafic vers Internet. Vous pouvez remplacer l’itinéraire système par défaut d’Azure pour le préfixe d’adresse 0.0.0.0/0 avec un itinéraire personnalisé.

Aucun : le trafic acheminé vers le type de tronçon suivant Aucun est supprimé, plutôt que routé à l’extérieur du sous-réseau. Azure crée automatiquement des itinéraires par défaut pour les préfixes d’adresse suivants :

- 10.0.0.0/8, 172.16.0.0/12 et 192.168.0.0/16 : réservé à un usage privé dans le document RFC 1918.

- 100.64.0.0/10 : réservé dans RFC 6598.

Itinéraires par défaut facultatifs

Azure ajoute des itinéraires système par défaut pour toutes les fonctionnalités Azure que vous activez. En fonction de la fonctionnalité, Azure ajoute les itinéraires par défaut facultatifs soit à des sous-réseaux spécifiques ou à tous les sous-réseaux au sein d’un réseau virtuel. Les itinéraires système et les types de tronçons suivants qu’Azure peut ajouter sont les suivants :

Source

Préfixes d’adresse

Type de tronçon suivant

Sous-réseau au sein d’un réseau virtuel auquel l’itinéraire est ajouté

Default

Unique pour le réseau virtuel, par exemple : 10.1.0.0/16

Peering de réseaux virtuels

Tous

Passerelle de réseau virtuel

Préfixes publiés à partir du site via le protocole BGP, ou configurés dans la passerelle de réseau local

Passerelle de réseau virtuel

Tous

Default

Multiple

VirtualNetworkServiceEndpoint

Seul le sous-réseau pour lequel un point de terminaison de service est activé

Peering de réseau virtuel : lorsque vous créez un peering de réseaux virtuels entre deux réseaux virtuels, un itinéraire est ajouté pour chaque plage d’adresses dans l’espace d’adressage de chaque réseau virtuel.

Passerelle de réseau virtuel : lorsque vous ajoutez une passerelle de réseau virtuel à un réseau virtuel, Azure ajoute un ou plusieurs itinéraires avec la passerelle de réseau virtuel en tant que type de tronçon suivant. La source est répertoriée comme passerelle de réseau virtuel, car la passerelle ajoute les itinéraires au sous-réseau.

- Il existe des limites quant au nombre d’itinéraires que vous pouvez propager vers une passerelle de réseau virtuel Azure. Vous devez donc synthétiser les itinéraires locaux vers les plus grandes plages d’adresses possibles. Pour plus d’informations sur le nombre d’itinéraires que vous pouvez propager, consultez Limites de mise en réseau.

VirtualNetworkServiceEndpoint : Azure ajoute les adresses IP publiques de certains services à la table de routage quand vous activez un point de terminaison de service pour le service. Les points de terminaison de service sont activés pour des sous-réseaux individuels d’un réseau virtuel, de telle sorte que l’itinéraire est ajouté uniquement à la table de routage d’un sous-réseau pour lequel un point de terminaison de service est activé. Les adresses IP publiques des services Azure changent régulièrement et Azure gère les mises à jour des tables de routage si nécessaire.

Les types de tronçon suivants du peering de réseau virtuel et VirtualNetworkServiceEndpoint sont ajoutés uniquement aux tables de routage des sous-réseaux au sein de réseaux virtuels créés par le biais du modèle de déploiement Azure Resource Manager. Les types de tronçon suivants ne sont pas ajoutés aux tables de routage qui sont associées à des sous-réseaux de réseau virtuel créés par le biais du modèle de déploiement classique.

Itinéraires personnalisés

Pour contrôler la façon dont le trafic réseau est routé plus précisément, vous pouvez remplacer les itinéraires par défaut créés par Azure à l’aide de vos propres itinéraires définis par l’utilisateur (UDR). Cette technique peut être utile quand vous souhaitez vous assurer que le trafic entre deux sous-réseaux passe par une appliance de pare-feu.

Itinéraires définis par l’utilisateur

Vous pouvez créer des itinéraires personnalisés ou définis par l’utilisateur (statiques) dans Azure pour remplacer les itinéraires système par défaut d’Azure, ou pour ajouter d’autres itinéraires à la table de routage d’un sous-réseau.

Dans Azure, chaque sous-réseau peut avoir zéro ou une table de routage associée. Quand vous créez une table de route et que vous l’associez à un sous-réseau, ses routes sont combinées à celles par défaut ajoutées par Azure au sous-réseau, ou les remplacent.

Vous pouvez spécifier les types suivants de tronçon suivants lors de la création d’un itinéraire défini par l’utilisateur :

Appliance virtuelle : une appliance virtuelle réseau est une machine virtuelle qui exécute une application réseau telle qu’un pare-feu. Lorsque vous créez un itinéraire avec le appliance virtuelle type de tronçon, vous également spécifiez les adresses IP de tronçon suivant. L’adresse IP peut être :

- L’adresse IP privée d’une interface réseau attachée à une machine virtuelle.

- L’adresse IP privée d’un équilibreur de charge interne Azure.

Passerelle de réseau virtuel : indiquez quand vous souhaitez que le trafic destiné à des préfixes d’adresse spécifiques soit routé vers une passerelle de réseau virtuel. La passerelle de réseau virtuel doit être créée avec le type VPN.

Aucun : indiquez quand vous souhaitez supprimer le trafic vers un préfixe d’adresse, plutôt que de le transférer vers une destination.

Réseau virtuel : indiquez quand vous souhaitez remplacer le routage par défaut dans un réseau virtuel.

Internet : Spécifiez quand vous souhaitez acheminer explicitement le trafic destiné à un préfixe d’adresse vers Internet.

Configurer des itinéraires définis par l’utilisateur

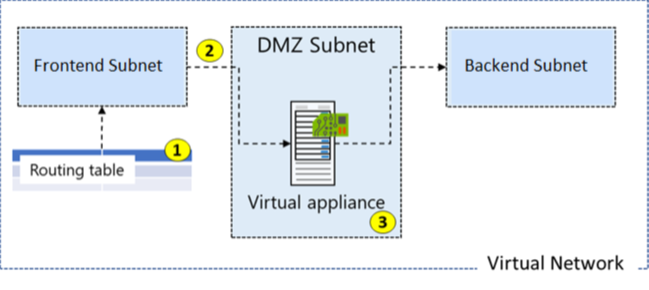

Voici un exemple où vous disposez d’un réseau virtuel qui comprend trois sous-réseaux.

- Les sous-réseaux sont Front-end, DMZ et Back-end. Dans le sous-réseau DMZ, il y a une appliance virtuelle réseau (NVA). Les NVA sont des machines virtuelles qui facilitent des fonctions réseau telles que le routage et l’optimisation du pare-feu.

- Vous voulez garantir que tout le trafic en provenance du sous-réseau Front-end passe par l’appliance virtuelle réseau avant d’atteindre le sous-réseau Back-end.

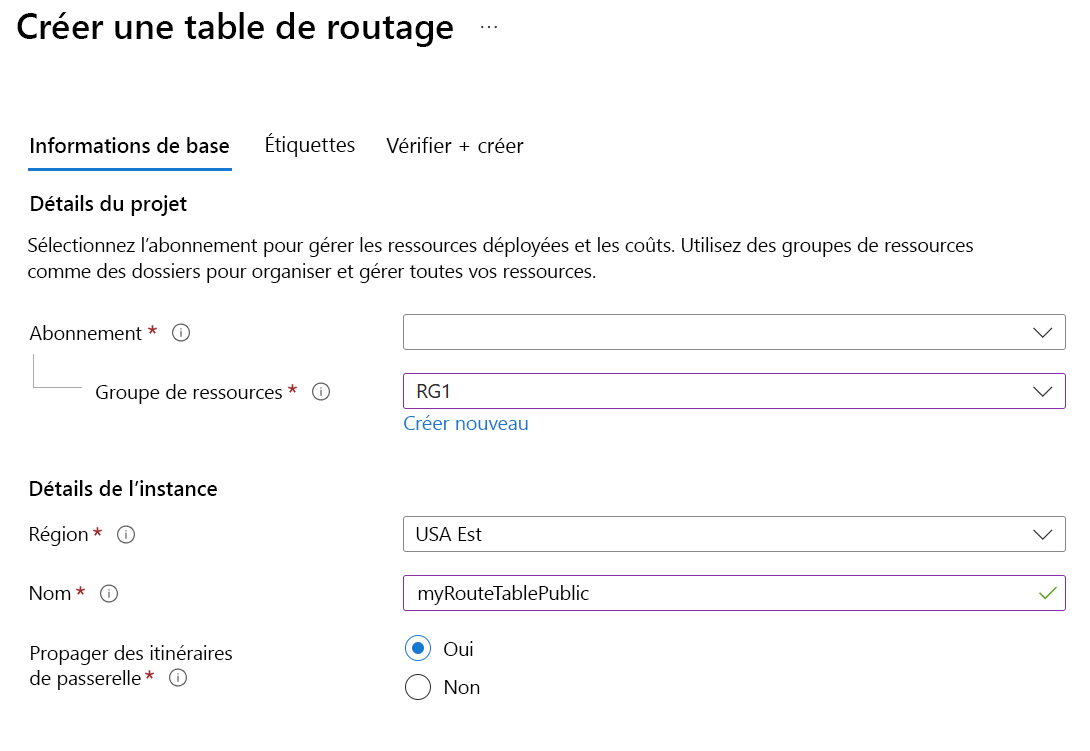

Créer une table de routage

La création d’une table de routage est simple. Vous fournissez le Nom, l’Abonnement, le Groupe de ressources et l’Emplacement. Vous décidez également d’utiliser la Propagation de la route de la passerelle de réseau virtuel.

Les routes sont ajoutées automatiquement à la table de routage pour tous les sous-réseaux pour lesquels la propagation de passerelle de réseau virtuel est activée. Quand vous utilisez ExpressRoute, la propagation garantit que tous les sous-réseaux obtiennent les informations de routage.

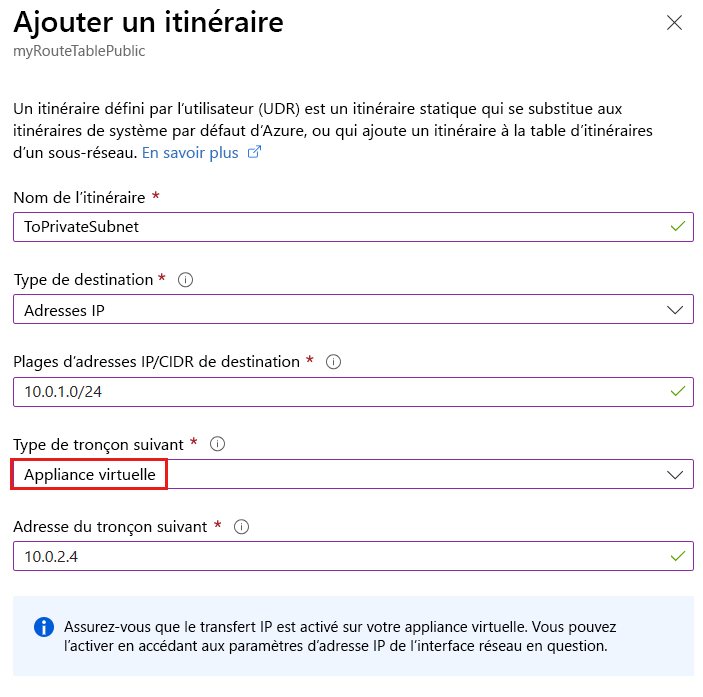

Créer un itinéraire personnalisé

Dans notre exemple,

- La nouvelle route est nommée ToPrivateSubnet.

- Le sous-réseau privé est à l’adresse 10.0.1.0/24.

- La route utilise une appliance virtuelle. Notez les autres choix pour le Type de tronçon suivant : passerelle de réseau virtuel, réseau virtuel, Internet et aucun.

- L’appliance virtuelle se trouve à l’adresse 10.0.2.4.

En résumé, cette route s’applique à tous les préfixes d’adresse dans 10.0.1.0/24 (sous-réseau privé). Le trafic dirigé vers ces adresses est envoyé à l’appliance virtuelle avec une adresse 10.0.2.4.

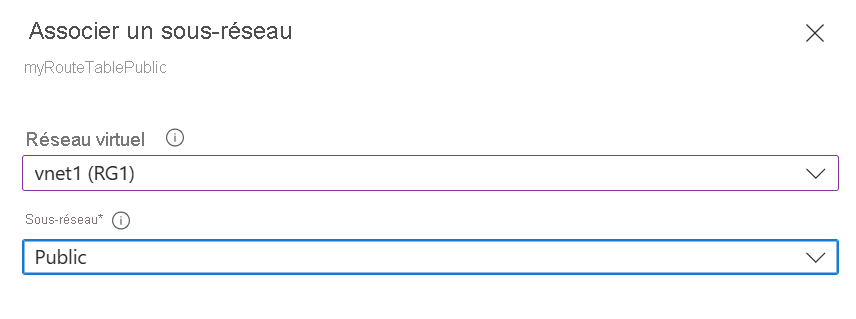

Associer la table de routage

Dans notre exemple, la dernière étape consiste à associer le sous-réseau public à la nouvelle table de routage. Chaque sous-réseau peut avoir zéro ou une table de routage associée.

Notes

Par défaut, l’utilisation de routes système fait que le trafic accède directement au sous-réseau privé. Toutefois, avec un itinéraire défini par l’utilisateur, vous pouvez forcer le trafic à traverser l’appliance virtuelle.

Notes

Dans cet exemple, l’appliance virtuelle ne doit pas avoir d’adresse IP publique et le transfert IP doit être activé.

Sécuriser un réseau virtuel à l’aide du tunneling forcé

Le tunneling forcé vous permet de rediriger ou de « forcer » tout le trafic Internet vers votre emplacement local via un tunnel VPN site à site pour l’inspection et l’audit. Si vous ne configurez pas le tunneling forcé, le trafic Internet en provenance de vos machines virtuelles dans Azure se fait toujours à travers l’infrastructure du réseau Azure directement vers Internet, sans vous permettre d’inspecter ou de vérifier le trafic. L’accès Internet non autorisés est susceptible d’entraîner la divulgation d’informations ou tout autre type de violation de sécurité. Le tunneling forcé peut être configuré à l’aide d’Azure PowerShell. Il ne peut pas être configuré à l’aide du portail Azure.

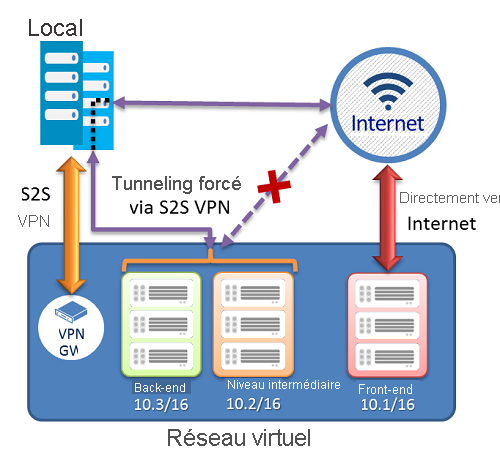

Dans l’exemple suivant, le sous-réseau frontend n’utilise pas le tunneling forcé. Les charges de travail du sous-réseau frontal peuvent continuer à accepter et à répondre aux demandes des clients directement à partir d’Internet. Les sous-réseaux intermédiaire et principal utilisent le tunneling forcé. Toutes les connexions sortantes depuis ces deux sous-réseaux vers Internet sont forcées ou redirigées vers un site local via l’un des tunnels VPN de site à site (S2S).

Configurer un tunneling forcé

Le tunneling forcé dans Azure est configuré à l’aide de routes de réseau virtuel personnalisées définies par l’utilisateur.

Chaque sous-réseau du réseau virtuel dispose d’une table de routage système intégrée. La table de routage système comporte les trois groupes d’itinéraires suivants :

- Itinéraires de réseau virtuel local : acheminez directement vers les machines virtuelles de destination dans le même réseau virtuel.

- Itinéraires locaux : acheminez vers la passerelle VPN Azure.

- Itinéraire par défaut : acheminez directement vers Internet. Les paquets destinés aux adresses IP privées non couvertes par les deux itinéraires précédents sont supprimés.

Pour configurer le tunneling forcé, vous devez effectuer les opérations suivantes :

- Créez une table de routage.

- Ajoutez un itinéraire par défaut défini par l’utilisateur à la passerelle VPN.

- Associez la table de routage au sous-réseau VNet approprié.

Le tunneling forcé doit être associé à un réseau virtuel équipé d’une passerelle VPN avec itinéraire.

- Vous devez définir une connexion de site par défaut entre les sites locaux intersites connectés au réseau virtuel.

- Le périphérique VPN local doit être configuré à l’aide de 0.0.0.0/0 comme des sélecteurs de trafic.

L’utilisation du tunneling forcé vous permet de restreindre et d’inspecter l’accès Internet depuis vos machines virtuelles et services cloud dans Azure.

Configurer Azure Route Server

Azure Route Server simplifie le routage dynamique entre votre appliance virtuelle réseau (NVA) et votre réseau virtuel. Azure Route Server est un service complètement managé qui est configuré avec une haute disponibilité.

Azure Route Server simplifie la configuration, la gestion et le déploiement de votre NVA dans votre réseau virtuel.

Vous n’avez plus besoin de mettre à jour manuellement la table de routage sur votre NVA chaque fois que vos adresses de réseau virtuel sont mises à jour.

Vous n’avez plus besoin de mettre à jour les routes définies par l’utilisateur manuellement, ni de supprimer les anciennes, dès lors que votre NVA en annonce de nouvelles.

Vous pouvez appairer plusieurs instances de votre appliance virtuelle réseau avec Azure Route Server.

L’interface entre la NVA et Azure Route Server est basée sur un protocole standard commun. Tant que votre NVA prend en charge le protocole BGP, vous pouvez l’appairer avec Azure Route Server.

Vous pouvez déployer Azure Route Server sur n’importe quel réseau virtuel nouveau ou existant.

Découvrez comment déployer le Serveur de routes Azure.

Diagnostiquer un problème de routage

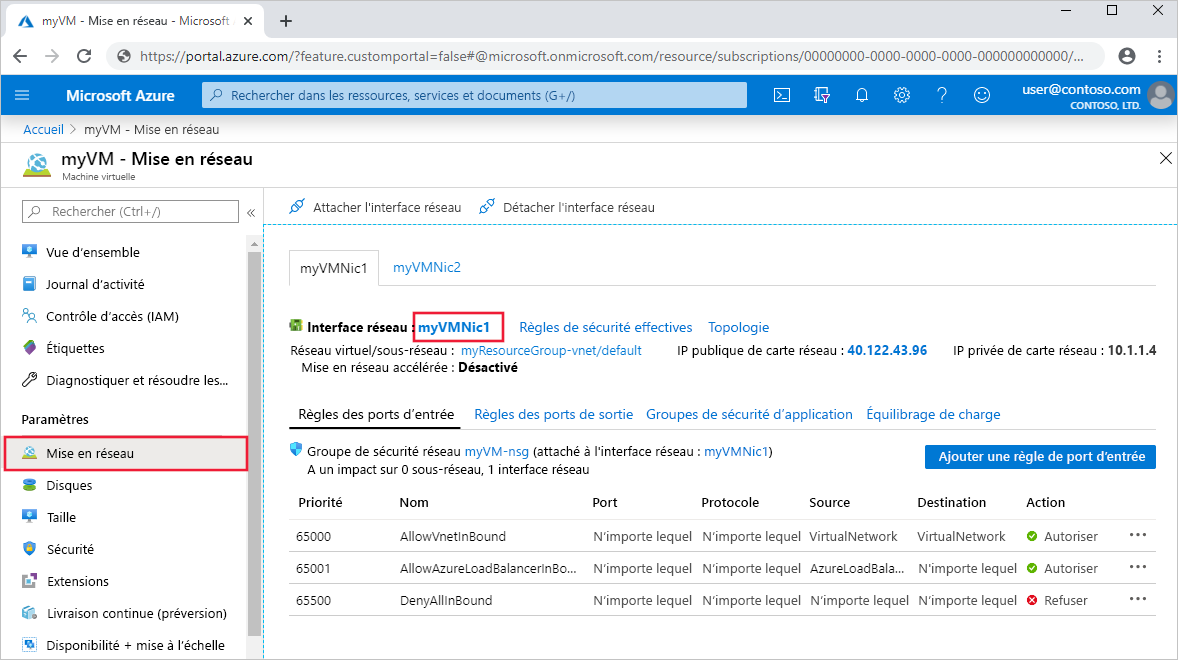

Imaginez que vos tentatives de connexion à une machine virtuelle spécifique dans votre réseau virtuel Azure échouent constamment. Vous pouvez diagnostiquer un problème de routage en visualisant les routes effectives pour une interface réseau dans une machine virtuelle.

Vous pouvez afficher les itinéraires effectifs pour chaque interface réseau à l’aide du portail Azure, d’Azure PowerShell ou d’Azure CLI. Les étapes suivantes montrent des exemples de chaque technique. Dans chaque cas, la sortie n’est retournée que si la machine virtuelle est en cours d’exécution. S’il existe plusieurs interfaces réseau attachées à la machine virtuelle, vous pouvez examiner les itinéraires effectifs de chaque interface réseau. Chaque interface réseau pouvant se trouver dans un sous-réseau différent, ces interfaces peuvent chacune disposer de plusieurs itinéraires effectifs.

Afficher les itinéraires effectifs dans le portail Azure

Connectez-vous au portail Azure avec un compte Azure disposant des autorisations nécessaires.

Dans la zone de recherche, entrez le nom de la machine virtuelle que vous souhaitez examiner.

Sélectionnez la machine virtuelle dans les résultats de recherche.

Sous Paramètres, sélectionnez Réseau, puis accédez à la ressource d’interface réseau en sélectionnant son nom.

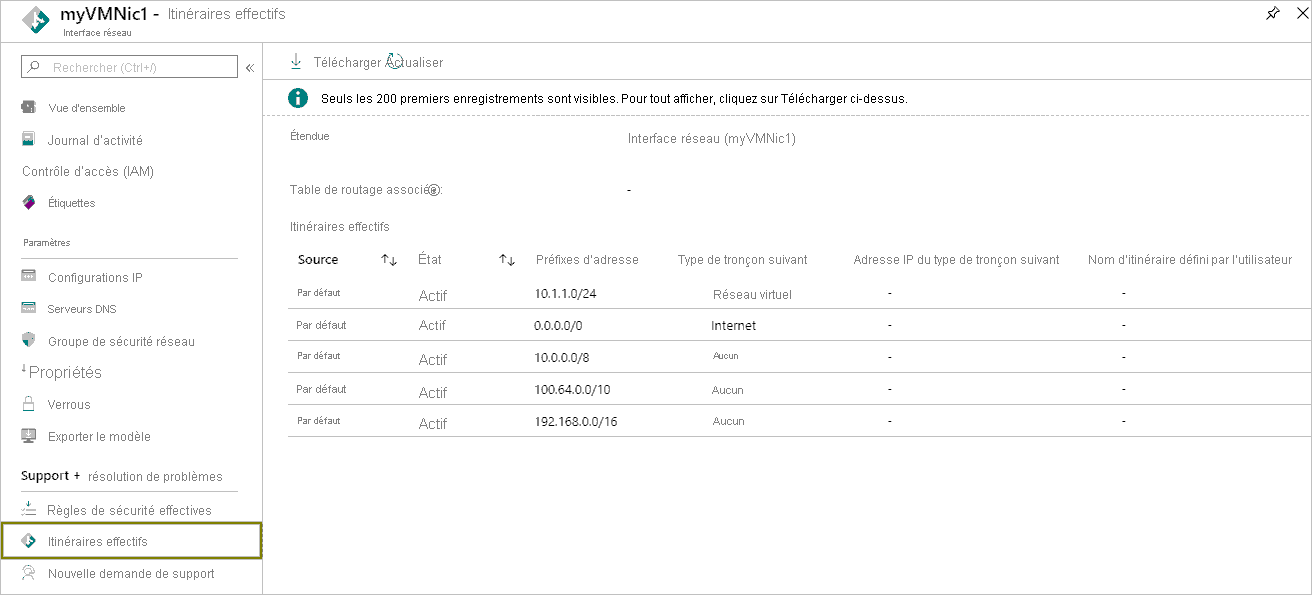

Sous Support + dépannage, sélectionnez Itinéraires effectifs. Les itinéraires effectifs pour une interface réseau nommée myVMNic1 sont indiqués dans l’image suivante :

Afficher les itinéraires effectifs à l’aide d’Azure PowerShell

Vous pouvez afficher les itinéraires effectifs pour une interface réseau à l’aide de la commande Get-AzEffectiveRouteTable. L’exemple suivant récupère les itinéraires effectifs d’une interface réseau nommée myVMNic1, qui se trouve dans un groupe de ressources appelé myResourceGroup :

Get-AzEffectiveRouteTable `

-NetworkInterfaceName myVMNic1 `

-ResourceGroupName myResourceGroup `

Résoudre le problème de routage

Les étapes que vous pouvez suivre pour résoudre le problème de routage peuvent être les suivantes :

- Ajoutez un itinéraire personnalisé pour remplacer un itinéraire par défaut. Découvrez comment ajouter un itinéraire personnalisé.

- Modifiez ou supprimez un itinéraire personnalisé qui entraîne le routage du trafic vers un emplacement indésirable. Découvrez comment modifier ou supprimer un itinéraire personnalisé.

- Assurez-vous que la table de routage est associée au sous-réseau approprié (celui qui contient l’interface réseau). Découvrez comment associer une table de routage à un sous-réseau.

- Vérifiez que les appareils tels que la passerelle VPN Azure ou les appliances virtuelles de réseau fonctionnent comme prévu.

Choisissez la meilleure réponse à chaque question.