Conception de la résolution de noms pour votre réseau virtuel

DNS est divisé en deux domaines : public et privé pour les ressources accessibles à partir de vos propres réseaux internes.

Services DNS publics

Les services DNS publics résolvent les noms et adresses IP des ressources et des services accessibles via Internet, comme les serveurs web. Azure DNS est un service d’hébergement pour les domaines DNS qui fournit la résolution de noms en utilisant l’infrastructure Microsoft Azure. Les domaines DNS dans Azure DNS sont hébergés sur un réseau global de serveurs de noms DNS. Azure DNS utilise la mise en réseau Anycast. Chaque requête DNS est dirigée vers le serveur DNS le plus proche disponible.

Dans Azure DNS, vous pouvez créer manuellement des enregistrements d’adresse dans les zones appropriées. Les enregistrements les plus fréquemment utilisés sont les suivants :

- Enregistrements d’hôte : A/AAAA (IPv4/IPv6)

- Enregistrements d’alias : CNAME

Azure DNS fournit un service DNS fiable et sécurisé pour gérer et résoudre les noms de domaine dans un réseau virtuel, sans qu’il soit nécessaire d’ajouter une solution DNS personnalisée.

Une zone DNS héberge les enregistrements DNS d’un domaine. Ainsi, pour commencer à héberger votre domaine dans Azure DNS, vous devez créer une zone DNS pour ce nom de domaine. Chaque enregistrement DNS pour votre domaine est ensuite créé à l’intérieur de cette zone DNS.

Considérations

- Le nom de la zone doit être unique dans le groupe de ressources et la zone ne doit pas déjà exister.

- Vous pouvez réutiliser le même nom de zone dans un autre groupe de ressources ou abonnement Azure.

- Lorsque plusieurs zones partagent le même nom, des adresses de serveur de noms différentes sont attribuées à chaque instance.

- Le domaine racine/parent est inscrit auprès du bureau d’enregistrement et pointe vers Azure NS.

- Les domaines enfants sont inscrits directement dans Azure DNS.

Notes

Pour créer une zone DNS avec un nom de domaine dans le DNS Azure, vous ne devez pas nécessairement être propriétaire de ce nom. Toutefois, vous devez posséder le domaine pour le configurer.

Déléguer des domaines DNS

Azure DNS vous permet d’héberger une zone DNS et de gérer les enregistrements DNS pour un domaine dans Azure. Pour que les requêtes DNS d’un domaine atteignent Azure DNS, le domaine doit être délégué à Azure DNS à partir du domaine parent. N’oubliez pas qu’Azure DNS n’est pas le bureau d’enregistrement de domaines.

Pour déléguer votre domaine à Azure DNS, vous devez d’abord connaître les noms de serveur de noms correspondant à votre zone. Chaque fois qu’une zone DNS est créée, Azure DNS alloue des serveurs de noms à partir d’un pool. Une fois les serveurs de noms attribués, Azure DNS crée automatiquement des enregistrements NS faisant autorité dans votre zone.

Une fois que la zone DNS est créée et que vous avez les serveurs de noms, vous devez mettre à jour le domaine parent. Chaque bureau d’enregistrement a ses propres outils de gestion DNS pour modifier les enregistrements de serveur de noms pour un domaine. Dans la page de gestion du bureau d’enregistrement DNS, modifiez les enregistrements NS et remplacez-les par ceux créés par Azure DNS.

Notes

Lors de la délégation d’un domaine à Azure DNS, vous devez utiliser les noms de serveur de noms fournis par Azure DNS. Vous devez toujours utiliser les quatre noms de serveur de noms, quel que soit le nom de votre domaine.

Domaines enfants

Si vous souhaitez configurer une zone enfant distincte, vous pouvez déléguer un sous-domaine dans Azure DNS. Par exemple, après avoir configuré contoso.com dans Azure DNS, vous pouvez configurer une zone enfant distincte pour partners.contoso.com.

La configuration d’un sous-domaine suit le même processus que la délégation standard. La seule différence est que les enregistrements NS doivent être créés dans la zone parente « contoso.com » dans Azure DNS, au lieu de l’être dans le bureau d’enregistrement de domaines.

Notes

Les zones parent et enfant peuvent être dans le même groupe de ressources ou dans un groupe de ressources différent. Notez que le nom du jeu d’enregistrements dans la zone parent correspond au nom de la zone enfant, dans ce cas partners.

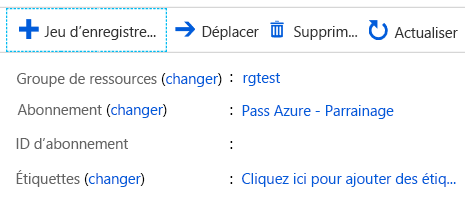

Il est important de comprendre la différence entre les jeux d’enregistrements DNS et les enregistrements DNS individuels. Un jeu d’enregistrements est une collection d’enregistrements dans une zone ayant le même nom et le même type.

Un jeu d’enregistrements DNS ne peut pas contenir deux enregistrements identiques. Des jeux d'enregistrements vides (sans aucun enregistrement) peuvent être créés, mais ils n'apparaîtront pas sur les serveurs de noms Azure DNS. Les jeux d’enregistrements du type CNAME peuvent contenir un enregistrement au maximum.

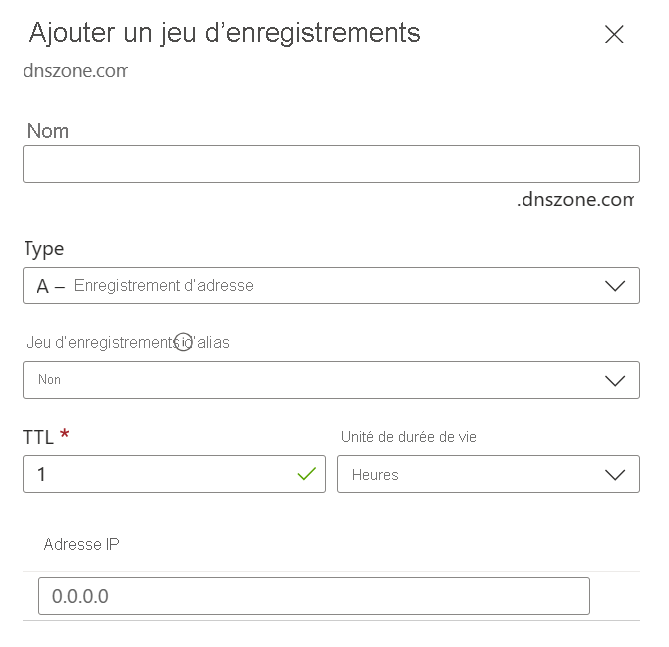

La page Ajouter un jeu d’enregistrements change en fonction du type d’enregistrement que vous sélectionnez. Pour un enregistrement A, vous avez besoin de la valeur de TTL (durée de vie) et de l’adresse IP. TTL spécifie la durée pendant laquelle chaque enregistrement est mis en cache.

Services de DNS privé

Les services de DNS privé résolvent les noms et adresses IP des ressources et des services

Quand des ressources déployées sur des réseaux virtuels doivent résoudre des noms de domaine en adresses IP internes, elles peuvent utiliser l’une des trois méthodes suivantes :

- Azure DNS Private Zones

- Résolution de noms dans Azure

- Résolution de noms utilisant votre propre serveur DNS

Le type de résolution de noms que vous utilisez dépend de la manière dont vos ressources doivent communiquer entre elles.

Il peut arriver que vous ayez besoin d’autres fonctionnalités que celles fournies par Azure pour la résolution de noms. Par exemple, vous devrez peut-être utiliser des domaines Microsoft Windows Server Active Directory pour résoudre les noms DNS entre les réseaux virtuels. Dans le cadre de ces scénarios, Azure vous permet d’utiliser vos propres serveurs DNS.

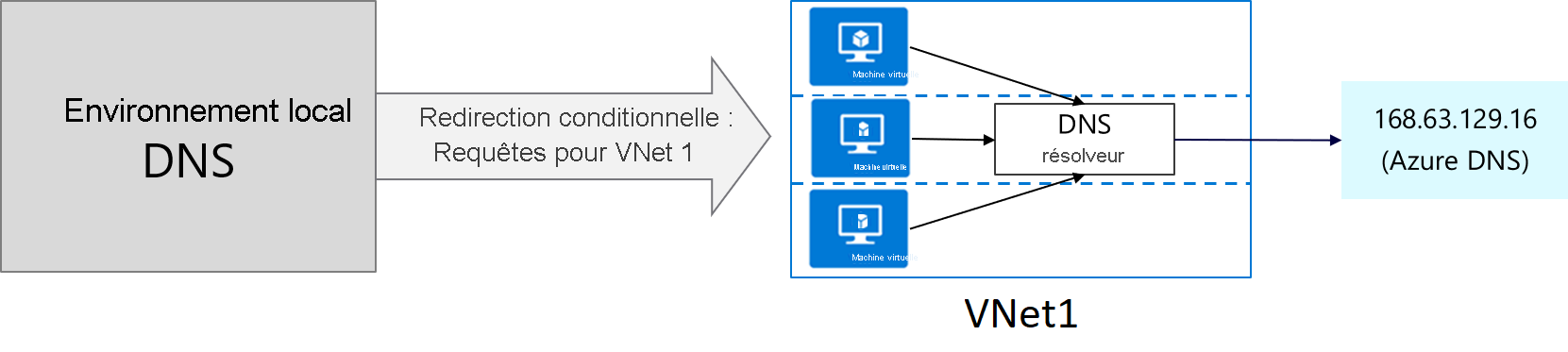

Les serveurs DNS d’un réseau virtuel peuvent transférer des requêtes DNS vers le programme de résolution récursive dans Azure. Par exemple, un contrôleur de domaine en cours d’exécution dans Azure peut répondre aux requêtes DNS concernant ses domaines et transférer toutes les autres requêtes vers Azure. Le transfert des requêtes permet aux machines virtuelles de voir vos ressources locales (par le biais du contrôleur de domaine) et les noms d’hôte fournis par Azure (par le biais du redirecteur). Les programmes de résolution récursive d’Azure sont accessibles via l’adresse IP virtuelle 168.63.129.16.

Le transfert DNS permet aussi la résolution DNS entre réseaux virtuels et permet à vos machines locales de résoudre les noms d’hôte fournis par Azure. Pour résoudre le nom d’hôte d’une machine virtuelle, la machine virtuelle du serveur DNS doit résider dans le même réseau virtuel et être configurée pour rediriger les requêtes de nom d’hôte vers Azure. Comme le suffixe DNS est différent dans chaque réseau virtuel, vous pouvez utiliser des règles de redirection conditionnelles pour envoyer les requêtes DNS au réseau virtuel approprié en vue de la résolution.

DNS fourni par Azure

Azure fournit gratuitement son propre DNS interne par défaut. La résolution de noms fournie par Azure fournit uniquement les fonctionnalités DNS de base faisant autorité. Si vous utilisez cette option, les noms et enregistrements de zone DNS sont gérés automatiquement par Azure. Vous ne pouvez pas contrôler les noms de zone DNS ou le cycle de vie des enregistrements DNS.

Le DNS interne définit un espace de noms comme suit : .internal.cloudapp.net.

Toutes les machines virtuelles créées dans le réseau virtuel sont inscrites dans la zone DNS interne et récupèrent un nom de domaine DNS tel que myVM.internal.cloudapp.net. Il est important de reconnaître qu’il s’agit du nom de ressource Azure enregistré, et non du nom du système d’exploitation invité sur la machine virtuelle.

Limitations du DNS interne

- Impossible de résoudre sur différents réseaux virtuels.

- Inscrit des noms de ressources, et non des noms de système d’exploitation invité.

- N’autorise pas la création manuelle d’enregistrements.

Zones Azure DNS privé

Les zones de DNS privé dans Azure sont disponibles uniquement pour les ressources internes. Ils sont d’étendue globale ; vous pouvez donc y accéder à partir de n’importe quelle région, n’importe quel abonnement, n’importe quel réseau virtuel et n’importe quel locataire. Si vous avez l’autorisation de lire la zone, vous pouvez l’utiliser pour la résolution de noms. Les zones de DNS privé sont hautement résilientes, étant répliquées dans des régions dans le monde entier. Ils ne sont pas disponibles pour les ressources sur Internet.

Pour les scénarios qui nécessitent plus de flexibilité que le DNS interne, vous pouvez créer vos propres zones DNS privées. Ces zones vous permettent de :

- Configurer un nom DNS spécifique pour une zone.

- Créer des enregistrements manuellement si nécessaire.

- Résoudre les noms et adresses IP entre différentes zones.

- Résoudre les noms et adresses IP sur différents réseaux virtuels.

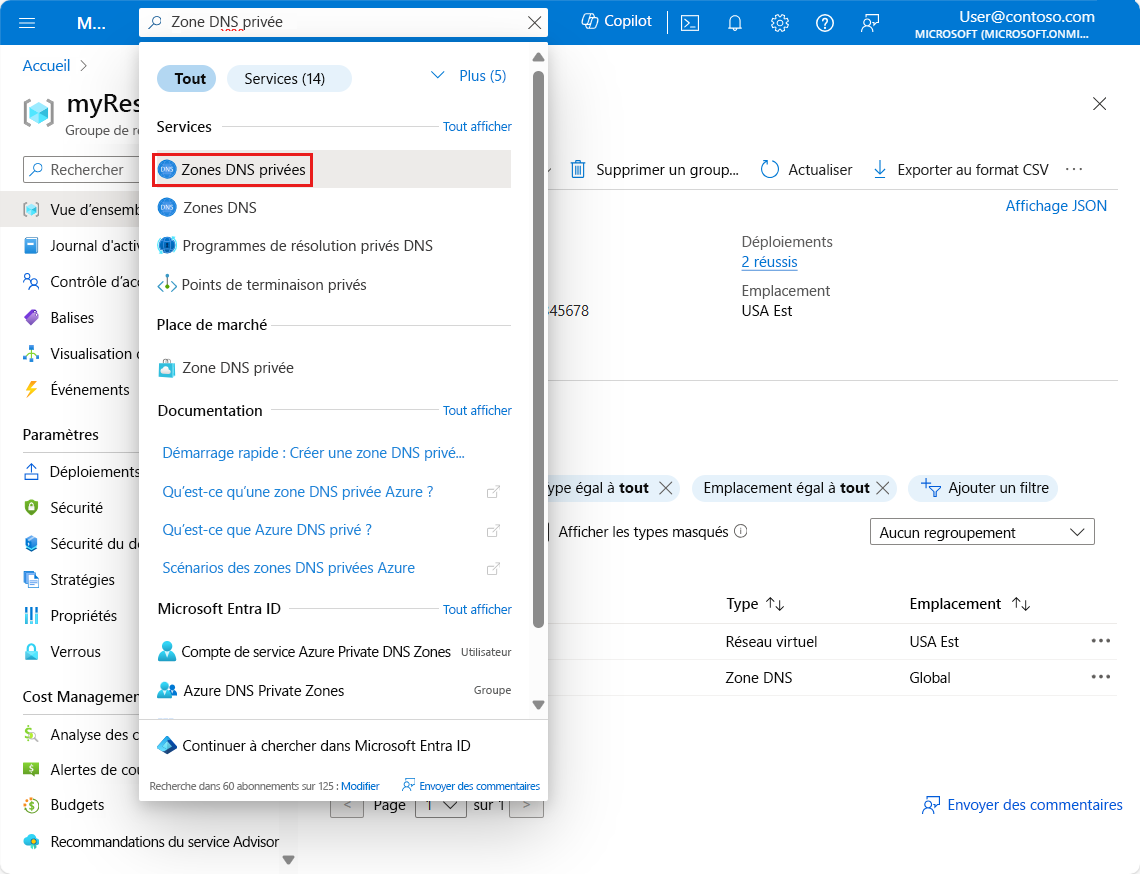

Créez une zone DNS privée en utilisant le portail

Vous pouvez créer une zone DNS privée à l’aide du portail Azure, d’Azure PowerShell ou de l’interface Azure CLI.

Lorsque la nouvelle zone DNS est déployée, vous pouvez créer manuellement des enregistrements de ressources ou utiliser l’inscription automatique. L’inscription automatique crée des enregistrements de ressources en fonction du nom de la ressource Azure.

Les zones de DNS privé prennent en charge l’ensemble des enregistrements, y compris les pointeurs, les enregistrements MX, SOA, le service et les enregistrements de texte.

Lier des réseaux virtuels à des zones DNS privées

Dans Azure, un réseau virtuel représente un groupe d’un ou de plusieurs sous-réseaux, tels qu’ils sont définis par une plage CIDR. Les ressources telles que les machines virtuelles sont ajoutées aux sous-réseaux.

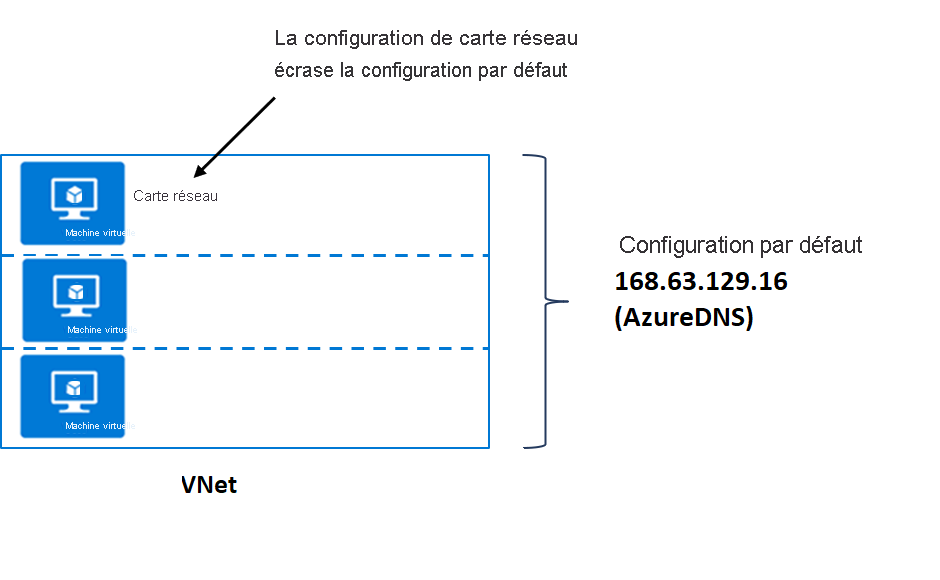

Au niveau du réseau virtuel, la configuration DNS par défaut fait partie des attributions DHCP effectuées par Azure, en spécifiant l’adresse spéciale 168.63.129.16 pour utiliser les services Azure DNS.

Si nécessaire, vous pouvez remplacer la configuration par défaut en configurant un serveur DNS auxiliaire sur la carte réseau de la machine virtuelle.

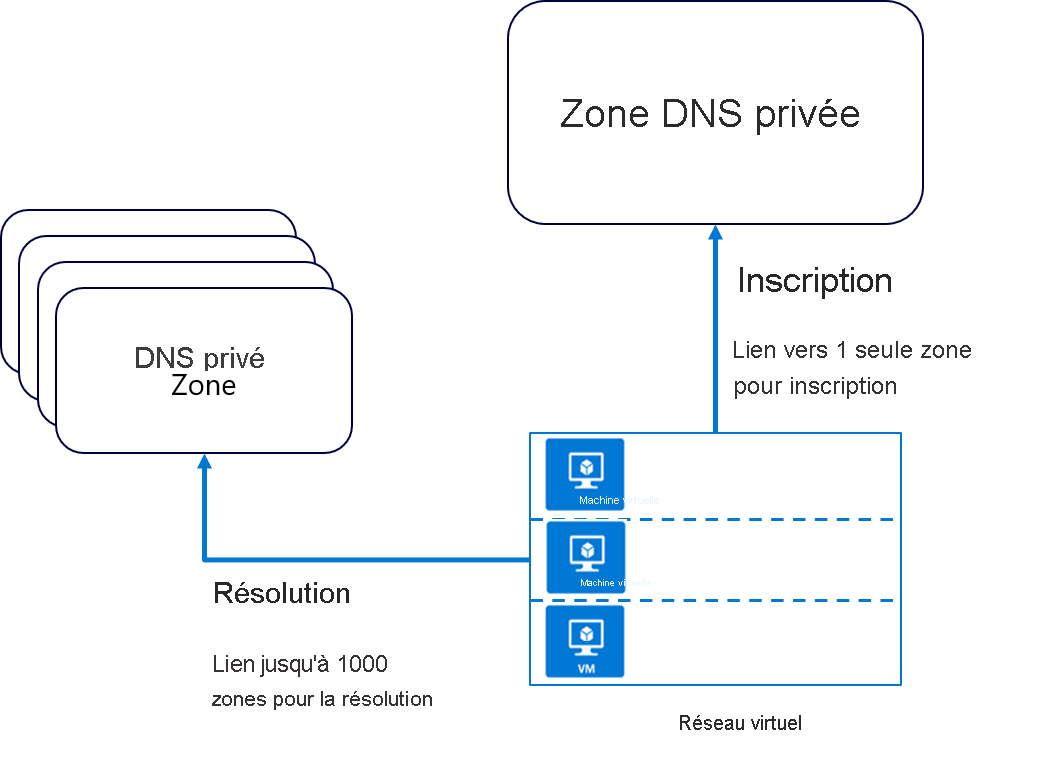

Il existe deux méthodes pour lier des réseaux virtuels à une zone privée :

- Inscription : Chaque réseau virtuel peut être lié à une zone DNS privée pour l’inscription. Toutefois, jusqu’à 100 réseaux virtuels peuvent être liés à la même zone DNS privée pour l’inscription.

- Résolution : Il peut y avoir de nombreuses autres zones DNS privées pour différents espaces de noms. Vous pouvez lier un réseau virtuel à chacune de ces zones pour la résolution de noms. Chaque réseau virtuel peut être lié à jusqu’à 1000 zones DNS privées pour la résolution de noms.

Intégration de DNS local avec les réseaux virtuels Azure

Si vous disposez d’un serveur DNS externe, par exemple un serveur local, vous pouvez utiliser la configuration DNS personnalisée sur votre réseau virtuel pour intégrer les deux.

Votre DNS externe peut s’exécuter sur n’importe quel serveur DNS : BIND sur UNIX, Active Directory Domain Services DNS, etc. Si vous souhaitez utiliser un serveur DNS externe et non le service Azure DNS par défaut, vous devez configurer les serveurs DNS souhaités.

Les organisations utilisent souvent une zone DNS privée Azure interne pour l’inscription automatique, puis utilisent une configuration personnalisée pour transférer les requêtes de zones externes à partir d’un serveur DNS externe.

Le transfert prend deux formes :

- Transfert : spécifie un autre serveur DNS (SOA pour une zone) pour résoudre la requête si le serveur initial ne le peut pas.

- Transfert conditionnel : spécifie un serveur DNS pour une zone nommée, afin que toutes les requêtes de cette zone soient acheminées vers le serveur DNS spécifié.

Notes

Si le serveur DNS est en dehors d’Azure, il n’a pas accès à Azure DNS sur 168.63.129.16. Dans ce scénario, configurez un programme de résolution DNS à l’intérieur de votre réseau virtuel, transférez les requêtes qui lui sont adressées, puis transférez les requêtes à 168.63.129.16 (Azure DNS). Essentiellement, vous utilisez le transfert, car 168.63.129.16 n’est pas routable et, par conséquent, n’est pas accessible aux clients externes.

Choisissez la meilleure réponse à la question.