Découvrir les réseaux virtuels Azure

Les réseaux virtuels (VNet) Azure sont le bloc de construction fondamental de votre réseau privé dans Azure. Les réseaux virtuels vous permettent de créer des réseaux virtuels complexes similaires à un réseau local, avec les avantages supplémentaires de l’infrastructure Azure, comme la mise à l’échelle, la disponibilité et l’isolation.

Chaque réseau virtuel que vous créez dispose de son propre bloc CIDR et peut être lié à d’autres réseaux virtuels et locaux, dans la mesure où les blocs CIDR ne se chevauchent pas. Vous pouvez également contrôler les paramètres du serveur DNS pour les réseaux virtuels et la segmentation du réseau virtuel en sous-réseaux.

Fonctionnalités des réseaux virtuels Azure

Les réseaux virtuels Azure permettent aux ressources Azure de communiquer entre elles, avec Internet et avec les réseaux locaux en toute sécurité.

- Communication avec Internet. Par défaut, toutes les ressources d’un réseau virtuel peuvent communiquer en sortie vers Internet. Vous pouvez effectuer des communications entrantes vers une ressource en lui assignant une adresse IP publique ou un équilibreur de charge publique. Vous pouvez également utiliser l’adresse IP publique ou l’équilibreur de charge public pour gérer vos connexions sortantes.

- Communication entre des ressources Azure. La ressource Azure peut communiquer de trois façons : via les réseaux virtuels, les points de terminaison de service de réseau virtuel et le peering de réseaux virtuels. Les réseaux virtuels peuvent non seulement connecter des machines virtuelles, mais également d’autres ressources Azure, comme l’environnement App Service, Azure Kubernetes Service et Azure Virtual Machine Scale Sets. Vous pouvez utiliser des points de terminaison de service pour établir une connexion à d’autres types de ressources Azure, comme des comptes de stockage et des bases de données Azure SQL. Lorsque vous créez un réseau virtuel, vos services et les machines virtuelles au sein de votre réseau virtuel peuvent communiquer directement et en toute sécurité dans le cloud.

- Communication entre les ressources locales. Étendez votre centre de données en toute sécurité. Vous pouvez connecter vos ordinateurs et réseaux locaux à un réseau virtuel à l’aide de l’une des options suivantes : réseau privé virtuel (VPN) de point à site, VPN de site à site, Azure ExpressRoute.

- Filtrage du trafic réseau. Vous pouvez filtrer le trafic réseau entre les sous-réseaux en utilisant n’importe quelle combinaison de groupes de sécurité réseau et d’appliances virtuelles réseau.

- Routage du trafic réseau. Les itinéraires Azure se chargent de l’acheminement entre les sous-réseaux, les réseaux virtuels connectés, les réseaux locaux et Internet, par défaut. Vous pouvez implémenter des tables d’itinéraires ou des itinéraires BGP (Border Gateway Protocol) pour remplacer les itinéraires par défaut créés par Azure.

Considérations relatives à la conception pour les réseaux virtuels Azure

Espace d’adressage et sous-réseaux

Vous pouvez créer plusieurs réseaux virtuels par région et par abonnement. Vous pouvez créer plusieurs sous-réseaux au sein de chaque réseau virtuel.

Réseaux virtuels

Quand vous créez un réseau virtuel, utilisez des plages d’adresses énumérées dans RFC 1918. Ces adresses sont destinées aux espaces d’adressage privés et non routables.

- 10.0.0.0 - 10.255.255.255 (préfixe 10/8)

- 172.16.0.0 – 172.31.255.255 (préfixe 172.16/12)

- 192.168.0.0 - 192.168.255.255 (192.168/16 prefix)

En outre, vous ne pouvez pas ajouter les plages d’adresses suivantes.

- 224.0.0.0/4 (multidiffusion)

- 255.255.255.255/32 (diffusion)

- 127.0.0.0/8 (bouclage)

- 169.254.0.0/16 (lien-local)

- 168.63.129.16/32 (DNS interne)

Azure attribue aux ressources d’un réseau virtuel une adresse IP privée à partir de l’espace d’adressage que vous approvisionnez. Par exemple, si vous déployez une machine virtuelle dans un réseau virtuel avec l’espace d’adressage de sous-réseau 192.168.1.0/24, la machine virtuelle reçoit une adresse IP privée telle que 192.168.1.4. Azure réserve les quatre premières adresses IP et la dernière adresse IP, soit un total de 5 adresses IP, au sein de chaque sous-réseau. Ces adresses sont x.x.x.0-x.x.x.3 et la dernière adresse du sous-réseau.

Par exemple, la plage d’adresses IP 192.168.1.0/24 a les adresses réservées suivantes :

- 192.168.1.0

- 192.168.1.1 (réservée par Azure pour la passerelle par défaut)

- 192.168.1.2, 192.168.1.3 (réservées par Azure pour mapper les adresses IP d’Azure DNS à l’espace du réseau virtuel)

- 192.168.1.255 (adresse de diffusion réseau)

Quand vous envisagez d’implémenter des réseaux virtuels, vous devez prendre en compte les éléments suivants :

- Vérifiez que les espaces d’adressage ne se chevauchent pas. Vérifiez que votre espace d’adressage de réseau virtuel (bloc CIDR) ne chevauche pas d’autres plages réseau de votre organisation.

- L’isolation de sécurité est-elle nécessaire ?

- Avez-vous besoin de réduire les limitations liées à l’adressage IP ?

- Y a-t-il des connexions entre des réseaux virtuels Azure et des réseaux locaux ?

- Une isolation est-elle nécessaire à des fins d’administration ?

- Utilisez-vous des services Azure qui créent leurs propres réseaux virtuels ?

Sous-réseaux

Un sous-réseau est une plage d’adresses IP dans le réseau virtuel. Vous pouvez segmenter les réseaux virtuels en sous-réseaux de différentes tailles, en créant autant de sous-réseaux que nécessaire pour l’organisation et la sécurité dans le cadre de la limite de votre abonnement. Vous pouvez ensuite déployer des ressources Azure dans un sous-réseau spécifique. Comme dans un réseau traditionnel, les sous-réseaux vous permettent de segmenter votre espace d’adressage de réseau virtuel en segments appropriées pour le réseau interne de l’organisation. Le plus petit sous-réseau IPv4 pris en charge est /29 et le plus grand est /2 (à l’aide des définitions de sous-réseaux CIDR). La taille des sous-réseaux IPv6 doit être exactement de /64. Quand vous envisagez d’implémenter des sous-réseaux, tenez compte des éléments suivants :

- Chaque sous-réseau doit avoir une plage d’adresses unique, spécifiée au format CIDR (Classless Inter-Domain Routing).

- Certains services Azure nécessitent leur propre sous-réseau.

- Les sous-réseaux peuvent être utilisés pour la gestion du trafic. Par exemple, vous pouvez créer des sous-réseaux pour acheminer le trafic via une appliance virtuelle réseau.

- Vous pouvez limiter l’accès aux ressources Azure à des sous-réseaux spécifiques avec un point de terminaison de service de réseau virtuel. Vous pouvez créer plusieurs sous-réseaux et activer un point de terminaison de service pour certains sous-réseaux, mais pas pour d’autres.

Déterminer une convention d’affectation de noms

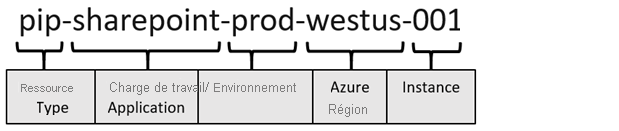

Dans le cadre de votre conception réseau Azure, il est important de planifier votre convention de nommage pour vos ressources. Une convention de nommage efficace compose des noms de ressources à partir d’informations importantes sur les ressources. Un nom bien choisi vous aide à identifier rapidement le type de la ressource, sa charge de travail associée, son environnement de déploiement et la région Azure qui l’héberge. Par exemple, une ressource IP publique pour une charge de travail SharePoint de production résidant dans la région USA Ouest peut être nommée pip-sharepoint-prod-westus-001

Tous les types de ressources Azure ont une étendue qui définit le niveau à partir duquel les noms de ressources doivent être uniques. Une ressource doit avoir un nom unique dans son étendue. Vous pouvez spécifier une étendue à quatre niveaux : groupe d’administration, abonnement, groupe de ressources et ressource. Les étendues sont hiérarchiques, chaque niveau de hiérarchie rendant l’étendue plus spécifique.

Par exemple, un réseau virtuel possède une étendue de groupe de ressources, ce qui signifie qu’il ne peut y avoir qu’un seul réseau portant le nom vnet-prod-westus-001 dans chaque groupe de ressources. D’autres groupes de ressources peuvent avoir leur propre réseau virtuel nommé vnet-prod-westus-001. Les sous-réseaux sont étendus à des réseaux virtuels, ce qui signifie que chaque sous-réseau d’un réseau virtuel doit avoir un nom distinct.

Comprendre les régions et les abonnements

Toutes les ressources Azure sont créées dans une région Azure et un abonnement. Une ressource peut être connectée uniquement dans un réseau virtuel qui existe dans les mêmes région et abonnement que la ressource. Toutefois, vous pouvez connecter des réseaux virtuels qui existent dans différents abonnements et différentes régions. Les régions Azure sont importantes à prendre en compte lors de la conception de votre réseau Azure pour ce qui est de votre infrastructure, vos données, vos applications et vos utilisateurs finaux.

Vous pouvez déployer autant de réseaux virtuels que nécessaire dans chaque abonnement, jusqu’à la limite de l’abonnement. Certaines organisations de plus grande taille avec des déploiements globaux disposent de plusieurs réseaux virtuels qui sont connectés entre les régions, par exemple.

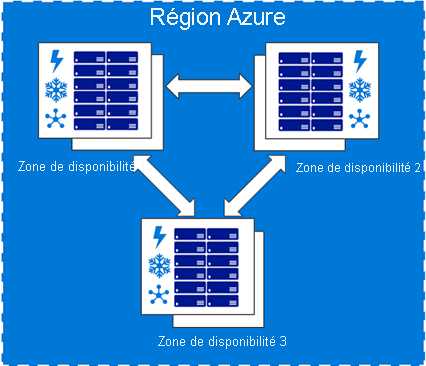

Zones de disponibilité Azure

Une zone de disponibilité Azure vous permet de définir des emplacements physiques uniques dans une région. Chaque zone de disponibilité est composée d’un ou de plusieurs centres de données équipés d’une alimentation, d’un système de refroidissement et d’un réseau indépendants. Conçue pour garantir la haute disponibilité de vos services Azure, la séparation physique des zones de disponibilité au sein d’une région protège les applications et données des défaillances du centre de données.

Tenez compte des zones de disponibilité lors de la conception de votre réseau Azure et planifiez des services qui prennent en charge les zones de disponibilité.

Les services Azure qui prennent en charge les zones de disponibilité sont classés en trois catégories :

- Services zonaux. Les ressources peuvent être affectées à une zone en particulier. Par exemple, des machines virtuelles, des disques managés ou des adresses IP standard peuvent être épinglées à une zone spécifique. Cette planification permet une résilience accrue en ayant une ou plusieurs instances de ressources réparties entre les zones.

- Services redondants interzones. Les ressources sont répliquées ou distribuées automatiquement entre les zones. Azure réplique les données dans trois zones afin que la défaillance d’une zone n’ait pas d’incidence sur sa disponibilité.

- Services non régionaux. Le service est disponible depuis les zones géographiques Azure et il est résilient aux pannes à l’échelle d’une zone.