Comprendre Microsoft Defender XDR dans un centre des opérations de sécurité (SOC)

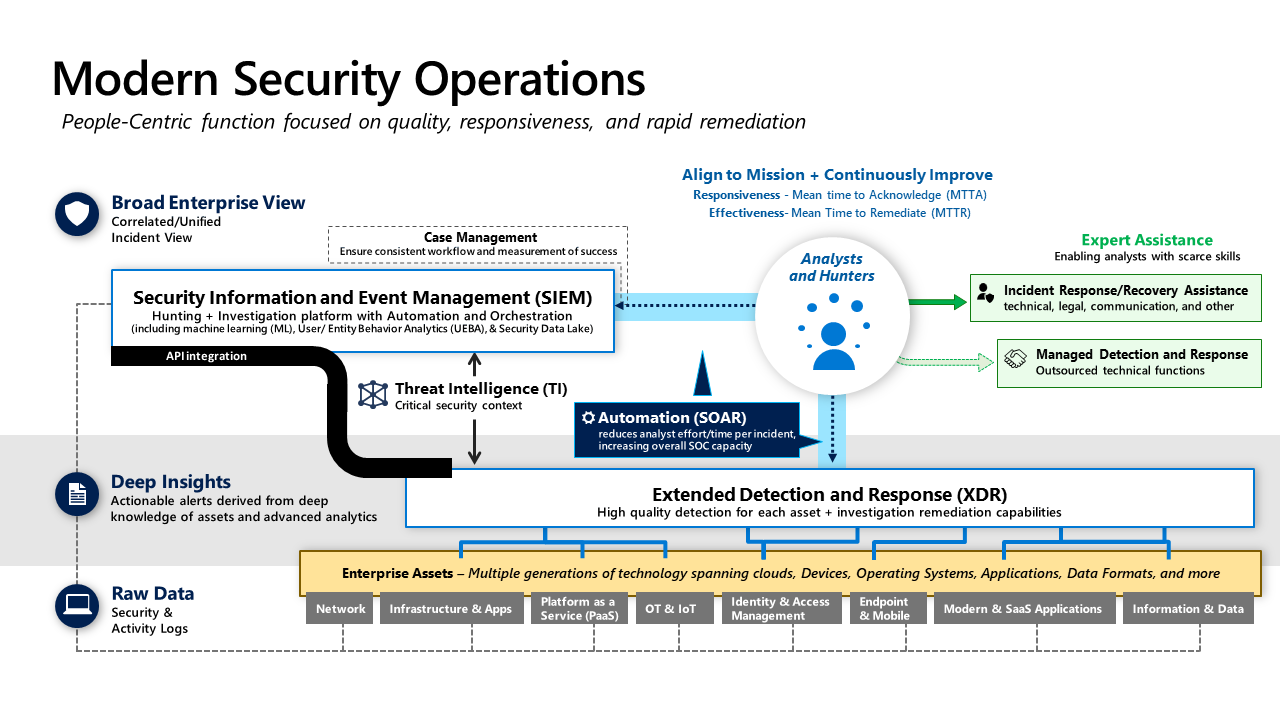

Le graphique suivant fournit une vue d’ensemble de la façon dont Microsoft Defender XDR et Microsoft Sentinel sont intégrés dans un centre des opérations de sécurité (SOC) moderne.

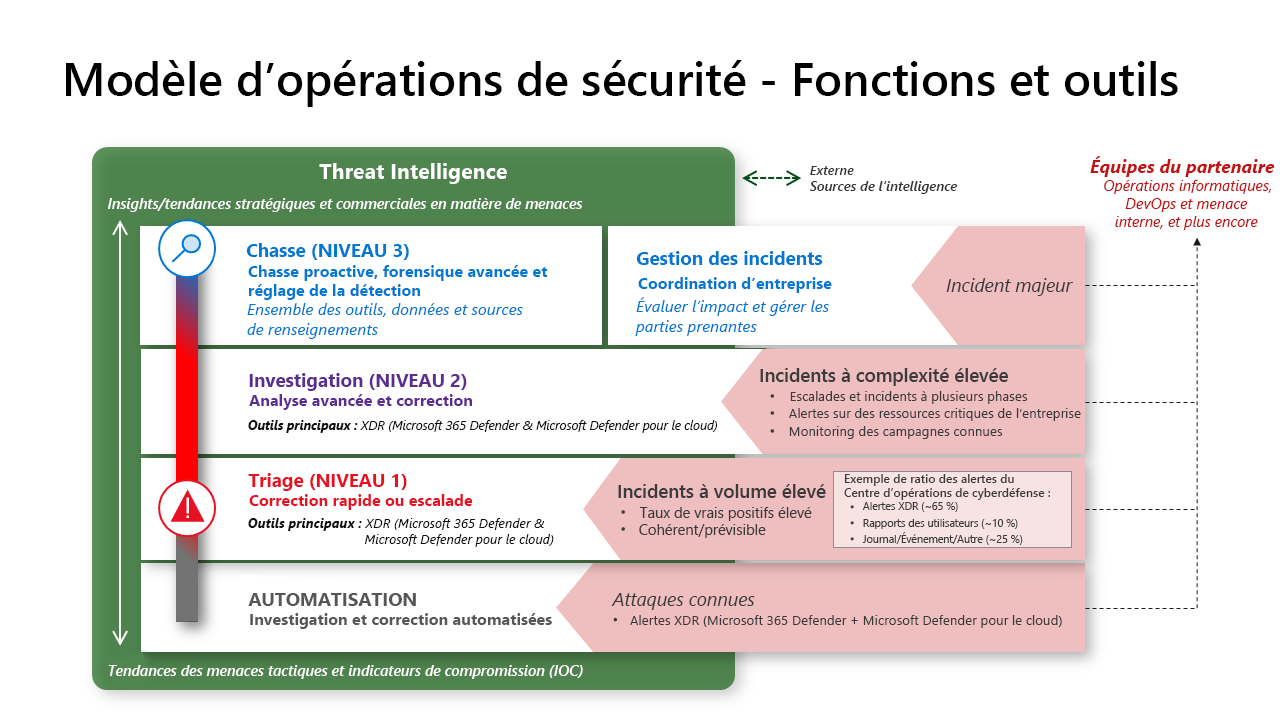

Modèle d’opérations de sécurité - Fonctions et outils

Bien que l’attribution de responsabilités à des personnes et des équipes individuelles varie en fonction de la taille de l’organisation et d’autres facteurs, les opérations de sécurité sont composées de plusieurs fonctions distinctes. Chaque fonction/équipe dispose d’un domaine d’intérêt principal et doit également collaborer étroitement avec d’autres fonctions et équipes externes pour être efficace. Ce diagramme illustre le modèle entier avec des équipes au complet. Dans les petites organisations, ces fonctions sont souvent combinées en un seul rôle ou une seule équipe, sous les opérations informatiques (pour les rôles techniques), ou en tant que fonction temporaire avec les dirigeants/délégués (pour la gestion des incidents)

Notes

Nous faisons principalement référence aux analystes par le nom de l’équipe, et non par les numéros de niveau, car ces équipes ont chacune des compétences spécialisées uniques, et il ne s’agit pas d’un classement ou d’une hiérarchie de valeur.

Triage et automatisation

Nous allons commencer par gérer les alertes réactives, en commençant par :

Automatisation - Résolution en temps quasi réel des types d’incidents connus grâce à l’automatisation. Il s’agit d’attaques bien définies que l’organisation a vues plusieurs fois.

Triage (ou niveau 1) : les analystes de triage se concentrent sur la correction rapide d’un volume élevé de types d’incidents connus qui nécessitent toujours un jugement humain (rapide). Ils sont souvent chargés d'approuver les workflows de remédiation automatisés et d'identifier toute anomalie ou tout élément intéressant qui justifie une remontée ou une consultation avec les équipes d'investigation (niveau 2).

Enseignements clés pour le tri et l’automatisation :

- 90 % de vrais positifs : nous vous recommandons de définir une norme de qualité de 90 % de vrais positifs pour tous les flux d’alerte qui nécessiteront qu’un analyste réponde afin que les analystes ne soient pas tenus de répondre à un volume élevé de fausses alarmes.

- Ratio des alertes : dans l’expérience de Microsoft pour notre Centre des opérations de cyberdéfense, les alertes XDR produisent la plupart des alertes de haute qualité, les autres provenant des problèmes signalés par les utilisateurs, des alertes basées sur des requêtes de journal classiques et d’autres sources.

- L’automatisation est un outil clé pour les équipes de triage, car elle permet d’habiliter ces analystes et de réduire le fardeau de l’effort manuel (par exemple, fournir une investigation automatisée, puis les inviter à effectuer une révision humaine avant d’approuver la séquence de correction générée automatiquement pour cet incident).

- Intégration des outils : L’intégration des outils XDR dans Microsoft Defender XDR est l’une des technologies les plus efficaces pour gagner du temps et améliorer les délais de remédiation. Les analystes disposent ainsi d’une console unique pour les points de terminaison, la messagerie, l’identité, etc. Cette intégration permet aux analystes de découvrir et de nettoyer rapidement les e-mails d’hameçonnage des attaquants, les logiciels malveillants et les comptes compromis avant qu’ils ne puissent causer des dommages importants.

- Focalisation - Ces équipes ne peuvent pas maintenir leur vitesse de résolution élevée pour tous les types de technologies et de scénarios, elles se concentrent donc sur quelques domaines techniques et/ou scénarios. Le plus souvent, il s’agit de la productivité des utilisateurs, comme les e-mails, les alertes AV sur les points de terminaison (par opposition à EDR qui fait l’objet d’enquêtes) et la première réponse aux rapports des utilisateurs.

Investigation et gestion des incidents (niveau 2)

Cette équipe est le point d'escalade pour les problèmes de triage (niveau 1) et surveille directement les alertes qui indiquent un attaquant plus sophistiqué. En particulier, les alertes qui déclenchent des alertes comportementales, les alertes de cas particuliers liées aux ressources critiques de l'entreprise et la surveillance des campagnes d'attaque en cours. De manière proactive, cette équipe examine régulièrement la file d'attente des alertes de l'équipe de triage et peut les détecter de manière proactive à l'aide d'outils XDR dans son temps libre.

Cette équipe fournit une enquête plus approfondie sur un volume plus faible d'attaques plus complexes, souvent des attaques en plusieurs étapes menées par des opérateurs d'attaque humains. Cette équipe gère des types d’alertes nouveaux/non familiers pour documenter les processus pour l’équipe de triage et l’automatisation, incluant souvent des alertes générées par Microsoft Defender pour le cloud sur des applications hébergées dans le cloud, des machines virtuelles, des conteneurs et Kubernetes, des bases de données SQL, etc.

Gestion des incidents : cette équipe prend en charge les aspects non techniques de la gestion des incidents, notamment la coordination avec d'autres équipes à l'instar des communications, du service juridique, de la direction et d'autres parties prenantes de l'entreprise.

Chasse et gestion des incidents (niveau 3)

Il s'agit d'une équipe pluridisciplinaire chargée d'identifier les auteurs d'attaques qui auraient pu échapper aux détections réactives et de gérer les événements majeurs ayant un impact sur l'activité de l'entreprise.

- Repérer : cette équipe repère de manière proactive les menaces non détectées, aide à la remontée et aux analyses avancées pour les enquêtes réactives et affine les alertes ainsi que l’automatisation. Ces équipes fonctionnent davantage selon un modèle fondé sur des hypothèses que sur un modèle d'alerte réactive, et c'est également à cette étape que les équipes rouges et violettes se connectent aux opérations de sécurité.

Comment tout cela s’assemble

Pour vous donner une idée de la façon dont cela fonctionne, suivons un cycle de vie d’incident courant

- L’analyste de Triage (niveau 1) demande une alerte de logiciel malveillant dans la file d’attente et effectue une enquête (par exemple, avec la console Microsoft Defender XDR)

- Si la plupart des cas de triage sont rapidement traités et clôturés, l'analyste observe cette fois que le logiciel malveillant pourrait nécessiter un traitement plus approfondi (par exemple, l'isolement et le nettoyage des appareils). Le triage réaffecte l’incident à l’analyste d’Enquête (niveau 2), qui prend la direction de l’enquête. L'équipe de triage a la possibilité de rester impliquée et d'en apprendre davantage (l'équipe d'investigation peut utiliser Microsoft Sentinel ou un autre SIEM pour un contexte plus large).

- L’enquête vérifie les conclusions de l’enquête (ou l’approfondit) et procède à une correction, et ferme l’incident.

- Ultérieurement, la Chasse (niveau 3) pourrait remarquer cet incident lors de l'examen des incidents clos afin de rechercher des points communs ou des anomalies qui méritent d'être examinés plus en profondeur :

- Détections pouvant faire l'objet d'une restauration automatique

- Plusieurs incidents similaires susceptibles d'avoir une cause racine commune

- D’autres améliorations potentielles des processus/outils/alertes. Dans un cas, le niveau 3 a examiné l’incident et a constaté que l’utilisateur a été victime d’une arnaque technique. Cette détection a ensuite été signalée comme une alerte de priorité potentiellement plus élevée, car les escrocs ont réussi à obtenir l’accès au niveau de l’administrateur sur le point de terminaison. Une exposition à risque plus élevé.

Informations sur les menaces

Les équipes de renseignement sur les menaces fournissent un contexte et des insights pour prendre en charge toutes les autres fonctions (à l’aide d’une plateforme de renseignement sur les menaces (TIP) dans les grandes organisations). Cela peut inclure de nombreuses facettes différentes, notamment

- Recherche technique réactive pour les incidents actifs

- Recherche technique proactive sur les groupes d’attaquants, les tendances en matière d’attaque, les attaques de haut profil, les techniques émergentes, etc.

- Analyse stratégique, recherche et insights pour informer des processus et priorités métier et techniques.

- Et plus encore