Explorer les cas d’utilisation de la réponse XDR (Extended Detection and Response)

Voici des exemples de cas d’usage de détection et d’atténuation.

Détection des menaces

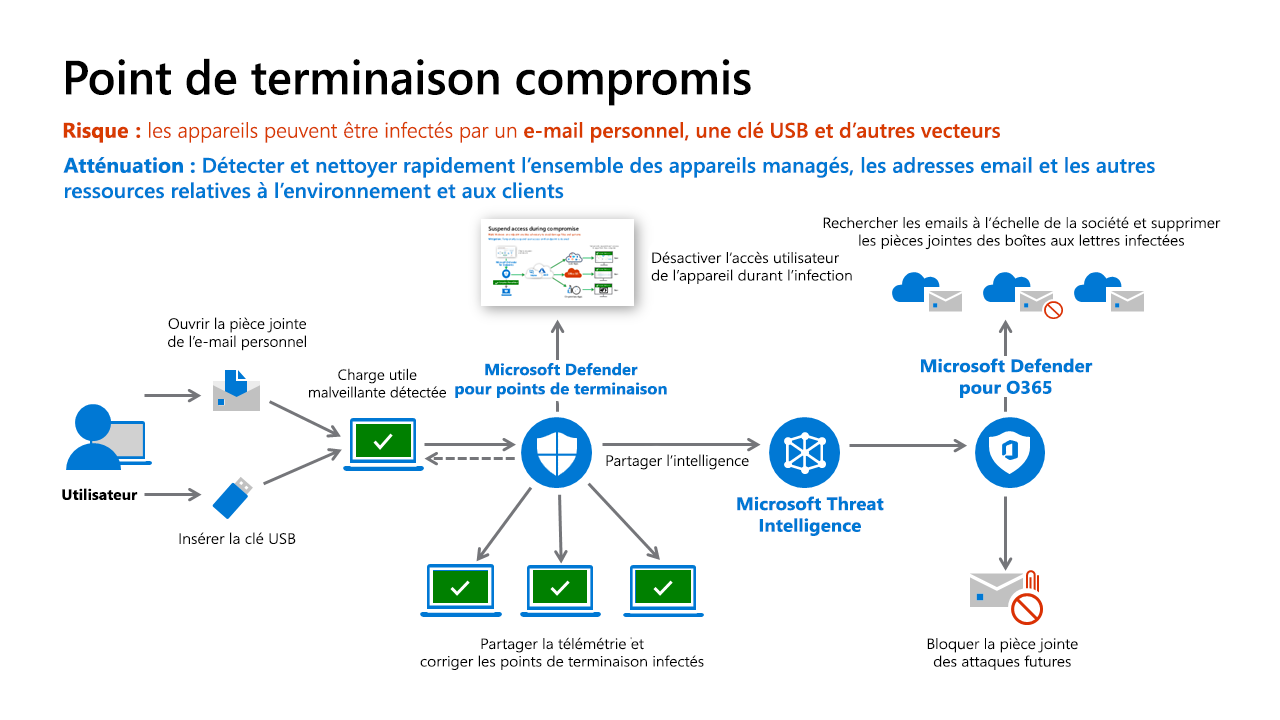

Ce scénario illustre un cas où Microsoft Defender pour point de terminaison détecte une charge utile malveillante (qui peut provenir de n’importe quelle source, y compris un e-mail personnel ou un lecteur USB).

La victime reçoit un e-mail malveillant sur un compte de courrier personnel non protégé par Microsoft Defender pour Office 365 (MDO) ou un lecteur USB, et ouvre la pièce jointe. Une fois la pièce jointe ouverte, le programme malveillant infecte l’ordinateur. L’utilisateur ignore qu’une attaque a eu lieu. Toutefois, Microsoft Defender pour point de terminaison (MDE) détecte cette attaque, déclenche une alerte aux opérations de sécurité et fournit des détails sur la menace à l’équipe de sécurité. Désactiver l’accès utilisateur à partir de l’appareil lors de l’infection : MDE signale à Intune que le niveau de risque sur ce point de terminaison a changé. Une stratégie de conformité Intune configurée avec une gravité de niveau de risque MDE est déclenchée et marque le compte comme non conforme à la stratégie de l’organisation. L’accès conditionnel créé dans Microsoft Entra ID bloque l’accès utilisateur aux applications.

Correction

MDE corrige la menace : par le biais d’une correction automatisée, de l’approbation des analystes de sécurité de la correction automatisée ou de l’examen manuel de la menace.

MDE corrige également cette menace dans votre entreprise et sur nos clients Microsoft MDE en ajoutant des informations sur cette attaque au système Microsoft Threat Intelligence

Partager les renseignements et restaurer l’accès

Restaurer l’accès : Une fois les appareils infectés corrigés, MDE signale à Intune de modifier l’état de risque de l’appareil et l’accès conditionnel Microsoft Entra ID, puis autorise l’accès aux ressources de l’entreprise (plus d’informations sont disponibles dans la diapositive suivante). Remédier aux variantes de menaces dans MDO et autres - Les signaux de menaces dans Microsoft Threat Intelligence sont utilisés par les outils Microsoft qui sécurisent d’autres parties de la surface d’attaque de votre organisation. MDO et Microsoft Defender pour le cloud utilisent les signaux pour détecter et corriger les menaces dans les e-mails, la collaboration Office, Azure, etc.

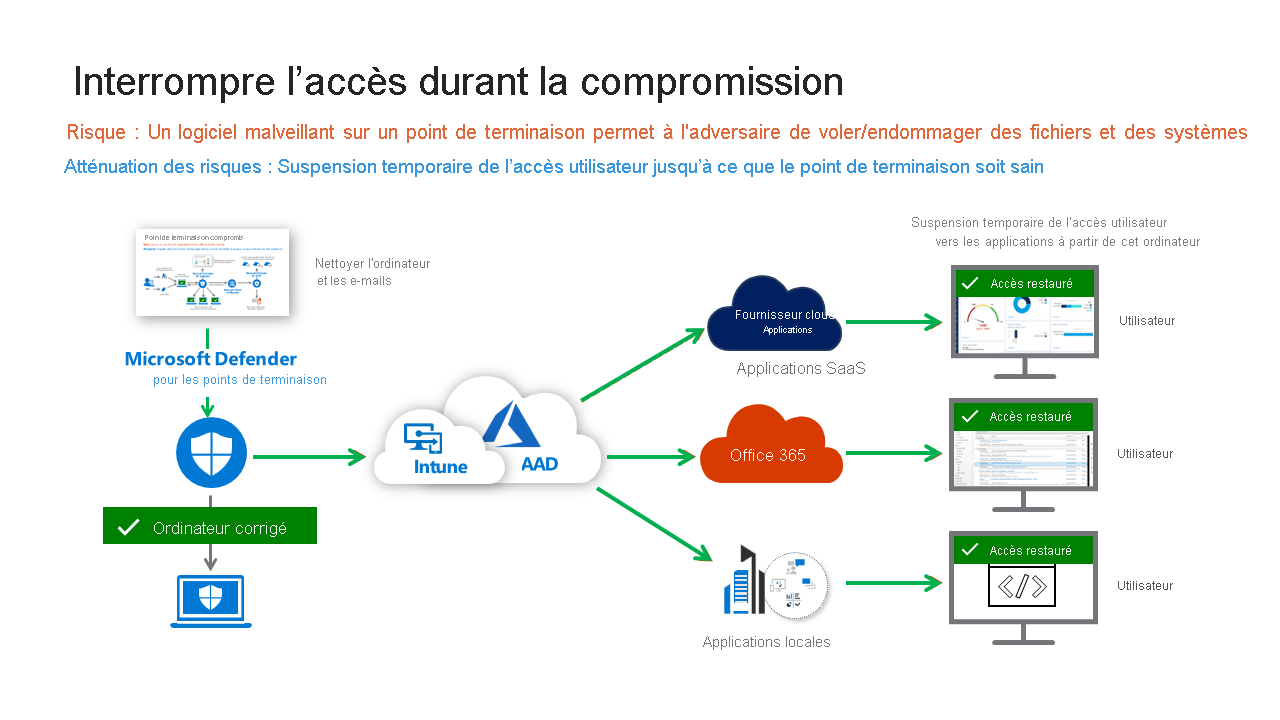

à partir du graphique précédent lorsque l'appareil de l'utilisateur était encore compromis

Accès restreint

L’accès conditionnel a connaissance du risque lié à l’appareil, car Microsoft Defender for Endpoint (MDE) a signalé ce risque à Intune, qui a ensuite mis à jour l’état de conformité de l’appareil dans Microsoft Entra ID.

Pendant ce temps, l’utilisateur ne peut pas accéder aux ressources de l’entreprise. Cette mesure s'applique à toutes les nouvelles demandes de ressources et bloque tout accès actuel aux ressources qui prennent en charge l'évaluation continue de l'accès (CAE). Les utilisateurs peuvent toujours effectuer des tâches générales de productivité sur Internet, notamment des recherches sur YouTube, Wikipédia et tout autre site ne nécessitant pas d’authentification d’entreprise. Toutefois, ils n’auront pas accès aux ressources de l’entreprise.

Accès restauré

Une fois la menace corrigée et nettoyée, MDE déclenche Intune pour mettre à jour Microsoft Entra ID, et l’accès conditionnel restaure l’accès de l’utilisateur aux ressources de l’entreprise.

Cette opération permet d'atténuer les risques pour l'organisation en veillant à ce que les attaquants qui pourraient contrôler ces appareils ne puissent pas accéder aux ressources de l'entreprise, tout en réduisant au minimum l'impact sur la productivité des utilisateurs afin de minimiser l'interruption des processus d'entreprise.