Quand utiliser Azure Private Link

Vous connaissez Private Link et son fonctionnement. Vous avez maintenant besoin de certains critères pour vous aider à évaluer si Private Link est une solution adaptée à votre entreprise. Pour vous aider à prendre une décision, considérons les objectifs suivants :

- Intégration des services PaaS Azure à votre réseau virtuel

- Sécurisation du trafic entre le réseau de votre entreprise et le cloud Azure

- Élimination de l’exposition Internet pour les services PaaS

- Accès aux ressources PaaS Azure sur les réseaux

- Réduction du risque d’exfiltration des données

- Offrir aux clients un accès privé aux services Azure créés par l’entreprise

Dans le cadre de votre évaluation d’Azure Private Link, vous savez que Contoso vise plusieurs de ces objectifs. Pour plus d’informations, lisez les sections correspondantes.

Intégration des services PaaS Azure à votre réseau virtuel

En fonction de la ressource et de sa configuration, la connexion aux services PaaS Azure peut être compliquée. Private Link réduit cette complexité en faisant apparaître les services Azure comme un simple autre nœud sur votre réseau virtuel Azure. Une ressource Private Link faisant désormais partie de votre réseau virtuel, les clients peuvent utiliser un nom de domaine complet relativement simple pour établir la connexion.

Sécurisation du trafic entre le réseau de votre entreprise et le cloud Azure

Voici l’un des paradoxes du cloud computing : Pour qu’une machine virtuelle basée sur le cloud accède à un service dans le même fournisseur de cloud, la connexion et le trafic doivent se trouver en dehors du cloud. Autrement dit, bien que les points de terminaison se trouvent dans le cloud, le trafic doit transiter par Internet.

Malheureusement, une fois que le trafic quitte le cloud, il devient « public » et donc vulnérable. Il existe une longue liste d’attaques potentielles que des personnes mal intentionnées peuvent utiliser pour voler, espionner ou corrompre ce trafic.

Private Link élimine ce risque en redirigeant le trafic afin qu’il ne passe pas par Internet. Au lieu de cela, tout le trafic entre votre réseau virtuel et une ressource Private Link passe par le réseau virtuel Azure sécurisé et privé de Microsoft.

Élimination de l’exposition Internet pour les services PaaS

La plupart des ressources Azure PaaS sont accessibles sur Internet. Ces ressources comportent, par défaut, un point de terminaison public qui offre une adresse IP publique permettant aux clients de se connecter à la ressource via Internet.

De par sa conception, le point de terminaison public expose la ressource à Internet. Mais ce point de terminaison peut également jouer le rôle de point d’attaque pour les pirates qui cherchent un moyen d’infiltrer ou d’interrompre le service.

Private Link ne fait rien pour empêcher de telles attaques. Toutefois, une fois que vous avez créé un point de terminaison privé et que vous l’avez mappé à la ressource Azure, vous n’avez plus besoin du point de terminaison public de la ressource. Heureusement, vous pouvez configurer la ressource pour désactiver son point de terminaison public afin qu’elle ne présente plus de surface d’attaque à Internet.

Accès aux ressources PaaS Azure sur les réseaux

Les configurations réseau sont rarement constituées d’un seul réseau virtuel. La plupart des réseaux incluent également l’un des éléments suivants, ou les deux :

Un ou plusieurs réseaux appariés connectés via l’appairage de réseaux virtuels Azure.

Un ou plusieurs réseaux locaux connectés via l’appairage privé ExpressRoute ou via un tunnel VPN.

Sans Private Link, ces réseaux doivent créer leurs propres connexions à une ressource Azure spécifique. Ces connexions requièrent généralement un accès public à Internet. Cette condition change dès que Private Endpoint mappe la ressource Azure à une adresse IP privée dans votre réseau virtuel. Désormais, tous vos réseaux appariés peuvent se connecter directement à la ressource Private Link, sans aucune autre configuration.

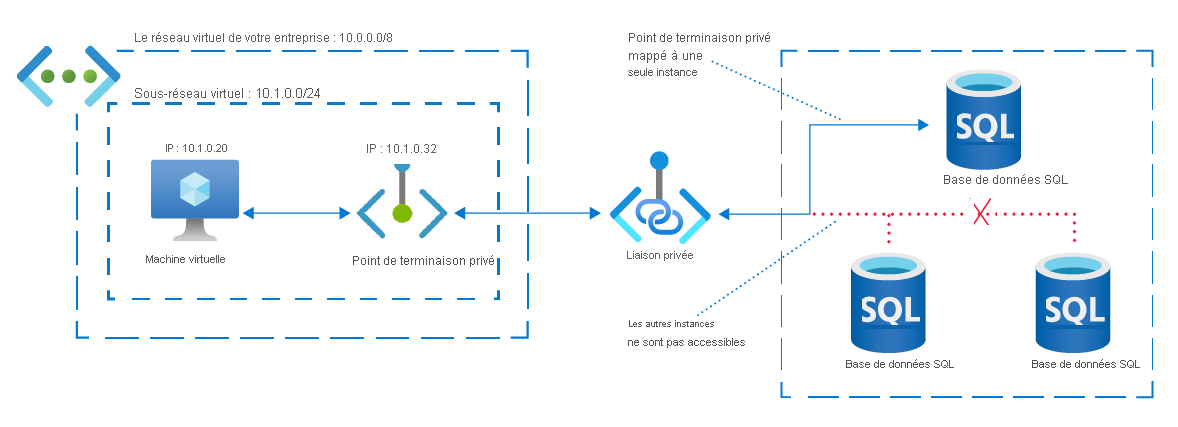

Réduction du risque d’exfiltration des données

Supposons qu’une machine virtuelle de votre réseau soit connectée à un service Azure. Il est souvent possible pour un utilisateur de la machine virtuelle d’accéder à plusieurs ressources dans le service Azure. Par exemple, si le service est Stockage Azure, un utilisateur peut accéder à plusieurs objets blob, tables, fichiers, etc.

Supposons à présent qu’une personne malveillante a pris le contrôle de la machine virtuelle. Dans ce scénario, un utilisateur peut déplacer des données d’une ressource vers une autre ressource qu’il contrôle.

Ce scénario est un exemple d’exfiltration de données. Private Link réduit le risque d’exfiltration de données en mappant un point de terminaison privé à une instance unique d’une ressource Azure. Un pirate peut afficher les données, mais il n’a aucun moyen de les copier ou de les déplacer vers une autre ressource.

Offrir aux clients un accès privé aux services Azure créés par l’entreprise

Supposons que votre entreprise crée des services Azure personnalisés. Qui consomme ces services ? Toute personne figurant dans la liste suivante :

- Acheteurs de vos produits.

- Fournisseurs ou clients de l’entreprise.

- Employés de votre entreprise.

Chaque utilisateur de la liste ci-dessus est un client de votre service.

Il y a de grandes chances pour que les données consultées et créées par ces clients soient aussi importantes que celles de votre entreprise. Les données de votre client méritent donc un niveau de confidentialité et de sécurité identique à celui des données de votre entreprise.

Si vous estimez que Private Link est un choix judicieux pour sécuriser les données de votre entreprise, vous souhaiterez peut-être étendre ce modèle de sécurité à vos services Azure personnalisés. En plaçant vos services personnalisés derrière Azure Standard Load Balancer, vous pouvez utiliser le service Private Link pour permettre aux clients d’accéder à votre service à l’aide de Private Endpoint.

Imaginez la satisfaction de votre service marketing en apprenant qu’il peut désormais offrir aux clients un accès privé et sécurisé à vos services Azure personnalisés.