Fonctionnement d’Azure Private Link

Vous êtes familiarisé avec les fonctionnalités de base et les avantages de Private Link. Nous allons maintenant examiner le fonctionnement de Private Link. Voyons en particulier comment il fonctionne avec Private Endpoint et le service Private Link pour offrir un accès privé aux services Azure. Ces informations vous aideront à évaluer si Private Link est la solution adaptée à votre entreprise.

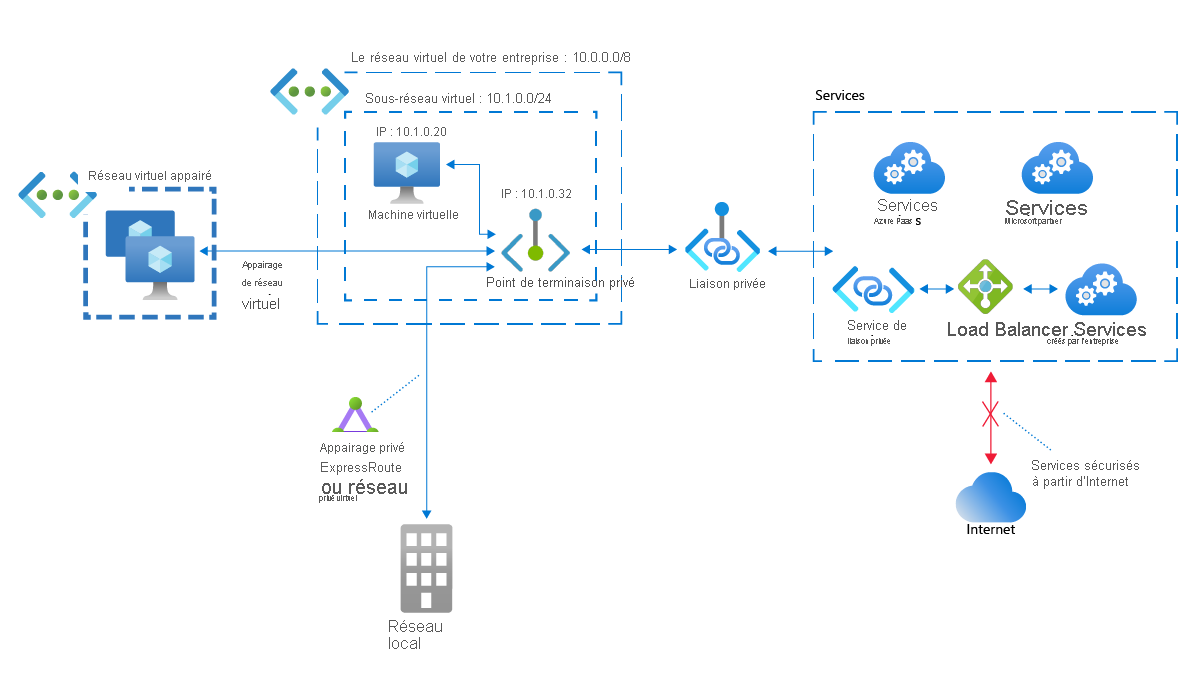

Intégration de Private Link à un réseau virtuel Azure

Private Link fournit un accès privé aux services Azure. Ici, « privé » signifie que la connexion utilise le réseau principal Microsoft Azure au lieu d’Internet. Pour permettre ce basculement, Private Link modifie la méthode de connectivité pour la ressource Azure d’un point de terminaison public vers un point de terminaison privé.

Maintenant, vous n’accédez pas à la ressource Azure à l’aide d’une adresse IP publique. Au lieu de cela, vous utilisez une adresse IP privée qu’Azure affecte à la ressource à partir de l’espace d’adressage de votre sous-réseau.

À retenir : La ressource Azure fait désormais partie intégrante de votre réseau virtuel. Les clients de votre réseau peuvent accéder à cette ressource Private Link comme n’importe quelle autre ressource réseau.

Pour une sécurité accrue, la connexion à la ressource utilise désormais le réseau principal Microsoft Azure. Autrement dit, tout trafic vers et depuis la ressource contourne totalement le réseau Internet public.

Toutefois, le point de terminaison public de la ressource existe toujours, même si vous ne l’utilisez pas. La présence d’un point de terminaison public, même s’il n’est pas utilisé, constitue encore un risque pour la sécurité. Heureusement, il est possible de désactiver le point de terminaison public de la ressource Azure, ce qui élimine tout problème de sécurité potentiel.

Fonctionnement d’Azure Private Endpoint

Comment faire passer une interface de ressource de « publique » à « privée » ? Ajoutez un point de terminaison privé Azure à votre configuration réseau. Private Endpoint est une interface réseau qui crée une connexion privée entre votre réseau virtuel et une ressource Azure spécifiée.

Private Endpoint sélectionne une adresse IP privée inutilisée dans l’espace d’adressage d’un sous-réseau spécifié de votre réseau virtuel. Par exemple, supposons que vous ayez un sous-réseau qui utilise l’espace d’adressage 10.1.0.0/24. Les machines virtuelles sur ce sous-réseau utilisent des adresses IP telles que 10.1.0.20 ou 10.1.0.155.

Private Endpoint obtient une adresse IP à partir du même espace d’adressage, par exemple 10.1.0.32. Private Endpoint mappe ensuite cette adresse à un service Azure spécifié. L’utilisation de l’adresse IP privée intègre efficacement le service à votre réseau virtuel.

Notes

Les clients qui se connectent à une ressource Private Link n’ont pas besoin d’utiliser l’adresse IP attribuée de Private Link dans la chaîne de connexion. Au lieu de cela, si vous configurez le point de terminaison privé pour qu’il s’intègre à votre zone DNS privée, Azure attribue automatiquement un nom de domaine complet au point de terminaison. Par exemple, si la ressource Private Link est une table de stockage Azure, le nom de domaine complet est semblable à mystorageaccount1234.table.core.windows.net.

Voici quelques points clés à prendre en compte lors de l’évaluation de Private Endpoint :

- Private Endpoint offre une connectivité privée entre les machines virtuelles et d’autres clients sur votre réseau virtuel Azure et les services Azure gérés par Private Link.

- Private Endpoint offre une connectivité privée entre vos réseaux virtuels appairés au niveau régional et les services Azure gérés par Private Link.

- Private Endpoint offre une connectivité privée entre vos réseaux virtuels appairés globalement et les services Azure gérés par Private Link.

- Private Endpoint offre une connectivité privée entre votre réseau local, connecté via un appairage privé ExpressRoute ou un VPN, et des services Azure gérés par Private Link.

- Vous pouvez déployer jusqu’à 1 000 interfaces Private Endpoint par réseau virtuel.

- Vous pouvez déployer jusqu’à 64 000 interfaces Private Endpoint par abonnement Azure.

- Vous pouvez mapper un maximum de 1 000 interfaces Private Endpoint à la même ressource Private Link.

Attention

Même s’il est possible de mapper plusieurs interfaces Private Endpoint à une même ressource, cette approche n’est pas recommandée car elle peut entraîner des conflits DNS et d’autres problèmes. La meilleure pratique consiste à mapper une seule interface Private Endpoint à une seule ressource Private Link.

- Les connexions étant unidirectionnelles, seuls les clients peuvent se connecter à une interface Private Endpoint. Si un service Azure est mappé à une interface Private Endpoint, le fournisseur de ce service ne peut pas se connecter (ni même afficher) l’interface Private Endpoint.

- Une interface Private Endpoint déployée est en lecture seule, ce qui signifie que personne ne peut la modifier. Par exemple, personne ne peut mapper l’interface à une autre ressource, et personne ne peut pas modifier l’adresse IP de l’interface.

- Même si vous devez déployer l’interface Private Endpoint dans la même région que votre réseau virtuel, la ressource Private Link peut se trouver dans une autre région.

Notes

Quelle est la différence entre un point de terminaison de service et un point de terminaison privé ? Un point de terminaison de service configure une ressource Azure pour autoriser les connexions uniquement à partir d’un réseau virtuel spécifié. Mais cette connexion est toujours effectuée via le point de terminaison public de la ressource. Par conséquent, certains risques de sécurité subsistent. Private Endpoint supprime ces risques en prenant en charge la désactivation du point de terminaison public d’une ressource.

Fonctionnement du service Azure Private Link

Le service Azure Private Link offre les avantages de Private Link à vos services Azure personnalisés. La seule exigence est que vous exécutiez votre service personnalisé derrière Azure Standard Load Balancer. Vous pouvez ensuite créer une ressource de service Private Link et l’attacher à l’équilibreur de charge.

Attention

Azure offre deux versions de son équilibreur de charge : de base et standard. Basic Load Balancer ne prenant pas en charge le service Private Link, veillez à utiliser Standard Load Balancer.

Une fois que vous avez créé la ressource du service Private Link, Azure génère un alias pour la ressource, qui est une chaîne en lecture seule globalement unique avec la syntaxe prefix.guid.suffix :

- prefix. Nom que vous attribuez au service personnalisé.

- guid. ID globalement unique généré automatiquement par Azure.

- suffix. La région de texte region.azure.privatelinkservice est la région dans laquelle le service Private Link est déployé.

Vous partagez l’alias du service Private Link avec les utilisateurs de votre service personnalisé. Chaque utilisateur configure ensuite un point de terminaison privé dans son propre réseau virtuel Azure. Il mappe ensuite le point de terminaison à l’alias de service Private Link.

Voici quelques points clés à prendre en compte lors de l’évaluation du service Private Link :

- Votre service Private Link est accessible via un point de terminaison privé dans n’importe quelle région publique.

- Le service Private Link doit être déployé dans la même région que l’équilibreur de charge standard et le réseau virtuel qui héberge votre service Azure personnalisé.

- Vous pouvez déployer jusqu’à 800 ressources de service Private Link par abonnement Azure.

- Vous pouvez mapper un maximum de 1 000 interfaces Private Endpoint à la même ressource de service Private Link.

- Vous pouvez déployer plusieurs ressources de service Private Link sur le même équilibreur de charge standard à l’aide de différentes configurations IP frontales.

Exemple complet

Souhaitez-vous accéder à une ressource Azure sans utiliser le réseau Internet public ? Voulez-vous proposer une ressource Azure personnalisée en privé ? Si vous avez répondu oui à une ou aux deux questions, alors Private Link, Private Endpoint et le service Private Link vous aideront à atteindre vos objectifs de la façon suivante :

- Pour accéder en privé à un service PaaS Azure ou à un service Azure à partir d’un partenaire Microsoft, créez un point de terminaison privé dans un sous-réseau de votre réseau virtuel Azure. Ce point de terminaison privé utilise Private Link pour accéder au service Azure à l’aide d’une adresse IP privée sur le réseau principal Microsoft Azure. Les réseaux virtuels appairés et les réseaux locaux qui utilisent l’appairage privé ExpressRoute ou un tunnel VPN peuvent également accéder au service Azure via le point de terminaison privé.

- Pour offrir un accès privé à un service Azure personnalisé, placez le service derrière un équilibreur de charge standard, créez une ressource de service Private Link, puis attachez-la à la configuration d’adresse IP frontale de l’équilibreur de charge.