Comment fonctionne le Pare-feu Azure

Vous connaissez les fonctionnalités de base du Pare-feu Azure et d’Azure Firewall Manager. Examinons à présent comment ces technologies fonctionnent pour assurer la sécurité de vos ressources Azure. Ces informations vous aident à déterminer si le Pare-feu Azure est l’outil adapté à la stratégie de sécurité réseau de Contoso.

Comment le Pare-feu Azure protège un réseau virtuel Azure

Pour comprendre comment le Pare-feu Azure protège votre réseau virtuel, sachez qu’il existe deux caractéristiques clés dans tout déploiement de Pare-feu Azure :

- L’instance de pare-feu a une adresse IP publique à laquelle tout le trafic entrant est envoyé.

- L’instance de pare-feu a une adresse IP privée à laquelle tout le trafic sortant est envoyé.

Ce qui signifie que tout le trafic, entrant et sortant, passe par le pare-feu. Par défaut, le pare-feu refuse l’accès à tout. Votre tâche consiste à configurer le pare-feu avec les conditions sous lesquelles le trafic est autorisé via le pare-feu. Chaque condition est appelée une règle et chaque règle applique un ou plusieurs contrôles sur les données. Seul le trafic qui passe avec succès toutes les règles du pare-feu est autorisé à traverser.

La façon dont le Pare-feu Azure gère le trafic réseau dépend de l’origine du trafic :

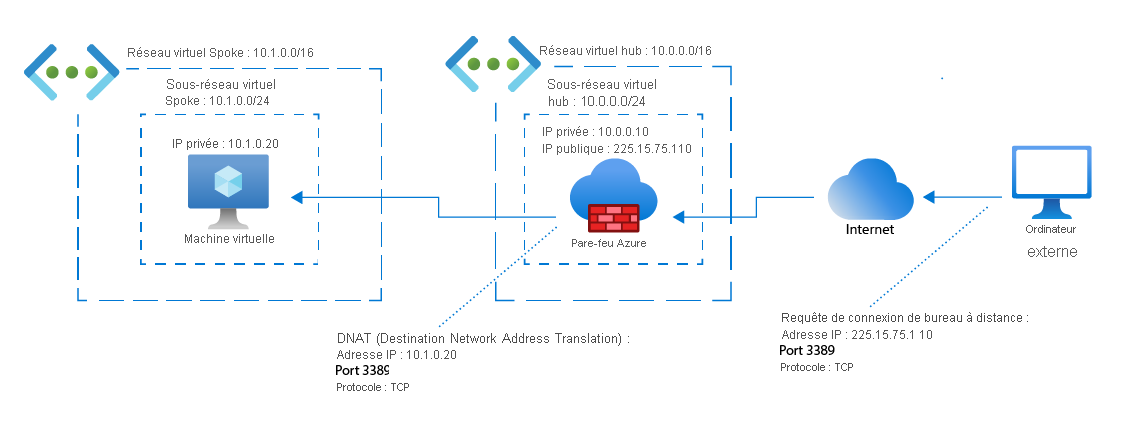

- Pour le trafic entrant autorisé, le Pare-feu Azure utilise DNAT pour traduire l’adresse IP publique du pare-feu en adresse IP privée de la ressource de destination appropriée dans le réseau virtuel.

- Pour le trafic sortant autorisé, le Pare-feu Azure utilise SNAT pour traduire l’adresse IP source en adresse IP publique du pare-feu.

Notes

Le Pare-feu Azure utilise SNAT seulement si l’adresse IP de destination se trouve en dehors de votre réseau virtuel. Si l’adresse IP de destination provient de l’espace d’adressage privé de votre réseau virtuel, le Pare-feu Azure n’utilise pas SNAT sur le trafic.

Où le Pare-feu Azure se situe sur un réseau virtuel

Pour que le Pare-feu Azure fasse son travail efficacement, vous devez le définir comme une barrière entre un réseau approuvé que vous souhaitez protéger et un réseau non approuvé qui offre des menaces potentielles. Le plus souvent, vous déployez le Pare-feu Azure comme barrière entre votre réseau virtuel Azure et Internet.

Le Pare-feu Azure est le mieux déployé avec une topologie de réseau Hub-and-Spoke présentant les caractéristiques suivantes :

- Un réseau virtuel jouant le rôle de point de connectivité central. Ce réseau est le réseau virtuel Hub.

- Un ou plusieurs réseaux virtuels appairés au Hub. Ces pairs sont les réseaux virtuels Spoke et sont utilisés pour provisionner les serveurs de charge de travail.

Vous déployez l’instance de pare-feu sur un sous-réseau du réseau virtuel Hub, puis vous configurez tout le trafic entrant et sortant pour qu’il traverse le pare-feu.

Utilisez les étapes générales suivantes pour configurer une instance du Pare-feu Azure :

- Créer un réseau virtuel Hub qui comprend un sous-réseau pour le déploiement du pare-feu.

- Créer les réseaux virtuels Spoke et leurs sous-réseaux et serveurs.

- Appairer les réseaux Hub-and-Spoke.

- Déployer le pare-feu sur le sous-réseau du Hub.

- Pour le trafic sortant, créer une route par défaut qui envoie le trafic de tous les sous-réseaux à l’adresse IP privée du pare-feu.

- Configurer le pare-feu avec des règles pour filtrer le trafic entrant et sortant.

Types de règles du Pare-feu Azure

Le tableau suivant décrit les trois types de règles que vous pouvez créer pour un pare-feu Azure.

| Type de règle | Description |

|---|---|

| NAT | Traduisez et filtrez le trafic Internet entrant en fonction de l’adresse IP publique de votre pare-feu et d’un numéro de port spécifié. Par exemple, pour activer une connexion Bureau à distance à une machine virtuelle, vous pouvez utiliser une règle NAT pour traduire l’adresse IP publique de votre pare-feu et le port 3389 en adresse IP privée de la machine virtuelle. |

| Application | Filtrez le trafic en fonction d’un FQDN. Par exemple, vous pouvez utiliser une règle d’application pour autoriser le trafic sortant à accéder à une instance Azure SQL Database avec le FQDN server10.database.windows.net. |

| Réseau | Filtrez le trafic en fonction d’un ou plusieurs des trois paramètres réseau suivants : Adresse IP, port et protocole. Par exemple, vous pouvez utiliser une règle de réseau pour autoriser le trafic sortant à accéder à un serveur DNS particulier à une adresse IP spécifique avec le port 53. |

Important

Le Pare-feu Azure applique les règles par ordre de priorité. Les règles basées sur le renseignement sur les menaces reçoivent toujours la priorité la plus élevée et sont traitées en premier. Ensuite, les règles sont appliquées par type : Règles NAT, puis règles de réseau, puis règles d’application. Dans chaque type, les règles sont traitées en fonction des valeurs de priorité que vous attribuez quand vous créez la règle, de la valeur la plus basse à la valeur plus haute.

Options de déploiement du Pare-feu Azure

Le Pare-feu Azure offre de nombreuses fonctionnalités conçues pour faciliter la création et la gestion des règles. Le tableau suivant récapitule ces fonctionnalités.

| Fonctionnalité | Description |

|---|---|

| FQDN | Nom de domaine d’un hôte ou d’une ou plusieurs adresses IP. L’ajout d’un FQDN à une règle d’application autorise l’accès à ce domaine. Lorsque vous utilisez un FQDN dans une règle d’application, vous pouvez utiliser des caractères génériques comme *.google.com. |

| Étiquette de FQDN | Groupe de FQDN Microsoft très connus. L’ajout d’une étiquette de FQDN à une règle d’application autorise l’accès sortant aux FQDN de l’étiquette. Il existe des étiquettes de FQDN pour Windows Update, Azure Virtual Desktop, les diagnostics Windows, la Sauvegarde Azure et plus encore. Microsoft gère les étiquettes FQDN, elles ne peuvent pas être modifiées ni créées. |

| Étiquette de service | Groupe de préfixes d’adresses IP associés à un service Azure spécifique. L’ajout d’une étiquette de service à une règle de réseau autorise l’accès au service représenté par l’étiquette. Il existe des étiquettes de service pour des dizaines de services Azure, notamment Sauvegarde Azure, Azure Cosmos DB, Logic Apps et plus encore. Microsoft gère les étiquettes de service, elles ne peuvent pas être modifiées ni créées. |

| Groupes IP | Groupe d’adresses IP, par exemple 10.2.0.0/16 ou 10.1.0.0-10.1.0.31. Vous pouvez utiliser un groupe d’adresses IP comme adresse source dans une règle NAT ou d’application, ou comme adresse source ou de destination dans une règle de réseau. |

| Système DNS personnalisé | Serveur DNS personnalisé qui résout les noms de domaine en adresses IP. Si vous utilisez un serveur DNS personnalisé plutôt qu’Azure DNS, vous devez également configurer le Pare-feu Azure en tant que proxy DNS. |

| Proxy DNS | Vous pouvez configurer le Pare-feu Azure pour qu’il fasse office de proxy DNS, ce qui signifie que toutes les demandes DNS clientes passent par le pare-feu avant d’aller au serveur DNS. |