Qu’est-ce qu’un pare-feu Azure ?

Ici, vous apprenez les bases et les fonctionnalités du Pare-feu Azure et d’Azure Firewall Manager. Cette vue d’ensemble devrait vous aider à déterminer si le Pare-feu Azure et Azure Firewall Manager conviennent à la stratégie de sécurité réseau de Contoso.

Vue d’ensemble du Pare-feu Azure

Le Pare-feu Azure est un service de sécurité basé sur le cloud qui protège vos ressources Réseau virtuel Azure des menaces entrantes et sortantes. Dans les sections suivantes, vous allez apprendre les principes de base et les fonctionnalités clés du Pare-feu Azure.

Qu’est-ce qu’un pare-feu ?

Un pare-feu est une fonctionnalité de sécurité réseau qui se situe entre un réseau approuvé et un réseau non approuvé, comme Internet. Le travail du pare-feu consiste à analyser tout le trafic réseau entrant et sortant. Sur la base de cette analyse, le pare-feu autorise le trafic à passer ou refuse. Dans l’idéal, le pare-feu autorise tout le trafic légitime tout en refusant le trafic malveillant, comme les programmes malveillants et les tentatives d’intrusion.

Par défaut, la plupart des pare-feu refusent tout le trafic entrant et sortant. Lorsqu’un pare-feu analyse le trafic réseau, il vérifie que certaines conditions sont remplies avant d’autoriser le trafic à passer. Ces conditions peuvent être une adresse IP, un nom de domaine complet, un port réseau, un protocole réseau ou n’importe quelle combinaison.

Ensemble, ces conditions définissent une règle de pare-feu. Un pare-feu peut avoir une seule règle, mais la plupart des pare-feu sont configurés avec de nombreuses règles. Seul le trafic réseau qui répond aux conditions des règles du pare-feu est autorisé à passer.

Certains pare-feu sont basés sur le matériel et résident dans des appareils qui sont conçus pour faire office de pare-feu. D’autres sont des logiciels qui s’exécutent sur des appareils informatiques à usage général.

Qu’est-ce que le Pare-feu Azure ?

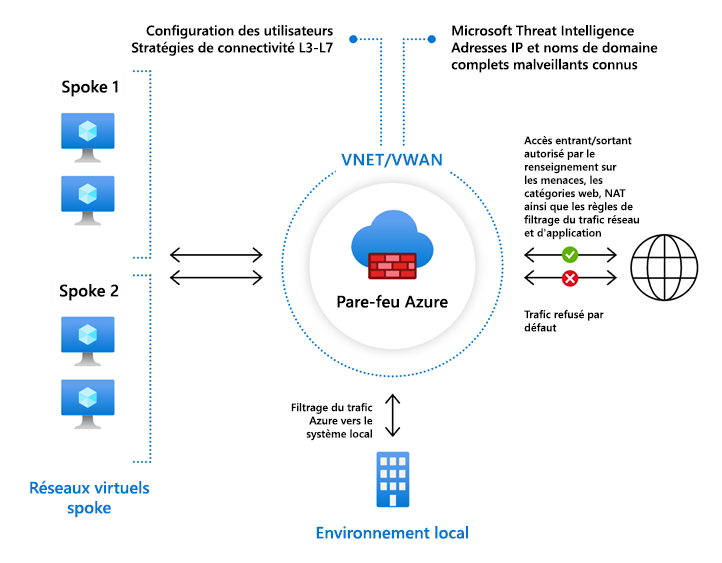

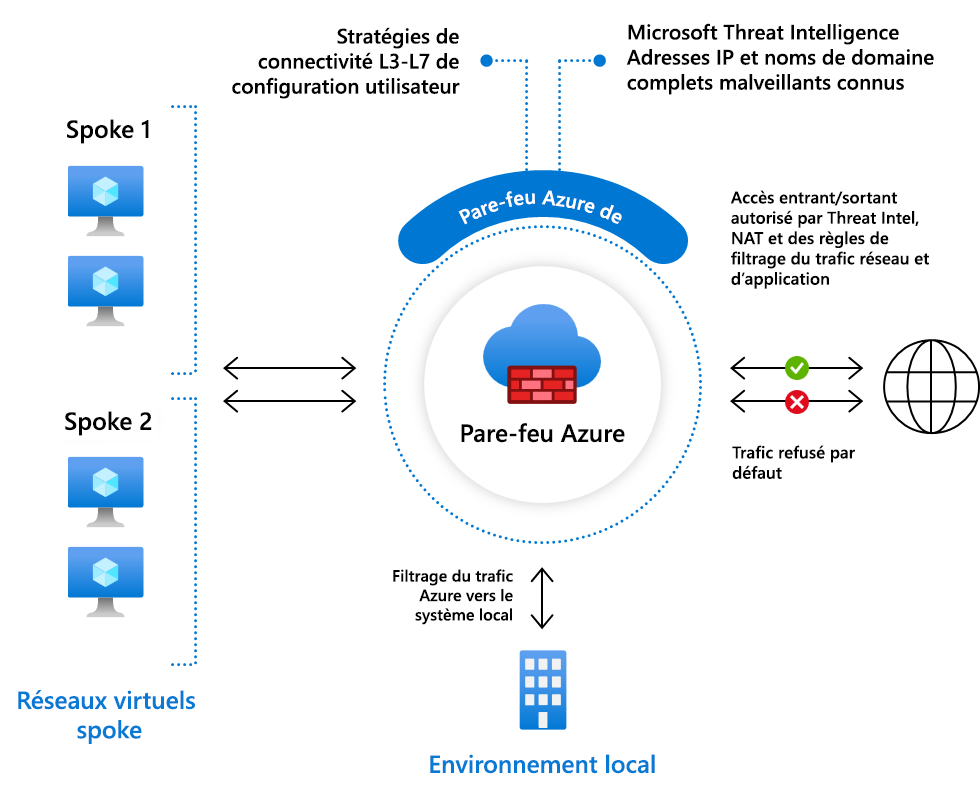

Le Pare-feu Azure est un service de pare-feu basé sur le cloud. Dans la plupart des configurations, le Pare-feu Azure est provisionné dans un réseau virtuel Hub. Le trafic vers et depuis les réseaux virtuels Spoke et le réseau local traverse le pare-feu avec le réseau Hub.

Tout le trafic vers et depuis Internet est refusé par défaut. Le trafic est autorisé uniquement s’il passe divers tests, tels que les règles de pare-feu configurées.

Remarque

Le Pare-feu Azure fonctionne non seulement pour le trafic vers et depuis Internet, mais aussi en interne. Le filtrage du trafic interne comprend le trafic Spoke-à-Spoke et le trafic cloud hybride entre votre réseau local et votre réseau virtuel Azure.

Fonctionnalités clés du Pare-feu Azure Standard

Le tableau suivant liste les fonctionnalités clés du Pare-feu Azure Standard.

| Fonctionnalité | Description |

|---|---|

| Traduction d’adresses réseau sources (SNAT) | Tout le trafic sortant est envoyé à l’adresse IP privée de l’instance de Pare-feu Azure. L’adresse IP de chaque machine virtuelle source est traduite en adresse IP publique statique de l’instance de Pare-feu Azure. Pour toutes les destinations externes, votre trafic réseau semble provenir d’une seule adresse IP publique. |

| DNAT (Destination Network Address Translation) | Tout le trafic entrant venant de sources externes est envoyé à l’adresse IP publique de l’instance de Pare-feu Azure. Le trafic autorisé est traduit en adresse IP privée de la ressource de destination sur votre réseau virtuel. |

| Règles d’application | Règles qui limitent le trafic sortant vers une liste de noms de domaine complets (FQDN). Par exemple, vous pouvez autoriser le trafic sortant à accéder au FQDN d’une instance de base de données SQL spécifiée. |

| Règles de réseau | Règles pour le trafic entrant et sortant basées sur les paramètres réseau. Ces paramètres incluent l’adresse IP source ou de destination, le port réseau et le protocole réseau. |

| Informations sur les menaces | Filtre le trafic entrant et sortant en fonction des règles de renseignement sur les menaces de Microsoft, qui définissent les adresses IP et noms de domaine malveillants connus. Vous pouvez configurer le Pare-feu Azure avec l’un des deux modes de renseignement sur les menaces : vous alerte quand le trafic ne respecte pas une règle de renseignement sur les menaces ou vous alerte et refuse le trafic. |

| Avec état | Examine les paquets réseau en contexte, pas juste individuellement. Si un ou plusieurs paquets arrivent de manière inattendue au vu du trafic actuel, le Pare-feu Azure traite les paquets comme malveillants et les refuse. |

| Tunneling forcé | Active le Pare-feu Azure pour acheminer tout le trafic sortant vers une ressource réseau spécifiée plutôt que directement vers Internet. La ressource réseau peut être un pare-feu matériel local ou une appliance virtuelle réseau qui traite le trafic avant de l’autoriser à passer sur Internet. |

| Prise en charge des étiquettes | Le Pare-feu Azure prend en charge les étiquettes de service et les étiquettes FQDN pour faciliter la configuration des règles. Une étiquette de service est une entité texte qui représente un service Azure. Par exemple, AzureCosmosDB est l’étiquette de service pour le service Azure Cosmos DB. Une étiquette FQDN est une entité texte qui représente un groupe de noms de domaine associés à des services Microsoft connus. Par exemple, WindowsVirtualDesktop est l’étiquette FQDN pour le trafic Azure Virtual Desktop. |

| Proxy DNS | Si le proxy DNS est activé, le Pare-feu Azure peut traiter les requêtes DNS d'un ou plusieurs réseaux virtuels et les transférer vers le serveur DNS de votre choix. |

| Système DNS personnalisé | Permet de configurer le Pare-feu Azure pour qu'il utilise votre propre serveur DNS, tout en veillant à ce que les dépendances sortantes du pare-feu soient toujours résolues avec Azure DNS. |

| Catégories web | La fonctionnalité Catégories web permet aux administrateurs d’autoriser ou de refuser l’accès des utilisateurs à des catégories de sites web telles que les sites de jeux d’argent, les sites de réseaux sociaux et autres. |

| Surveillance | Le Pare-feu Azure journalise tout le trafic réseau entrant et sortant, et vous pouvez analyser les journaux obtenus avec Azure Monitor, Power BI, Excel et d’autres outils. |

Qu’est-ce que le Pare-feu Azure Premium ?

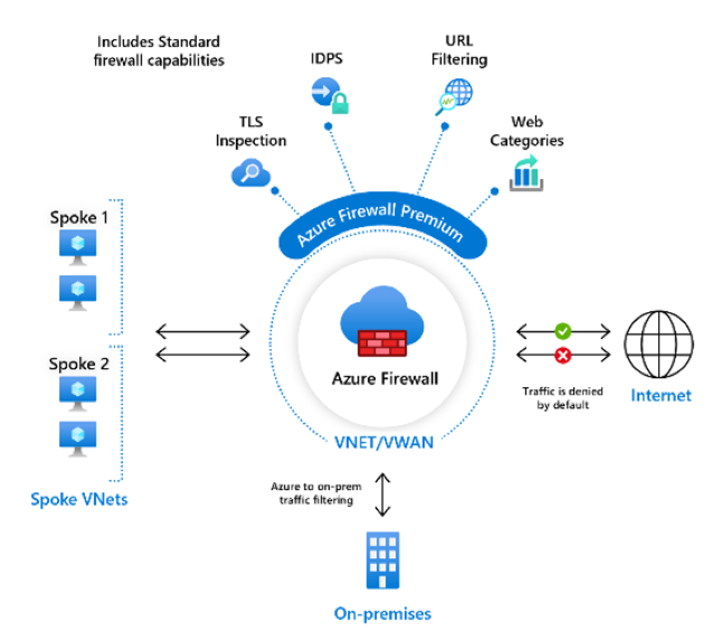

Le Pare-feu Azure Premium offre une protection avancée contre les menaces qui répond aux besoins des environnements hautement sensibles et réglementés, comme les secteurs des paiements et de la santé.

Fonctionnalités clés du Pare-feu Azure Premium

Le tableau suivant liste les fonctionnalités clés du Pare-feu Azure Premium.

| Fonctionnalité | Description |

|---|---|

| Inspection TLS | Déchiffre le trafic sortant, traite les données, puis chiffre les données et les envoie à la destination. |

| IDPS | Un système de détection et de prévention des intrusions sur le réseau vous permet de surveiller le réseau, d’y détecter les activités malveillantes, de journaliser des informations sur ces activités, de les signaler et éventuellement de tenter de les bloquer. |

| Un filtrage des URL | Étend la fonctionnalité de filtrage de nom de domaine complet du Pare-feu Azure pour prendre en compte une URL entière. Par exemple, www.contoso.com/a/c plutôt que www.contoso.com. |

| Catégories web | Les administrateurs peuvent autoriser ou refuser l’accès des utilisateurs à certaines catégories de sites web, comme les sites web de jeux d’argent, les sites web de réseaux sociaux, etc. Les catégories web peuvent être plus affinées dans le Pare-feu Azure Premium. |

Qu’est-ce que le Pare-feu Azure de base ?

Le Pare-feu Azure De base est destiné aux clients de petite et moyenne taille (PME) pour sécuriser leur environnement cloud Azure. Il offre la protection essentielle dont les PME ont besoin à un prix abordable.

Le Pare-feu Azure de base est similaire au Pare-feu standard, mais présente les principales limitations suivantes :

- Prend uniquement en charge le mode d’alerte.

- Unité d’échelle fixe pour exécuter le service sur deux instances principales de machine virtuelle.

- Recommandé pour les environnements avec un débit estimé de 250 Mbits/s.

Vue d’ensemble d’Azure Firewall Manager

Azure Firewall Manager offre un point central pour configurer et gérer plusieurs instances de Pare-feu Azure. Azure Firewall Manager vous permet de créer une ou plusieurs stratégies de pare-feu et de les appliquer rapidement à plusieurs pare-feu.

Qu’est-ce qu’une stratégie de pare-feu ?

La configuration d’un seul Pare-feu Azure peut être compliquée. Par exemple, le pare-feu peut être configuré avec plusieurs regroupements de règles. Une collection est une combinaison de tout ou partie des éléments suivants :

- Au moins une règle de traduction d’adresses réseau (NAT)

- Une ou plusieurs règles de réseau

- Une ou plusieurs règles d’application

Lorsque vous incluez d’autres paramètres de pare-feu, tels que des règles DNS et de renseignement sur les menaces personnalisées, la configuration d’un seul pare-feu peut devenir une charge. À cette charge, s’ajoutent deux scénarios de sécurité réseau courants :

- Vos architectures réseau demandent plusieurs pare-feu.

- Vous voulez que chaque pare-feu implémente un niveau de base de règles de sécurité qui s’applique à tout le monde, ainsi que des règles spéciales pour des groupes spécifiés comme les développeurs, les utilisateurs de base de données et le service marketing.

Pour simplifier la gestion de ces scénarios de pare-feu similaires, vous pouvez implémenter des stratégies de pare-feu. Une stratégie de pare-feu est une ressource Azure qui contient une ou plusieurs collections de règles NAT, réseau et d’application. Elle contient également des paramètres DNS personnalisés, des paramètres de renseignements sur les menaces, etc.

Le point clé réside dans le fait qu’Azure propose une ressource appelée Stratégie de pare-feu. Une stratégie de pare-feu que vous créez est une instance de cette ressource. En tant que ressource distincte, vous pouvez rapidement appliquer la stratégie à plusieurs pare-feu avec Azure Firewall Manager. Vous pouvez créer une stratégie comme stratégie de base, puis avoir des stratégies plus spécialisées qui héritent des règles de la stratégie de base.

Fonctionnalités clés d’Azure Firewall Manager

Le tableau suivant liste les fonctionnalités clés d’Azure Firewall Manager.

| Fonctionnalité | Description |

|---|---|

| Gestion centralisée | Gérez toutes les configurations de pare-feu de l’ensemble de votre réseau. |

| Gérer plusieurs pare-feu | Déployez, configurez et surveillez tous les pare-feu que vous voulez à partir d’une seule interface. |

| Prise en charge de plusieurs architectures réseau | Protège à la fois les réseaux virtuels Azure standard et les hubs Azure Virtual WAN. |

| Routage du trafic automatisé | Le trafic réseau est automatiquement routé vers le pare-feu (si utilisé avec le hub Azure Virtual WAN uniquement). |

| Stratégies hiérarchiques | Vous permet de créer des stratégies de pare-feu parent et enfant. Une stratégie parent contient les règles et les paramètres que vous souhaitez appliquer globalement. Une stratégie enfant hérite de toutes les règles et de tous les paramètres de son parent. |

| Prise en charge des fournisseurs de sécurité tiers | Vous permet d’intégrer des solutions de sécurité en tant que service (SECaaS) tierces pour protéger la connexion Internet de votre réseau. |

| Plan de protection DDoS | Vous pouvez associer vos réseaux virtuels à un plan de protection DDoS dans Azure Firewall Manager. |

| Gérer les stratégies Web Application Firewall | Vous créer et associer de manière centralisée des stratégies Web Application Firewall (WAF) pour vos plateformes de livraison d’applications, à savoir Azure Front Door et Azure Application Gateway. |

Notes

En vous permettant d’intégrer des solutions SECaaS tierces, votre stratégie de sécurité réseau peut consister à utiliser le Pare-feu Azure pour surveiller le trafic réseau local et à utiliser le fournisseur SECaaS tiers pour surveiller le trafic Internet.

Options d’architecture

Azure Firewall Manager permet de gérer la sécurité dans les deux architectures réseau suivantes :

- Réseau virtuel Hub. Un réseau virtuel Azure standard auquel une ou plusieurs stratégies de pare-feu sont appliquées.

- Hub virtuel sécurisé. Un hub Azure Virtual WAN auquel une ou plusieurs stratégies de pare-feu sont appliquées.