Comment fonctionne Azure DDoS Protection

Après avoir examiné le chapitre précédent, vous avez identifié que Contoso bénéficie de protections supplémentaires que le service DDoS Protection fournit par rapport au service Protection de l’infrastructure. Dans cette unité, découvrez les fonctionnalités de DDoS Protection et son fonctionnement.

Fonctionnalités de DDoS Protection

Comme souligné dans l’unité précédente, Azure DDoS Protection offre plus de fonctionnalités que la Protection de l’infrastructure.

Protection DDOS

Lors de l’activation de DDoS Protection, la première étape consiste à associer des réseaux virtuels ou des adresses IP à DDoS Protection. Seuls les services avec une adresse IP publique sur les réseaux virtuels sont protégés. Par exemple, l’adresse IP publique d’Azure Web Application Firewall disponible dans Azure Application Gateway et déployée pour les protections de couche 7 est protégée. Les systèmes qui utilisent des adresses IP non routables sur le réseau virtuel protégé ne sont pas inclus dans le plan de protection. Il s’agit d’un avantage pour les clients parce que ces systèmes ne sont pas accessibles sur Internet et que leur protection n’est pas facturée.

Notes

Pour simplifier le déploiement, vous pouvez configurer la Protection réseau DDoS pour votre organisation et lier des réseaux virtuels de plusieurs abonnements au même plan.

Après avoir configuré la Protection réseau DDoS, vous devez ajouter des ressources protégées. Vous pouvez sélectionner les services qui auront DDoS Protection en utilisant vos groupes de ressources Azure définis par l’utilisateur, groupes d’administration ou abonnements. Vous pouvez également activer la Protection IP DDoS sur une adresse IP en particulier. C’est utile si vous avez besoin d’une protection pour moins de 100 adresses IP ou si vous testez DDoS Protection dans votre environnement.

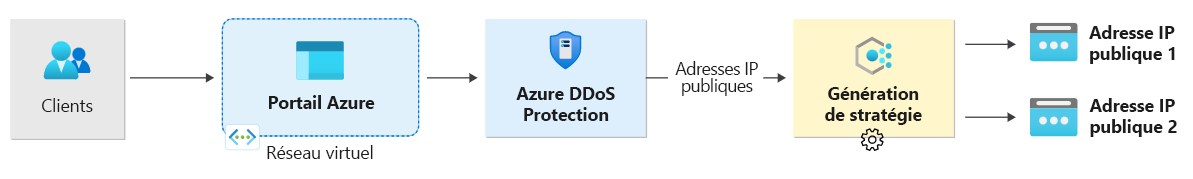

Votre stratégie DDoS est générée lorsque vous activez DDoS Protection. Elle est configurée automatiquement et optimisée en appliquant des algorithmes de machine learning et en utilisant une surveillance du trafic réseau spécifique.

DDoS Protection surveille le trafic réseau et le compare constamment aux limites définies dans la stratégie DDoS. Lorsque votre trafic dépasse la limite maximale, l’atténuation DDoS est lancée automatiquement. Pendant l’atténuation, les paquets envoyés à une ressource protégée sont reroutés par le service de protection DDoS. Plusieurs vérifications sont effectuées sur ce trafic, pour vérifier que les paquets sont conformes aux spécifications Internet et qu’ils ne sont pas malformés. Le trafic IP valide est transféré au service prévu. DDoS Protection applique trois stratégies d’atténuation optimisées automatiquement - TCP SYN, TCP et UDP - pour chaque adresse IP publique associée à une ressource protégée.

Lorsque le trafic diminue pour atteindre un seuil inférieur à celui applicable, l’atténuation est suspendue. Cette protection ne s’applique pas aux environnements App Service.

Le diagramme suivant illustre le flux de données via DDoS Protection.

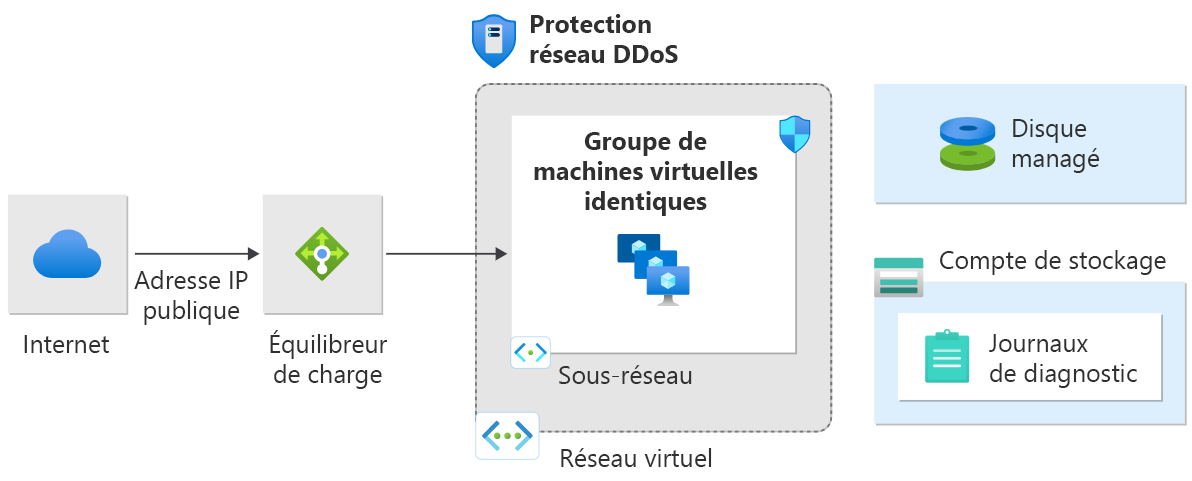

Dans le schéma suivant, la Protection réseau DDoS est activée sur le réseau virtuel de l’équilibreur de charge Azure (Internet) associé à l’adresse IP publique.

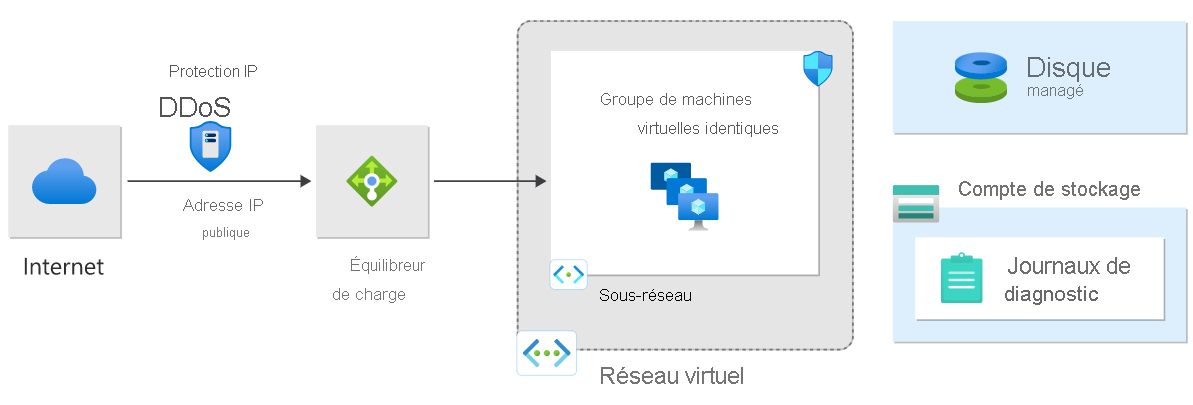

Dans le schéma suivant, la Protection IP DDoS est activée sur l’adresse IP publique front-end d’un équilibreur de charge public.

Réglage adaptatif Azure DDoS Protection

Chaque application Azure a son propre modèle de trafic, qui est unique comme une empreinte digitale. Dans la protection DDoS, le processus consiste à détecter l’attaque, puis à l’arrêter. DDoS Protection utilise un algorithme de machine learning propriétaire, qui identifie le modèle de trafic (empreinte digitale) de votre application et utilise ce modèle pour créer un profil de trafic d’application.

Si cette application commence à recevoir du trafic en dehors de la plage standard, la limite supérieure de votre stratégie d’atténuation DDoS Protection est augmentée pour prendre en charge ce qui peut être une hausse passagère.

Si quelqu’un tente d’effectuer un déni de service distribué sur votre application, le trafic continuera à croître. À ce stade, DDoS Protection déclenche des alertes parce qu’un événement semble anormal avec le trafic. Le trafic entrant vers l’application sera inspecté en temps réel afin de tester les paquets valides. Les paquets non valides seront annulés de sorte qu’ils n’affectent pas la disponibilité ni les performances de votre application.

Métriques DDoS Protection

Dans l’exemple précédent, peu après la détection d’une attaque, DDoS Protection envoie des notifications en utilisant les métriques Azure Monitor et toutes les alertes de protection DDoS. Vous devez analyser l’attaque en utilisant les données qui ont été consignées au cours de cette attaque. Vous pouvez utiliser Microsoft Sentinel, les outils SIEM de partenaires, les journaux Azure Monitor et d’autres services de diagnostic à cet effet. Les données consignées sont conservées pendant 30 jours.

Tester votre protection DDoS

Le test et la validation sont essentiels pour comprendre la façon dont un système s’exécute pendant une attaque DDoS. Les clients Azure peuvent faire appel à nos partenaires de test agréés pour tester les performances de vos services protégés pendant une attaque DDoS :

- BreakingPoint Cloud : un générateur de trafic en libre service à l’aide duquel vos clients peuvent générer du trafic sur les points de terminaison publics dotés de DDoS Protection à des fins de simulation.

- Red Button : collaborez avec une équipe dédiée d’experts pour simuler des scénarios d’attaque DDoS réels dans un environnement contrôlé.

- RedWolf est un fournisseur de tests DDoS en libre-service ou guidés avec un contrôle en temps réel.

Vous pouvez utiliser des simulateurs d’attaque pour :

valider que vos services clés sont protégés au cours d’une attaque DDoS,

expérimenter votre réponse aux incidents sur une attaque DDoS,

aider à former votre personnel de sécurité.

Pour plus d’informations sur ces services, consultez les liens de référence dans l’unité Résumé.