Fonctionnement de Microsoft Sentinel

Microsoft Sentinel vous permet d’activer les opérations de sécurité de bout en bout. Cela commence par l’ingestion des journaux et continue jusqu’à la réponse automatisée aux alertes de sécurité.

Voici les fonctionnalités et les composants clés de Microsoft Sentinel.

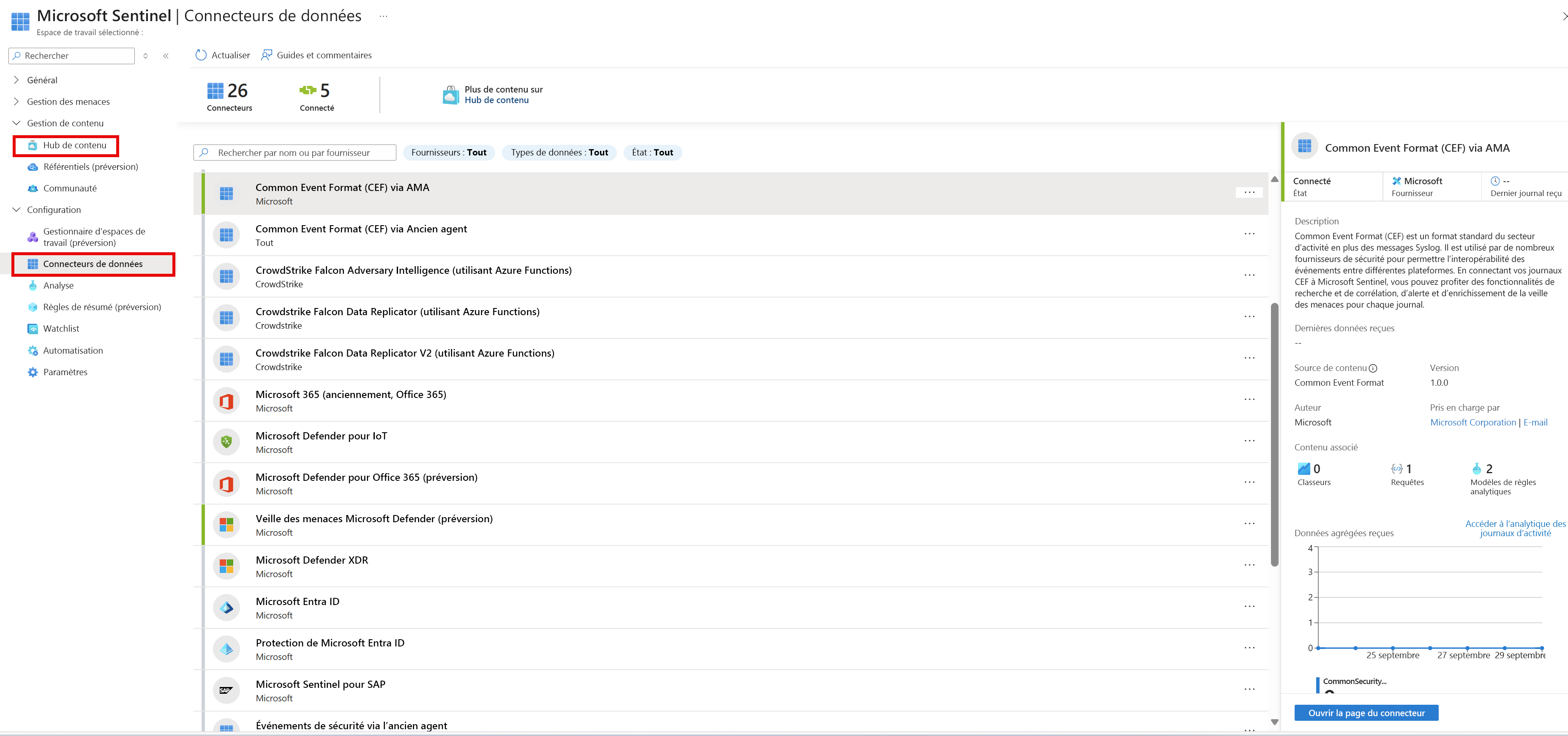

Connecteurs de données

La première chose à faire est d’ingérer vos données dans Microsoft Sentinel. Vous pouvez pour cela faire appel à des connecteurs de données. Vous connectez les connecteurs de données en installant d’abord les solutions Hub de contenu. Une fois ces solutions installées, vous pouvez ajouter des services, comme les journaux d’activité Azure, en sélectionnant simplement un bouton. D’autres, par exemple syslog, nécessitent davantage de configuration. Il existe des connecteurs de données qui couvrent l’ensemble des scénarios et des sources, notamment mais pas exclusivement :

- syslog

- CEF (Common Event Format)

- Échange automatisé approuvé d’informations d’indicateur (TAXII) (pour le renseignement sur les menaces)

- Activité Azure

- Services Microsoft Defender

- Amazon Web Services (AWS) et Google Cloud Platform (GCP)

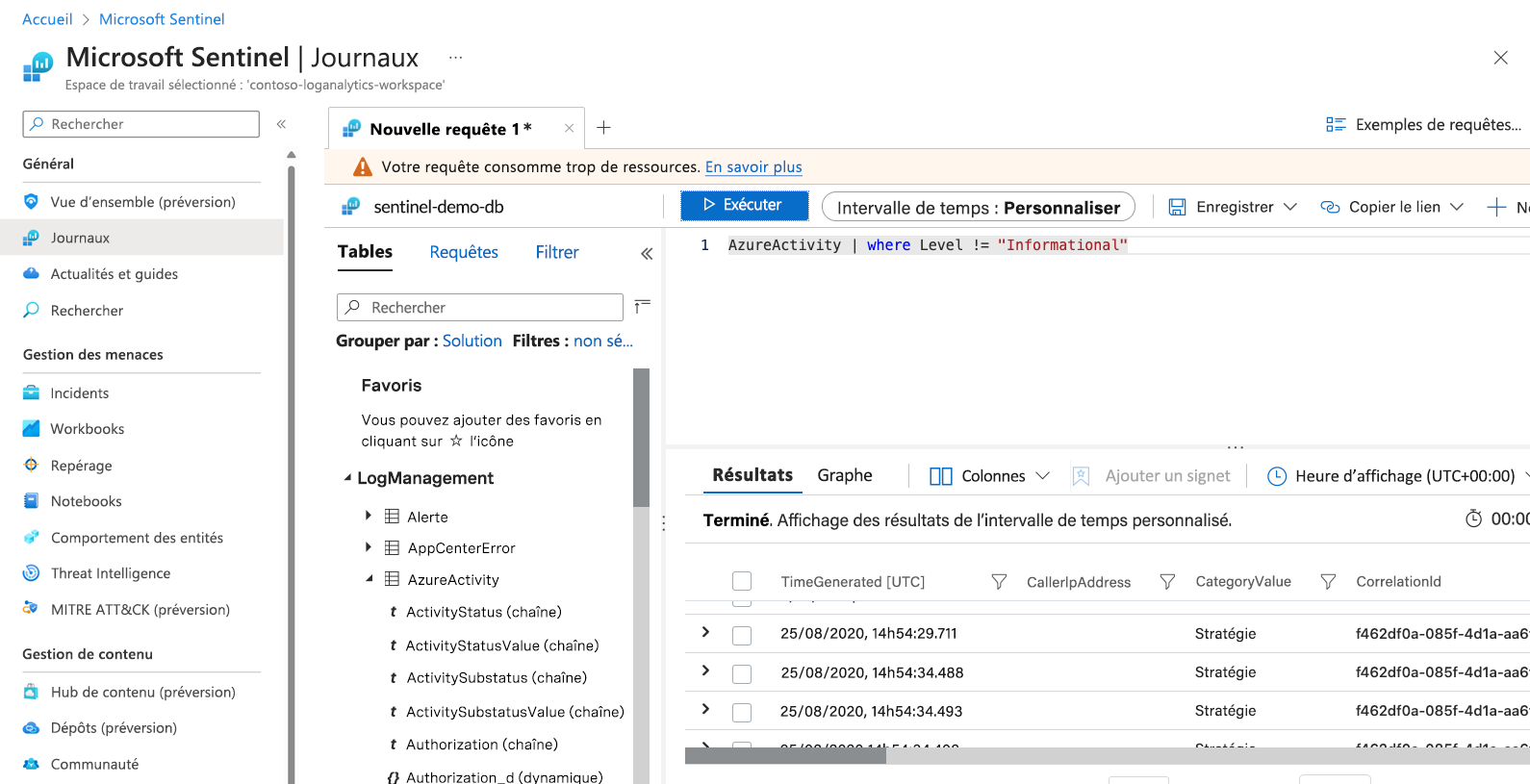

Rétention des journaux

Une fois les données ingérées dans Microsoft Sentinel, elles sont stockées dans l’espace de travail Log Analytics. Les avantages de l’utilisation de Log Analytics comprennent la possibilité d’utiliser le langage de requête Kusto (KQL) pour interroger vos données. KQL est un langage de requête complet qui vous permet d’approfondir vos connaissances et d’obtenir des insights à partir de nos données.

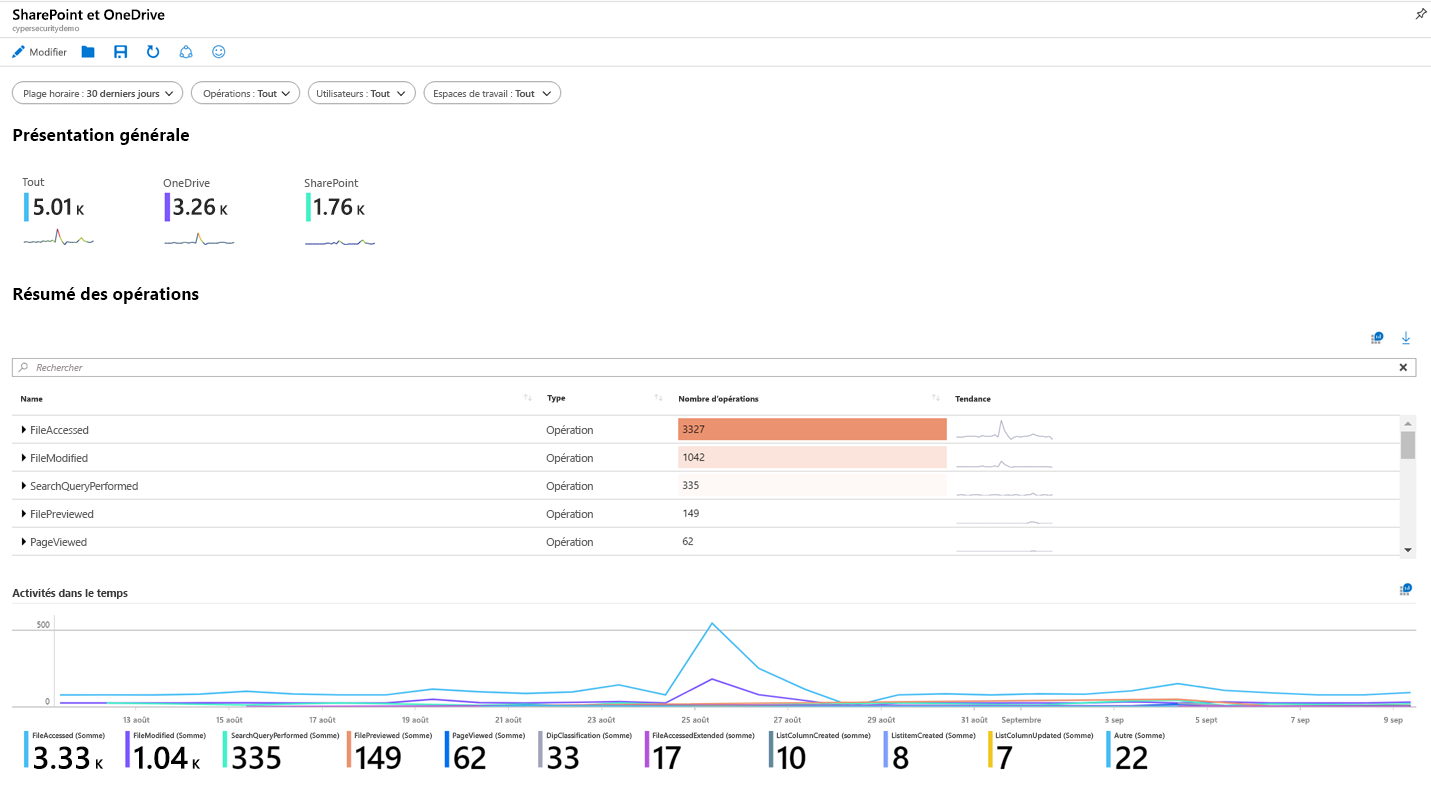

Workbooks

Vous pouvez utiliser des workbooks pour visualiser vos données dans Microsoft Sentinel. Considérez les classeurs comme des tableaux de bord. Chaque composant du tableau de bord est généré à l’aide d’une requête KQL sous-jacente de vos données. Vous pouvez utiliser les workbooks intégrés à Microsoft Sentinel et les modifier pour répondre à vos besoins, ou créer vos propres workbooks. Si vous avez utilisé des classeurs Azure Monitor, cette fonctionnalité vous est familière, car il s’agit de l’implémentation par Sentinel des classeurs Monitor.

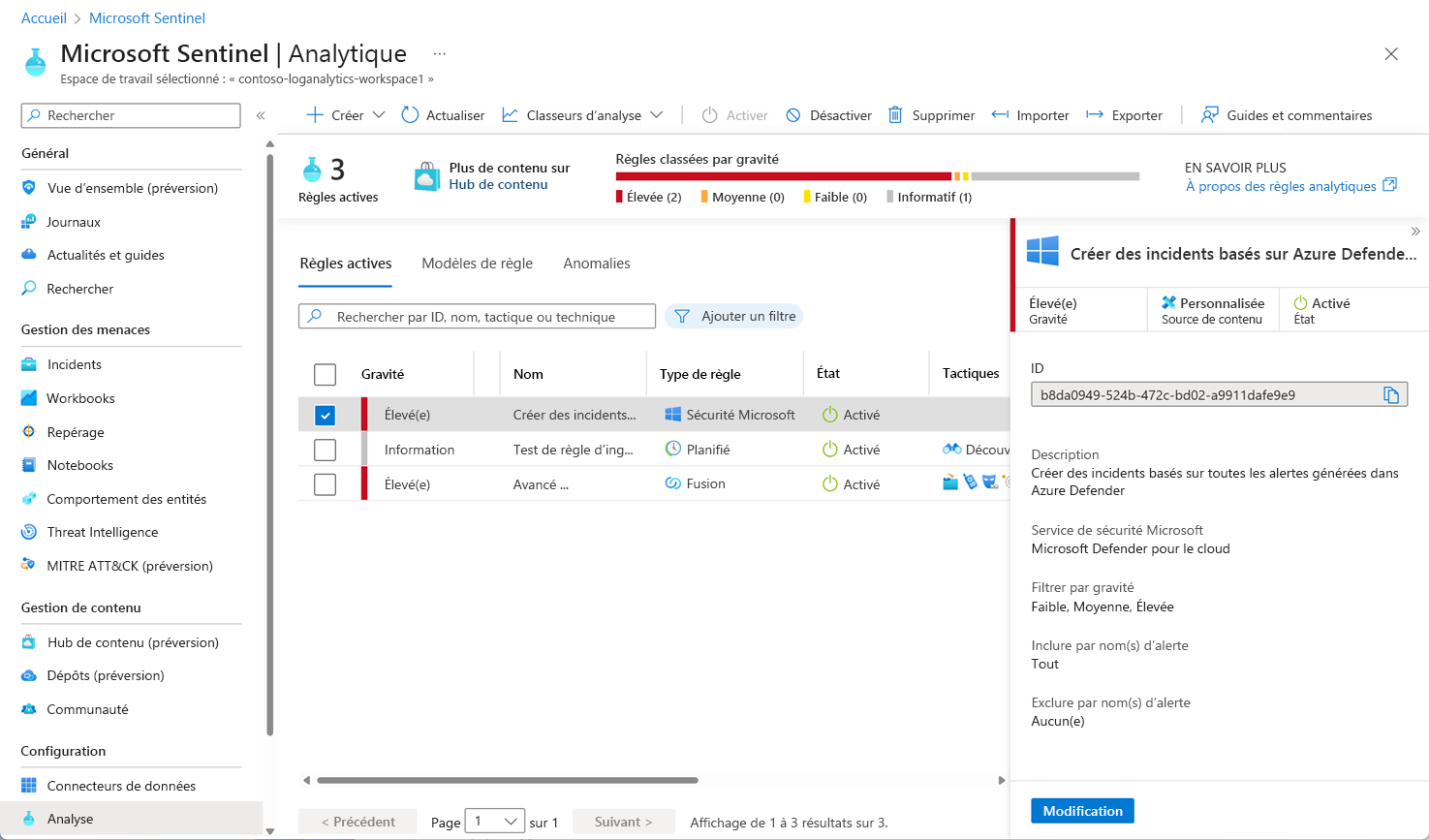

Alertes analytiques

Pour le moment, vous avez vos journaux et certaines visualisations de données. Maintenant, il serait intéressant d’exécuter une analytique proactive sur vos données pour être averti en cas d’activité suspecte. Vous pouvez activer des alertes analytiques intégrées dans votre espace de travail Sentinel. Il existe différents types d’alertes, dont certains peuvent être modifiés selon vos besoins. D’autres alertes sont générées sur des modèles de Machine Learning qui sont propres à Microsoft. Vous pouvez créer des alertes planifiées personnalisées à partir de zéro.

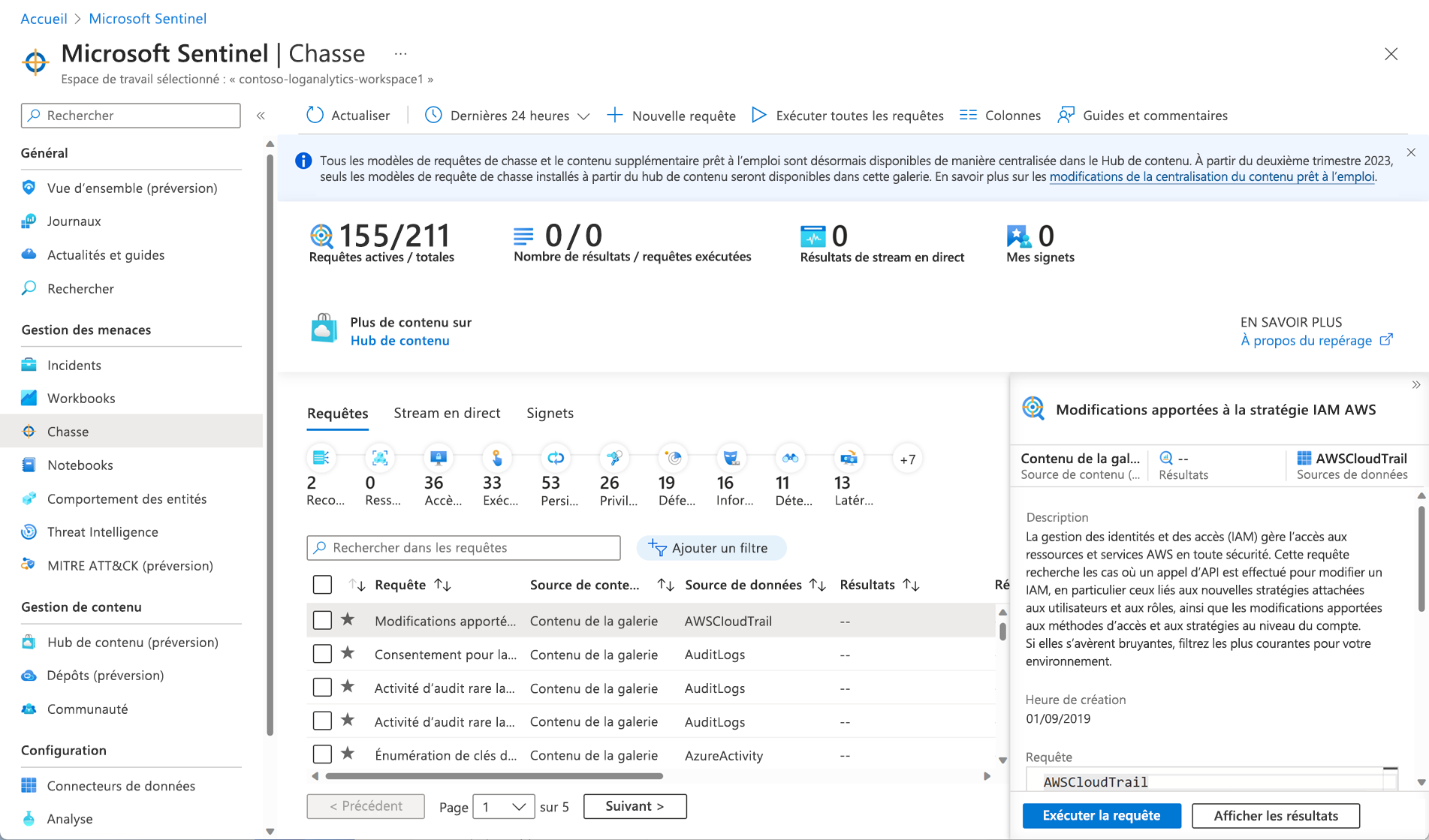

Chasse des menaces

Nous n’étudierons pas de façon approfondie la chasse des menaces dans ce module. Toutefois, si les analystes SOC doivent rechercher une activité suspecte, de nombreuses solutions Hub de contenu fournissent des requêtes de chasse intégrées qu’ils peuvent utiliser. Les analystes peuvent également créer leurs propres requêtes. Sentinel s’intègre également avec Azure Notebooks. Il fournit des exemples de notebook pour les chasseurs avancés qui souhaitent utiliser toute la puissance d’un langage de programmation pour parcourir leurs données.

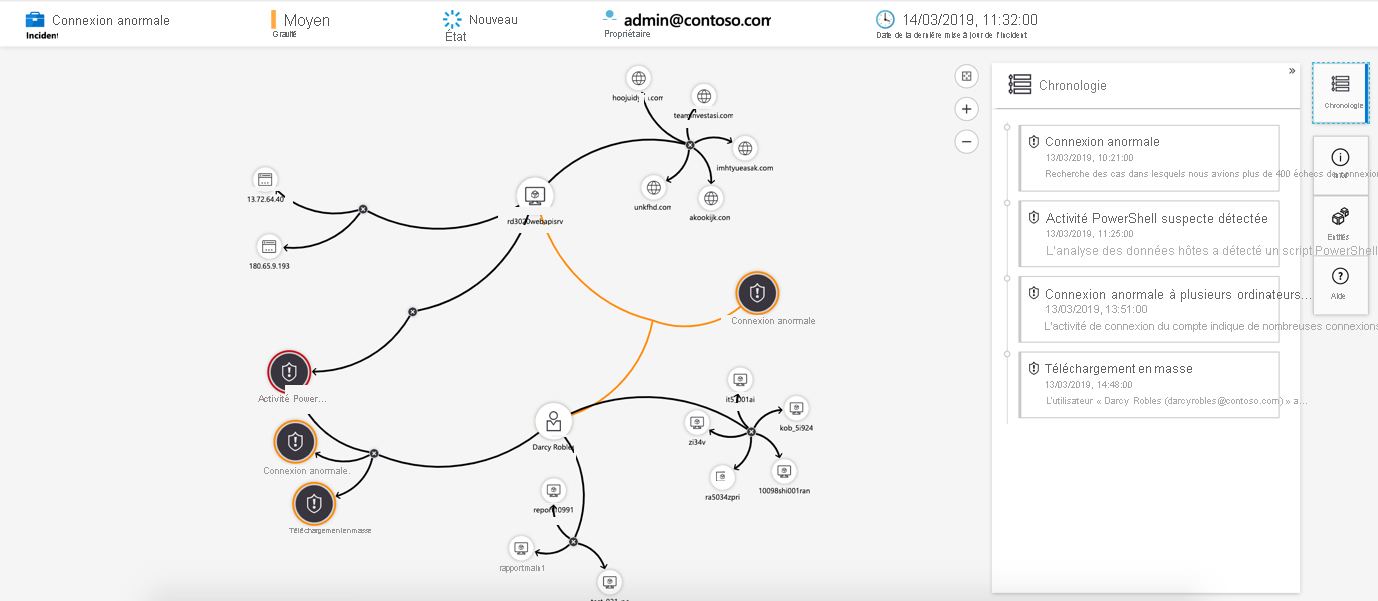

Incidents et investigations

Un incident est créé lorsqu’une alerte est déclenchée. Dans Microsoft Sentinel, vous pouvez effectuer des tâches de gestion des incidents standard, comme la modification de l’état ou l’affectation d’incidents à des personnes à des fins d’investigation. Microsoft Sentinel dispose également d’une fonctionnalité d’investigation qui vous permet de rechercher visuellement les incidents en mappant les entités entre les données du journal avec une chronologie.

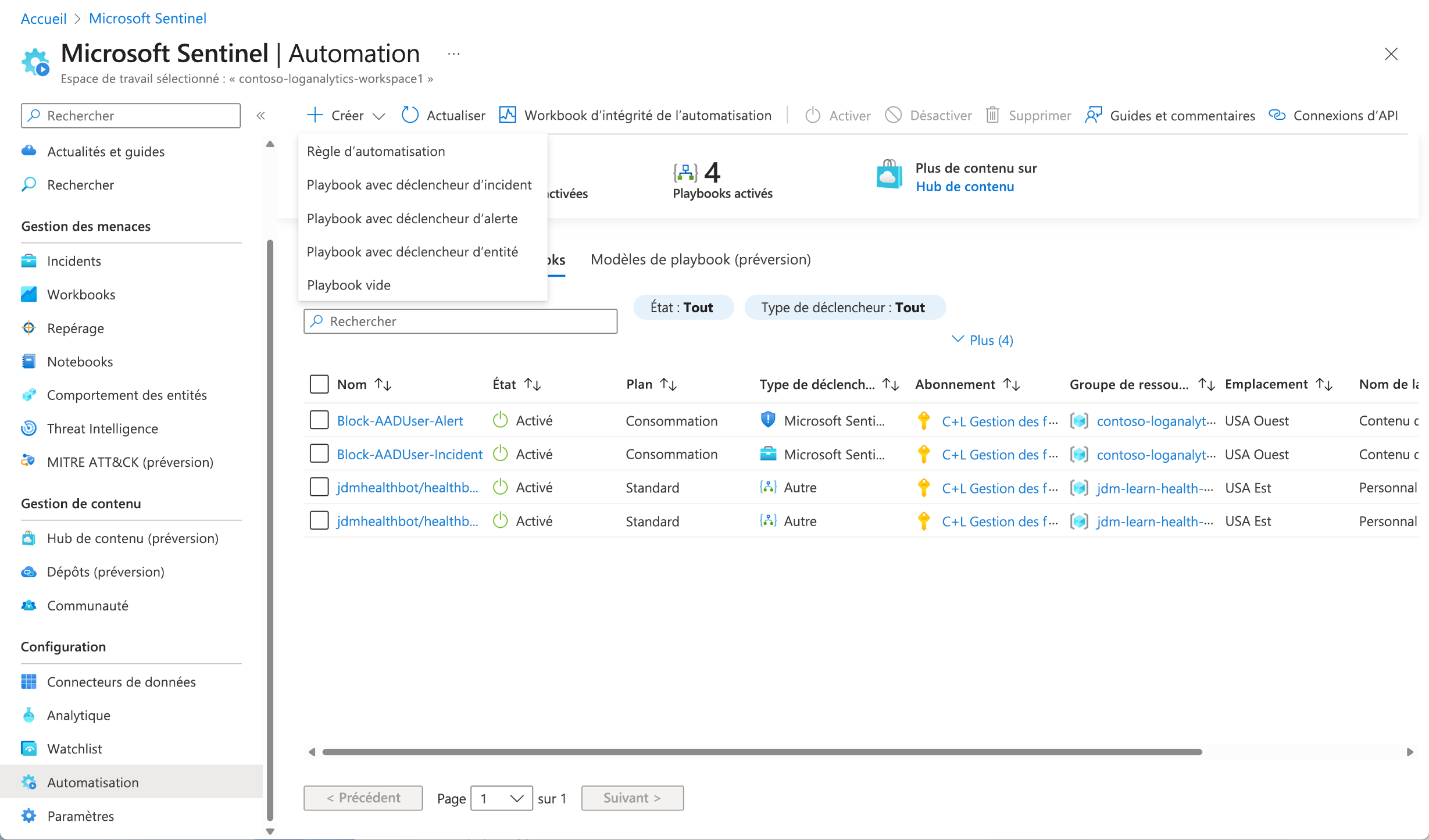

Playbooks d’automatisation

Avec la capacité de répondre automatiquement aux incidents, vous pouvez automatiser certaines de vos opérations de sécurité et rendre votre SOC plus productif. Microsoft Sentinel vous permet de créer des workflows automatisés, ou playbooks, en réponse à des événements. Cette fonctionnalité peut être utilisée pour la gestion des incidents, l’enrichissement, l’investigation ou la correction. Cet ensemble de capacités est souvent désigné sous le nom SOAR (orchestration de la sécurité, automatisation et réponse).

En tant qu’analyste SOC, vous commencez maintenant à voir comment Microsoft Sentinel peut vous aider à atteindre vos objectifs. Par exemple, vous pouvez :

- Ingérer des données à partir de vos environnements cloud et locaux.

- Effectuez des analyses sur ces données.

- Gérez et examinez les incidents qui se produisent.

- Répondez automatiquement en utilisant les playbooks.

En d’autres termes, Microsoft Sentinel vous offre une solution de bout en bout pour vos opérations de sécurité.