Sécurité dans les environnements de cloud hybride

Tailwind Traders prévoit d’adopter une posture du cloud hybride. Ce changement rend son environnement plus compliqué qu’il ne l’était quand les charges de travail étaient uniquement déployées localement. En outre, la configuration de la sécurité et la télémétrie de ces charges de travail seront de plus en plus complexes.

Dans cette unité, vous allez découvrir comment l’entreprise Tailwind Traders peut superviser la configuration de ses charges de travail locales et cloud pour être alertée de toute activité suspecte. Vous allez aussi apprendre comment Tailwind Traders peut simplifier les mises à jour de ses systèmes d’exploitation de serveurs locaux et cloud.

Qu’est-ce que Microsoft Defender pour le cloud ?

Microsoft Defender pour le cloud vous permet d’évaluer la configuration de la sécurité de différentes charges de travail. Vous pouvez utiliser Microsoft Defender pour le cloud pour :

- Implémentez les bonnes pratiques de sécurité dans les ressources IaaS (infrastructure as a service), PaaS (platform as a service), de données et locales.

- Suivez la conformité de la configuration de la sécurité par rapport aux normes réglementaires.

- Protégez les données en identifiant les activités suspectes, telles que les modèles associés à l’exfiltration de données.

- Classifiez des données hébergées dans des bases de données SQL.

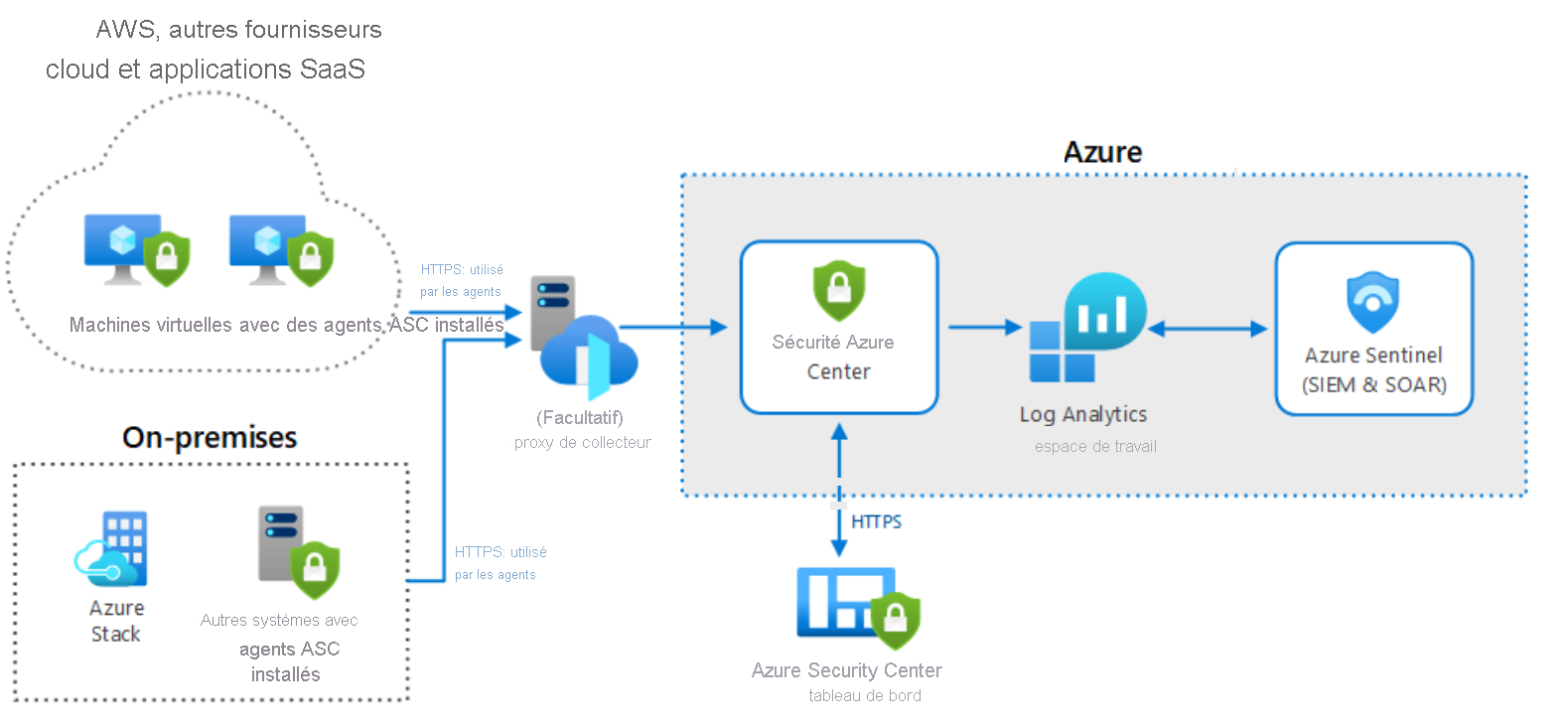

Dans les environnements hybrides, Defender pour le cloud peut être intégré à l’agent Log Analytics pour collecter des événements de journal des événements, la télémétrie de suivi des événements et les fichiers de vidage sur incident. Defender pour le cloud peut alors effectuer une analyse de ces données pour formuler des suggestions ou générer des alertes qui peuvent être transmises au système SIEM (Security Information and Event Management) de l’organisation.

Tailwind Traders utilise actuellement un large éventail d’outils pour déterminer si la configuration de la sécurité de ses charges de travail Windows Server et Linux est conforme à des normes tierces publiées. En adoptant Microsoft Defender pour le cloud, Tailwind Traders peut monitorer et corriger la configuration de la sécurité de ses systèmes d’exploitation de serveurs locaux et faire évoluer le déploiement des charges de travail dans le cloud au fur et à mesure qu’elle adopte des technologies plus hybrides.

Présentation de Microsoft Sentinel

Microsoft Sentinel permet aux organisations dotées de solutions cloud hybrides d’ingérer des données de télémétrie à partir des journaux des événements de sécurité locaux et cloud. Microsoft Sentinel est à la fois une solution SIEM et une solution d’orchestration, d’automatisation et de réponse de sécurité (SOAR).

Les solutions SIEM stockent et analysent les données de journal et la télémétrie des événements qu’elles reçoivent des sources externes. Microsoft Sentinel prend en charge l’ingestion de données à partir d’emplacements cloud locaux, Azure et tiers, y compris à partir d’autres systèmes SIEM. Les solutions SOAR vous permettent d’orchestrer l’analyse des données. Elles vous aident à créer une réponse automatisée aux menaces connues.

L’image suivante illustre une architecture hybride Sentinel.

Microsoft Sentinel peut effectuer les tâches suivantes quand il prend en charge les environnements hybrides :

- collecter des données auprès de l’ensemble des utilisateurs, des appareils, des applications et de l’infrastructure, localement et à partir de plusieurs clouds ;

- utiliser l’intelligence artificielle et le Deep Learning pour identifier les activités potentiellement malveillantes dans les données d’événement ;

- détecter les menaces à l’aide de l’analyse des données d’événement en fonction des signatures d’attaques générées par les recherches de sécurité de Microsoft ;

- automatiser la réponse aux incidents avec des caractéristiques connues en utilisant des guides opérationnels de sécurité.

Sentinel comprend des classeurs intégrés qui facilitent l’analyse des données et peuvent vous fournir des suggestions. Vous pouvez alors comprendre rapidement la télémétrie de sécurité suspecte au lieu de la trier pour essayer d’en comprendre la signification. Vous pouvez également importer ou utiliser des classeurs personnalisés basés sur les expériences d’autres chercheurs en sécurité qui ont trouvé des méthodes efficaces d’analyse de la télémétrie de sécurité qui diffèrent de celles incluses dans Sentinel.

Tailwind Traders dispose actuellement d’un système SIEM local qui collecte et analyse des données de journal des événements à partir d’un grand nombre d’ordinateurs et d’appareils. Même si ce système SIEM était adapté quand Tailwind Traders avait uniquement un déploiement sur site, l’adoption de Microsoft Sentinel va permettre à Tailwind Traders d’étendre cette capacité à son cloud hybride.

Il est aussi fort probable que Tailwind Traders connecte sa solution SIEM existante à Sentinel. Cette connexion donnera à l’entreprise les avantages de l’intelligence artificielle et du Deep Learning de Sentinel sans avoir à modifier sensiblement la configuration locale existante.

Qu’est-ce qu’Azure Automation Update Management ?

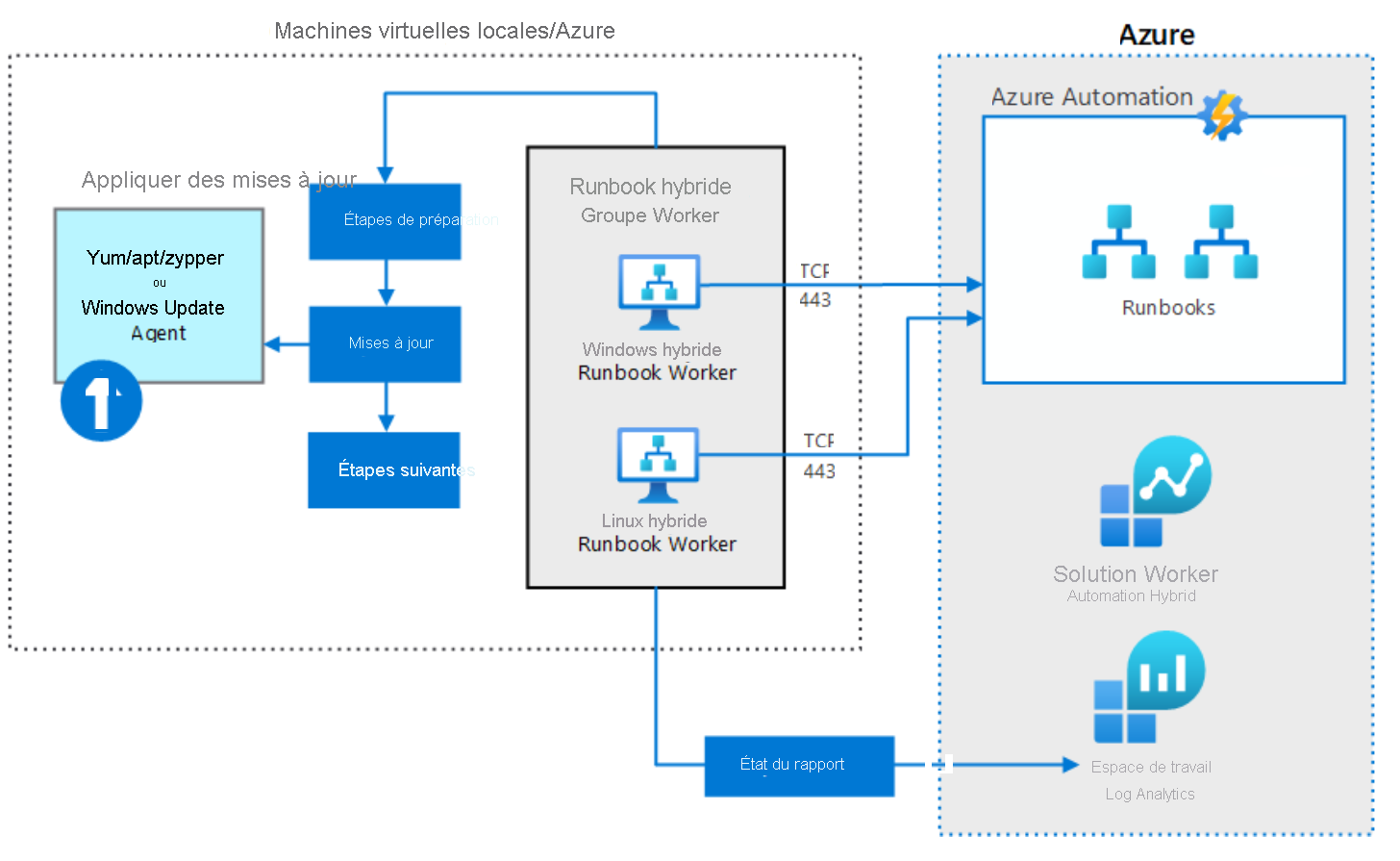

Azure Automation Update Management vous permet de gérer les mises à jour de vos systèmes d’exploitation serveur locaux et cloud à l’aide d’une console unique dans le cloud. Update Management fonctionne avec les charges de travail de Microsoft Windows Server et avec les charges de travail de système d’exploitation Linux prises en charge qui s’exécutent physiquement et virtuellement.

Update Management peut utiliser Microsoft Update ou Windows Server Update Services (WSUS) comme source de mises à jour pour les systèmes d’exploitation Windows Server. Update Management peut également utiliser un référentiel de packages Linux public ou personnalisé pour les mises à jour des systèmes d’exploitation Linux. Update Management vous permet de déterminer quelles mises à jour sont actuellement absentes des systèmes d’exploitation inscrits.

Le diagramme suivant montre comment Update Management s’intègre aux espaces de travail Azure Automation et Log Analytics.

Quand vous configurez un déploiement de mises à jour, vous spécifiez :

- si le déploiement des mises à jour cible des ordinateurs Windows ou Linux ; vous ne pouvez pas cibler les deux types en même temps ;

- les serveurs inscrits spécifiques que vous souhaitez cibler avec le déploiement ;

- les classifications de mises à jour qui doivent être installées ;

- si des mises à jour spécifiques doivent être incluses ou exclues.

- la planification du déploiement, y compris si le déploiement doit se faire périodiquement ;

- tous les scripts antérieurs et postérieurs à la mise à jour qui doivent être exécutés ;

- la longueur maximale de la fenêtre de maintenance, avec les 20 dernières minutes de la fenêtre consacrée au redémarrage du système ;

- options de redémarrage qui déterminent si le système doit redémarrer si nécessaire pour terminer l’installation des mises à jour.

Tailwind Traders utilise actuellement WSUS et d’autres outils pour gérer les mises à jour de ses systèmes d’exploitation Windows et Linux locaux. Si vous configurez ses charges de travail de système d’exploitation de machines virtuelles IaaS (locales et cloud) pour qu’elles se connectent à la mise à jour logicielle Azure, Tailwind Traders peut s’assurer que tous les systèmes d’exploitation hébergeant des charges de travail critiques restent à jour.