Applications cloud hybrides

Tailwind Traders a plusieurs applications qui incluent des composants front-end qui s’exécutent localement dans un réseau de périmètre. Les éléments back-end se trouvent sur un réseau interne protégé. L’un des objectifs pour Tailwind Traders de passer à un cloud hybride est de mettre hors service son réseau de périmètre et d’héberger toutes les charges de travail publiques dans le cloud. En raison des questions de conformité et des préoccupations des propriétaires de charges de travail, certaines de ces applications doivent rester physiquement dans les installations de Tailwind Traders au lieu d’être hébergées dans un centre de données Azure.

Tailwind Traders dispose d’autres applications accessibles via des connexions VPN dans les réseaux internes protégés dans les centres de données de Sydney, Melbourne et Auckland. Ces applications nécessitent généralement que les utilisateurs s’authentifient auprès de leur instance Active Directory locale.

Dans cette unité, vous allez découvrir les technologies qui permettent à Tailwind Traders de gérer les applications auxquelles les utilisateurs se connectent par le biais d’Azure, même si les données ou l’application proprement dite sont toujours hébergées sur l’équipement de Tailwind Traders.

Qu’est-ce qu’Azure Relay ?

Azure Relay est un service que vous pouvez utiliser pour exposer au cloud public des charges de travail qui s’exécutent sur le réseau interne de votre organisation en toute sécurité. Le service vous permet de le faire sans ouvrir de port d’entrée sur un pare-feu de réseau de périmètre.

Azure Relay prend en charge les scénarios suivants entre les services locaux et les applications qui s’exécutent dans Azure :

- Communication unidirectionnelle standard, de requête/réponse et d’homologue à homologue

- Distribution d’événements pour activer des scénarios de publication/abonnement

- Communication bidirectionnelle et non mise en mémoire tampon entre les sockets au-delà des limites du réseau

Azure Relay propose les fonctionnalités suivantes :

- Connexions hybrides. Cette fonctionnalité utilise des sockets web standard ouverts et peut être utilisée dans des architectures multi-plateformes. Elle prend en charge .NET Core, .NET Framework, JavaScript/Node.js, les protocoles ouverts basés sur des normes et les modèles de programmation d’appel de procédure distante (RPC).

- WCF Relay. Cette fonctionnalité utilise Windows Communication Foundation (WCF) pour activer des appels de procédure distante. Il s’agit d’une option que de nombreux clients utilisent avec leurs programmes WCF. Elle prend également en charge .NET Framework.

Azure Relay permet à Tailwind Traders de publier des applications qui s’exécutent sur le réseau interne sur des clients sur Internet sans nécessiter de connexion VPN. L’entreprise doit utiliser Azure Relay au lieu des connexions hybrides Azure App Service quand aucune application web front-end n’est en cours d’exécution dans Azure. Azure Relay doit être utilisé à la place du proxy d'application Microsoft Entra lorsque l’application n’a pas besoin de l’authentification Microsoft Entra.

Que sont les connexions hybrides Azure App Service ?

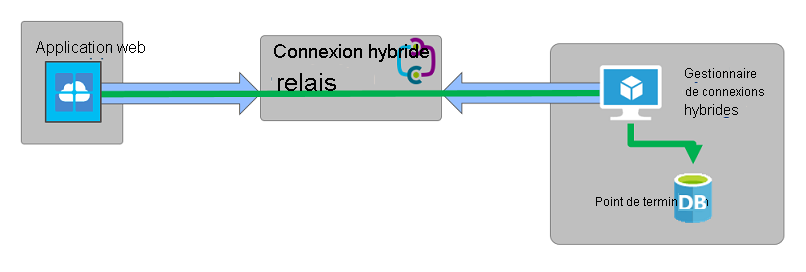

La fonctionnalité Connexions hybrides d’Azure App Service peut utiliser n’importe quelle ressource d’application sur n’importe quel réseau capable d’envoyer des requêtes sortantes à Azure sur le port 443. Par exemple, vous pouvez utiliser des connexions hybrides pour permettre à une application web exécutée dans Azure d’utiliser une base de données SQL Server s’exécutant localement. Les connexions hybrides fournissent un accès depuis une application exécutée dans Azure vers un point de terminaison TCP (Transmission Control Protocol).

Les connexions hybrides ne se limitent pas aux charges de travail s’exécutant sur des plateformes Windows Server. Vous pouvez configurer des connexions hybrides pour accéder à n’importe quelle ressource qui fonctionne en tant que point de terminaison TCP, quel que soit le protocole d’application utilisé. Par exemple, vous pouvez configurer une connexion hybride entre une application web exécutée dans Azure et une base de données MySQL exécutée sur une machine virtuelle Linux locale.

Les connexions hybrides utilisent un agent de relais que vous déployez dans un emplacement où l’agent peut établir une connectivité avec le point de terminaison TCP sur le réseau interne et établir une connexion à Azure. Cette connexion est sécurisée par le biais du protocole TLS (Transport Layer Security) 1.2. Des clés de signature d’accès partagé (SAP) sont utilisées pour l’authentification et l’autorisation.

L’image suivante illustre une connexion hybride entre une application web exécutée dans Azure et un point de terminaison de base de données local.

Les fonctionnalités des connexions hybrides sont les suivantes :

- Les applications qui s’exécutent dans Azure peuvent accéder de manière sécurisée aux systèmes et services locaux.

- Les systèmes ou services locaux n’ont pas besoin d’être directement accessibles aux hôtes sur Internet.

- Il n’est pas nécessaire d’ouvrir un port dans le pare-feu pour autoriser l’accès entrant à partir d’Azure à l’agent de relais. Toutes les communications sont lancées de manière sortante à partir de l’agent de relais par le biais du port 443.

Les limitations des connexions hybrides sont les suivantes :

- Elles ne peuvent pas être utilisées pour monter un partage SMB sur un réseau local.

- Elles ne peuvent pas utiliser le protocole UDP (User Datagram Protocol).

- elles ne peuvent pas accéder aux services TCP qui utilisent des ports dynamiques.

- Elles ne prennent pas en charge le protocole LDAP (Lightweight Directory Access Protocol) en raison de la dépendance vis-à-vis du protocole UDP.

- Elles ne peuvent pas être utilisées pour effectuer une opération de jonction de domaine Active Directory Domain Services.

Tailwind Traders pourra, grâce aux connexions hybrides, mettre hors service plusieurs applications dont les front-ends sont actuellement exécutés sur le réseau de périmètre de Tailwind Traders. Ces applications peuvent migrer vers Azure. Des connexions hybrides vont ensuite fournir une connexion sécurisée aux réseaux protégés qui hébergent les composants back-end des applications.

Qu’est-ce que le proxy d’application Microsoft Entra ?

Un proxy d’application Microsoft Entra vous permet de fournir un accès à distance sécurisé à une application web qui s’exécute dans un environnement local par le biais d’une URL externe. Vous pouvez configurer un proxy d’application pour autoriser l’accès à distance et l’authentification unique à SharePoint, à Microsoft Teams, aux applications web IIS et au Bureau à distance. Le proxy d’application peut être implémenté en remplacement des VPN pour les réseaux internes ou les proxys inverses.

Le proxy d’application fonctionne avec les applications suivantes :

- les applications web qui utilisent l'authentification Windows intégrée ;

- les applications web qui utilisent l’authentification basée sur un en-tête ou basée sur des formulaires ;

- les applications hébergées via la passerelle des services Bureau à distance.

Le proxy d’application fonctionne de la façon suivante :

- L’utilisateur se connecte à l’application via un point de terminaison disponible publiquement, puis effectue une authentification Microsoft Entra.

- Un jeton est transmis à l’appareil de l’utilisateur une fois la connexion terminée.

- L’appareil client transfère le jeton au service de proxy d’application, qui retourne le nom d’utilisateur principal (UPN) et le nom de principal du service (SPN) à partir du jeton. Le proxy d’application transfère ensuite la requête au connecteur du proxy d’application.

- Si l’authentification unique a été activée, le connecteur du proxy d’application effectue une authentification supplémentaire.

- Le connecteur du proxy d’application transfère la requête à l’application locale.

- La réponse est envoyée par le biais du connecteur et le service de proxy d’application à l’utilisateur.

L’image suivante illustre ce processus :

Les utilisateurs des réseaux internes qui autorisent une connexion directe aux applications doivent éviter d’utiliser le proxy d’application.

Tailwind Traders peut utiliser le proxy d’application Microsoft Entra pour fournir aux utilisateurs externes l’accès aux applications internes qui utilisent l’authentification Active Directory.