Identité hybride

Tailwind Traders a utilisé Active Directory Domain Services (AD DS) en tant que fournisseur d’identité local sur son environnement réseau local, car il a migré depuis Windows NT 4.0 au début des années 2000. De nombreuses applications Tailwind Traders existantes ont une dépendance envers Active Directory. Certaines de ces applications ont une dépendance simple envers Active Directory en tant que fournisseur d’identité. D’autres ont des dépendances plus approfondies, telles que des exigences stratégie de groupe complexes, des partitions de domaine personnalisées et des extensions de schéma personnalisées.

À mesure que Tailwind Traders commence à déplacer des ressources et à développer de nouvelles applications dans Azure, la société veut éviter de créer une solution d’identité parallèle nécessitant des informations de connexion distinctes pour les ressources locales et cloud.

Dans cette unité, vous allez découvrir les différentes façons d’implémenter une identité hybride.

Déploiement de contrôleurs de domaine sur Azure

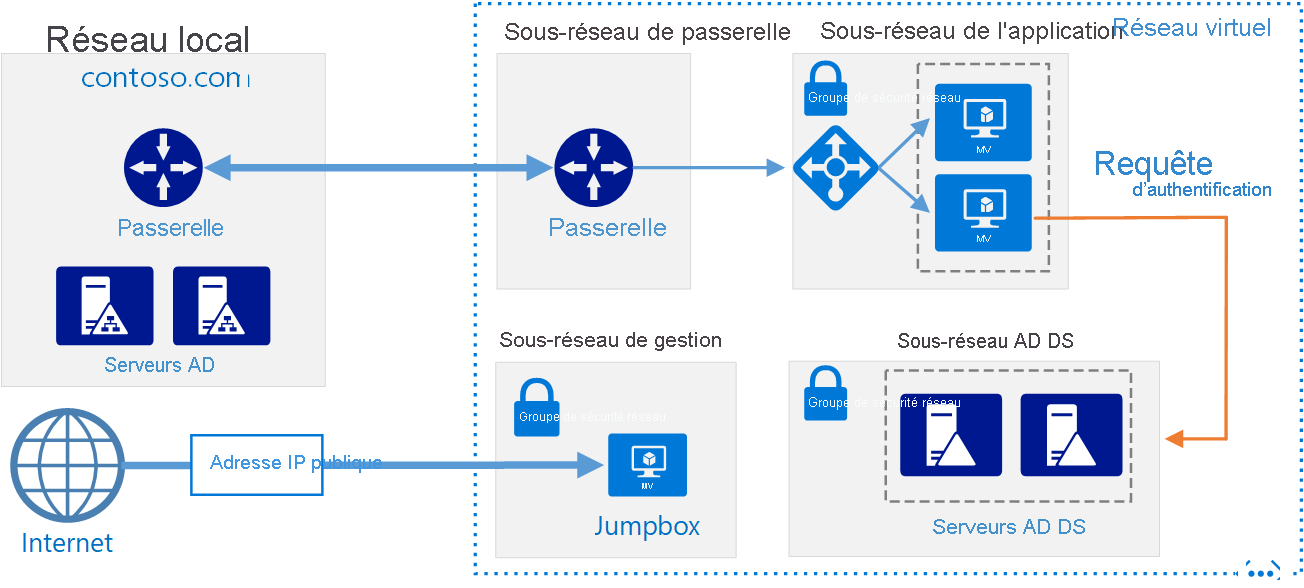

La façon la plus simple de fournir dans Azure le même environnement AD DS que celui que l’organisation a en local consiste à effectuer les étapes suivantes :

Déployez une paire de contrôleurs de domaine AD DS sur un sous-réseau sur un réseau virtuel Azure.

Connectez ce réseau virtuel au réseau local.

Configurez ce sous-réseau en tant que nouveau site AD DS, comme illustré dans l’image suivante.

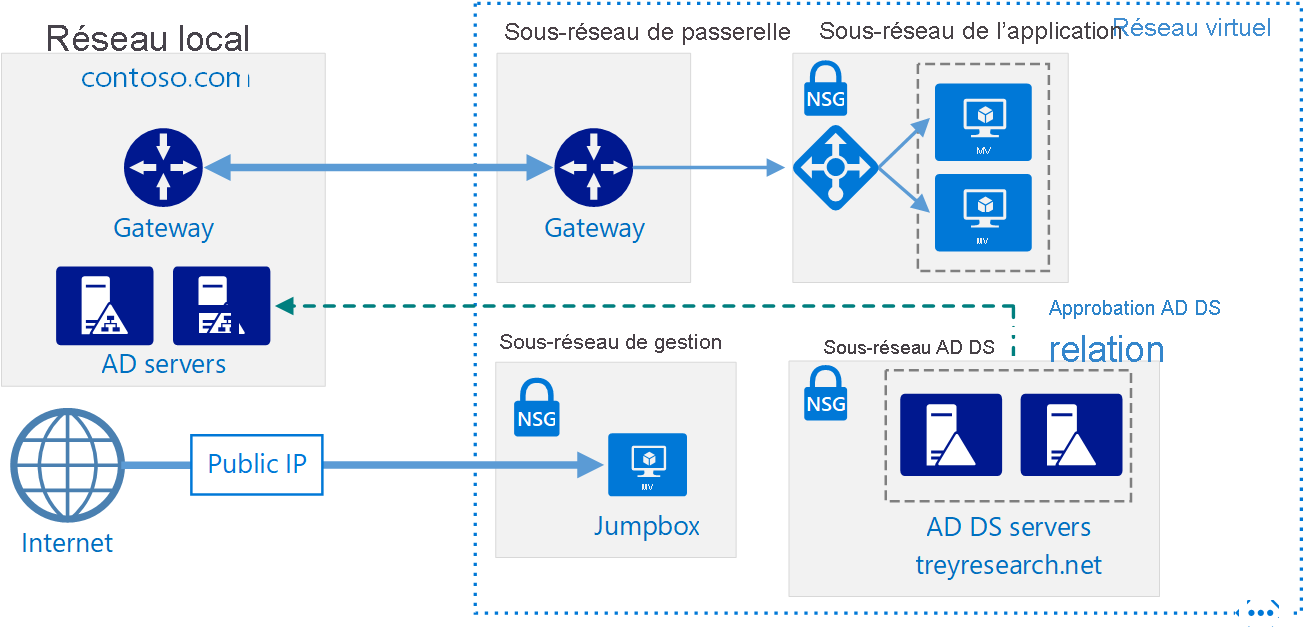

Une autre option consiste à configurer le domaine AD DS hébergé dans le cloud en tant que domaine enfant de la forêt du domaine local. Vous pouvez également configurer les contrôleurs de domaine AD DS s’exécutant dans le cloud en tant que forêt distincte ayant une relation d’approbation avec la forêt locale. L’image suivante montre la topologie de cette forêt de ressources.

Quand des organisations déploient des contrôleurs de domaine sur des machines virtuelles dans Azure, elles peuvent alors déployer des charges de travail qui nécessitent un contrôle de la visibilité sur un contrôleur de domaine sur le même sous-réseau de réseau virtuel Azure que celui où les machines virtuelles du contrôleur de domaine ont été déployées. Il s’agit d’un modèle conceptuel simple de cloud hybride pour de nombreuses organisations, car les centres de données Azure sont traités comme un site Active Directory distant.

Pour Tailwind Traders, l’extension de son domaine Active Directory local ou de sa forêt Active Directory locale dans Azure peut suffire en fonction des exigences de l’application. L’inconvénient du déploiement de cette option est que les machines virtuelles qui s’exécutent tout le temps, de la même façon que les contrôleurs de domaine, ont une dépense en continu associée.

Qu’est-ce que Microsoft Entra Connect ?

Microsoft Entra Connect (anciennement Azure AD Connect) permet aux organisations de synchroniser les identités présentes dans leur instance Active Directory locale avec Microsoft Entra ID (anciennement Azure AD). Cela vous permet d’utiliser la même identité pour les ressources de cloud et les ressources locales. Microsoft Entra Connect est le plus souvent utilisé lorsque les organisations adoptent Microsoft 365 pour pouvoir accéder à des applications telles que Microsoft SharePoint et Exchange exécutées dans le cloud via des applications locales.

Si Tailwind Traders prévoit d’adopter des technologies Microsoft 365 comme Exchange Online ou Microsoft Teams, l’entreprise devra configurer Microsoft Entra Connect pour répliquer des identités de son environnement AD DS local sur Azure. Si l’entreprise veut aussi utiliser des identités locales avec des applications dans Azure, mais qu’elle ne veut pas déployer des contrôleurs de domaine AD DS sur des machines virtuelles, elle devra également déployer Microsoft Entra Connect.

Présentation de Microsoft Entra Domain Services

Vous pouvez utiliser Microsoft Entra Domain Services pour projeter un domaine Microsoft Entra sur un sous-réseau virtuel Azure. Le cas échéant, des services comme la jonction de domaine, la stratégie de groupe, le protocole LDAP (Lightweight Directory Access Protocol) et l’authentification Kerberos et NTLM deviennent disponibles pour n’importe quelle machine virtuelle déployée sur le sous-réseau.

Microsoft Entra Domain Services vous permet d’avoir un environnement Active Directory managé de base sur des machines virtuelles sans vous soucier de la gestion, de la maintenance et du paiement des machines virtuelles qui s’exécutent en tant que contrôleurs de domaine. Microsoft Entra Domain Services vous permet également d’utiliser des identités locales par le biais de Microsoft Entra Connect pour interagir avec des machines virtuelles exécutées sur un sous-réseau de réseau virtuel Azure spécialement configuré.

L’inconvénient de Microsoft Entra Domain Services est que l’implémentation de la stratégie de groupe est basique. Elle inclut un ensemble fixe de stratégies et n’offre aucune possibilité de créer des objets de stratégie de groupe (GPO). Même si les identités utilisées localement sont disponibles dans Azure, toutes les stratégies configurées localement ne sont pas disponibles.

Pour Tailwind Traders, Microsoft Entra Domain Services offre une bonne alternative pour les charges de travail hybrides. Le service permet d’utiliser une identité jointe à un domaine et une quantité importante de configurations de stratégie de groupe. Mais il ne prend pas en charge les applications qui nécessitent des fonctionnalités Active Directory complexes, comme des partitions de domaine et des extensions de schéma personnalisées.