Comment fonctionne Azure Front Door

Dans cette unité, vous apprenez le fonctionnement de Azure Front Door et comment :

- Contribue à fournir un accès rapide, sécurisé et scalable à vos applications web.

- Aide à protéger vos applications basées sur le cloud.

- Fournit du contenu large bande.

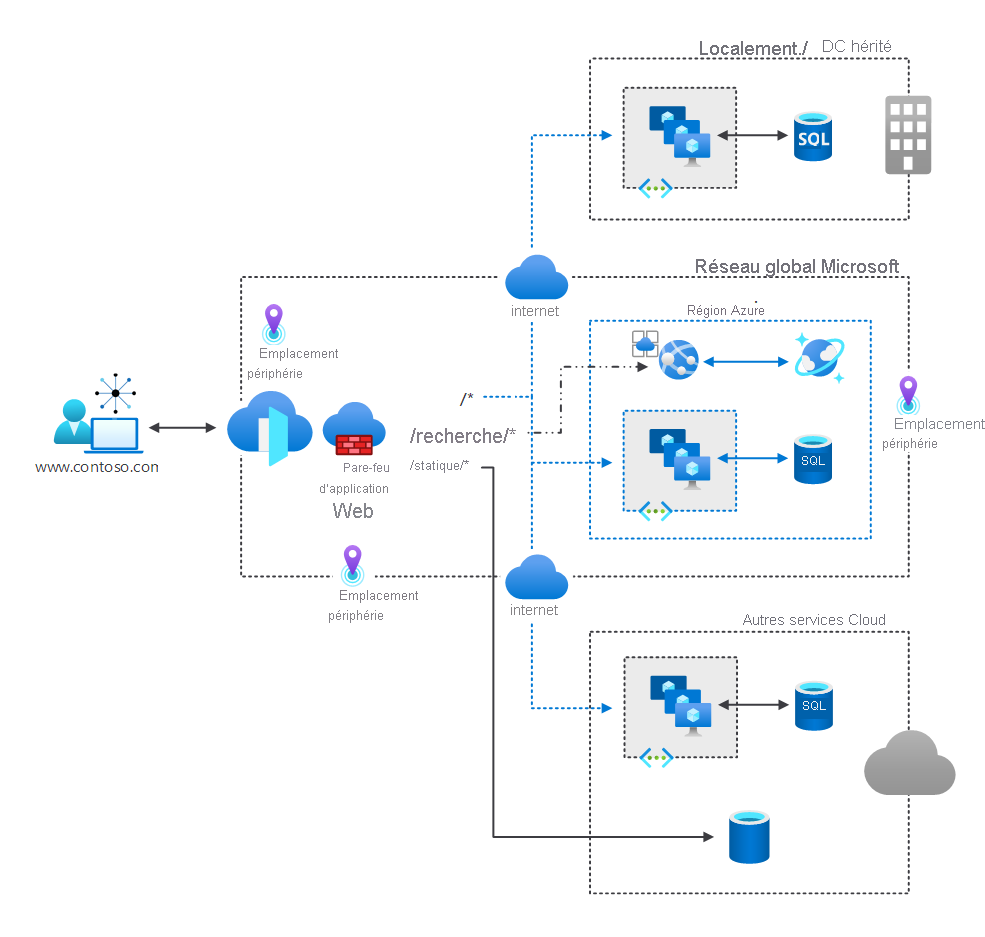

Azure Front Door optimise les temps d’accès au contenu. Dans le diagramme suivant, des utilisateurs se connectent au contenu hébergé dans le domaine personnalisé contoso.com. Azure Front Door est implémenté à plusieurs emplacements périphériques. Azure Front Door offre des fonctionnalités CDN qui optimisent l’accès au contenu de back-end, tandis que le pare-feu contribue à sécuriser cet accès.

Comment Azure Front Door optimise la distribution de contenu

Azure Front Door utilise le protocole anycast avec le TCP fractionné au niveau de la couche 7 pour router les requêtes client HTTP/S vers le back-end d’application le plus disponible et le plus rapide. La façon dont Azure Front Door achemine les requêtes dépend de la méthode de routage sélectionnée et de l’intégrité du back-end. Azure Front Door prend en charge quatre méthodes de routage, telles que décrites dans le tableau suivant :

| Méthode de routage | Description |

|---|---|

| Latence | Aide à garantir que les demandes sont envoyées aux back-ends ayant la latence la plus faible, dans une plage de sensibilité acceptable. |

| Priority | Utilise des priorités attribuées par l’administrateur à vos back-ends lorsque vous souhaitez configurer un back-end principal pour traiter l’ensemble du trafic. |

| Pondéré | Utilise des pondérations attribuées par l’administrateur à vos back-ends lorsque vous souhaitez distribuer le trafic sur un ensemble de back-ends. |

| Affinité de session | Vous permet de configurer l’affinité de session pour vos domaines ou hôtes de front-end. Elle aide à garantir que les demandes du même utilisateur final sont envoyées au même back-end. |

Azure Front Door fournit également des options de surveillance de l’intégrité des back-ends. Azure Front Door évalue régulièrement l’intégrité de chacun de vos back-ends configurés. Les réponses de ces back-ends permettent à Azure Front Door de déterminer vers quelles ressources back-end peuvent être routées vos demandes client.

Notes

Azure Front Door est résilient aux pannes, y compris aux pannes de toute une région Azure, grâce aux nombreux emplacements de périphérie stratégiquement placés dans le monde entier.

Un réseau CDN est un regroupement distribué de serveurs web. Ces serveurs distribuent du contenu web aux utilisateurs. Pour minimiser la latence, les réseaux de distribution de contenu (CDN) utilisent des points de présence proches des utilisateurs pour mettre en cache le contenu.

Azure Front Door fournit les fonctionnalités de réseau CDN clés suivantes :

- Accélération de site dynamique

- Règles de mise en cache de CDN

- Assistance pour les domaines personnalisés HTTPS

- Journaux de diagnostics Azure

- Compression de fichiers

- Filtrage géographique

Comment Azure Front Door vous aide à sécuriser le contenu

Azure Front Door fournit des fonctionnalités de pare-feu d’applications web pour protéger vos applications web contre les attaques et les vulnérabilités. La gestion de la sécurité de vos applications peut être délicate, car les applications web sont de plus en plus ciblées.

Azure Front Door fonctionne à la périphérie du réseau, à proximité des attaques potentielles. Cela permet d’éviter les attaques avant qu’elles ne pénètrent dans votre réseau. Le pare-feu d’applications web d’Azure Front Door s’appuie sur des stratégies que vous pouvez associer à une ou plusieurs instances d’Azure Front Door. Ces stratégies de pare-feu sont les suivantes :

- Ensembles de règles managées, qui sont des collections de règles préconfigurées.

- Règles personnalisées que vous pouvez configurer

Notes

Si elles sont présentes, les règles personnalisées sont traitées en premier.

Une règle se compose des éléments suivants :

- Une condition qui détermine si une règle s’applique au trafic.

- Une priorité qui détermine l’ordre dans lequel une règle est traitée, en fonction de son importance.

- Une action qui peut être Autoriser, Bloquer, Journaliser ou Rediriger.

- Un mode. Deux modes sont possibles :

- Détection : Azure Web Application Firewall surveille et journalise uniquement dans ce mode. Il n’accepte aucune autre action.

- Prévention : Azure Web Application Firewall accepte l’action définie dans ce mode.

Dans l’unité suivante, nous allons prendre en compte les facteurs qui vous aideront à déterminer le niveau Azure Front Door le plus adapté aux besoins de votre organisation.