Comment fonctionne Azure Firewall Manager

Dans cette unité, nous allons voir comment fonctionne Firewall Manager et les tâches que vous pouvez accomplir en l’utilisant. Nous allons aussi examiner comment fonctionnent les règles de stratégie de pare-feu. Comme décrit précédemment, une stratégie est le point central de Firewall Manager. Vous créez des stratégies et les associez à des instances de Pare-feu Azure dans des hubs virtuels sécurisés ou des réseaux virtuels hub.

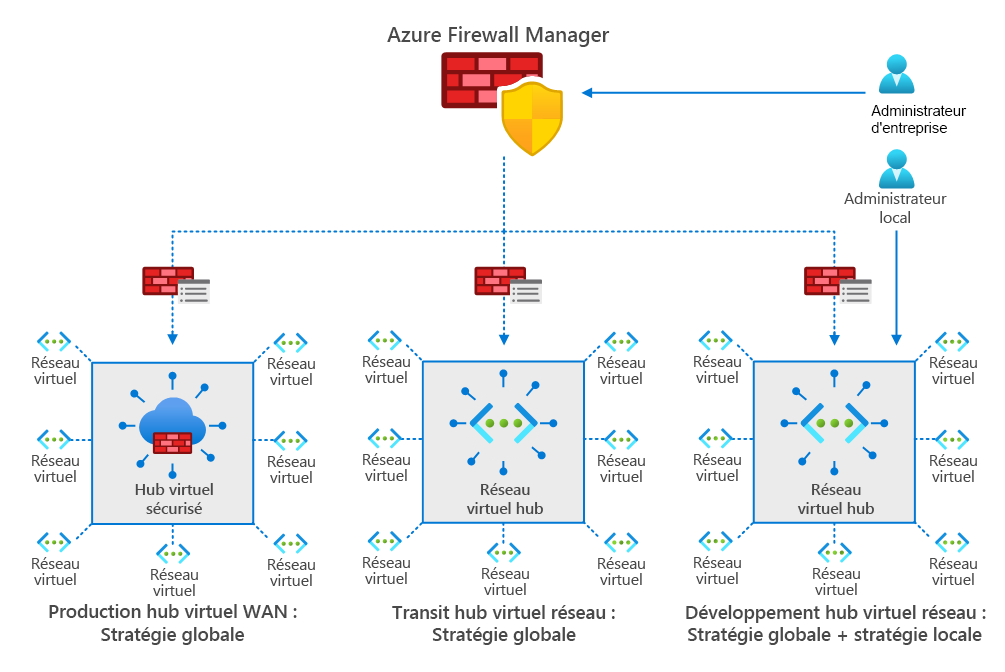

Le diagramme suivant présente une configuration typique. Il comprend un administrateur entreprise qui crée et associe des stratégies au niveau global. Ces stratégies sont associées à un hub virtuel sécurisé et à deux réseaux virtuels hub. Un administrateur local peut également configurer et associer des stratégies à l’un des réseaux virtuels hub.

Les stratégies de Pare-feu Azure se composent de règles et de paramètres qui contrôlent le trafic dans les ressources protégées. Dans cette unité, vous allez découvrir :

- Les stratégies de Pare-feu Azure, les règles et les paramètres de renseignement sur les menaces.

- Le traitement des règles.

- Les tâches que vous pouvez effectuer avec Firewall Manager.

Que sont les règles de stratégie de Pare-feu Azure ?

Le tableau suivant décrit les paramètres et les regroupements de règles de stratégie de Pare-feu Azure.

| Regroupement de règles ou paramètre | Description |

|---|---|

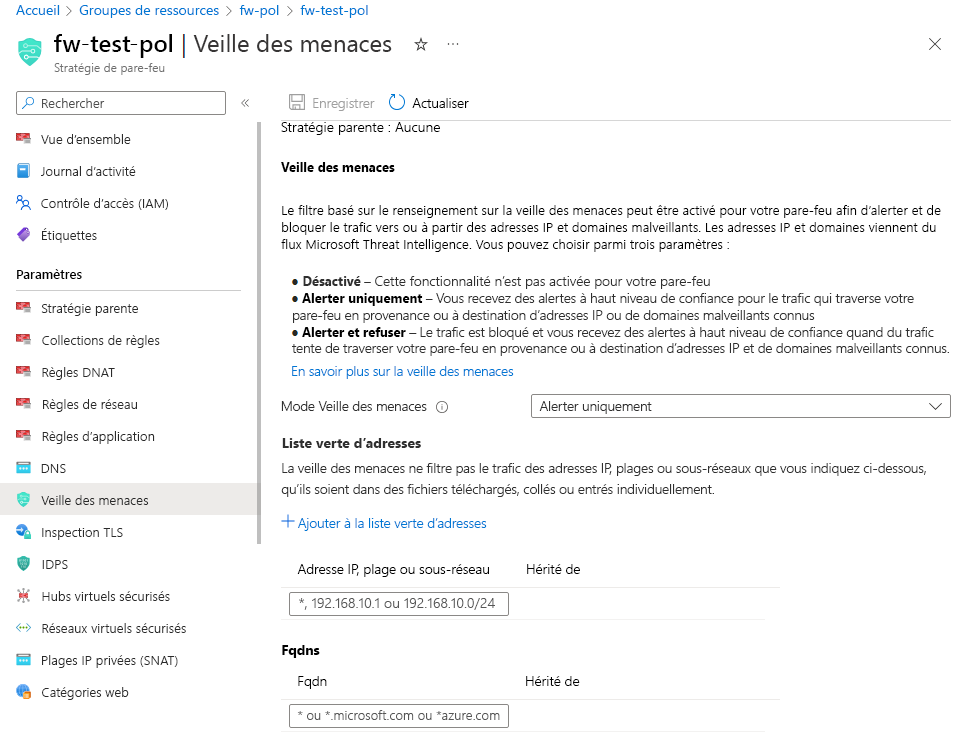

| Paramètres de renseignement sur les menaces | Permettent de filtrer la stratégie de Pare-feu Azure en fonction de la veille des menaces, en vous alertant du trafic potentiellement malveillant. Cela vous permet également de refuser le trafic depuis et vers les adresses IP et domaines connus comme étant malveillants. |

| Regroupement de règles NAT | Vous permet de configurer des règles de traduction d’adresses réseau de destination (DNAT) de Pare-feu Azure. Ces règles traduisent et filtrent le trafic Internet entrant sur vos sous-réseaux Azure. |

| Regroupement de règles de réseau | Gère le trafic non-HTTP/S transitant par le pare-feu. |

| Regroupement de règles d’application | Gère le trafic HTTP/S transitant par le pare-feu. |

Tout d’abord, vous devez déterminer les règles dont vous avez besoin pour gérer votre trafic. Ensuite, vous utilisez Firewall Manager pour créer et configurer des stratégies de Pare-feu Azure contenant ces règles, comme illustré dans le graphique suivant.

Comment sont traitées les règles

En fait, une règle NAT est une règle de routage qui dirige le trafic des adresses IP publiques vers des adresses IP privées dans vos ressources Azure. Lorsqu’un pare-feu traite les règles définies d’une stratégie, ce sont le réseau et les règles d’application qui déterminent si le trafic est autorisé. Le processus suivant décrit comment sont traitées ces règles dans le trafic :

Les règles de renseignement sur les menaces sont traitées avant les règles NAT, de réseau ou d’application. Lorsque vous établissez ces règles, vous pouvez configurer l’un des deux comportements suivants :

- Alerter lorsque la règle est déclenchée (mode par défaut).

- Alerter et refuser lorsque la règle est déclenchée.

Les règles NAT sont ensuite traitées et déterminent la connectivité entrante aux ressources spécifiées dans vos réseaux virtuels.

Notes

Si une correspondance est trouvée, une règle de réseau correspondante implicite autorisant le trafic traduit est ajoutée.

- Les règles de réseau sont appliquées ensuite. Si une règle de réseau correspond au trafic, celle-ci est appliquée. Aucune autre règle n’est vérifiée.

- Si aucune règle de réseau ne correspond et que le trafic est HTTP/S, les règles d’application sont appliquées.

- Si aucune règle d’application ne correspond, le trafic est comparé au regroupement de règles d’infrastructure.

- S’il n’y a toujours pas de correspondance pour le trafic, le trafic est refusé implicitement.

Notes

Les regroupements de règles d’infrastructure définissent les noms de domaine complets (FQDN) qui sont autorisés par défaut. Ces noms FQDN sont spécifiques à Azure.

Utiliser Firewall Manager

Firewall Manager vous permet de :

- Définir des règles pour filtrer le trafic sur plusieurs instances de Pare-feu Azure dans des hubs virtuels sécurisés et des réseaux virtuels hubs.

- Associer une stratégie de Pare-feu Azure à des réseaux virtuels nouveaux ou existants. Cette association garantit la cohérence des stratégies de pare-feu sur plusieurs réseaux virtuels hubs.

- Associer une stratégie de Pare-feu Azure ou un fournisseur de partenaires de sécurité à des hubs virtuels nouveaux ou existants. Cette association garantit la cohérence des stratégies de sécurité et de routage sur plusieurs hubs.

- Associez une stratégie Web Application Firewall à une plateforme de distribution d’applications (Azure Front Door ou Azure Application Gateway).

- Associez vos réseaux virtuels à un plan de protection DDoS.

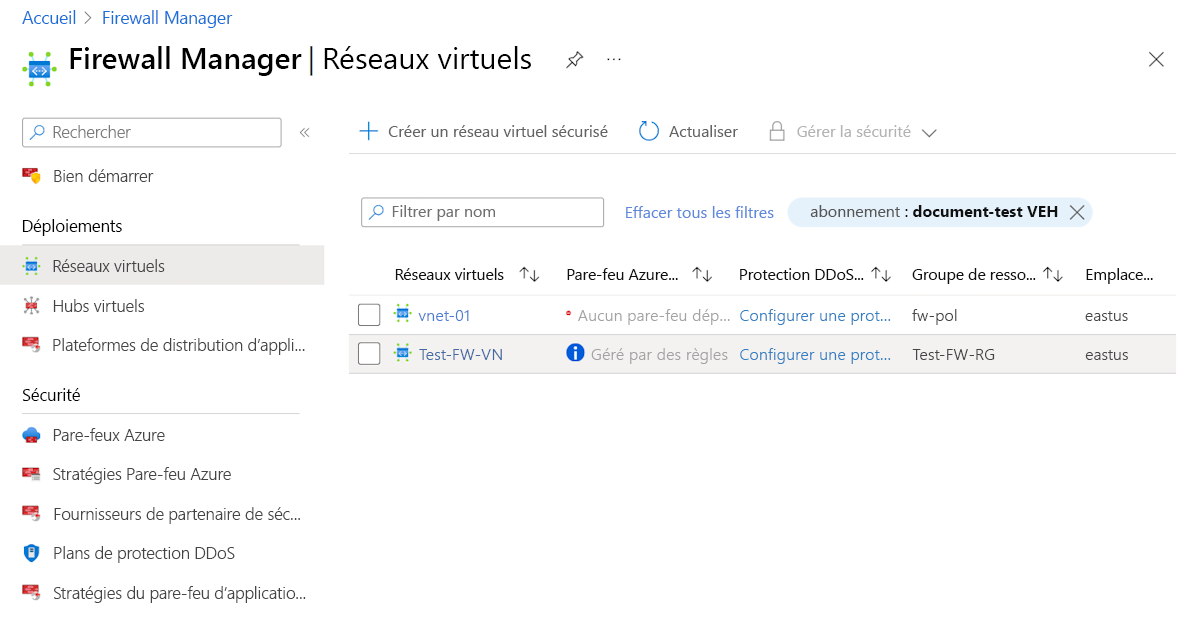

Dans le graphique suivant, un administrateur déploie un pare-feu avec une stratégie de pare-feu pour un réseau virtuel existant.