Examiner les conditions requises pour créer une étiquette de confidentialité

Lorsqu’une organisation est prête à commencer à protéger ses données à l’aide d’étiquettes de confidentialité, elle doit effectuer les étapes générales suivantes pour créer et publier des étiquettes :

- Créer des étiquettes de confidentialité. Créez et nommez vos étiquettes de confidentialité conformément à la taxonomie de classification de votre organisation pour différents niveaux de confidentialité de contenu. Utilisez des noms ou termes courants qui ont du sens pour vos utilisateurs. L’unité suivante explique comment créer un cadre de classification des données pour établir une taxonomie adaptée aux besoins de votre organisation. Si votre organisation n’a pas de taxonomie établie, envisagez de commencer par des noms d’étiquette de base tels que Personnel, Public, Général, Confidentiel et Hautement confidentiel. Vous pouvez ensuite employer des sous-étiquettes pour regrouper par catégorie des étiquettes similaires. Lorsque vous créez une étiquette, utilisez le texte de l’info-bulle pour aider les utilisateurs à sélectionner l’étiquette appropriée.

- Définissez ce que chaque étiquette de confidentialité peut faire. Configurez les paramètres de protection que vous voulez associer à chaque étiquette. Par exemple, vous pouvez souhaiter qu'un contenu peu sensible (tel qu'une étiquette « Général ») ne soit accompagné que d'un en-tête ou d'un pied de page. À l'inverse, vous pouvez souhaiter que votre contenu plus sensible (tel qu'une étiquette « Hautement confidentiel ») soit accompagné d'un filigrane et d'un chiffrement.

- Publiez les étiquettes de confidentialité. Après avoir configuré vos étiquettes de confidentialité, publiez-les à l’aide d’une stratégie d’étiquette. Déterminez les utilisateurs et les groupes devant utiliser les étiquettes ainsi que les paramètres de stratégie à utiliser. Une étiquette unique est réutilisable : vous la définissez une fois, puis vous l’incluez dans plusieurs stratégies d’étiquette affectées à différents utilisateurs. Par exemple, vous pouvez piloter vos étiquettes de confidentialité en attribuant une stratégie d’étiquette à quelques utilisateurs seulement. Lorsque vous êtes prêt à déployer les étiquettes dans votre organisation, vous pouvez créer une nouvelle stratégie d’étiquette pour vos étiquettes et spécifier cette fois tous les utilisateurs.

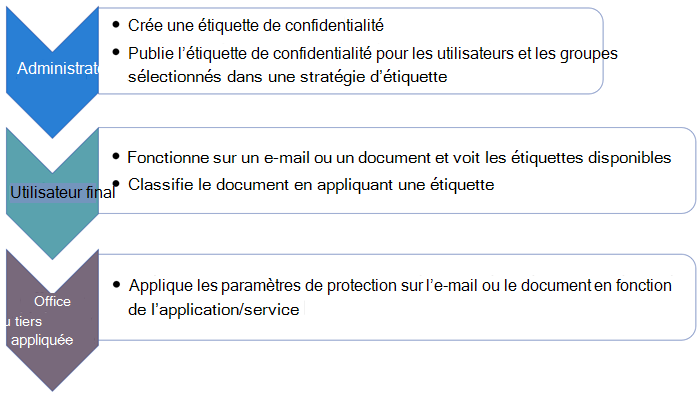

Le diagramme suivant montre le flux de base pour le déploiement et l’application d’étiquettes de confidentialité. Les trois étapes décrites précédemment englobent la première tâche de ce diagramme de flux de travail. Cette tâche se concentre sur les étapes administratives requises pour créer et publier des étiquettes de confidentialité.

Configuration requise pour les abonnements et les licences pour les étiquettes de confidentialité

De nombreux abonnements différents prennent en charge les étiquettes de confidentialité. Les exigences de licence pour les utilisateurs dépendent des fonctionnalités que vous utilisez.

Pour afficher les options de licence permettant à vos utilisateurs de bénéficier des fonctionnalités de conformité de Microsoft Purview, affichez les Conseils de licence Microsoft 365 pour la sécurité et la conformité. Pour les étiquettes de confidentialité, voir la section sur la Protection des informations et le fichier PDF ou Excel associé à télécharger.

Autorisations nécessaires pour la création et la gestion d'étiquettes de confidentialité

Les membres de l’équipe de conformité d’une organisation qui créent des étiquettes de confidentialité ont besoin d’autorisations sur le portail de conformité Microsoft Purview.

Par défaut, les administrateurs généraux ont accès au portail de conformité Microsoft Purview. À leur tour, ils peuvent accorder aux responsables de la conformité et à d’autres personnes l’accès, sans leur accorder toutes les autorisations d’un administrateur client. Pour cet accès administrateur limité délégué, ajoutez des utilisateurs à l’un des groupes de rôles suivants :

- Protection des informations

- Administrateurs Information Protection

- Analystes Information Protection

- Enquêteurs Information Protection

- Lecteurs Information Protection

Au lieu d’utiliser les rôles par défaut, vous pouvez créer un groupe de rôles et ajouter des rôles Administrateur d’étiquette de confidentialité ou Configuration de l’organisation à ce groupe. Pour un rôle en lecture seule, utilisez le Lecteur d’étiquettes de confidentialité. Une autre option consiste à ajouter des utilisateurs au groupe de rôles Administrateur des données de conformité, Administrateur de conformité ou Administrateur de la sécurité.

Le système requiert ces autorisations pour que les utilisateurs créent et configurent des étiquettes de confidentialité et leurs stratégies d’étiquette. Ces autorisations ne sont pas requises pour que les utilisateurs appliquent les étiquettes dans les applications ou les services.

Vérification des connaissances

Choisissez la meilleure réponse pour la question suivante.