Réduire votre exposition aux menaces et aux vulnérabilités

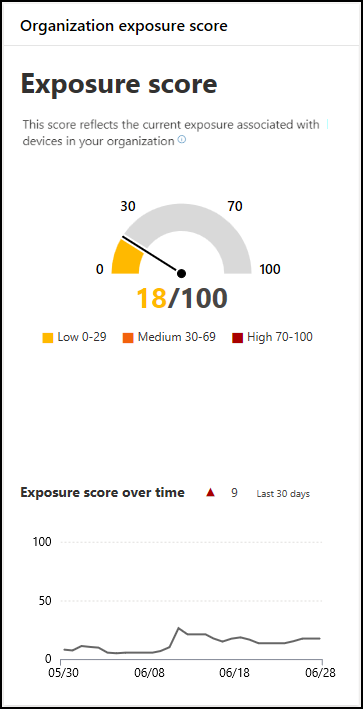

Le score d’exposition d’un organization est visible dans le tableau de bord Gestion des vulnérabilités du portail Microsoft Defender. Il reflète la vulnérabilité de votre organisation face aux menaces de cybersécurité. Un faible score d’exposition signifie que vos appareils sont moins vulnérables à l’exploitation. Les administrateurs d’entreprise et de sécurité d’une organisation doivent :

- Comprenez et identifiez rapidement les points importants concernant l’état de la sécurité dans leur organisation.

- Détectez et répondez aux zones qui nécessitent une investigation ou une action pour améliorer l’état actuel.

- Communiquez avec les pairs et la direction sur l’effet des efforts de sécurité.

La carte de performance d’exposition donne à une organisation une vue générale de la tendance de son score d’exposition au fil du temps. Les pics de tendance fournissent une indication visuelle d’une exposition élevée aux menaces de cybersécurité qui nécessite une investigation plus approfondie.

Le tableau de bord Gestion des vulnérabilités Microsoft Defender décompose le score d’exposition aux niveaux suivants :

- 0-29. Score d’exposition faible.

- 30-69. Score d’exposition moyen.

- 70-100. Score d’exposition élevé.

Réduire votre exposition aux menaces et aux vulnérabilités

La fonctionnalité Gestion des vulnérabilités dans Microsoft Defender XDR mappe les faiblesses de cybersécurité d’un organization aux recommandations de sécurité exploitables. Il hiérarchise également ces faiblesses en fonction de leur effet. Des recommandations classées par ordre de priorité permettent de réduire le temps nécessaire à l'atténuation ou à la correction des vulnérabilités et à la mise en conformité.

Les organisations peuvent réduire leur exposition aux menaces et aux vulnérabilités en corrigeant les problèmes en fonction des recommandations de sécurité prioritaires. Chaque logiciel présente des faiblesses qui sont transformées en recommandations et classées par ordre de priorité en fonction des risques pour l’organisation. Par conséquent, une organisation peut avoir le plus grand impact sur son score d’exposition en corrigeant les recommandations de sécurité les plus importantes.

Recommandations de sécurité dans Gestion des vulnérabilités Microsoft Defender

Chaque recommandation de sécurité inclut des étapes de correction actionnables. Pour faciliter la gestion des tâches, un organization peut envoyer la recommandation à l’aide de Microsoft Intune et de Microsoft Endpoint Configuration Manager. Lorsque le paysage des menaces change, la recommandation change également à mesure qu’elle collecte en continu des informations à partir de votre environnement.

Conseil

Pour obtenir des e-mails sur les nouveaux événements de vulnérabilité, consultez Configurer les notifications par e-mail de vulnérabilité dans Microsoft Defender pour point de terminaison.

Microsoft Defender XDR évalue chaque appareil dans un organization en fonction de trois facteurs importants. Ces facteurs aident les clients à se concentrer sur les bons éléments au bon moment :

Menace. Caractéristiques des vulnérabilités et des exploitations dans les appareils de votre organisation et l’historique des violations. En fonction de ces facteurs, les recommandations de sécurité affichent les liens correspondants vers :

- Alertes actives

- Campagnes de menaces en cours

- Leurs rapports d’analyse des menaces correspondants

probabilité de violation. Posture de sécurité et résilience de l’organisation contre les menaces.

valeur métier. Ressources de l’organisation, processus critiques et propriétés intellectuelles.

Vous pouvez accéder aux recommandations de sécurité de votre organization de deux façons. Ils apparaissent tous les deux dans le portail Microsoft Defender, sous le groupe Gestion des vulnérabilités dans le volet de navigation :

- Recommandations. Si vous sélectionnez cette option, vous accédez à la page Recommandations de sécurité . Cette page contient une liste de recommandations de sécurité pour les menaces et les vulnérabilités détectées dans le organization.

- Tableau de bord. La sélection de cette option vous permet d’afficher les recommandations de sécurité principales et le score d’exposition de l’entreprise. Le score est affiché côte à côte à côté du niveau de sécurité Microsoft pour les appareils de l’entreprise. L’objectif de cette comparaison est de réduire l’exposition d’un organization aux vulnérabilités et d’augmenter la sécurité des appareils de l’organization afin d’être plus résiliente contre les attaques contre les menaces de cybersécurité. La liste des principales recommandations de sécurité peut vous aider à atteindre cet objectif. La section Principales recommandations de sécurité du tableau de bord répertorie les opportunités d’amélioration d’un organization. Les opportunités sont hiérarchisées à l’aide des facteurs mentionnés précédemment : menace, probabilité de violation et valeur. La sélection d’une recommandation vous permet d’accéder à la page Recommandations de sécurité avec plus de détails.

Vue d’ensemble des recommandations de sécurité

La page Recommandations de sécurité affiche les informations suivantes :

- Nombre de faiblesses détectées

- Composants associés

- Insights sur les menaces

- Nombre d’appareils exposés

- Statut

- Type de correction

- Activités de correction

- Effet sur votre score d’exposition et le niveau de sécurité Microsoft pour les appareils

- Balises associées

Sur le graphique Appareils exposés , les couleurs changent à mesure que la tendance change. Si le nombre d’appareils exposés augmente, la couleur devient rouge. En cas de diminution du nombre d’appareils exposés, la couleur du graphe se transforme en vert.

Remarque

Gestion des vulnérabilités Microsoft Defender montre les appareils qui étaient en cours d’utilisation il y a 30 jours. Cette conception est différente du reste de Microsoft Defender pour point de terminaison. Dans ce service, un appareil a un état Inactif s’il n’a pas été utilisé depuis plus de sept jours.

La page Recommandations de sécurité permet à une organisation d’explorer les options de recommandation de sécurité. Sélectionnez la recommandation de sécurité que vous souhaitez examiner ou traiter. Le volet détaillé qui s’affiche pour la recommandation sélectionnée vous permet de choisir l’une des options suivantes :

Ouvrir la page Logiciels Sélectionnez l’option Ouvrir la page logicielle pour obtenir plus de contexte sur le logiciel, y compris la méthode de distribution. Les informations peuvent être les suivantes :

- Contexte de menace

- Recommandations associées

- Faiblesses découvertes

- Nombre d’appareils exposés

- Vulnérabilités découvertes

- Noms et détails des appareils avec le logiciel installé

- Distribution des versions

Options de correction. Envoyez une demande de correction pour ouvrir un ticket dans Microsoft Intune pour que votre administrateur informatique le récupère et l’adresse. Suivez l’activité de correction dans la page correction.

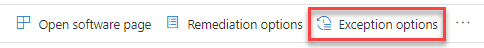

Options de l’exception. Soumettez une exception, fournissez une justification et définissez la durée de l’exception si vous ne pouvez pas encore résoudre le problème.

Remarque

Lorsqu’un utilisateur apporte une modification logicielle sur un appareil Windows, Linux ou macOS, l’affichage des données prend généralement de deux à quatre heures pour que le portail de sécurité affiche les données. Jusqu’à huit heures peuvent être nécessaires pour que la modification logicielle apparaisse dans le portail de sécurité sur les appareils iOS et Android. Dans certains cas, cela peut prendre plus de temps. Les modifications de configuration peuvent prendre entre 4 et 24 heures.

Examiner les modifications apportées à l’exposition ou à l’effet de l’appareil

Un bond important du nombre d’appareils exposés indique une vulnérabilité de sécurité potentielle. De même, une forte augmentation du score d’exposition d’un organization et du niveau de sécurité Microsoft pour les appareils peut également suggérer que les risques de sécurité ont augmenté. Par conséquent, il est essentiel d’examiner toute recommandation de sécurité qui répond à ces critères pour vous assurer que votre organization reste protégé.

- Sélectionnez la page de recommandation et d'ouverture du logiciel.

- Sélectionnez l’onglet Chronologie des événements pour afficher tous les événements impactants liés à ce logiciel. Par exemple, de nouvelles vulnérabilités ou de nouvelles attaques publiques. Pour plus d’informations, consultez En savoir plus sur la chronologie des événements.

- Décidez comment gérer l’augmentation ou l’exposition de votre organisation. Par exemple, l’envoi d’une demande de correction.

Demander une correction

La fonctionnalité de correction de Gestion des vulnérabilités comble l’écart entre les administrateurs de la sécurité et les administrateurs informatiques via le flux de travail de demande de correction. L’administrateur de la sécurité peut demander à l’administrateur informatique de corriger une vulnérabilité à partir des recommandations de sécurité

Sélectionnez une recommandation de sécurité pour laquelle vous souhaitez demander une correction, puis sélectionnez Options de correction. Remplissez le formulaire et sélectionnez Envoyer la demande. Accédez à la page Correction pour afficher l’état de votre demande de correction.

Lecture supplémentaire. Pour plus d’informations, consultez En savoir plus sur la demande de correction.

Fichier pour l’exception

En guise d’alternative à une demande de correction lorsqu’une recommandation n’est pas pertinente pour le moment, vous pouvez créer des exceptions pour les recommandations. Seuls les utilisateurs avec « gestion des exceptions » Les autorisations peuvent ajouter une exception.

Lorsque vous créez une exception pour une recommandation, la recommandation n’est plus active. L’état de la recommandation passe à Exception complète ou Exception partielle (par groupe d’appareils).

Lecture supplémentaire. Pour plus d’informations, consultez En savoir plus sur les exceptions.

Pour créer une exception, sélectionnez une recommandation de sécurité pour laquelle vous souhaitez créer une exception, puis sélectionnez Options d’exception.

Remplissez le formulaire, puis envoyez-le. Pour afficher toutes vos exceptions (actuelles et passées), accédez à la page Correction sous le menu Gestion des vulnérabilités . Sélectionnez ensuite l’onglet Exceptions .

Lecture supplémentaire. Pour plus d’informations, consultez En savoir plus sur la création d’une exception.

Signaler une recommandation inexacte

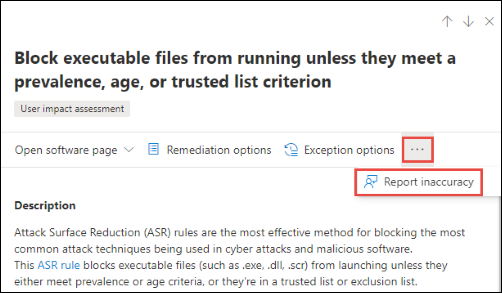

Vous pouvez signaler un faux positif lorsque vous voyez des informations de recommandation de sécurité vagues, inexactes, incomplètes ou déjà corrigées.

Ouvrez la page de recommandations de sécurité.

Sélectionnez l’icône de points de suspension (trois points) en regard de la recommandation de sécurité que vous souhaitez signaler, puis sélectionnez Signaler l’inexactitude.

Dans le volet détaillé qui s'affiche, sélectionnez la catégorie Inexactitude dans le menu déroulant. Entrez ensuite votre adresse e-mail et les détails relatifs à l’inexactitude.

Sélectionnez Envoyer. Microsoft Defender XDR envoyez immédiatement vos commentaires aux experts en Gestion des menaces et des vulnérabilités de Microsoft.