Gérer les vulnérabilités des points de terminaison avec Gestion des vulnérabilités Microsoft Defender

La réduction des cyber-risques nécessite une gestion complète des vulnérabilités basée sur les risques. La gestion des vulnérabilités identifie, évalue, corrige et suit les plus grandes vulnérabilités d’un organization sur ses ressources les plus critiques, le tout dans une seule solution.

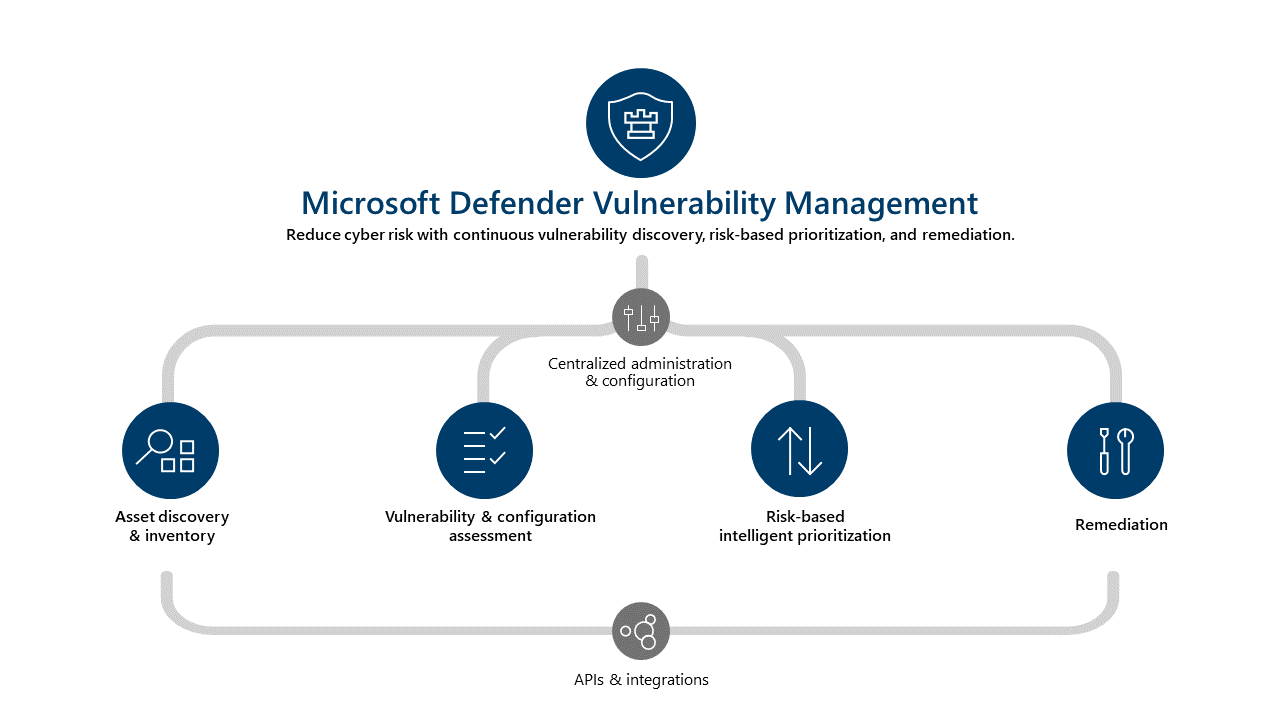

Microsoft 365 lutte contre les cyber-risques avec Gestion des vulnérabilités Microsoft Defender, un composant Microsoft Defender pour point de terminaison Plan 2. Gestion des vulnérabilités Microsoft Defender utilise le renseignement sur les menaces Microsoft, les prédictions de probabilité de violation, les contextes métier et les évaluations des appareils. Ce faisant, il hiérarchise rapidement et continuellement les plus grandes vulnérabilités sur les ressources les plus critiques d’un organization. Il fournit également des recommandations de sécurité pour atténuer les risques. La gestion des vulnérabilités fournit des outils de correction intégrés pour les appareils Windows, macOS, Linux, Android, iOS et réseau.

Gestion des vulnérabilités Microsoft Defender hiérarchise les vulnérabilités en fonction des éléments suivants :

- Le paysage des menaces

- Détections dans votre organization

- Informations sensibles sur les appareils vulnérables

- Contexte métier

Si vous activez l’intégration à Microsoft Defender pour point de terminaison, vous obtenez automatiquement les résultats Gestion des vulnérabilités Microsoft Defender sans avoir besoin d’agents supplémentaires.

Affichage supplémentaire. Sélectionnez le lien suivant pour watch une courte vidéo qui présente le module Gestion des vulnérabilités Microsoft Defender.

Avec Gestion des vulnérabilités Microsoft Defender, vous pouvez permettre à vos équipes informatiques et de sécurité de combler les lacunes de flux de travail, de hiérarchiser et de traiter les vulnérabilités critiques et les erreurs de configuration dans votre organization. Les organisations peuvent réduire les risques de cybersécurité en implémentant les fonctionnalités de gestion des vulnérabilités suivantes :

Découverte et inventaire des ressources

Les scanneurs intégrés et sans agent de Gestion des vulnérabilités Microsoft Defender surveillent et détectent en permanence les risques dans un organization. Ils le font même lorsqu’un organization a des appareils qui ne sont pas connectés au réseau d’entreprise.

Sur la base de cette fonctionnalité de découverte de ressources, la gestion des vulnérabilités fournit une vue consolidée en temps réel des applications logicielles, des certificats numériques, des partages réseau et des extensions de navigateur d’un organization. Cette fonctionnalité permet aux organisations de :

- Découvrez et évaluez toutes les ressources de l’entreprise.

- Afficher des informations sur les autorisations d’extension et les niveaux de risque associés.

- Identifiez les certificats avant leur expiration.

- Détecter les vulnérabilités potentielles dues à des algorithmes de signature faibles.

- Évaluer les erreurs de configuration dans les partages réseau internes.

Évaluation des vulnérabilités et de la configuration

Gestion des vulnérabilités Microsoft Defender évalue la cyberexposition d’un organization avec les outils d’évaluation de la configuration et des vulnérabilités avancés suivants :

- Évaluation des bases de référence de sécurité. Créez des profils de base de référence personnalisables pour mesurer la conformité des risques par rapport aux points de référence établis, tels que le Center for Internet Security (CIS) et le Security Technical Implementation Guides (STIG).

- visibilité des logiciels et des vulnérabilités. Obtenez une vue de l’inventaire logiciel du organization et des modifications logicielles telles que les installations, les désinstallations et les correctifs.

- Évaluation du partage réseau. Affichez la liste des configurations de partage réseau identifiées comme vulnérables.

- Analyse des menaces et chronologie des événements. Utilisez les chronologies des événements et les évaluations des vulnérabilités au niveau de l’entité pour comprendre et hiérarchiser les vulnérabilités.

- Extensions de navigateur. Affichez la liste des extensions de navigateur installées sur différents navigateurs dans le organization.

- Certificats numériques. Affichez la liste des certificats installés sur l’organization dans une seule page centrale d’inventaire des certificats.

Hiérarchisation intelligente basée sur les risques

Gestion des vulnérabilités Microsoft Defender applique le renseignement sur les menaces, les prédictions de probabilité de violation, les contextes métier et les évaluations des appareils de Microsoft pour hiérarchiser rapidement les vulnérabilités les plus importantes dans un organization. Une vue unique des recommandations hiérarchisées à partir de plusieurs flux de sécurité, ainsi que des détails critiques, y compris les CVC associés et les appareils exposés, permet aux organisations de corriger rapidement les plus grandes vulnérabilités sur leurs ressources les plus critiques. La hiérarchisation intelligente basée sur les risques fournit les fonctionnalités suivantes :

- Se concentre sur les menaces émergentes. Aligne dynamiquement la hiérarchisation des recommandations de sécurité avec les vulnérabilités actuellement exploitées dans la nature et les menaces émergentes qui posent le risque le plus élevé.

- Identifie les violations actives. Met en corrélation la gestion des vulnérabilités et les insights de détection et réponse de point de terminaison (EDR). Ce faisant, il peut hiérarchiser les vulnérabilités exploitées dans les violations actives au sein du organization.

- Protège les ressources de grande valeur. Identifie les appareils exposés avec des applications critiques pour l’entreprise, des données confidentielles ou des utilisateurs à valeur élevée.

Correction et suivi

Gestion des vulnérabilités Microsoft Defender permet aux administrateurs de la sécurité et aux administrateurs informatiques de collaborer et de corriger en toute transparence les problèmes liés aux flux de travail intégrés.

- demandes de correction envoyées à l'informatique. Créez une tâche de correction dans Microsoft Intune à partir d’une recommandation de sécurité spécifique.

- Bloquer les applications vulnérables. Réduisez les risques avec la possibilité de bloquer les applications vulnérables pour des groupes d’appareils spécifiques.

- Autres méthodes d’atténuations. Obtenez des insights sur d’autres atténuations, telles que les modifications de configuration qui peuvent réduire les risques associés aux vulnérabilités logicielles.

- état de correction en temps réel. Surveillance en temps réel de l’état et de la progression des activités de correction au sein de l’organisation.

Vérification des connaissances

Choisissez la meilleure réponse à chacune des questions ci-dessous.