Configurer Microsoft Defender pour point de terminaison dans Microsoft Intune

Vos organisations peuvent intégrer Microsoft Defender pour point de terminaison à Microsoft Intune sous la forme d’une solution Mobile Threat Defense. L’intégration peut aider à prévenir les violations de sécurité et à limiter l’effet des violations au sein d’une organisation.

Microsoft Defender pour point de terminaison fonctionne avec les appareils qui exécutent :

- Android

- iOS/iPadOS

- Windows 10/11

Pour utiliser Microsoft Defender pour point de terminaison et Microsoft Intune de concert, vous devez :

- Établir une connexion de service à service entre Microsoft Intune et Microsoft Defender pour point de terminaison. Cette connexion permet à Microsoft Defender pour point de terminaison de collecter des données sur les risques liés aux machines pris en charge qu’une organisation gère avec Intune.

- Utilisez un profil de configuration d’appareil pour intégrer des périphériques avec Microsoft Defender pour point de terminaison. Une organisation intègre des appareils pour les configurer afin de communiquer avec Microsoft Defender pour point de terminaison. Ce faisant, le organization peut collecter des données pour aider à évaluer son niveau de risque.

- Utilisez une stratégie de conformité d’appareils pour définir le niveau de risque que vous souhaitez autoriser. Microsoft Defender pour point de terminaison signale les niveaux de risque. Le système classe les appareils qui dépassent le niveau de risque autorisé comme non conformes.

- Utilisez une stratégie d’accès conditionnel pour empêcher les utilisateurs d’accéder aux ressources de l’entreprise à partir d’appareils qui ne sont pas conformes. Les stratégies d’accès conditionnel peuvent également bloquer les appareils qui dépassent les niveaux de risque attendus d’une organisation.

- Utilisez des stratégies de protection des applications pour Android et iOS/iPadOS pour définir les niveaux de risque de l’appareil. Les stratégies de protection des applications fonctionnent avec les appareils inscrits et les appareils non inscrits.

Lorsqu’une organisation intègre Microsoft Intune à Microsoft Defender pour point de terminaison, elle peut tirer parti du module de gestion des menaces et des vulnérabilités (TVM) de Microsoft Defender pour point de terminaison. Elle peut également utiliser Intune pour corriger la faiblesse du point de terminaison identifiée par TVM.

Outre la gestion des paramètres des Microsoft Defender pour point de terminaison sur les appareils qui s’inscrivent avec Intune, vous pouvez gérer les configurations de sécurité de Defender pour point de terminaison sur les appareils qui ne sont pas inscrits avec Intune. Ce scénario est appelé Gestion de la sécurité pour Microsoft Defender pour point de terminaison. Cela nécessite la configuration du bouton bascule Autoriser Microsoft Defender pour point de terminaison pour appliquer les configurations de sécurité des points de terminaison sur Activé. Pour plus d’informations, consultez Gestion de la configuration de la sécurité MDE.

Exemple d’utilisation de Microsoft Defender pour point de terminaison avec Microsoft Intune

L’exemple suivant explique comment Microsoft Intune et Microsoft Defender pour point de terminaison fonctionnent ensemble pour protéger les organisations. Pour cet exemple, Contoso a déjà intégré Microsoft Defender pour point de terminaison et Intune.

Prenons l’exemple d’un événement dans lequel une personne envoie une pièce jointe Word avec du code malveillant incorporé à un utilisateur Contoso.

- L’utilisateur ouvre la pièce jointe, ce qui active le code incorporé.

- Une attaque avec privilèges élevés démarre. Un attaquant d’une machine distante dispose de droits d’administrateur sur l’appareil de la victime.

- L’attaquant accède ensuite à distance aux autres appareils de l’utilisateur. Cette violation de sécurité peut affecter l’ensemble de l’organization Contoso.

Microsoft Defender pour point de terminaison peut résoudre les événements de sécurité comme ceux décrits dans ce scénario.

Dans cet exemple, Microsoft Defender pour point de terminaison détecte chacune des actions qui se sont produites :

- L’appareil a exécuté du code anormal.

- L’appareil a subi une réaffectation des privilèges de processus.

- L’ouverture de la pièce jointe a injecté du code malveillant dans l’appareil.

- L’attaquant a exécuté une commande externe sur un ordinateur ou un appareil distant (appelé émission d’un interpréteur de commandes distant suspect). Cela a soulevé des préoccupations ou des doutes quant aux intentions ou à la légitimité de l’action.

En fonction des actions de l’appareil, Microsoft Defender pour point de terminaison classé l’appareil comme présentant un risque élevé. Il a également inclus un rapport détaillé des activités suspectes dans le portail Microsoft Defender.

Pour cet exemple, supposons que Contoso dispose d’une stratégie de conformité des appareils Intune qui classe les appareils présentant un niveau de risque moyen ou élevé comme non conformes. Par conséquent, la stratégie de conformité a classé l’appareil compromis comme non conforme. Cette classification permet à la stratégie d’accès conditionnel de Contoso de bloquer l’accès de cet appareil aux ressources d’entreprise de Contoso.

Pour les appareils qui exécutent Android, vous pouvez utiliser une stratégie de Intune pour modifier la configuration de Microsoft Defender pour point de terminaison sur Android. Pour plus d’informations, consultez Protection Web Microsoft Defender pour point de terminaison.

Conditions préalables à l’intégration de Microsoft Defender pour point de terminaison et Microsoft Intune

Pour utiliser Microsoft Defender pour point de terminaison avec Microsoft Intune, une organisation doit disposer des abonnements suivants :

- Microsoft Defender pour point de terminaison. Cet abonnement vous permet d’accéder au Centre de sécurité Microsoft Defender (portail ATP). Pour les options de licence de Defender pour les points de terminaison, consultez Les conditions requises pour les licences dans les Conditions minimales requises pour Microsoft Defender pour point de terminaison et Comment configurer un abonnement d’essai Microsoft 365 E5.

- Microsoft Intune. Cet abonnement permet d’accéder à Intune et au Centre d’administration Microsoft Endpoint Manager. Pour les options de licence Intune, consultez les licences Microsoft Intune.

Les plateformes suivantes prennent en charge Microsoft Intune avec Microsoft Defender pour point de terminaison :

- Android

- iOS/iPadOS

- Windows 10/11 (joint Microsoft Entra ID hybride ou joint à Microsoft Entra ID)

Importante

Microsoft Intune prend fin à la prise en charge de la gestion des administrateurs d’appareils Android sur les appareils ayant accès à Google Mobile Services (GMS) le 30 août 2024. Après cette date, l’inscription des appareils, le support technique, les correctifs de bogues et les correctifs de sécurité ne seront plus disponibles. Si vous utilisez actuellement la gestion des administrateurs d’appareils, Microsoft recommande de basculer vers une autre option de gestion Android dans Intune avant la fin du support. Pour plus d’informations, consultez Fin de la prise en charge de l’administrateur d’appareils Android sur les appareils GMS.

Remarque

Azure Active Directory Domain Services (Azure AD) est désormais Microsoft Entra ID. En savoir plus.

Activation de Microsoft Defender pour point de terminaison dans Intune

Pour configurer la connexion de service à service entre Intune et Microsoft Defender pour point de terminaison, vous ne devez activer Microsoft Defender pour point de terminaison qu’une seule fois par client.

Effectuez les étapes suivantes pour activer Microsoft Defender pour point de terminaison avec Microsoft Intune :

Vous devez commencer par accéder au Centre d’administration Microsoft Intune. Pour ce faire, dans le Centre d’administration Microsoft 365, sélectionnez Afficher tout dans le volet de navigation. Sous le groupe Centres d’administration, sélectionnez Gestionnaire de points de terminaison.

Dans le centre d’administration Microsoft Intune, sélectionnez Sécurité du point de terminaison dans le volet de navigation.

Sur la sécurité du point de terminaison | Page Vue d’ensemble, sous la section Configuration du volet central, sélectionnez Microsoft Defender pour point de terminaison.

Sur la sécurité du point de terminaison | Microsoft Defender pour point de terminaison page, faites défiler jusqu’à la section Paramètres partagés, puis sélectionnez Ouvrir le Centre de sécurité Microsoft Defender. Cette étape ouvre le portail Microsoft Defender.

Conseil

Dans le Centre d’administration Intune, si le status connexion en haut de la page Microsoft Defender pour point de terminaison est déjà défini sur Activé, la connexion à Intune est déjà active et le centre d’administration affiche un texte d’interface utilisateur différent pour le lien. Dans ce cas, sélectionnez Ouvrir la console d’administration Microsoft Defender pour point de terminaison pour ouvrir le portail Microsoft Defender. Vous pouvez ensuite utiliser les instructions de l’étape suivante pour confirmer que la connexion Microsoft Intune est définie sur Activé.

Dans le portail Microsoft Defender, dans le volet de navigation de gauche, sélectionnez Paramètres, Points de terminaison, puis Fonctionnalités avancées.

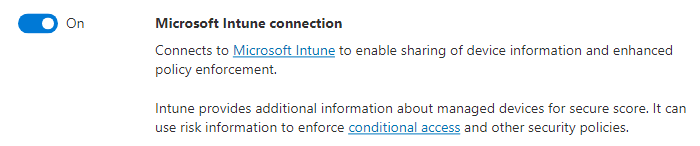

Placez le commutateur à bascule du paramètre de connexion Microsoft Intune sur Activé.

Sélectionnez Enregistrer les préférences.

Remarque

Une fois que vous avez établi la connexion entre Microsoft Defender pour point de terminaison et Microsoft Intune, les services doivent se synchroniser entre eux au moins une fois toutes les 24 heures. Vous pouvez configurer le nombre de jours sans synchronisation jusqu’à ce que Microsoft Intune considère que la connexion ne répond pas dans le centre d’administration Microsoft Intune. Sélectionnez Sécurité du point de terminaison, puis Microsoft Defender pour point de terminaison, puis Nombre de jours jusqu’à ce que le partenaire ne réponde pas.

Revenez à la page Microsoft Defender pour point de terminaison dans le centre d’administration Microsoft Intune.

Pour utiliser Defender pour point de terminaison avec des stratégies de conformité, configurez les options suivantes sous Évaluation de la stratégie de conformité pour les plateformes que vous prenez en charge :

- Définissez Connecter des appareils Android sur Microsoft Defender pour point de terminaison sur Activé.

- Définissez Connecter des appareils iOS/iPadOS sur Microsoft Defender pour point de terminaison sur Activé.

- Définissez Connecter des appareils Windows sur Microsoft Defender pour point de terminaison sur Activé.

Quand ces configurations sont Activées, les appareils applicables que vous gérez avec Intune ainsi que les appareils que vous inscrivez ultérieurement sont connectés à Microsoft Defender pour point de terminaison à des fins de conformité. Pour les appareils iOS, Defender pour point de terminaison prend également en charge les paramètres suivants qui permettent de fournir l’évaluation des vulnérabilités des applications sur Microsoft Defender pour point de terminaison pour iOS. Pour plus d’informations sur l’utilisation des deux paramètres suivants, consultez Configurer l’évaluation des vulnérabilités des applications.

- Activez App Sync pour les appareils iOS. Définissez sur Activé pour permettre à Defender pour point de terminaison de demander des métadonnées d’applications iOS à partir de Intune à utiliser à des fins d’analyse des menaces. L’appareil iOS doit être inscrit à GPM et fournir des données d’application mises à jour lors de l’case activée de l’appareil.

- Envoyer des données d’inventaire d’applications complètes sur les appareils iOS/iPadOS appartenant à l’utilisateur. Ce paramètre contrôle les données d’inventaire des applications que Intune partagent avec Defender pour point de terminaison lorsque Defender pour point de terminaison synchronise les données d’application et demande la liste d’inventaire des applications. Lorsqu’il est défini sur Activé, Defender pour point de terminaison peut demander une liste d’applications à partir de Intune pour les appareils iOS/iPadOS appartenant à l’utilisateur. Cette liste inclut les applications non managées et les applications qui ont été déployées via Intune. Lorsque la valeur est Désactivée, les données sur les applications non managées ne sont pas fournies. Intune partage des données pour les applications déployées via Intune.

Pour plus d’informations, consultez Basculer les options de défense contre les menaces mobiles.

Pour utiliser Defender pour point de terminaison avec des stratégies de protection des applications pour Android et iOS/iPadOS, configurez les éléments suivants sous Protection d'applications évaluation de stratégie pour les plateformes que vous utilisez :

- Définissez Connecter des appareils Android à Microsoft Defender pour point de terminaison sur Activé.

- Définissez Connecter des appareils iOS/iPadOS sur Microsoft Defender pour point de terminaisonsur Activé.

Pour configurer un Microsoft Defender pour point de terminaison d’intégration pour l’évaluation de la stratégie de conformité et de protection des applications, vous devez disposer d’un rôle qui inclut Lire et modifier pour l’autorisation Mobile Threat Defense dans Intune. Ces autorisations sont incluses dans le rôle d’administrateur intégré Endpoint Security Manager pour Intune. Pour plus d’informations sur la stratégie de conformité MDM Paramètres et la stratégie de protection des applications Paramètres, consultez Basculer les options de défense contre les menaces mobiles.

Sélectionnez Enregistrer.

Lorsque vous intégrez une nouvelle application à Intune Mobile Threat Defense et que vous activez la connexion à Intune, Intune crée une stratégie d’accès conditionnel classique dans Microsoft Entra ID. Chaque application MTD que vous intégrez, y compris Microsoft Defender pour point de terminaison ou l’un des partenaires MTD Microsoft, crée une stratégie d’accès conditionnel classique. Vous pouvez ignorer ces stratégies ; Toutefois, vous ne devez pas les modifier, les supprimer ou les désactiver.

Si vous supprimez la stratégie classique, vous devez supprimer la connexion à Intune responsable de sa création. Une fois que vous avez supprimé la connexion, vous devez la configurer à nouveau. Cela recrée la stratégie classique. Le système ne prend pas en charge la migration des stratégies classiques pour les applications MTD vers le nouveau type de stratégie pour l’accès conditionnel.

Les organisations doivent prendre en compte les considérations suivantes relatives aux stratégies d’accès conditionnel classiques pour les applications MTD :

- Intune MTD les utilise pour exiger l’inscription des appareils dans Microsoft Entra ID. Cela garantit qu’ils disposent d’un ID d’appareil avant de communiquer avec les partenaires MTD. Les appareils ont besoin de l’ID pour signaler correctement leur status à Intune.

- Elles n’ont aucun effet sur les autres applications ou ressources cloud.

- Elles diffèrent des stratégies d’accès conditionnel que vous pouvez créer pour faciliter la gestion de MTD.

- Par défaut, ils n’interagissent pas avec les autres stratégies d’accès conditionnel que les organisations utilisent pour l’évaluation.

Pour afficher les stratégies d’accès conditionnel classiques, dans le centre d’administration Microsoft Entra, sélectionnez Accès conditionnel, puis Stratégies classiques.