Détecter des documents d’informations sensibles à l’aide de l’empreinte digitale de document

Les travailleurs de l’information d’une organisation gèrent de nombreux types d’informations sensibles au cours d’une journée standard. Dans le portail de conformité Microsoft Purview, l’empreinte digitale de document facilite la protection de ces informations par une organisation. Pour ce faire, il identifie les formulaires standard utilisés par une organisation.

Cette unité examine les concepts sous-jacents à l’empreinte digitale de document. Il passe également en revue la création d’une empreinte digitale de document à l’aide de Windows PowerShell.

Scénario de base de création d’une empreinte numérique de document

L’empreinte digitale de document est une fonctionnalité de protection contre la perte de données (DLP) Microsoft Purview. Il convertit un formulaire standard en un type d’informations sensibles. Une organisation peut ensuite utiliser ce type d’informations dans ses stratégies DLP. Par exemple, une organisation peut effectuer les étapes suivantes :

- Créez une empreinte digitale de document basée sur un modèle de brevet vide.

- Créez une stratégie DLP qui détecte et bloque tous les modèles de brevets sortants avec du contenu sensible renseigné.

- Vous pouvez éventuellement configurer des conseils de stratégie pour informer les expéditeurs qu’ils envoient des informations sensibles. Tout expéditeur recevant le conseil de stratégie doit vérifier que les destinataires sont autorisés à recevoir les brevets.

Ce processus fonctionne avec tous les formulaires textuels utilisés dans une organisation. Voici d’autres exemples de formulaires qu’une organisation peut charger :

- Formulaires officiels

- Formulaires de conformité relatifs à la loi américaine HIPAA (Health Insurance Portability Accountability Act)

- Formulaires d'informations sur les employés pour les services de ressources humaines

- Formulaires personnalisés créés spécifiquement pour une organisation

Prenons l’exemple suivant. Contoso a déjà établi une pratique commerciale d’utilisation de certaines formes pour transmettre des informations sensibles. Contoso commence par charger un formulaire vide qu’il convertit ultérieurement en empreinte digitale de document. Une fois l’empreinte digitale du document créée, Contoso crée une règle de classification des données. Cette règle utilise l’empreinte digitale de document qu’elle a créée précédemment. Contoso configure ensuite une stratégie DLP correspondante et ajoute la règle à la stratégie. Avec l’empreinte digitale de document maintenant affectée à une stratégie DLP, le service DLP détecte tous les documents du courrier sortant qui correspondent à cette empreinte digitale.

Fonctionnement de l’empreinte numérique de document

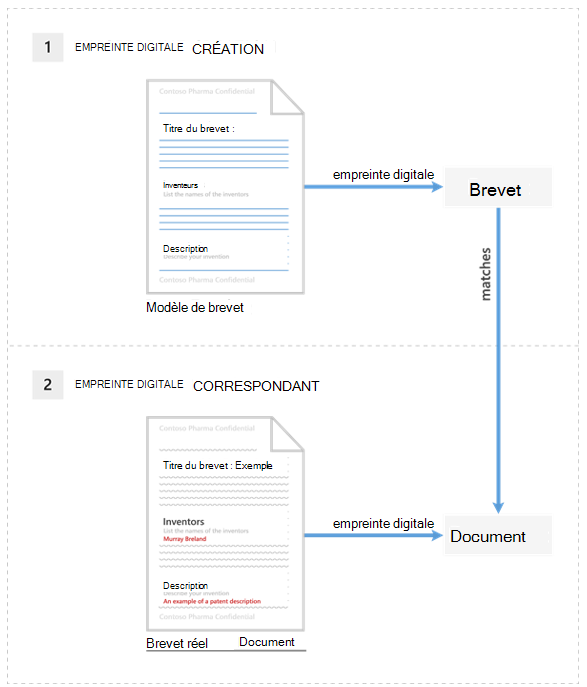

Nous savons tous que les documents n’ont pas d’empreintes digitales réelles. Toutefois, le nom « empreintes digitales du document » permet d’expliquer la fonctionnalité. De la même manière que les empreintes digitales d'une personne répondent à des modèles uniques, les documents répondent à des modèles de mots uniques. Lorsqu’une organisation charge un fichier, Microsoft Purview DLP :

- Identifie le modèle de mot unique dans le document.

- Crée une empreinte digitale de document basée sur ce modèle.

- Utilise cette empreinte digitale de document pour détecter les documents sortants contenant le même modèle.

Ce processus montre pourquoi le chargement d’un formulaire ou d’un modèle crée le type d’empreinte digitale de document le plus efficace. Toutes les personnes qui remplissent un formulaire utilisent le même ensemble de mots d’origine. Ils ajoutent ensuite leurs propres mots au document. Si le document sortant contient tout le texte du formulaire d’origine et n’est pas protégé par mot de passe, DLP peut déterminer s’il correspond à l’empreinte digitale du document.

Importante

Pour l’instant, DLP peut uniquement utiliser l’empreinte digitale de document comme méthode de détection dans Exchange Online.

Les organisations peuvent utiliser n’importe quel formulaire comme base pour créer une empreinte digitale de document. L’exemple suivant montre ce qui se passe si vous créez une empreinte digitale de document basée sur un modèle de brevet.

Le modèle de brevet contient les champs vides « Titre du brevet », « Inventors » et « Description », ainsi que des descriptions pour chacun de ces champs—c’est le modèle de mot. Le modèle de brevet d’origine doit se trouver dans l’un des types de fichiers pris en charge et en texte brut. Lorsque l’organisation charge le modèle de brevet :

DLP convertit ce modèle de mot en empreinte digitale de document. L’empreinte digitale est un petit fichier XML Unicode contenant une valeur de hachage unique représentant le texte d’origine.

L’organisation enregistre l’empreinte digitale de brevet en tant que classification des données dans Active Directory.

Remarque

Par mesure de sécurité, le système ne stocke pas le document d’origine lui-même sur le service . il stocke uniquement la valeur de hachage. Le système ne peut pas reconstruire le document d’origine à partir de la valeur de hachage.

L’empreinte digitale de brevet devient alors un type d’informations sensibles que l’organisation peut associer à une stratégie DLP.

Une fois que l’organisation a associé l’empreinte digitale à une stratégie DLP, DLP détecte les e-mails sortants contenant des documents qui correspondent à l’empreinte digitale de brevet. Il les traite ensuite en fonction de la stratégie de l’organisation.

Par exemple, supposons que vous souhaitez configurer une stratégie DLP qui empêche les employés réguliers d’envoyer des messages sortants contenant des brevets. DLP utilise l’empreinte digitale de brevet pour détecter les brevets et bloquer ces e-mails. Vous pouvez également autoriser votre service juridique à envoyer des brevets à d’autres organisations, car cela est nécessaire pour l’entreprise. Vous pouvez autoriser des services spécifiques à envoyer des informations sensibles en créant des exceptions pour ces services dans votre stratégie DLP. Vous pouvez également leur permettre de remplacer un conseil de stratégie par une justification métier.

Types de fichiers pris en charge

L’empreinte digitale de document prend en charge les mêmes types de fichiers que les règles de flux de messagerie (également appelées règles de transport). Pour obtenir la liste des types de fichiers pris en charge, consultez Types de fichiers pris en charge pour l’inspectiondu contenu des règles de flux de messagerie.

Remarque

Les règles de flux de messagerie et l’empreinte digitale de document ne prennent pas en charge le type de fichier .dotx. Cette situation peut prêter à confusion, car .dotx est un fichier modèle dans Word. Lorsque vous voyez le mot « modèle » dans cette unité, il fait référence à un document qu’une organisation a établi comme formulaire standard, et non au type de fichier modèle.

L’empreinte digitale de document ne détecte pas les informations sensibles dans les cas suivants :

- Fichiers protégés par mot de passe.

- Si les fichiers contiennent uniquement des images

- Si les documents ne contiennent pas l'intégralité du texte du formulaire d'origine utilisé pour créer l'empreinte numérique de document

- Fichiers supérieurs à 10 Mo.

Utiliser PowerShell pour créer un package de règles de classification basé sur l’empreinte digitale de document

Actuellement, vous ne pouvez créer une empreinte digitale de document qu’à l’aide du module Security & Compliance PowerShell.

DLP utilise des packages de règles de classification pour détecter le contenu sensible. Pour créer un package de règles de classification basé sur une empreinte digitale de document, utilisez les applets de commande New-DlpFingerprint et New-DlpSensitiveInformationType .

Remarque

Étant donné que le système ne stocke pas les résultats de New-DlpFingerprint en dehors de la règle de classification des données, vous devez toujours exécuter New-DlpFingerprint et New-DlpSensitiveInformationType ou Set-DlpSensitiveInformationType dans la même session PowerShell.

Passons en revue un exemple qui montre comment créer un package de règles de classification basé sur l’empreinte digitale de document.

Dans cet exemple, vous créez une empreinte digitale de document basée sur le fichier C :\Mes documents\Contoso Employee Template.docx. Vous stockez la nouvelle empreinte digitale en tant que variable afin de pouvoir l’utiliser avec l’applet de commande New-DlpSensitiveInformationType dans la même session PowerShell.

$Employee_Template = ([System.IO.File]::ReadAllBytes('C:\My Documents\Contoso Employee Template.docx')) $Employee_Fingerprint = New-DlpFingerprint -FileData $Employee_Template -Description "Contoso Employee Template"Après avoir créé l’empreinte digitale du document, vous devez créer une nouvelle règle de classification des données. Pour cet exemple, nomnons-le Contoso Employee Confidential. Cette règle utilise l’empreinte digitale de document du fichier C :\Mes documents\Contoso Customer Information Form.docx.

$Customer_Form = ([System.IO.File]::ReadAllBytes('C:\My Documents\Contoso Customer Information Form.docx')) $Customer_Fingerprint = New-DlpFingerprint -FileData $Customer_Form -Description "Contoso Customer Information Form" New-DlpSensitiveInformationType -Name "Contoso Customer Confidential" -Fingerprints $Customer_Fingerprint -Description "Message contains Contoso customer information."Vous pouvez maintenant utiliser l’applet de commande Get-DlpSensitiveInformationType pour rechercher tous les packages de règles de classification des données DLP. Dans cet exemple, Contoso Customer Confidential fait partie de la liste des packages de règles de classification des données. Vous ajoutez ensuite le package de règles de classification des données Contoso Customer Confidential à une stratégie DLP. Bien que vous puissiez effectuer cette étape dans le portail de conformité Microsoft Purview, cet exemple ajoute une règle à une stratégie DLP existante nommée ConfidentialPolicy.

New-DlpComplianceRule -Name "ContosoConfidentialRule" -Policy "ConfidentialPolicy" -ContentContainsSensitiveInformation @{Name="Contoso Customer Confidential"} -BlockAccess $TrueVous pouvez également utiliser le package de règles de classification des données dans les règles de flux de messagerie dans Exchange Online. Pour exécuter cette commande, vous devez d’abord vous connecter à Exchange Online PowerShell. N’oubliez pas que la synchronisation du package de règles entre le portail de conformité Microsoft Purview et le Centre d’administration Exchange prend du temps.

New-TransportRule -Name "Notify :External Recipient Contoso confidential" -NotifySender NotifyOnly -Mode Enforce -SentToScope NotInOrganization -MessageContainsDataClassification @{Name=" Contoso Customer Confidential"}

Microsoft Purview Data Loss Prevention détecte désormais les documents qui correspondent à l’empreinte digitale de document Form.docx client Contoso.