Afficher des données sensibles à l'aide de l'explorateur de contenu et de l'explorateur d'activité

Le portail de conformité Microsoft Purview fournit des analyses de classification des données. Il fournit ces capacités par le biais des outils Explorateur de contenu et Explorateur d'activité. Chaque outil fait l'objet d'une page distincte dans le groupe Classification des données du volet de navigation du portail de conformité Microsoft Purview.

Explorateur de contenu. Cet outil permet de connaître la quantité et les types de données sensibles dans une organisation. Il permet également aux utilisateurs de filtrer par étiquette ou par type de sensibilité. Cette opération permet d'afficher une vue détaillée des emplacements où le système stocke ces données sensibles. Il offre aux administrateurs la possibilité de :

- Indexez les documents sensibles stockés dans les charges de travail Microsoft 365 prises en charge.

- Identifier les informations sensibles stockées dans chaque document.

- Identifier les documents que le système a classés avec des étiquettes de sensibilité et de conservation.

Activité du contenu. Cet outil montre les activités liées aux données sensibles et aux étiquettes. Par exemple, les déclassements d'étiquettes ou le partage externe qui pourrait exposer le contenu à des risques. L'explorateur d'activités affiche les activités liées aux informations sensibles utilisées par les utilisateurs finaux. Ces données incluent :

- Activités des étiquettes

- Journaux de prévention des pertes de données (DLP)

- Auto-étiquetage

- DLP du point de terminaison

Les sections suivantes présentent chacun de ces outils d'analyse.

Conditions de licence pour l'explorateur de contenu et l'explorateur d'activités

Chaque compte qui accède et utilise la classification de données doit posséder une licence pour l’un des abonnements suivants :

- Microsoft 365 E5/A5/G5

- Conformité à Microsoft 365 E5/A5/G5/F5

- Microsoft 365 F5 Sécurité et conformité

- Microsoft 365 E5/A5/F5/G5 Protection et gouvernance de l'information

- Office 365 E5

Explorateur de contenu

L'explorateur de contenu affiche un instantané des éléments qui ont une étiquette de sensibilité ou de conservation. Il indique également les éléments classés dans la catégorie des informations sensibles au sein de votre organisation.

Autorisations requises pour accéder aux éléments de l'explorateur de contenu

Microsoft Purview restreint fortement l'accès à l'explorateur de contenu car il permet à un utilisateur de lire le contenu des fichiers analysés.

Importante

Ces autorisations remplacent les autorisations attribuées localement aux éléments par les organisations, qui permettent de visualiser le contenu.

Deux rôles permettent d'accéder à l'explorateur de contenu. Les organisations peuvent attribuer ces rôles à l'aide du portail de conformité Microsoft Purview :

- Visionneuse de liste Explorer de contenu. L'appartenance à ce groupe de rôles permet à l'utilisateur de voir chaque élément et son emplacement dans la vue en liste. Microsoft 365 a pré-affecté le rôle de visualiseur de la liste de classification des données à ce groupe de rôles.

- Content Explorer – visionneuse de contenu. L'appartenance à ce groupe de rôles permet à l'utilisateur de visualiser le contenu de chaque élément de la liste. Microsoft 365 a pré-affecté le rôle de spectateur de contenu de la classification des données à ce groupe de rôles.

Les comptes qu’une organisation utilise pour accéder à l’Explorateur de contenu doivent se trouver dans l’un ou les deux groupes de rôles. Ces groupes de rôles sont indépendants et ne sont pas cumulatifs. Par exemple, si vous souhaitez accorder à un compte la possibilité de visualiser uniquement les éléments et leur emplacement, accordez à l'Explorateur de contenu des droits de visualisation de la liste. Si vous souhaitez que ce même compte puisse également visualiser le contenu des éléments de la liste, vous devez également accorder à Content Explorer des droits de visualisation du contenu.

Vous pouvez également attribuer l'un ou l'autre rôle, ou les deux, à un groupe de rôles personnalisé afin d'adapter l'accès à l'explorateur de contenu.

Un administrateur global peut attribuer à un groupe de rôles l'appartenance nécessaire aux rôles de visualiseur de liste et de visualiseur de contenu de l'Explorateur de contenu.

Types d’informations sensibles

Une stratégie DLP peut contribuer à la protection des informations sensibles. Le système définit alors cette information comme un type d'information sensible. Microsoft 365 comprend des définitions pour de nombreux types d'informations sensibles courantes provenant de nombreuses régions différentes, qui sont prêtes à être utilisées par les organisations. Par exemple, un numéro de carte bancaire, des numéros de compte bancaire, des numéros d’identification nationaux et des numéros de service Windows Live ID.

Étiquettes de confidentialité

Une étiquette de sensibilité est simplement une étiquette qui indique la valeur de l'article pour une organisation. Vous pouvez l'appliquer manuellement ou automatiquement. Une fois appliquée, l'étiquette est intégrée dans le document. Ce faisant, il suit le document partout où il va. L’étiquette de confidentialité permet d’appliquer différents comportements de protection, tels que le filigrane ou le chiffrement obligatoires.

Pour les fichiers qui se trouvent dans SharePoint et OneDrive, vous devez activer les étiquettes de sensibilité pour que les données correspondantes apparaissent dans les fonctionnalités du portail de conformité Microsoft Purview. Pour plus d’informations, voir Activer les étiquettes de confidentialité pour les fichiers Office dans SharePoint et OneDrive.

Étiquettes de rétention

Une étiquette de conservation permet aux organisations de définir la durée pendant laquelle le système doit conserver un élément étiqueté. Il permet également aux organisations de définir les étapes à suivre avant de la supprimer. Vous pouvez appliquer des étiquettes de rétention manuellement ou automatiquement par le biais de stratégies. Les étiquettes de conservation peuvent aider une organisation à rester en conformité avec les exigences légales et réglementaires.

Utilisation de l'explorateur de contenu

Un utilisateur ayant accès à l'explorateur de contenu doit suivre les étapes suivantes pour y accéder :

- Dans le portail de conformité Microsoft Purview, sélectionnez Classification des données dans le volet de navigation pour développer ce groupe.

- Dans le groupe Classification des données, sélectionnez Explorateur de contenu .

- Sur la page de l'explorateur de contenu, si vous connaissez le nom de l'étiquette ou le type d'information sensible, vous pouvez le saisir dans la boîte de filtre. Vous pouvez également rechercher l'élément dans la colonne Info-types sensibles et sélectionner l'étiquette dans la liste.

- La sélection d'un élément des types d'informations sensibles affiche Tous les emplacements de l'élément au milieu de la page.

- Sélectionnez un emplacement dans le volet Tous les emplacements et descendez dans la structure du dossier jusqu'à l'élément.

- Sélectionnez l'élément pour l'ouvrir nativement dans l'explorateur de contenu.

Exporter

La commande d'exportation crée un fichier .csv qui contient une liste de ce qui est au centre du volet.

Remarque

La mise à jour des comptes par l'explorateur de contenu peut prendre jusqu'à sept jours.

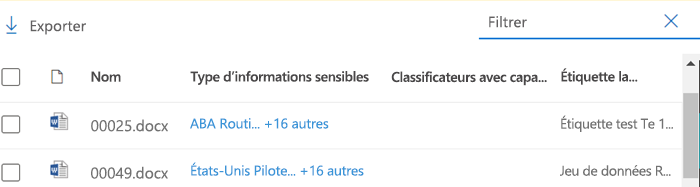

Filtre

L'outil Filtre apparaît lorsque vous effectuez une recherche dans un emplacement, tel qu'un dossier Exchange ou Teams, ou un site SharePoint ou OneDrive.

La portée de l'outil de recherche est affichée dans le volet Tous les emplacements. Les éléments sur lesquels vous pouvez effectuer des recherches varient en fonction de l'endroit sélectionné.

- Lorsque Exchange ou Teams est l'emplacement sélectionné, vous pouvez effectuer une recherche sur l'adresse e-mail complète de la boîte aux lettres. Par exemple : user@domainname.com.

- Lorsque SharePoint ou OneDrive est l'emplacement sélectionné, l'outil de recherche apparaît lorsque vous descendez dans les noms de sites, les dossiers et les fichiers.

Vous pouvez effectuer une recherche sur les éléments suivants :

| Valeur | Exemple |

|---|---|

| nom complet du site | https://contoso.onmicrosoft.com/sites/sitename |

| nom du fichier | RES_Resume_1234.txt Remarque : les segments de ce nom de fichier constituent la base des trois exemples suivants. |

| texte au début d'un nom de fichier | RES |

| texte après un trait de soulignement dans un nom de fichier | Résumé ou 1234 |

| extension du fichier | txt |

Explorateur d’activités

Dans le groupe Classification des données du volet de navigation des portails de conformité Microsoft Purview, les pages Vue d'ensemble etExplorateur de contenu offrent une visibilité sur le contenu que le système a découvert et étiqueté, et sur l'emplacement de ce contenu. La page Explorateur d'activités complète cette suite d'outils d'analyse de la classification des données.

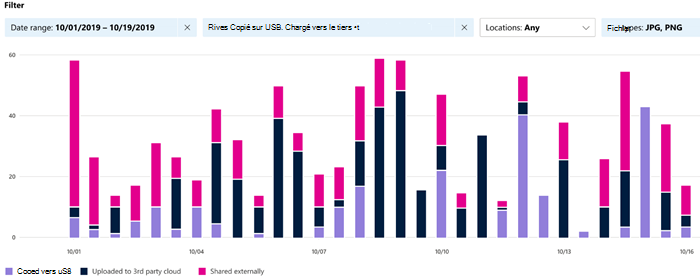

L'explorateur d'activités permet à une organisation de surveiller les actions effectuées avec son contenu étiqueté. L'explorateur d'activités fournit également une vue historique des activités sur le contenu labellisé d'une organisation. Il collecte les informations d'activité à partir des journaux d'audit unifiés de Microsoft 365. Il transforme ensuite les données et les présente dans l'interface utilisateur de l'explorateur d'activités. L'explorateur d'activités rend compte d'un maximum de 30 jours de données.

Plus de 30 filtres différents sont disponibles, notamment :

- Plage de dates

- Type d’activité

- Emplacement

- Utilisateur

- Étiquette de confidentialité

- Étiquette de rétention

- File path

- Stratégie DLP

Autorisations requises pour accéder à l'explorateur d'activités

Pour accéder à l'explorateur d'activités, vous devez être membre de l'un des groupes de rôles suivants ou avoir obtenu explicitement l'un des rôles suivants.

La liste des rôles applicables comprend :

- Administrateur Information Protection

- Analyste Information Protection

- Enquêteur Information Protection

- Lecteur Information Protection

La liste des groupes de rôles applicables comprend :

- Protection des informations

- Administrateurs Information Protection

- Analystes Information Protection

- Enquêteurs Information Protection

- Lecteurs Information Protection

Les groupes de rôles Microsoft 365 incluent :

- Administrateur général

- Administrateur de conformité

- Administrateur de sécurité

- Administrateur de conformité des données

Les rôles de Microsoft 365 comprennent :

- Administrateur de conformité

- Administrateur de sécurité

- Lecteur de sécurité

Types d’activité

L'explorateur d'activités recueille des informations sur les activités à partir des journaux d'audit sur plusieurs sources d'activités. Pour plus d'informations sur les activités d'étiquetage qui se retrouvent dans l'explorateur d'activités, voir Événements d'étiquetage disponibles dans l'explorateur d'activités.

La source des activités comprend :

- Activités d'étiquetage de sensibilité et activités d'étiquetage de rétention à partir des applications natives d'Office

- Complément Microsoft Entra Protection

- SharePoint Online

- Exchange Online (étiquettes de sensibilité uniquement)

- OneDrive

Voici quelques exemples d'activités provenant de ces différentes sources :

- Étiquette appliqué

- Étiquette modifiée (mise à niveau, rétrogradée ou supprimé)

- Simulation d'étiquetage automatique

- Fichier lu

Voici quelques exemples d'activités du scanner Microsoft Entra Protection et du client AIP :

- Protection appliquée

- Protection modifiée

- Protection supprimée

- Fichiers découverts

L’Explorateur d’activités collecte également les événements de correspondance de stratégie DLP à partir d’Exchange Online, SharePoint Online, OneDrive, Conversations Teams, Canal Teams (préversion), de bibliothèques et de dossiers SharePoint locaux, de partages de fichiers locaux et de Windows 10 et 11 appareils via la protection contre la perte de données de point de terminaison (DLP). Quelques exemples d'événements provenant d'appareils Windows 10 et 11 incluent les activités de fichiers suivantes :

- Suppressions

- Créations

- Copié dans le presse-papiers

- Modified

- Lecture

- Imprimé

- Renommé

- Copié sur un partage de réseau

- Accès par une application non autorisée

Il est essentiel de connaître les actions entreprises par votre organisation avec votre contenu sensible étiqueté pour comprendre l'efficacité de la gestion du cycle de vie des données de votre organisation. Il vous aide à déterminer si les contrôles que vous avez mis en place, tels que les stratégies de prévention de la perte de données de Microsoft Purview, sont efficaces. Vous pouvez gérer vos différentes stratégies et prendre de nouvelles mesures pour limiter le comportement indésirable, le cas échéant :

- Vos contrôles existants ne sont pas efficaces.

- Vous découvrez quelque chose d'inattendu. Par exemple, de nombreux éléments sont passés du niveau hautement confidentiel au niveau général.

Remarque

L’explorateur d’activité ne suit pas actuellement les activités de rétention pour Exchange Online.

Vérification des connaissances

Choisissez la meilleure réponse pour la question suivante.