Implémenter la classification des données dans Microsoft 365

La classification des données dans Microsoft 365 utilise un processus appelé gestion zéro des modifications. Ce processus analyse le contenu sensible d’une organisation et le contenu étiqueté avant que l’organisation ne crée des stratégies. Il permet à une organisation de voir l’effet de toutes les étiquettes de rétention et de confidentialité dans son environnement. Il permet également à l’organisation de commencer à évaluer ses besoins en matière de protection et de gouvernance.

Les fonctionnalités de classification des données dans Microsoft 365 permettent à une organisation d’obtenir des informations sur les données qu’elle classifie. Grâce à ces connaissances, l’organisation peut établir les stratégies dont elle a besoin pour protéger et régir ses données sensibles. En tant qu’Administrateur général ou de conformité Microsoft 365, vous pouvez évaluer puis étiqueter le contenu dans votre organisation. Par conséquent, vous pouvez :

- Contrôler où il va.

- Le protéger où qu’il se trouve.

- Conserver et supprimer les données en fonction des besoins de votre organisation.

Les organisations évaluent le contenu marqué par l’application d’étiquettes de confidentialité, d’étiquettes de rétention et de classifieurs pouvant être formés. Plusieurs méthodes s’offrent à vous pour découvrir, évaluer et marquer. Le résultat est qu’une organisation peut marquer et classifier un grand nombre de documents et d’e-mails avec une ou plusieurs de ces étiquettes. Une fois qu’une organisation applique ses étiquettes de rétention et de confidentialité, l’étape suivante consiste à voir comment ses éléments utilisent les étiquettes et ce qu’ils adviennent.

Classification des données dans le portail de conformité Microsoft Purview

Dans Microsoft 365, la page Classification des données dans le portail de conformité Microsoft Purview fournit une visibilité sur le contenu marqué, notamment :

- Le nombre d’éléments classifiés en tant que types d’informations sensibles et la nature de ces classifications.

- Les étiquettes de confidentialité les plus utilisées dans Microsoft 365 et Microsoft Entra ID Protection.

- Les étiquettes de rétention les plus utilisées.

- La synthèse des activités que les utilisateurs effectuent sur votre contenu sensible.

- Les emplacements de vos données sensibles et conservées.

Remarque

Azure Active Directory Domain Services (Azure AD) est désormais Microsoft Entra ID. En savoir plus.

Sur la page Classification de données, vous pouvez également gérer les fonctionnalités de conformité suivantes :

- Classifieurs avec capacité d’apprentissage

- Types d’informations sensibles

- Types d’informations sensibles exacts basés sur la correspondance de données

- Explorateur de contenu

- Explorateur d’activités

Une fois qu’une organisation développe son cadre de classification des données, l’étape suivante est l’implémentation. Le portail de conformité Microsoft Purview permet aux administrateurs de découvrir, classer, examiner et surveiller leurs données conformément à leur cadre de classification des données. Les organisations peuvent utiliser des étiquettes de confidentialité pour protéger leurs données. Pour ce faire, elles appliquent diverses protections, telles que le chiffrement et le marquage du contenu. Vous pouvez appliquer des étiquettes aux données de plusieurs façons :

- Manuellement

- Par défaut, en fonction des paramètres de stratégie

- Automatiquement, à la suite d’une condition telle que les informations utilisateur personnelles

Pour les petites organisations ou les organisations disposant d’un cadre de classification des données relativement rationalisé, la création d’une étiquette de confidentialité unique pour chacun de leurs niveaux de classification des données peut suffire. L’exemple suivant montre un niveau de classification des données un-à-un avec un mappage d’étiquettes de confidentialité :

| Étiquette de classification | Étiquette de confidentialité | Paramètres d’étiquette | Publié dans |

|---|---|---|---|

| Non restreint | Non restreint | Appliquer le pied de page « Non restreint » | Tous les utilisateurs |

| Généralités | Généralités | Appliquer le pied de page « Général » | Tous les utilisateurs |

Conseil

Au cours d’un pilote de protection des données que Microsoft a mené avec ses utilisateurs internes, ces derniers ont exprimé leur confusion quant à l’utilisation de l’étiquette « Personnel ». Ils ne savaient pas si cela signifiait des données personnelles ou simplement un contenu lié à une question personnelle. Par conséquent, Microsoft a changé l’étiquette en « Non-entreprise ». L’espoir est que cette nouvelle étiquette soit plus claire et élimine toute confusion. Cet exemple montre que la taxonomie n’a pas besoin d’être parfaite dès le début. Commencez avec ce que vous pensez être correct, essayez et, si nécessaire, ajustez l’étiquette en fonction des commentaires.

Les grandes organisations ont souvent une portée mondiale et des besoins plus complexes en matière de sécurité de l’information. Elle peuvent trouver difficile d’avoir une relation un-à-un entre le nombre de niveaux de classification dans leurs stratégies et le nombre d’étiquettes de confidentialité dans leur environnement Microsoft 365. Ce défi est particulièrement vrai dans les organisations mondiales où un niveau de classification de données donné tel que « Restreint » peut avoir une définition différente ou un jeu de contrôles différent selon la région.

Classification des données Microsoft Purview

Le portail de conformité Microsoft Purview inclut la fonctionnalité de classification des données Microsoft 365. Le groupe Classification des données dans le volet de navigation du portail de conformité contient les fonctionnalités conçues pour aider les organisations à découvrir, classifier, examiner et surveiller les données sensibles et critiques pour l’entreprise.

Les sections suivantes décrivent les fonctionnalités du groupe Classification des données.

Vue d’ensemble

Cette page affiche des informations qui montrent comment une organisation utilise les informations sensibles et les étiquettes. Vous pouvez afficher des informations telles que :

- Les principaux types d’informations sensibles.

- Le nombre d’éléments que chaque type contient.

- Une vue d’ensemble des principales activités de classification détectées dans les emplacements Microsoft 365.

- Les principales étiquettes de confidentialité et de rétention appliquées au contenu.

Classifieurs

Une organisation peut utiliser cette page pour affiner sa stratégie de classification en définissant de nouvelles catégories d’informations sensibles et de contenu. Un onglet apparaît en haut de la page pour chaque type de classifieur, notamment :

Classifieurs avec capacité d’apprentissage. Utilise l’apprentissage automatique pour identifier les catégories de contenu dans une organisation. Microsoft fournit des classifieurs intégrés pour identifier les types de contenu courants tels que C.V. et code source, ainsi que le langage offensant comme les grossièretés et les menaces. Ces classifieurs sont prêts à être utilisés dans des solutions conformes telles que les étiquettes de rétention, les étiquettes de confidentialité et la conformité des communications. Si les classifieurs intégrés ne répondent pas aux besoins d’une organisation, elle peut en créer des personnalisés pour identifier des types de contenu spécifiques, tels que les contrats d’entreprise. Une fois qu’une organisation a créé un classifieur personnalisé, elle doit entraîner le classifieur pour améliorer sa précision. L’entraînement doit se poursuivre jusqu’à ce que le classifieur soit prêt à être publié et utilisé dans Microsoft Purview.

Types d’informations sensibles. Une organisation peut également utiliser des types d’informations sensibles pour affiner sa stratégie de classification. Les types d’informations sensibles permettent d’identifier les éléments sensibles. Ce classifieur permet d’empêcher les éléments sensibles d’être partagés par inadvertance ou de manière inappropriée. Il peut également aider à localiser les données pertinentes dans eDiscovery et à appliquer des actions de gouvernance à certains types d’informations. Par exemple, les organisations peuvent utiliser le classifieur de type d’informations sensibles pour protéger des informations telles que les numéros de carte de crédit et de compte bancaire. Microsoft fournit de nombreux types intégrés pour la détection d’informations sensibles couvrant des régions du monde entier. Une organisation peut également créer des types personnalisés adaptés à ses informations sensibles. Vous pouvez définir un type d’informations sensibles personnalisé (SIT) sur la base des éléments suivants :

- Modèles

- Mots clés de preuve tels que numéro d’employé, numéro de sécurité sociale ou ID

- Caractère à proximité de la preuve dans un modèle particulier

- Niveaux de confiance

Classifieurs de correspondances exactes de données (EDM). Supposons qu’une organisation souhaite un type d’informations sensibles personnalisé qui utilise des valeurs de données exactes ou presque exactes. Elle souhaite ce type d’informations sensibles personnalisé au lieu d’établir des concordances avec des modèles génériques. Que doit faire l’organisation ? La classification EDM (Exact Data Match) permet à l’organisation de créer des types d’informations sensibles personnalisés qui font référence à des valeurs exactes dans une base de données d’informations sensibles. Le système peut actualiser quotidiennement la base de données, qui peut contenir jusqu’à 100 millions de lignes de données. À mesure que des employés, des patients ou des clients vont et viennent, et que les enregistrements changent, les types d’informations sensibles personnalisés de l’organisation restent à jour et valides. Elle peut également utiliser la classification basée sur EDM avec des stratégies, telles que les stratégies de protection contre la perte de données Microsoft Purview ou les stratégies de fichier de Microsoft Cloud App Security. Avec la classification basée sur EDM, une organisation peut créer un type d’informations sensibles personnalisé conçu pour :

- Être dynamique et actualisé facilement.

- Être plus évolutif.

- Entraîner moins de faux positifs.

- Utiliser des données sensibles structurées.

- Gérer des informations sensibles de manière plus sécurisée, sans les partager avec quiconque, y compris Microsoft.

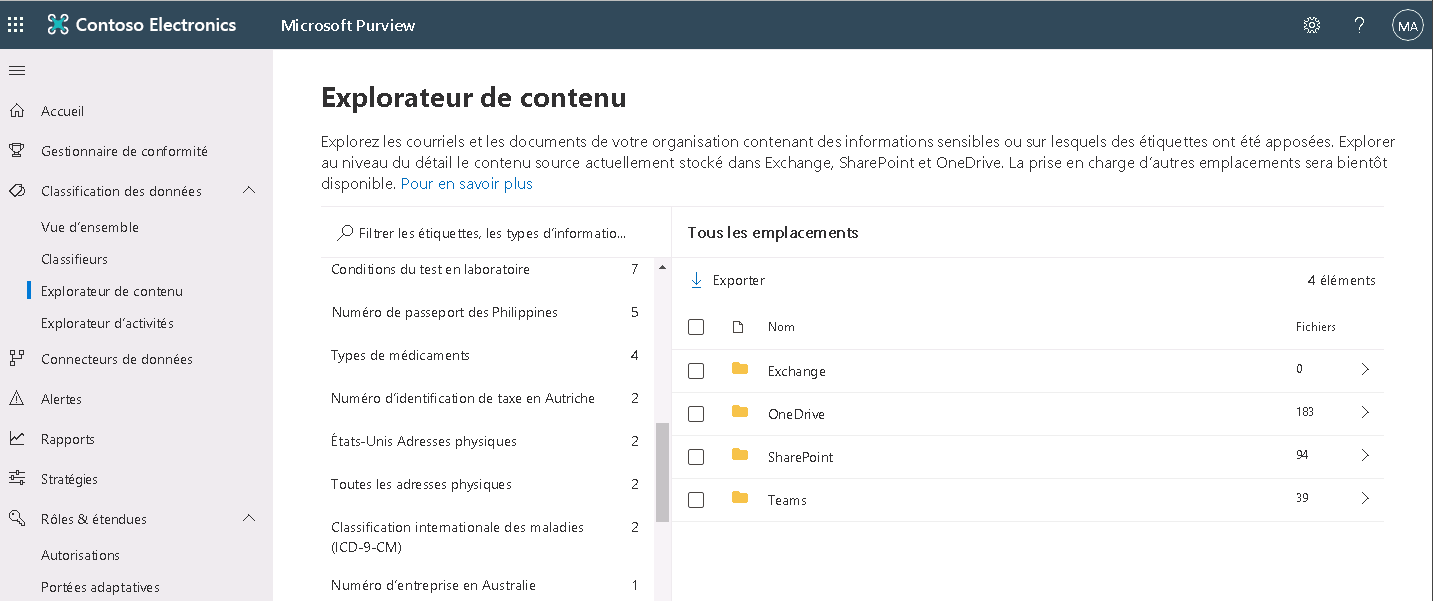

Explorateur de contenu

Une organisation peut utiliser l’Explorateur de contenus pour consulter :

- Le nombre d’éléments que contiennent les types d’informations sensibles.

- Les nombre d’éléments ayant des étiquettes de confidentialité ou de rétention.

Pour passer en revue des activités spécifiques, explorez en sélectionnant le type d’informations ou l’étiquette, puis ouvrez l’emplacement qui stocke l’élément. Les emplacements peuvent inclure Exchange, SharePoint et OneDrive. Vous pouvez utiliser la fonctionnalité Recherche pour trouver rapidement des emplacements spécifiques jusqu’à ce que vous voyiez la liste des e-mails et des documents contenant ces informations ou étiquettes. Utilisez à nouveau la fonctionnalité Recherche pour trouver des éléments en fonction de leur nom, de leur type de fichier, etc. La fonctionnalité Recherche affiche également des informations rapides sur les types d’informations sensibles au sein d’un élément, par exemple le nombre d’instances et leur niveau de confiance.

Une organisation peut aller plus loin en ouvrant le contenu source. Cela lui permet d’examiner les informations sensibles et le contexte, ainsi que les métadonnées du fichier. L’organisation peut ensuite exporter les résultats vers une feuille de calcul Excel contenant des détails tels que les noms de fichiers, les types d’informations sensibles et les étiquettes appliquées.

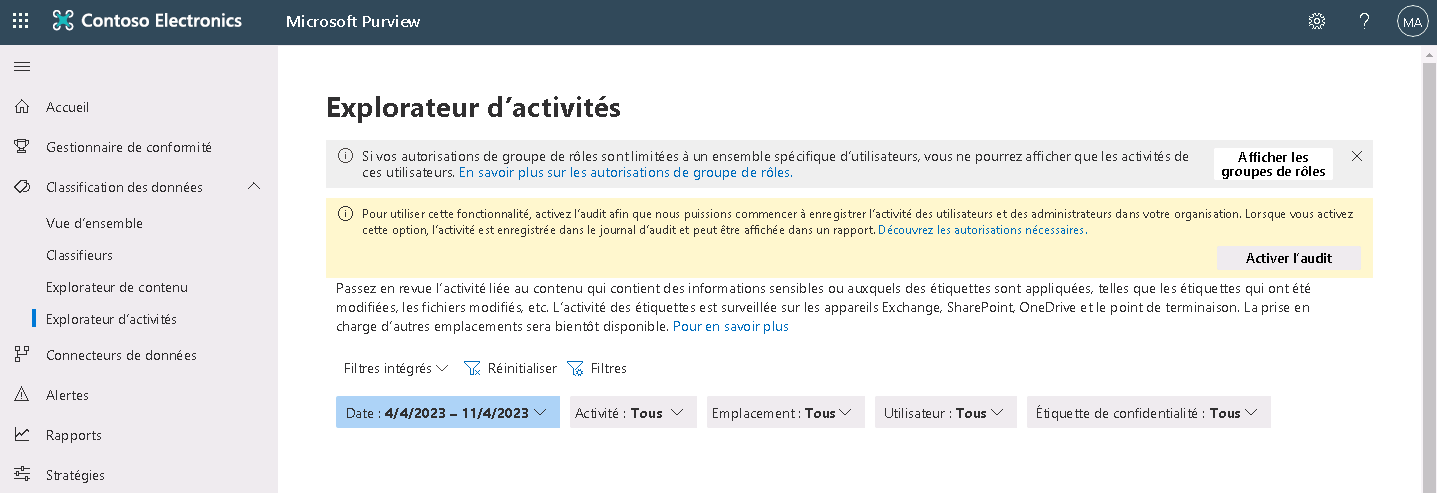

Explorateur d’activités

Les organisations peuvent utiliser l’Explorateur d’activités pour passer en revue l’activité de classification des emplacements, notamment Exchange, SharePoint, OneDrive et les appareils de point de terminaison. Les activités de classification incluent les modifications d’étiquettes et les mises à jour de fichiers. Vous pouvez filtrer l’activité par plage de dates, type d’activité, emplacement, utilisateur, étiquette de confidentialité, etc. à l’aide du menu Filtre.

Le graphique historique organise l’activité récente par couleur. Passez sur une colonne pour voir le nombre d’instances survenues ce jour-là. Faites défiler la liste complète de chaque activité enregistrée sur les emplacements et appareils Microsoft 365. Sélectionnez ensuite une activité pour consulter plus de détails. Une organisation peut également personnaliser la liste pour afficher les données les plus adaptées à ses besoins administratifs.

Il est courant que les utilisateurs créent et partagent des données sensibles tous les jours. Par conséquent, l’exploration, la classification et l’examen doivent être un processus continu. Les organisations doivent surveiller la page Vue d’ensemble pour découvrir de nouvelles informations afin de s’assurer que le système détecte, protège et régit les données sensibles de manière appropriée.

Remarque

Dans la capture d’écran suivante, notez le message d’avertissement qui s’affiche en haut de la page. Ce message indique que vous devez activer l’audit dans Microsoft 365 afin que le système puisse commencer à enregistrer l’activité des utilisateurs dans l’organisation. Le message inclut un bouton Activer l’audit que vous pouvez sélectionner pour lancer l’audit.