Explorer la création et la gestion des requêtes de chasse aux menaces

Microsoft Sentinel contient des outils de requête puissants qui peuvent vous aider, en qualité de membre de l’équipe en charge des opérations de sécurité, à identifier et isoler les menaces de sécurité et les activités indésirables dans l’environnement de Contoso.

Chasser en utilisant des requêtes intégrées

Vous pouvez utiliser les outils de recherche et de requête dans Microsoft Sentinel pour repérer les menaces et les tactiques de sécurité dans tout votre environnement. Ces outils vous permettent de filtrer de grandes quantités d’événements et de sources de données de sécurité pour identifier les menaces potentielles ou retracer les menaces connues ou attendues.

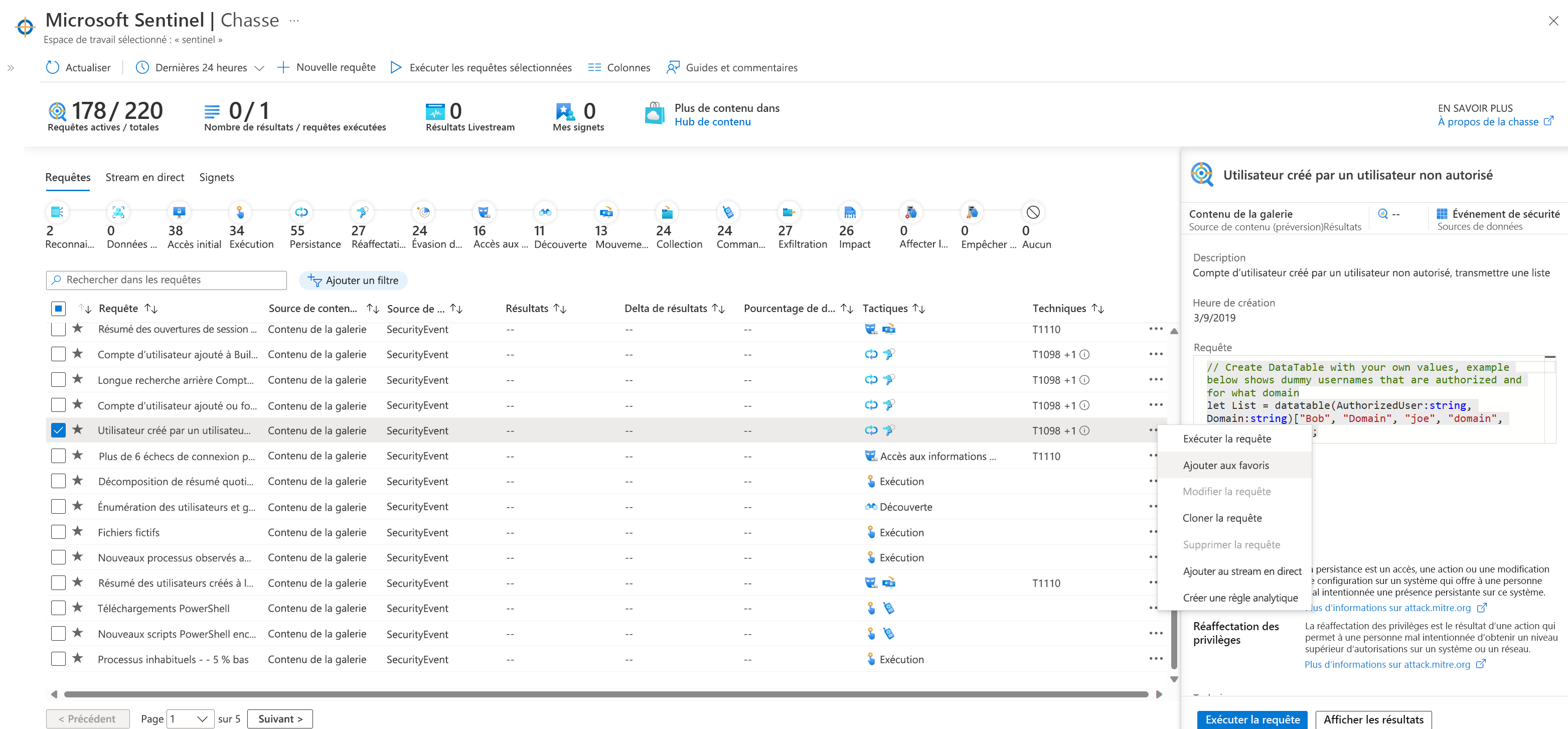

La page Chasse dans Microsoft Sentinel dispose de requêtes intégrées pouvant guider votre processus de chasse et vous aide à poursuivre les chemins de chasse appropriés pour découvrir les problèmes au sein de votre environnement. Les requêtes de chasse peuvent révéler des problèmes pas suffisamment importants pour générer à eux seuls une alerte, mais dont la fréquence suffit à justifier une investigation.

La page Chasse propose une liste de toutes les requêtes de chasse. Vous pouvez filtrer et trier les requêtes par nom, fournisseur, source de données, résultats et tactiques. Vous pouvez enregistrer des requêtes de la liste dans les Favoris en sélectionnant l’icône d’étoile correspondante.

Conseil

Une requête sélectionnée en tant que favori s’exécute automatiquement chaque fois que vous ouvrez la page Chasse.

Gérer les requêtes de chasse

Lorsque vous sélectionnez une requête dans la liste, les détails de la requête s’affichent dans un nouveau volet qui contient une description, du code et d’autres informations sur la requête. Ces informations comprennent les entités associées et les tactiques identifiées. Vous pouvez exécuter une requête de manière interactive en sélectionnant Exécuter la requête dans le volet d’informations.

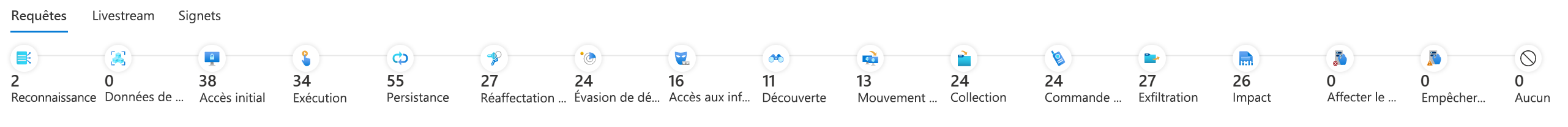

Chasser les menaces en utilisant le framework MITRE ATT&CK

Microsoft Sentinel utilise le framework MITRE ATT&CK pour catégoriser et ordonner les requêtes par tactiques. ATT&CK est une base de connaissances des tactiques et des techniques qui sont employées et observées dans le paysage global des menaces. Vous pouvez utiliser MITRE ATT&CK pour développer et informer vos modèles et méthodes de repérage des menaces dans Microsoft Sentinel. Quand vous repérez les menaces dans Microsoft Sentinel, vous pouvez utiliser l’infrastructure ATT&CK pour catégoriser et exécuter des requêtes en utilisant la chronologie des tactiques MITRE ATT&CK.

Remarque

Vous pouvez sélectionner des tactiques MITRE ATT&CK individuelles dans la chronologie de la page Chasse.

Si vous sélectionnez une tactique, les requêtes disponibles sont filtrées selon cette tactique. Les tactiques de chasse suivantes proviennent des matrices ATT&CK Enterprise et ICS (Industrial Control Systems) :

- Reconnaissance. Tactiques que la personne mal intentionnée utilise pour rechercher des informations permettant de planifier de futures opérations.

- Développement de ressources. Tactiques que la personne mal intentionnée utilise pour établir des ressources permettant de prendre en charge les opérations. Les ressources incluent l’infrastructure, les comptes ou les fonctionnalités.

- Accès initial. Tactiques que l’adversaire utilise pour pénétrer dans un réseau en exploitant les vulnérabilités ou les faiblesses d’une configuration dans les systèmes publics. Un exemple est le harponnage ciblé.

- Exécution. Tactiques qui se traduisent par l’exécution du code d’un adversaire sur un système cible. Par exemple, un pirate informatique malveillant risque d’exécuter un script PowerShell pour télécharger d’autres outils malveillants et/ou analyser d’autres systèmes.

- Persistance. Tactiques qui permettent à un adversaire de garder l’accès à un système cible, même après des redémarrages et des changements d’informations d’identification. Ainsi, un attaquant qui crée une tâche planifiée en vue d’exécuter son code à un moment précis ou au redémarrage constitue un exemple de technique de persistance.

- Élévation des privilèges. Tactiques qu’un adversaire utilise pour obtenir des privilèges de niveau supérieur sur un système, par exemple d’administrateur local ou de racine.

- Évasion de défense. Tactiques que les attaquants utilisent pour éviter d’être détectés. Les stratégies d’évasion incluent le masquage du code malveillant dans les processus et les dossiers de confiance, le chiffrement ou le brouillage du code nuisible ou la désactivation des logiciels de sécurité.

- Accès aux informations d’identification. Tactiques déployées sur les systèmes et les réseaux pour subtiliser les noms d’utilisateurs et les informations d’identification en vue de les réutiliser.

- Découverte. Tactiques que les adversaires utilisent pour obtenir des informations sur les systèmes et les réseaux qu’ils souhaitent exploiter ou utiliser pour en tirer un avantage tactique.

- Mouvement latéral. Tactiques qui permettent à un attaquant de passer d’un système à un autre au sein d’un réseau. Parmi les techniques courantes figurent les méthodes d’authentification des utilisateurs Pass-the-hash et l’abus du protocole RDP (Remote Desktop Protocol).

- Collecte. Tactiques qu’un adversaire utilise pour recueillir et regrouper les informations qu’il ciblait parmi ses objectifs.

- Commande et contrôle. Tactiques qu’un attaquant utilise pour communiquer avec un système qu’il contrôle. Par exemple, un attaquant communique avec un système via un port peu courant ou dont le numéro est élevé pour éviter d’être détecté par les dispositifs de sécurité ou les proxys.

- Exfiltration. Tactiques employées pour déplacer des données du réseau compromis vers un système ou un réseau qui est entièrement contrôlé par l’attaquant.

- Impact. Tactiques qu’un attaquant utilise pour interférer sur la disponibilité des systèmes, réseaux et données. Les attaques par déni de service et les logiciels d’effacement de disque ou d’effacement de données comptent parmi les méthodes relevant de cette catégorie.

- Affecter le contrôle de processus. Tactiques que la personne mal intentionnée utilise pour manipuler, désactiver ou endommager les processus de contrôle physique.

- Empêcher la fonction de réponse. Tactiques que la personne mal intentionnée utilise pour empêcher vos fonctions de sécurité, de protection, d’assurance qualité et d’intervention de l’opérateur de répondre à une défaillance, à un risque ou à un état non sécurisé.

- Aucun.

Créer des requêtes personnalisées pour affiner la chasse aux menaces

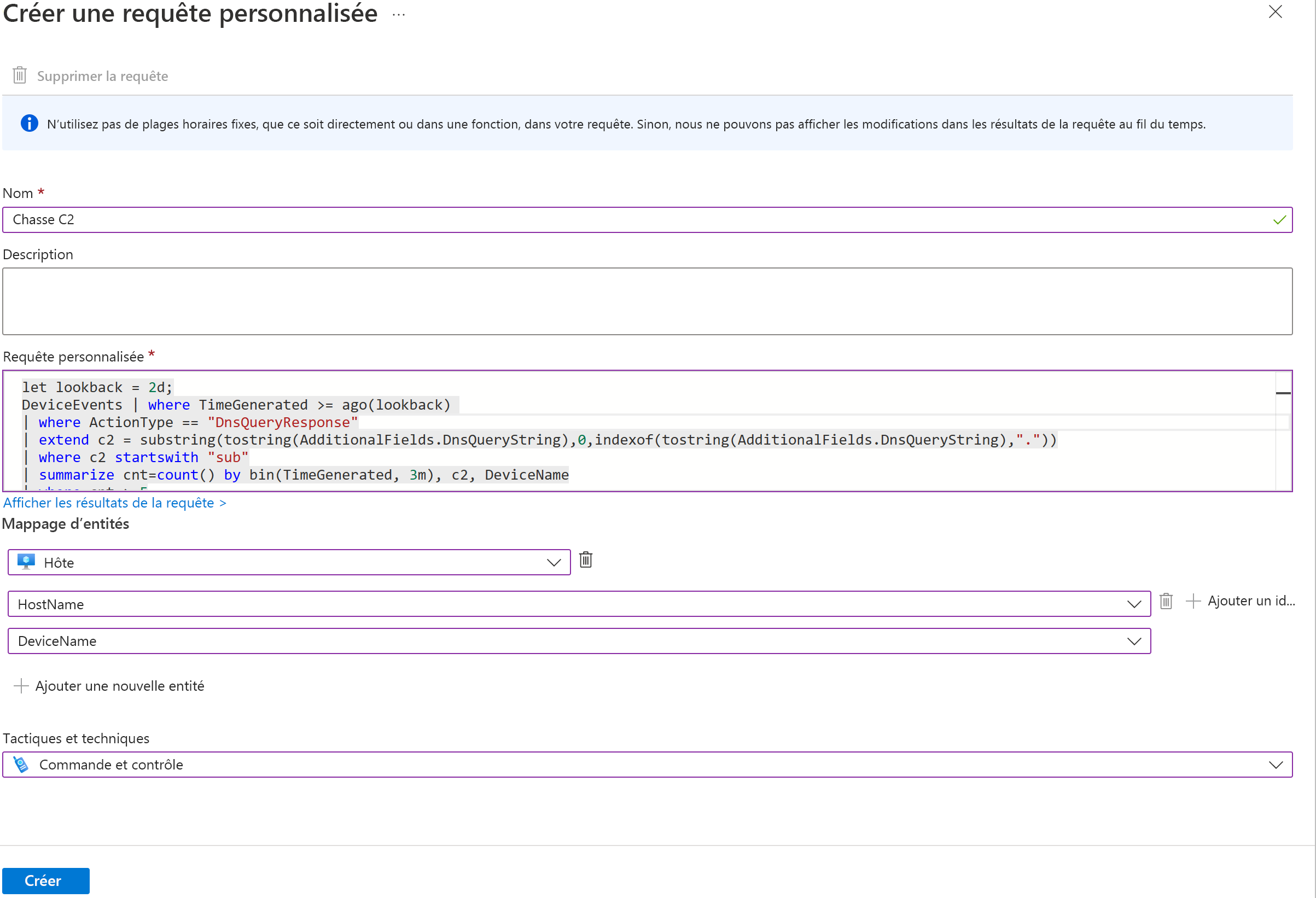

Toutes les requêtes de repérage Microsoft Sentinel utilisent la syntaxe KQL (Kusto Query Language) qui est utilisée dans Log Analytics. Vous pouvez modifier une requête dans le volet d’informations et exécuter la nouvelle requête. Vous pouvez aussi l’enregistrer en tant que nouvelle requête, qui peut être réutilisée dans votre espace de travail Microsoft Sentinel.

Vous pouvez aussi créer vos propres requêtes personnalisées avec du code KQL pour chasser les menaces.

Les requêtes personnalisées vous permettent de définir les éléments suivants :

| Paramètre de requête. | Description |

|---|---|

| Nom | Fournissez un nom pour la requête personnalisée. |

| Description | Donnez une description des fonctionnalités de votre requête. |

| Requête personnalisée | Votre requête de repérage KQL. |

| Mappage d’entités | Mappez des types d’entités à des colonnes de résultats de requête pour renseigner les résultats de votre requête avec des informations plus actionnables. Vous pouvez aussi mapper les entités en utilisant du code dans votre requête KQL. |

| Tactiques et techniques | Spécifiez les tactiques que votre requête doit révéler. |

Les requêtes personnalisées sont listées avec les requêtes intégrées à des fins de gestion.

Explorer Microsoft Sentinel sur GitHub.

Le référentiel Microsoft Sentinel contient des éléments prêts à l’emploi de détections, requêtes d’exploration, requêtes de chasse, workbooks, playbooks et plus, qui peuvent vous aider à sécuriser votre environnement et à repérer les menaces. Microsoft et la communauté Microsoft Sentinel contribuent à ce dépôt.

Le dépôt contient des dossiers avec des contributions dans plusieurs domaines de fonctionnalités de Microsoft Sentinel, y compris les requêtes de repérage. Vous pouvez utiliser le code de ces requêtes pour créer des requêtes personnalisées dans votre espace de travail Microsoft Sentinel.

Choisissez la meilleure réponse à la question suivante.