Sécuriser votre réseau hub-and-spoke

Azure fournit de nombreux services pour permettre aux organisations de sécuriser et protéger leur infrastructure cloud. Votre organisation doit comprendre comment sécuriser son nouveau réseau et quels autres services Azure sont disponibles.

Dans cette unité, vous explorez la sécurisation des réseaux dans la plateforme Azure et obtenez une vue d’ensemble du Pare-feu Azure. Vous apprenez aussi à sécuriser des réseaux virtuels en utilisant des groupes de sécurité réseau.

Sécuriser une conception de réseau sur Azure

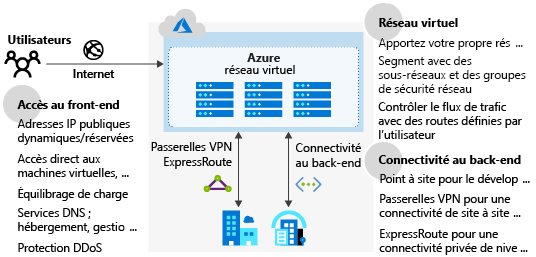

Le diagramme précédent montre l’infrastructure réseau Azure et les méthodes qui vous permettent de vous connecter de façon plus sécurisée à votre environnement local, aux ressources hébergées sur Azure et à l’Internet public.

Plusieurs fonctionnalités sont à prendre en compte dans le cadre de la sécurisation d’une conception de réseau :

- Réseau virtuel Azure : Fournit une couche de sécurité basique en isolant de façon logique vos environnements dans Azure pour empêcher tout accès non autorisé ou indésirable.

- Azure DNS : Service d’hébergement pour vos noms de domaine. Azure DNS est un service sécurisé qui gère et résout les noms de domaine dans votre réseau virtuel.

- Azure Application Gateway : Appliance virtuelle dédiée qui fournit un contrôleur de remise d’applications en tant que service, notamment un pare-feu d’applications web (WAF).

- Azure Traffic Manager : Service pour contrôler la distribution du trafic utilisateur dans Azure.

- Azure Load Balancer : Fournit une haute disponibilité et des performances réseau à vos applications Azure.

- Réseau de périmètre : Segmente les ressources entre votre réseau virtuel Azure et Internet.

Par ailleurs, incorporez certains des éléments suivants dans votre architecture réseau pour améliorer la sécurité réseau :

- Contrôles d’accès réseau. Ces contrôles garantissent que vos services Azure sont accessibles uniquement aux utilisateurs et aux appareils de votre choix.

- Des groupes de sécurité réseau servant de pare-feu de filtrage de paquets pour contrôler le trafic des réseaux virtuels.

- Un contrôle des routes et un tunneling forcé, pour définir des routes personnalisées au sein de votre infrastructure et garantir que les services ne peuvent pas se connecter à un appareil Internet.

- L’activation d’une appliance de sécurité de réseau virtuel via la Place de marché Azure.

- Utilisez Azure ExpressRoute pour une liaison WAN dédiée afin d’étendre de façon sécurisée vos réseaux locaux sur Azure.

- Microsoft Defender pour le cloud pour empêcher, détecter et répondre aux menaces sur vos services Azure.

- Le Pare-feu Azure en tant que service de sécurité réseau.

De nombreuses solutions de sécurité sont disponibles pour votre organisation, dont la plupart se complètent mutuellement pour fournir plus de couches de sécurité. Votre organisation doit s’aligner sur les meilleures pratiques recommandées par Microsoft. Implémentez ensuite toutes les fonctionnalités nécessaires pour répondre aux besoins de sécurité internes de votre organisation.

Composants élémentaires de la sécurité Azure pour les topologies hub-and-spoke

Vous voulez vous assurer que vos ressources sont protégées contre les accès non autorisés ou les attaques, en contrôlant votre trafic réseau. Dans le modèle hub-and-spoke, vous devez implémenter plusieurs composants :

Groupe de sécurité réseau

Chaque sous-réseau de la topologie a un groupe de sécurité réseau configuré. Les groupes de sécurité réseau implémentent des règles de sécurité pour autoriser ou refuser le trafic réseau vers et depuis chaque ressource de la topologie.

Réseau de périmètre

Configurez un réseau de périmètre dans son propre sous-réseau dans le réseau virtuel du hub pour le routage du trafic externe. Le réseau de périmètre est conçu pour héberger les appliances virtuelles réseau afin de fournir des fonctionnalités de sécurité comme les pare-feux et l’inspection des paquets. Vous pouvez router le trafic sortant du réseau de périmètre à travers des appliances virtuelles. Le trafic est alors monitoré, sécurisé et audité.

Appliance virtuelle réseau

Les appliances virtuelles réseau (NVA, Network virtual appliance) fournissent une frontière réseau sécurisée en vérifiant tout le trafic réseau entrant et sortant. Ensuite, l’appliance NVA transmet uniquement le trafic qui répond aux règles de sécurité réseau, faisant essentiellement office de pare-feu.

Le Pare-feu Azure peut remplacer certains composants décrits dans cet article pour contrôler l’accès aux ressources réseau Azure. Pour plus d’informations, consultez la section Pare-feu Azure.

Azure ExpressRoute

ExpressRoute crée une liaison WAN privée dédiée entre les ressources locales et un sous-réseau de passerelle Azure dans le réseau virtuel du hub. Vous ajoutez une appliance de sécurité réseau entre le réseau local et les routeurs de périphérie du fournisseur ExpressRoute. L’appliance limite le flux de trafic non autorisé du réseau virtuel.

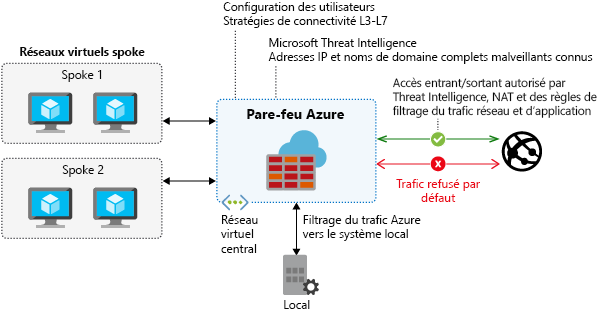

Pare-feu Azure

Microsoft gère ce service de sécurité réseau. Il protège les réseaux virtuels Azure et leurs ressources en vous laissant gérer et appliquer les stratégies de connectivité de manière centralisée. Le Pare-feu Azure utilise une adresse IP publique statique pour les ressources de réseau virtuel, ce qui permet aux pare-feux situés à l’extérieur d’identifier le trafic provenant de votre réseau virtuel.

Le Pare-feu Azure est un pare-feu réseau avec état complet qui suit l’état de fonctionnement et les caractéristiques des connexions réseau qui le traversent. Le Pare-feu Azure permet un contrôle centralisé de toutes les communications réseau en appliquant des stratégies. Ces stratégies peuvent être appliquées sur des réseaux virtuels, des régions et des abonnements Azure. Dans une topologie hub-and-spoke, le Pare-feu Azure est généralement provisionné dans le hub pour un contrôle total du trafic qui passe par le réseau.

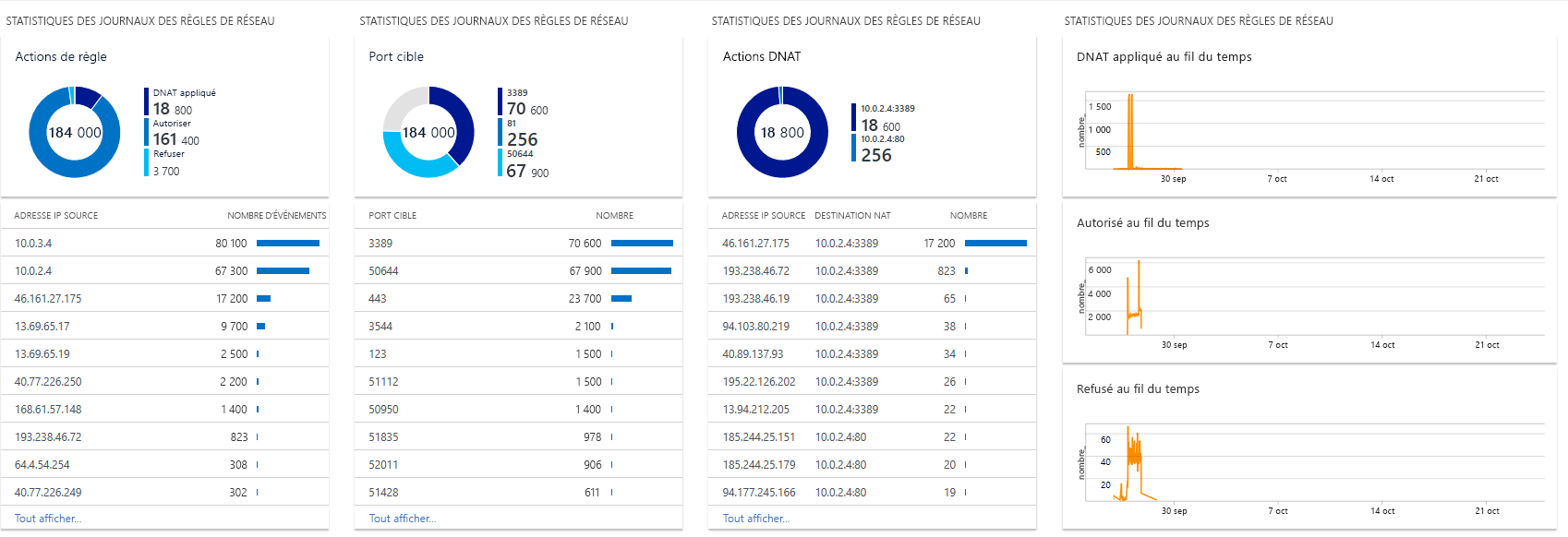

La surveillance du Pare-feu Azure consiste à passer en revue les journaux d’activité et du pare-feu. Étant donné que le Pare-feu Azure est intégré aux journaux Azure Monitor, vous pouvez y consulter les journaux complets. Vous pouvez également consulter certains journaux dans le portail Azure.

Les journaux peuvent être stockés dans un compte de stockage Azure, diffusés en streaming sur Azure Event Hubs ou envoyés aux journaux Azure Monitor.

Sécurité réseau avec des groupes de sécurité réseau

Les groupes de sécurité réseau (NSG) appliquent et contrôlent les règles de trafic réseau. L’accès est contrôlé en autorisant ou en refusant la communication entre les charges de travail dans un réseau virtuel. Les groupes de sécurité réseau reposent sur des règles et évaluent le trafic à l’aide d’une méthode à cinq tuples. Pour déterminer si le trafic est autorisé ou refusé, des NSG évaluent le trafic en utilisant :

- Adresse IP source

- Port source

- Adresse IP de destination

- Port de destination

- Protocol

Définir des règles de sécurité

Les règles de sécurité dans un groupe de sécurité réseau offrent le mécanisme qui définit le contrôle du flux de trafic. Par défaut, un groupe de sécurité réseau présente un ensemble de règles. Vous ne pouvez pas supprimer ces règles, mais vous pouvez les remplacer par vos propres règles personnalisées. Les règles par défaut sont :

- Le trafic en provenance ou à destination d’un réseau virtuel est autorisé.

- Le trafic sortant à destination d’Internet est autorisé, mais le trafic entrant est bloqué.

- Azure Load Balancer est autorisé à sonder l’intégrité des machines virtuelles ou des instances de rôle.

Autres considérations liées à la sécurité

La possibilité de contrôler la façon dont le trafic est acheminé via vos ressources est une mesure de sécurité importante à prendre. Azure vous aide à améliorer la sécurité de votre infrastructure globale en offrant d’autres services :

- Groupes de sécurité d’application : Fournit une gestion centralisée des stratégies et de la sécurité pour vos applications. Utilisez des groupes de sécurité d’application pour définir des stratégies de sécurité réseau détaillées à l’aide d’un moniker. Vous pouvez ensuite utiliser une approche de confiance zéro, où seuls les flux spécifiés sont autorisés.

- Azure Network Watcher : Donne des insights via la journalisation et les diagnostics de votre réseau. Network Watcher vous permet de comprendre l’intégrité et les performances de vos réseaux Azure.

- Points de terminaison de service de réseau virtuel : Étend votre espace d’adressage privé de réseau virtuel pour que les services Azure puissent en disposer. Les points de terminaison vous permettent de limiter l’accès aux ressources Azure.

- Azure DDoS Protection : Vous permet d’atténuer les attaques volumétriques, de protocole et de couche de ressources.