Sécurité hiérarchique

Outre les centres de profit, vous pouvez contribuer à la sécurité de Dataverse à l’aide de l’un des modèles de sécurité hiérarchique prêts à l’emploi.

Important

Pour apporter toute modification à la Sécurité hiérarchique, vous devez disposer du rôle de sécurité Administrateur système ou du privilège Changer les paramètres de sécurité hiérarchique.

Types de modèles de sécurité hiérarchique

Le modèle de sécurité hiérarchique étend la sécurité Dataverse. Voici les deux modèles de sécurité que vous pouvez utiliser pour les hiérarchies :

Hiérarchie des responsables : pour accéder aux données d’un subordonné, un utilisateur doit appartenir au même centre de profit que son subordonné ou au centre de profit parent du centre de profit du subordonné.

Hiérarchie des postes : permet d’accéder aux données de différents centres de profit.

Hiérarchie des responsables

Le modèle de sécurité de la hiérarchie des responsables est basé sur la chaîne de gestion ou la structure hiérarchique directe.

Vous pouvez établir la relation entre le responsable et ses subordonnés à l’aide du champ Responsable de la table Utilisateur.

Avec ce modèle de sécurité, les responsables peuvent accéder aux données auxquelles leurs subordonnés ont accès et effectuer du travail en leur nom. Le responsable peut avoir un accès complet aux données de ses subordonnés directs. Pour les subordonnées indirects, un responsable a uniquement un accès en lecture seule à leurs données.

Hiérarchie des postes

Avec la sécurité de la hiérarchie des postes, vous pouvez définir différents postes de l’organisation et les organiser dans une hiérarchie à l’aide de la table Poste.

Ensuite, vous pouvez ajouter des utilisateurs à tout poste à l’aide de la colonne de recherche Poste sur l’enregistrement Utilisateur.

Les utilisateurs occupant un poste à un niveau supérieur de la hiérarchie ont accès aux données des utilisateurs occupant un poste à un niveau inférieur. Comme pour la hiérarchie des responsables, les postes parents ont un accès complet aux données des postes enfants, mais les postes supérieurs à un parent direct ont un accès en lecture seule.

Remarque

Dans les deux modèles hiérarchiques, un utilisateur à un niveau supérieur de la hiérarchie doit disposer au moins du privilège Lecture de niveau Utilisateur sur une table, afin de consulter les données des subordonnés. Par exemple, si un responsable n’a pas l’accès en Lecture à la table Incident, il ne peut pas consulter les incidents auxquels ses subordonnés ont accès.

Configurer un exemple de sécurité hiérarchique des responsables

La procédure suivante montre comment configurer la sécurité hiérarchique des responsables.

Conditions préalables

Pour effectuer les étapes de cet exercice, vous devez remplir les conditions préalables suivantes :

Une instance Microsoft Dataverse

Rôle de sécurité Administrateur système

Configurer les paramètres système de sécurité hiérarchique

Par défaut, la sécurité hiérarchique est désactivée. Pour rendre la sécurité hiérarchique disponible, procédez comme suit :

Connectez-vous à Power Apps.

En haut à droite, cliquez sur l’icône (Paramètres) représentant un engrenage, puis sélectionnez Centre d’administration.

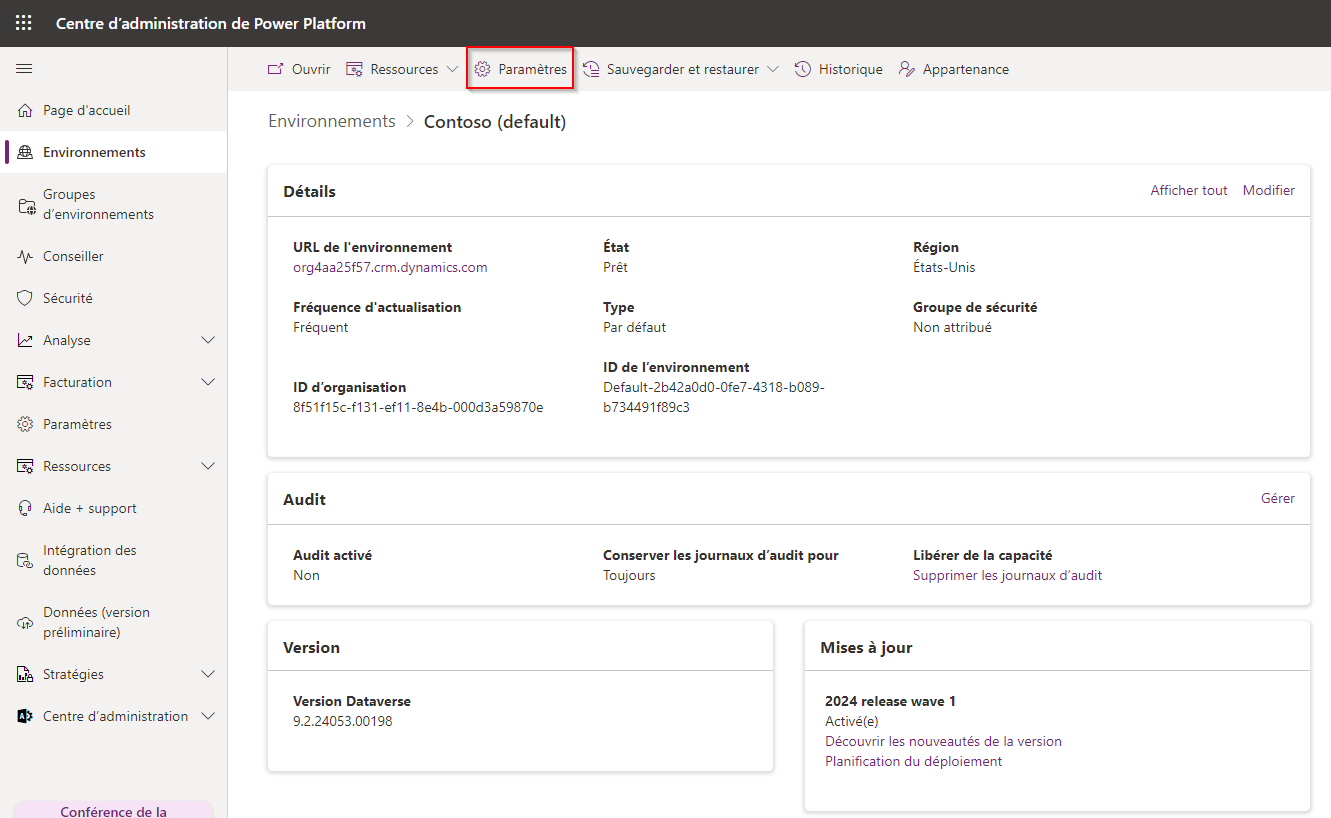

Cliquez sur Environnements dans le volet gauche, puis sélectionnez l’environnement que vous souhaitez configurer.

Dans le ruban, cliquez sur Paramètres.

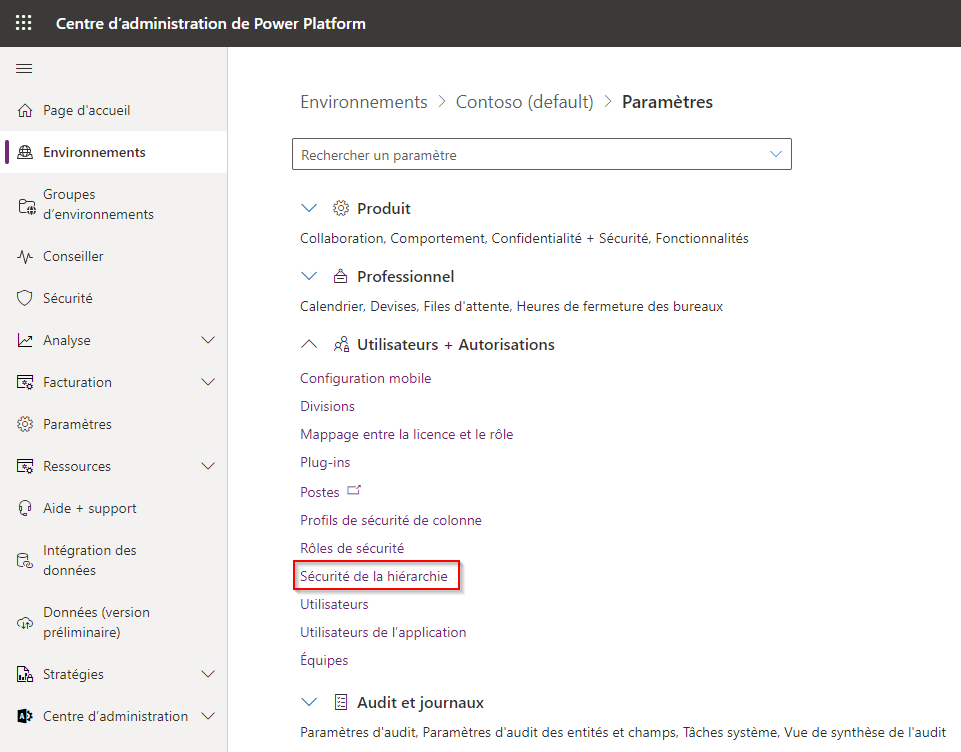

Cliquez sur le menu déroulant Utilisateurs + autorisations, puis sélectionnez Sécurité hiérarchique.

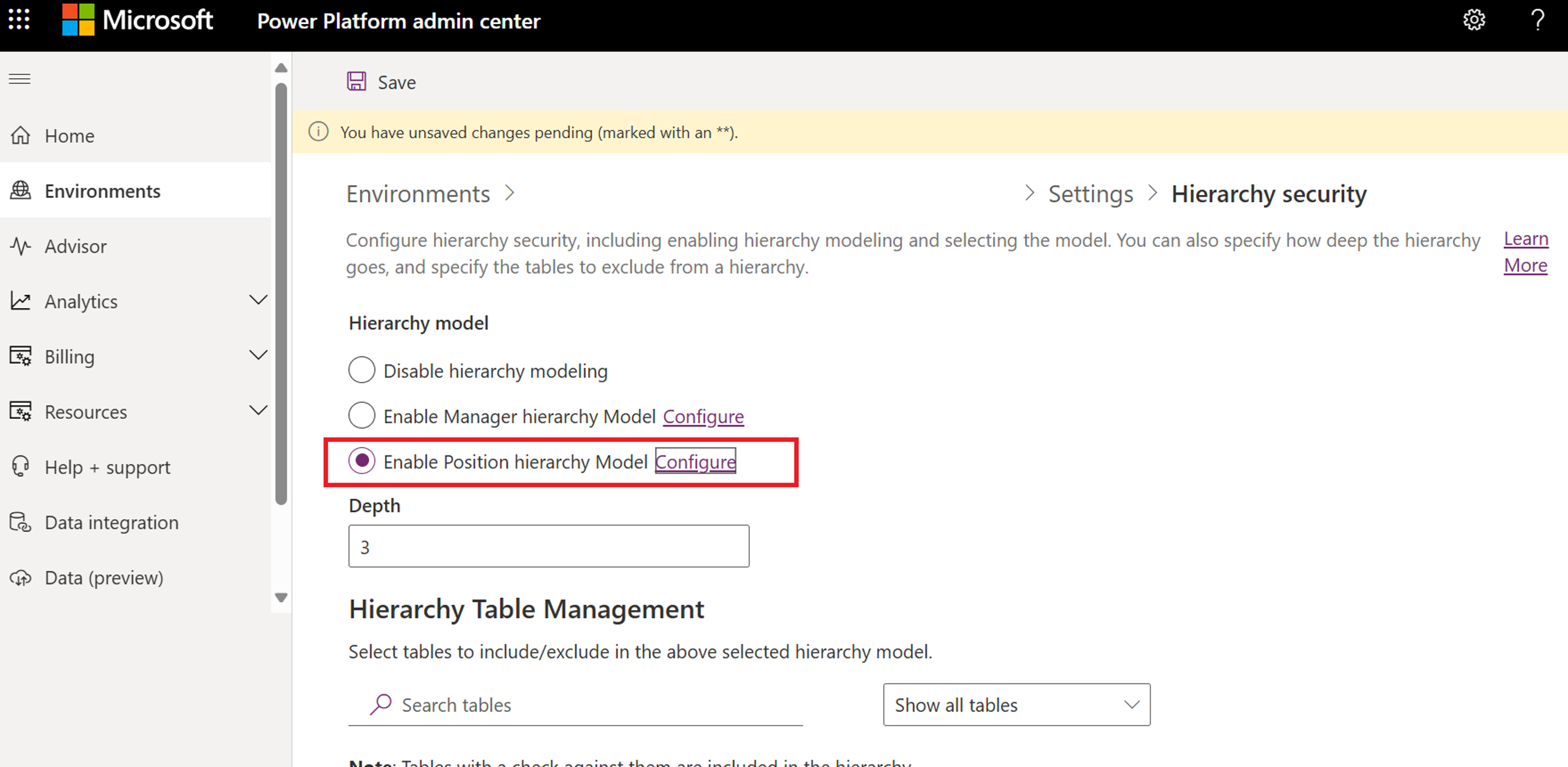

Un nouvel onglet de navigateur intitulé Sécurité hiérarchique s’ouvre alors. Sélectionnez Activer le modèle de hiérarchie des responsables. Le champ Profondeur ne s’affiche plus grisé et est défini sur 3. La profondeur hiérarchique désigne le nombre de niveaux de profondeur pour lesquels un responsable dispose d’un accès En lecture seule aux données de ses subordonnés.

Dans la section Gestion des tables hiérarchiques, toutes les tables système sont disponibles par défaut pour la sécurité hiérarchique. Vous pouvez sélectionner (ou effacer) les tables que vous souhaitez activer pour le modèle hiérarchique.

Cliquez sur Enregistrer dans le ruban.

Important

L’activation de la sécurité hiérarchique dans la nouvelle IU moderne est en version préliminaire. Pour l’IU héritée, les instructions sont similaires. Pour en savoir plus, consultez IU héritée.

Configurer une hiérarchie des responsables

Vous pouvons créer une hiérarchie des responsables à l’aide de la relation entre les responsables sur l’enregistrement utilisateur. Le champ de recherche Responsable (ParentsystemuserID) vous permet de spécifier le responsable de l’utilisateur.

Important

Un environnement ne peut avoir qu’un seul modèle de sécurité hiérarchique disponible à un moment donné.

Accédez à la page des paramètres Sécurité hiérarchique dans le Centre d’administration Power Platform.

En regard d’Activer le modèle de hiérarchie des responsables, cliquez sur Configurer.

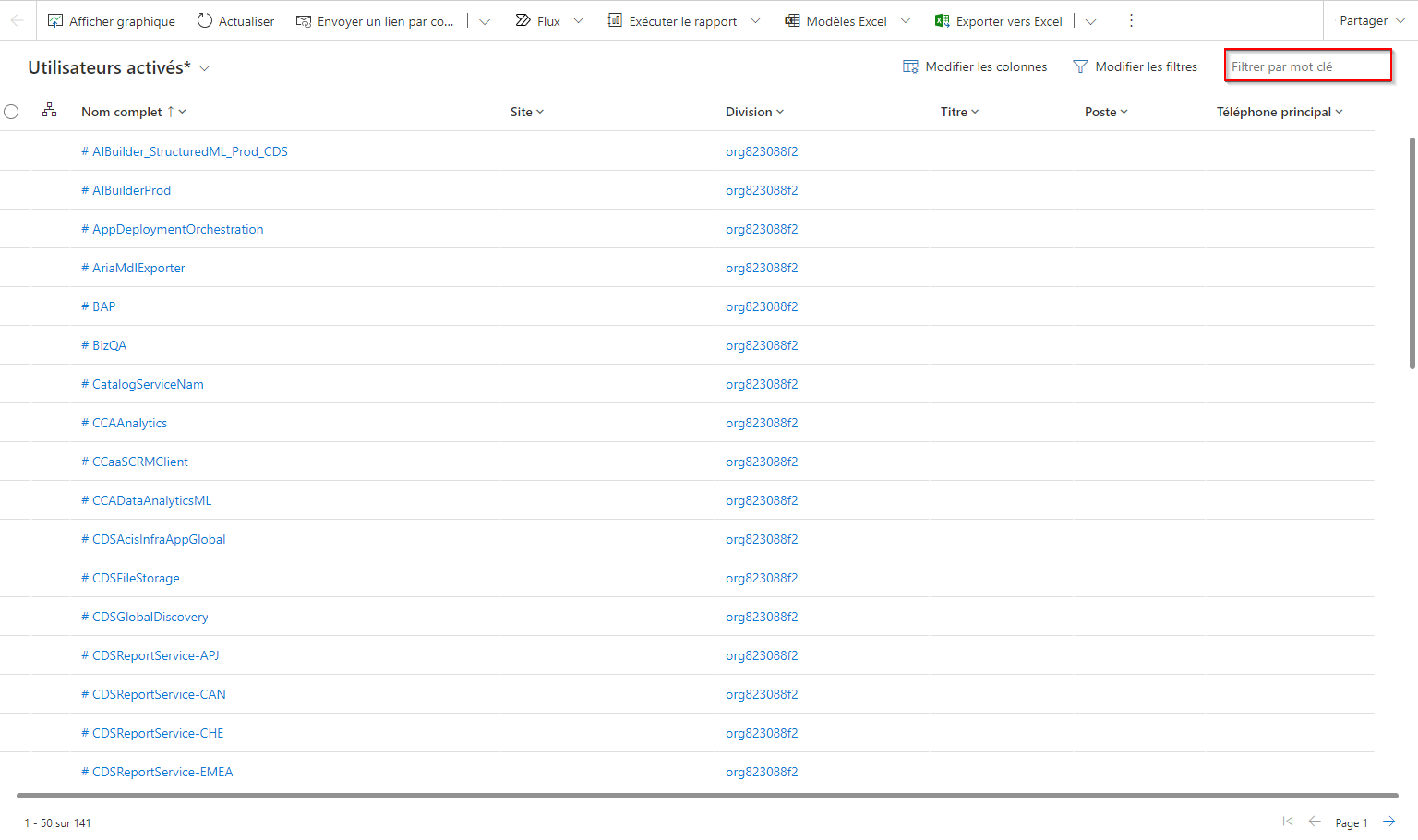

Affectez un responsable et un poste à chaque utilisateur (facultatif). Vous pouvez rechercher un utilisateur à l’aide du champ de filtrage en haut à droite. Sélectionnez un utilisateur sous Utilisateurs activés pour afficher la fenêtre contextuelle Utilisateur.

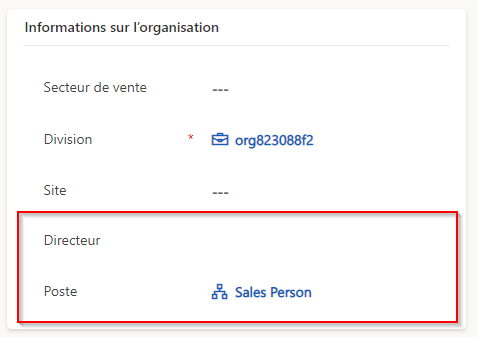

L’exemple suivant affiche l’utilisateur Adele Vance sélectionné. Adele Vance rend compte à Nestor Wilke dans la hiérarchie des responsables et a également le poste de Vendeur dans la hiérarchie des postes.

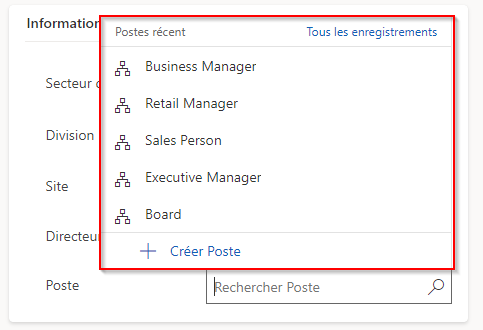

Pour ajouter un utilisateur à un poste spécifique dans la hiérarchie des postes, cliquez sur le champ de recherche Poste dans le formulaire de l’enregistrement utilisateur. Les postes existants dans votre hiérarchie organisationnelle s’affichent alors et vous pouvez rechercher des postes à l’aide du champ de recherche.

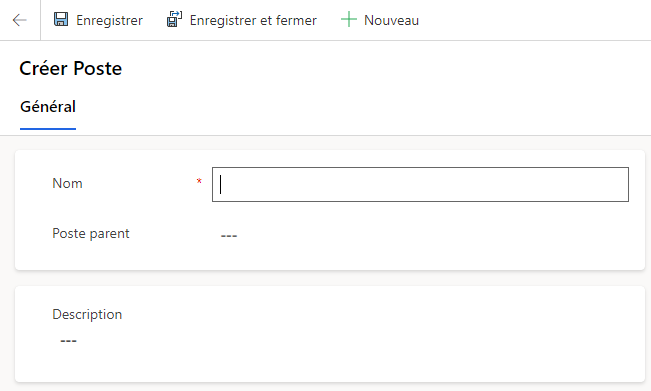

Vous pouvez ajouter des postes si nécessaire. Pour ce faire, cliquez sur + Nouveau poste afin d’afficher la fenêtre contextuelle Nouveau poste. Ensuite, saisissez le Nom et (éventuellement) le Poste parent. Si vous enregistrez ce poste, il s’affiche comme disponible dans votre hiérarchie des postes.

Créer une hiérarchie des postes

Pour créer une hiérarchie des postes, procédez comme suit :

Connectez-vous au Centre d’administration Power Platform.

Cliquez sur Environnements, puis choisissez votre environnement à modifier.

Cliquez sur Paramètres dans le ruban.

Développez Utilisateurs + autorisations, puis sélectionnez Sécurité hiérarchique. Vous pouvez également saisir hiérarchique dans le champ Rechercher un paramètre sous l’en-tête.

Cliquez sur le bouton en regard d’Activer le modèle de hiérarchie des postes, puis vérifiez que le champ Profondeur est défini sur 3 (par défaut).

Cliquez sur Configurer.

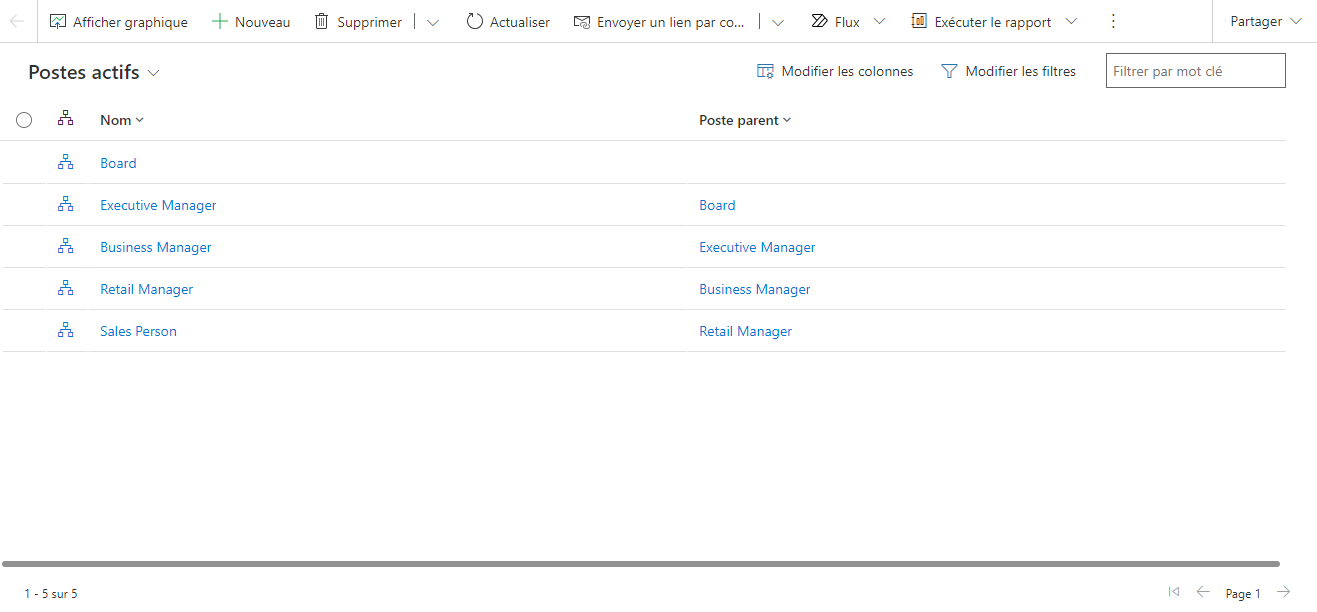

Pour chaque poste, indiquez son nom, son parent et sa description. Ajoutez des utilisateurs au poste concerné à l’aide du champ de recherche Utilisateurs à ce poste. La capture d’écran suivante est un exemple de hiérarchie des postes avec les postes actifs. Vous pouvez sélectionner tout poste, puis affecter/ajouter d’autres postes dans votre hiérarchie.

Si vous sélectionnez un poste, une liste des utilisateurs occupant ce poste s’affiche. Chaque utilisateur est sélectionnable. La sélection d’un utilisateur vous redirige vers son écran d’administration Utilisateur, où vous pouvez modifier ses détails si nécessaire. Les flèches Précédent en haut de la fenêtre à gauche vous redirigent vers les écrans précédents.

L’écran Postes actifs vous permet de vous assurer que chaque utilisateur est configuré avec les postes adéquats dans votre hiérarchie.

Considérations relatives aux performances

Pour améliorer les performances, voici nos recommandations :

Maintenez la sécurité hiérarchique effective à 50 utilisateurs ou moins sous un responsable/poste. Votre hiérarchie peut comporter plus de 50 utilisateurs sous un responsable/poste, mais le paramètre Profondeur vous permet de réduire le nombre de niveaux pour un accès En lecture seule. Avec ce paramètre, vous pouvez limiter le nombre effectif d’utilisateurs sous un responsable/poste à 50 utilisateurs ou moins.

Utilisez des modèles de sécurité hiérarchique avec d’autres modèles de sécurité existants pour des scénarios plus complexes. Évitez de créer de nombreux centres de profit. Créez plutôt moins de centres de profit et ajoutez une sécurité hiérarchique.