Définir l’administration des identités

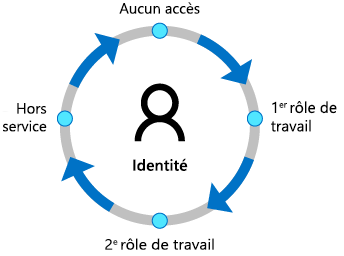

L’administration des identités est la façon dont les objets d’identité sont gérés pendant la durée de vie de l’existence de l’identité. Cette administration peut être manuelle ou automatisée. Toutefois, elle doit être effectuée. Voici un exemple simple de ce qui se passe sans gouvernance et administration de vos identités.

Histoire : la vie d’une identité

Vous avez un utilisateur nommé Juan. Juan se voit attribuer un compte dans votre entreprise et travaille pendant plusieurs années. Au fil de ce temps, l’utilisateur bénéficie d’un accès administrateur pour déployer une application. Plus tard, Juan quitte la compagnie en laissant de bonnes impressions ; toutefois, le compte n’est jamais supprimé du système. Un responsable a oublié de soumettre les documents pour fermer le compte. Il n’existe aucun système de gouvernance pour remarquer que le compte n’est pas utilisé et que Juan n’est plus listé dans les systèmes RH. Un an plus tard, Juan est victime d’un e-mail de hameçonnage et ses nom d’utilisateur et mot de passe personnels sont volés. Comme beaucoup de gens, Juan a utilisé un mot de passe similaire pour ses comptes personnel et professionnel. Vous avez ainsi un scénario dans lequel vos systèmes peuvent être victimes d’une intrusion. Et l’attaque provient de ce qui semble être un compte valide !

L’administration des identités procure ce qui suit :

- Un système hautement configurable autour des processus métier

- L’agilité nécessaire pour mettre à l’échelle les ressources en fonction de la demande

- Des économies de coûts grâce à la distribution et à l’automatisation de la gestion

- La flexibilité liée à la synchronisation, à la prolifération et au contrôle des modifications

Tâches courantes d’administration des identités

Il existe de nombreuses tâches courantes effectuées pendant l’administration des identités.

Prolifération des identités : traite du stockage des objets d’identité dans l’environnement. Souvent, les organisations ont des identités dans des emplacements tels qu’Active Directory, d’autres services d’annuaire et des magasins d’identités propres à l’application.

Provisionnement et déprovisionnement : il s’agit en fait de deux fonctionnalités distinctes. Le provisionnement concerne la façon dont les objets d’identité sont créés dans un système. Le déprovisionnement consiste à priver une identité de l’accès dont elle bénéficie (suppression, désactivation du principal de sécurité ou suppression de l’accès).

Mises à jour d’identité : concerne la façon dont les informations d’identité sont mises à jour dans l’environnement. L’idée est de passer d’un effort manuel à une approche plus automatisée et simplifiée.

Synchronisation : garantit que les systèmes d’identité au sein d’un environnement sont à jour avec les dernières informations d’identité. Ces informations sont souvent essentielles pour déterminer l’accès. La principale chose qui influe sur cette fonctionnalité est la façon dont la synchronisation est effectuée, qu’elle soit manuelle, basée sur le temps ou pilotée par les événements.

Gestion des mots de passe : porte sur l’endroit où sont définis les mots de passe dans l’infrastructure d’identité et sur la façon dont cette définition est effectuée. Dans la plupart des organisations, le Service Desk est toujours le point de référence pour les mots de passe oubliés.

Gestion des groupes : porte sur la façon dont une organisation gère les groupes (par exemple, Active Directory et/ou LDAP) dans leur environnement. Les groupes sont l’une des formes les plus courantes pour déterminer les autorisations d’accès aux ressources et sont coûteux à gérer et à exploiter.

Gestion des droits d’utilisation des applications : définit la façon dont les identités sont autorisées à accéder aux applications. Elle porte sur la fourniture de droits d’application généraux qui sont appliqués en tant que capacité contenue dans le pilier Autorisation. En revanche, les droits affinés sont gérés en tant qu’attributs relatifs à une identité.

Interface utilisateur : représente la façon dont l’utilisateur final peut apporter, ou demander à ce que soient apportées, des mises à jour de ses informations d’identité. Dans de nombreux environnements, les utilisateurs continuent de contacter le Service Desk pour toute mise à jour de leurs informations d’identité.

Contrôle des modifications : cette fonctionnalité porte sur la façon dont les modifications circulent dans l’environnement quand elle est effectuée manuellement par un professionnel du Service Desk. Il peut y avoir une automatisation, avec ou sans workflow, qui pilote le processus de modification. Certaines organisations envoient toujours des e-mails pour effectuer des demandes, tandis que d’autres ont des processus riches et matures pour exécuter la modification.

Automatisation de la gestion des identités

| PowerShell | CLI (interface de ligne de commande) |

|---|---|

| PowerShell multi-plateforme s’exécute sur Windows, macOS, Linux | Interface de ligne de commande multiplateforme, installable sur Windows, macOS, Linux |

| Windows PowerShell ou PowerShell requis | S’exécute dans Windows PowerShell, l’invite de commandes ou Bash et autres shells UNIX |

| Langage de script | Action | Commande |

|---|---|---|

| Azure CLI | Créer un utilisateur | az ad user create --display-name "New User" --password "Password" --user-principal-name NewUser@contoso.com |

| Microsoft Graph | Créer un utilisateur | New-MgUser -DisplayName "New User" -PasswordProfile Password -UserPrincipalName "NewUser@contoso.com" -AccountEnabled $true -MailNickName "Newuser“ |

Quand vous choisissez le bon outil, prenez en compte votre expérience passée et votre environnement de travail actuel. La syntaxe Azure CLI est similaire à celle des scripts Bash. Si vous travaillez principalement avec des systèmes Linux, Azure CLI vous semble plus naturel. PowerShell est le moteur de script Microsoft. Si vous travaillez principalement avec des systèmes Windows, PowerShell conviendra naturellement. Les commandes suivent un schéma de nommage verbe-nom et les données sont retournées en tant qu’objets.

Microsoft Graph

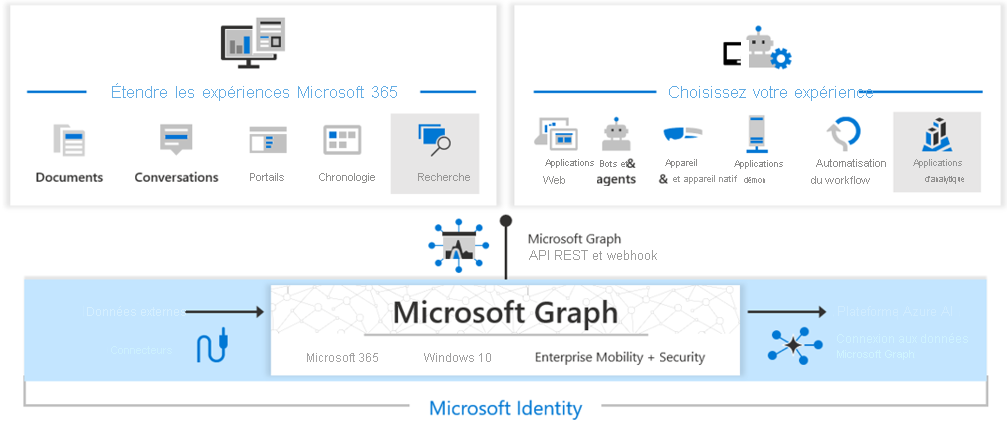

Microsoft Graph expose des API REST et des bibliothèques de client pour l’accès aux données sur les services cloud Microsoft suivants, tels que Microsoft Entra ID, Microsoft 365, les appareils, et ainsi de suite.

L’API Microsoft Graph offre un point de terminaison unique,

https://graph.microsoft.com, pour fournir un accès à des données et insights riches et centrés sur les personnes dans le cloud Microsoft, notamment Microsoft 365, Windows 10 et Enterprise Mobility + Security. Vous pouvez utiliser des API REST ou des kits de développement logiciel (SDK) pour accéder au point de terminaison et créer des applications qui prennent en charge des scénarios Microsoft 365. L’accès peut couvrir la productivité et l’éducation, en passant par la collaboration. Microsoft Graph comprend également un ensemble puissant de services qui gèrent l’identité des utilisateurs et des appareils. Vous pouvez déterminer et configurer l’accès, la conformité et la sécurité et aider à protéger les organisations contre les fuites ou les pertes de données.Les connecteurs Microsoft Graph fonctionnent dans le sens entrant, en transmettant des données externes au cloud Microsoft dans des services et applications Microsoft Graph, afin d’améliorer les expériences Microsoft 365, comme la Recherche Microsoft. Les connecteurs existent pour de nombreuses sources de données couramment utilisées, telles que Box, Google Drive, Jira et Salesforce.

La Connexion aux données Microsoft Graph fournit un ensemble d’outils permettant de simplifier la distribution sécurisée et évolutive de données Microsoft Graph à des magasins de données Azure populaires. Les données mises en cache servent de sources de données pour les outils de développement Azure que vous pouvez utiliser pour créer des applications intelligentes.

Ensemble, l’API Microsoft Graph, les connecteurs et la Connexion aux données alimentent la plateforme de services cloud Microsoft. Grâce à la possibilité d’accéder aux données et autres jeux de données Microsoft Graph, vous pouvez dériver des insights et des analytiques et étendre Azure et Microsoft 365 en créant des applications uniques et intelligentes.